MÉTODO Y SISTEMA PARA DETECTAR SOFTWARE MALINTENCIONADO.

Método y sistema para detectar software malintencionado.

En el método de la invención,

dicha detección de software malintencionado, o malware, se realiza al menos aplicando reglas de correlación de eventos de seguridad a una red.

Se caracteriza porque comprende:

- capturar malware por medio de un colector de red trampa;

- implantar una red virtual dedicada para cada malware capturado;

- inferir información de correlación a partir de malware capturado y eventos recopilados a partir de la ejecución de dicho malware capturado en cada red virtual; y

- generar reglas de correlación de eventos a partir de dicha información de correlación inferida por medio de técnicas de inteligencia artificial.

El sistema está dispuesto para implementar el método de la invención.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201230142.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: SUÁREZ DE TANGIL,Guillermo, PALOMAR GONZÁLEZ,Esther.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06N3/12 FISICA. › G06 CALCULO; CONTEO. › G06N SISTEMAS DE COMPUTADORES BASADOS EN MODELOS DE CALCULO ESPECIFICOS. › G06N 3/00 Sistemas de computadores basados en modelos biológicos. › que utilizan modelos genéticos.

Fragmento de la descripción:

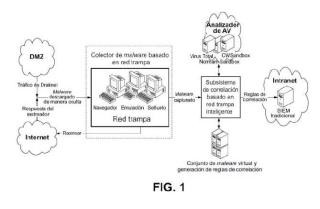

Método y sistema para detectar software malintencionado Campo de la técnica La presente invención en general se refiere, en un primer aspecto, a un método para detectar software malintencionado, realizándose dicha detección de software malintencionado, o malware, al menos aplicando reglas de correlación de eventos de seguridad a una red y, más particularmente, a un método que comprende capturar malware por medio de un colector de red trampa, implantar una red virtual dedicada para cada malware capturado, inferir información de correlación a partir del malware capturado y eventos recopilados a partir de la ejecución de dicho malware capturado en cada red virtual y generar reglas de correlación de eventos a partir de dicha información de correlación inferida por medio de técnicas de inteligencia artificial.

Un segundo aspecto de la invención se refiere a un sistema dispuesto para implementar el método del primer aspecto.

Estado de la técnica anterior

La correlación de eventos de seguridad ha surgido como una potente herramienta de detección de intrusión para mejorar la comprensión del comportamiento de ataques complejos y así conseguir la reacción más rápida. Se ha demostrado que los sistemas de detección de intrusión (IDS) tradicionales, tal como Snort, padecen de una gestión abrumadora: aunque las recientes arquitecturas multihilo de Snort están muy optimizadas para las plataformas multinúcleo actuales, aún son necesarios muchos esfuerzos para romper los cuellos de botella provocados por los requisitos de rendimiento de la tasa de transmisión de llegada de paquetes de los IDS actuales [1]. Adicionalmente, los ataques (multietapa) distribuidos no sólo dejan rastro en un sistema centralizado (tal como el IDS de red mencionado anteriormente) , sino también en muchas otras fuentes (conocidas como sensores) , por ejemplo: IDS de host, servidores web, cortafuegos, y registros de DNS, por mencionar algunos. Por ejemplo, se han usado con éxito técnicas de correlación para detectar el diálogo de redes robot (botnets) [2] [3] [4].

Los sistemas de gestión de eventos e información de seguridad (SIEM) aparecen entonces para facilitar el análisis de eventos de seguridad por medio de su detección, almacenamiento, procesamiento, y correlación. Se diseñan sistemas SIEM para centralizar toda la información de seguridad generada por los sensores implantados en cualquier entorno de red. Una centralización de este tipo ayuda a (a) normalizar las alertas recopiladas en un formato común, (b) proporcionar un rápido acceso a datos de registro centralizados, (c) realizar un análisis eficaz de alertas dispersas, y también (d) generar alarmas de correlación siempre que detecte varios eventos potencialmente relacionados con una determinada actividad sospechosa.

Por otro lado, se han aplicado diferentes técnicas de inteligencia artificial (IA) para optimizar la detección de intrusión especialmente dirigidas a tratar las desventajas mencionadas anteriormente [5]. En particular, se usan diversas técnicas de procesamiento basadas en IA para datos de seguridad de IDS como sistemas expertos [6], minería de datos [7], análisis estadístico [8], redes neuronales [9], aprendizaje automático [10] [11], y sistemas inmune artificiales [12].

Sin embargo, sólo hay unas cuantas propuestas para el uso de técnicas de IA satisfactorias para optimizar la correlación de eventos de seguridad [13]. La inmensa mayoría de los trabajos presentados se topan con el mismo problema fundamental cuando se estudian los atributos relacionados con el evento y sus asociaciones en escenarios de ataque multietapa, es decir la clasificación previa del conocimiento antes de aplicar IA. Además, varias decisiones son cruciales cuando se introduce IA en sistemas SIEM, es decir o bien implantar un entorno controlado supervisado para entrenar ataques seleccionados previamente o bien aprender directamente de la actividad de red real. En este contexto, los señuelos (honeypots) son sistemas ampliamente conocidos usados para atrapar malware mediante descarga oculta (drive-by download) exponiendo un recurso vulnerable no protegido. Aparte de esto, los señuelos se monitorizan constantemente con el fin de estudiar el comportamiento del malware. Los señuelos se ubican habitualmente en el perímetro de una organización, habitualmente denominada zona desmilitarizada (DMZ) . Algunos trabajos han usado rastreadores para estimular las actividades de los señuelos [47]. Dos o más señuelos forman una red trampa (honeynet) y, cuando se usan herramientas de análisis dentro de la red trampa, se denomina conjunto de redes trampa (honeyfarm) . Recientemente, un nuevo concepto, concretamente “telescopio de red”, parece examinar mejor ataques a gran escala estudiando eventos multietapa producidos en Internet. Por ejemplo, muchos trabajos presentados hasta ahora desarrollan el análisis de malware automático en el extremo de host [14]

[15] [16] [17]. Por ejemplo, Kapoor et al. [18] presentan varios métodos y sistemas, incluyendo señuelos, para unificar la gestión de amenazas, mientras se proporcionan instalaciones de procesamiento de flujo para el reconocimiento de patrones. Además Neysstadt et al. [19] proponen un sistema de reputación para ayudar a los sistemas de gestión de amenazas unificadas en la detección de intrusiones. En algunas realizaciones, los señuelos se usan para alimentar ese sistema de reputación. En cambio, en lugar de aplicar reconocimiento de patrones, Feeney et al. [20] utilizan modelos ocultos de Markov factoriales para inferir automáticamente la estructura jerárquica del tipo de archivo del malware dentro de un modelo probabilístico.

Finalmente, las ventajas principales de las máquinas virtuales (VM) , por ejemplo la recreación de múltiples plataformas que coexisten en el mismo ordenador, permiten construir un entorno de red informática económico en lugar de implantar ordenadores y redes físicas. A este respecto, el trabajo de Jiang y Wang [21] desarrolla señuelos de monitorización usando virtualización. Además, Syversen [22] presenta un enfoque de red trampa de red virtual para clonar una determinada configuración de red de empresa y que, a su vez, sirve como un sistema de detección temprana. Finalmente, los monitores de VM recientes incluyen extensiones de hardware para garantizar resistencia frente a técnicas de detección anti-VM [23], aumentando así la robustez de otros simuladores de red más sencillos tales como Honeyd [24].

Problemas con las soluciones existentes Muchos trabajos de investigación se han enfrentado al desafío de proporcionar soluciones eficaces para la detección, almacenamiento y procesamiento de información de seguridad durante la última década. Los primeros esfuerzos se concentraron en la gestión crítica de alertas heterogéneas (en datos y ubicación) en masa. A este respecto, se concibieron esquemas de agregación de datos [25] [26] [27] como paliativo para ese desafío reduciendo la cantidad de eventos almacenados y normalizando registros de auditoría y de registro [28] [29] [30]. Como resultado, se han desarrollado recientemente varios productos de software SIEM la mayoría a modo de marcos de seguridad en capas, al tiempo que se proporciona inteligencia esencial.

A pesar de una centralización y agregación de datos de este tipo, la inmensa cantidad de los eventos de seguridad notificados es aún el desafío principal que hay que lograr [31] así como el papel de los administradores el cual está aún sobrecargado [32] [33] [34] [35]. Además, la inmensa mayoría de los marcos propuestos [13] [20] [36] son ineficaces cuando tratan ataques distribuidos multietapa complejos [37]. Por ejemplo, dependiendo de dónde se sitúe el motor de detección, capturará algunos tipos de comportamientos pero omitirá otros, por ejemplo la información registrada en otros dispositivos tales como cortafuegos, encaminadores, servidores web, o registros de sistema. Los autores en [37] se centran en identificar ataques multietapa complejos agrupando las alertas notificadas por la dirección IP y/o puerto de destino dentro una determinada ventana de tiempo. Sin embargo, estos enfoques siguen siendo incompletos puesto que no garantizan que eventos filtrados determinarán un único ataque multietapa. Por otro lado, Zhuge et al. [38] extienden con éxito un enfoque basado en red trampa para extraer información de correlación de alto nivel de escenarios de ataque, supervisándose aún la adquisición de comportamientos de ataque por expertos humanos (― “La adquisición de conocimiento es una tarea pesada pero necesaria para construir una base de conocimiento práctica, y es tan complicada que en la actualidad no puede esperarse que el ordenador realice tal trabajo sin...

Reivindicaciones:

1. Método para detectar software malintencionado, realizándose dicha detección de software malintencionado,

o malware, al menos aplicando reglas de correlación de eventos de seguridad a una red, caracterizado porque comprende:

- capturar malware por medio de un colector de red trampa;

- implantar una red virtual dedicada para cada malware capturado;

- inferir información de correlación a partir del malware capturado y eventos recopilados a partir de la ejecución de dicho malware capturado en cada red virtual; y

-generar reglas de correlación de eventos a partir de información de correlación inferida por medio de técnicas de inteligencia artificial.

2. Método según la reivindicación 1, que comprende almacenar un ejecutable del malware capturado en una base de datos o descartar dicho ejecutable si el hash de dicho malware capturado coincide con otro almacenado previamente, usándose dicho ejecutable en cada dicha red virtual con el fin de obtener información a partir de dicho malware capturado.

3. Método según la reivindicación 1 ó 2, que comprende extraer información a partir de dicho malware capturado usando detección basada en firma de cargas útiles para patrones conocidos de mala intención y/o técnicas estáticas y dinámicas para análisis de código malintencionado.

4. Método según la reivindicación 3, que comprende además usar repositorios convencionales según caracterización y enumeración de atributos de malware con el fin de eliminar duplicación potencial de malware cuando se realiza dicha extracción de información de dicho malware capturado.

5. Método según la reivindicación 3 ó 4, en el que dicha información extraída comprende al menos uno de: nombre de dicho malware capturado, vulnerabilidades comunes explotadas por dicho malware capturado y sistema operativo y servicios afectados por dicho malware capturado.

6. Método según cualquiera de las reivindicaciones anteriores, que comprende implantar dicha red virtual con al menos un host virtual encargado de alojar malware capturado y con una instancia de implantación de gestión de eventos e información de seguridad, o SIEM, encargada de recopilar eventos activados por la actividad de dicho malware capturado.

7. Método según la reivindicación 6 cuando depende de la reivindicación 3, que comprende aplicar una configuración por defecto a dicha red virtual si no ha sido posible extraer información de dicho malware capturado.

8. Método según la reivindicación 6 ó 7, que comprende ejecutar dicha captura en dicha red virtual con el fin de recopilar eventos producidos a partir de dicha ejecución.

9. Método según la reivindicación 8, que comprende extraer información de clasificación y enumeración de atributos de malware ausente a partir de la ejecución en dicha red virtual de dicho malware capturado si no ha sido posible extraer información del malware capturado en dicha red trampa.

10. Método según la reivindicación 8 ó 9, que comprende generar dichas reglas de correlación de eventos evaluando un conjunto de entrenamiento e información estadística producidos por un proceso de minería de datos en al menos parte de dichos eventos recopilados a partir de la ejecución de dicho malware capturado, generándose dicho conjunto de entrenamiento mediante el análisis de eventos notificados desde dicha instancia de implantación de SIEM.

11. Método según la reivindicación 10, que comprende clasificar dichos eventos recopilados a partir de la ejecución de dicho malware capturado en eventos positivos y eventos negativos, en el que los eventos positivos se extraen de una prueba de conjunto de malware virtualizado y los eventos negativos se infieren de un sistema inmune artificial.

12. Método según la reivindicación 11, que comprende usar una selección negativa en dicho sistema inmune artificial.

13. Método según la reivindicación 12, en el que dicho conjunto de entrenamiento consiste en dichos eventos positivos y dichos eventos negativos.

14. Método según la reivindicación 13, que comprende además generar dichas reglas de correlación de eventos aplicando una técnica de inteligencia artificial a la información producida por un proceso de minería

de datos en dichos eventos positivos y evaluar dichas reglas de correlación de eventos con dicho conjunto de entrenamiento, comprendiendo dicha evaluación de dichas reglas de correlación de eventos maximizar eventos positivos y minimizar eventos negativos.

15. Método según la reivindicación 15, que comprende traducir dichas reglas de correlación de eventos a una sintaxis de SIEM por medio de enumeración de patrones de ataque común o lenguaje de descripción de conocimiento de ataque.

16. Método según la reivindicación 14 ó 15, que comprende realimentar dicha instancia de implantación de SIEM con dichas reglas de correlación de eventos.

17. Sistema para detectar software malintencionado, realizándose dicha detección de software malintencionado, o malware, al menos aplicando reglas de correlación de eventos de seguridad a una red, caracterizado porque comprende los siguientes elementos y medios para implementar el método según cualquiera de las reivindicaciones 1 a 16:

- un colector de red trampa encargado de capturar malware, incluyendo dicho colector de red trampa al menos un señuelo;

- un conjunto de máquinas virtuales encargado de al menos construir redes virtuales en las que cada una de dichas redes virtuales está dedicada para cada malware capturado;

- un módulo analizador encargado de inferir información de correlación a partir de malware capturado y eventos recopilados a partir de la ejecución de dicho malware capturado en cada una de dichas redes virtuales;

- un módulo de aprendizaje encargado de generar reglas de correlación de eventos a partir de dicha información de correlación inferida por medio de técnicas de inteligencia artificial; y

- un módulo central conectado a dicho colector de red trampa, dicho conjunto de máquinas virtuales, dicho módulo analizador y dicho módulo de aprendizaje, encargado de coordinar el rendimiento entre dichos elementos del sistema.

Patentes similares o relacionadas:

Almacenamiento de alta capacidad de información digital en ADN, del 5 de Febrero de 2019, de EUROPEAN MOLECULAR BIOLOGY LABORATORY: Un método para el almacenamiento de un elemento de información , que comprende: - codificar bytes del elemento de información […]

SISTEMA INMUNOLÓGICO ARTIFICIAL AUTÓNOMO PARA ACTIVOS COMPLEJOS CON LARGO CICLO DE VIDA, del 11 de Abril de 2013, de NUEVAS ESTRATEGIAS DE MANTENIMIENTO, S.L: Sistema inmunológico artificial autónomo para activos complejos y largo ciclo de vida, que se caracteriza porque es capaz de extraer el comportamiento normal relevante […]

SISTEMA INMUNOLÓGICO ARTIFICIAL AUTÓNOMO PARA ACTIVOS COMPLEJOS CON LARGO CICLO DE VIDA, del 11 de Abril de 2013, de NUEVAS ESTRATEGIAS DE MANTENIMIENTO, S.L: Sistema inmunológico artificial autónomo para activos complejos y largo ciclo de vida, que se caracteriza porque es capaz de extraer el comportamiento normal relevante […]

DISPOSITIVOS DE ÁCIDOS NUCLEICOS PARA LA REALIZACIÓN DE INFERENCIA LÓGICA, del 25 de Junio de 2012, de UNIVERSIDAD POLITECNICA DE MADRID: La presente invención se refiere a un dispositivo de codificación de proposiciones y sus posibles valores de verdad mediante hebras de ácidos […]

METODO PARA ASIGNACION DE LLAMADAS DE PLANTAS., del 16 de Julio de 2005, de KONE OYJ (KONE CORPORATION): Método para asignar llamadas emitidas por medio de los dispositivos de llamada de planta de los ascensores de un grupo de ascensores, en cuyo método la asignación […]

CIRCUITO DIGITAL QUE IMPLEMENTA UN ALGORITMO GENETICO PARA LA CONFIGURACION DE CIRCUITOS DE PROPOSITO GENERAL, del 16 de Junio de 2008, de UNIVERSITAT DE LES ILLES BALEARS: Circuito digital que implementa un algoritmo genético para la configuración de circuitos de propósito general.#Circuito digital que implementa un algoritmo genético […]

CIRCUITO DIGITAL QUE IMPLEMENTA UN ALGORITMO GENETICO PARA LA CONFIGURACION DE CIRCUITOS DE PROPOSITO GENERAL, del 16 de Junio de 2008, de UNIVERSITAT DE LES ILLES BALEARS: Circuito digital que implementa un algoritmo genético para la configuración de circuitos de propósito general.#Circuito digital que implementa un algoritmo genético […]

PERMUTACION QUIMICA DE ELEMENTOS DE UN CIRCUITO DE ACIDO NUCLEICO, del 1 de Noviembre de 2007, de UNIVERSITY OF SASKATCHEWAN: Un método para alterar la conductividad de un elemento orgánico de un circuito , donde el elemento del circuito orgánico comprende:R .cia como […]

PERMUTACION QUIMICA DE ELEMENTOS DE UN CIRCUITO DE ACIDO NUCLEICO, del 1 de Noviembre de 2007, de UNIVERSITY OF SASKATCHEWAN: Un método para alterar la conductividad de un elemento orgánico de un circuito , donde el elemento del circuito orgánico comprende:R .cia como […]