Método para seleccionar una política IPsec.

Un método de consulta de una base de datos de Políticas de Seguridad IPSec (1) que comprende unapluralidad de grupos de Políticas de Seguridad,

cada grupo de Políticas de Seguridad que tiene un valor deprioridad, el método que comprende:

a) en un nodo de red, recibir un paquete IP (S15);

b) determinar un valor de la más alta prioridad de Política de Seguridad;

c) consultar la base de datos de Protocolos de Seguridad IPSec para un conjunto de Políticas de Seguridad quetiene el valor de prioridad de Política de Seguridad (S16);

d) determinar si una acción de Política de Seguridad del conjunto de Políticas de Seguridad se debería aplicar alpaquete IP (S17, S18);

e) en el caso de que una acción de Política de Seguridad se debiera aplicar al paquete IP, aplicar la acción dePolítica de Seguridad al paquete IP (S22, S23), y en el caso de que no se debiera aplicar ninguna acción dePolítica de Seguridad del conjunto de Políticas de Seguridad al paquete IP, determinar un valor de prioridad dePolítica de Seguridad inferior y repetir los pasos c) a e) (S21) y, en el caso que no haya ningún valor de prioridadde Política de Seguridad inferior, determinar que no se puede encontrar ninguna Política de Seguridad (S20).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2009/058850.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: KRUPP,DANIEL, SZABÓ,GERGELY.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2439765_T3.pdf

Fragmento de la descripción:

Método para seleccionar una política IPsec

Campo técnico

La invención se refiere a una Base de Datos de Políticas de Seguridad en una red de comunicación, y en particular a consultar y rellenar una Base de Datos de Políticas de Seguridad.

Antecedentes La arquitectura de seguridad para el Protocolo de Internet (IPsec) se describe en la RFC 4301: “Security Architecture for the Internet Protocol”. La RFC 4301 describe una estructura para protección de tráfico IP que está basada en requerimientos definidos por una Base de Datos de Políticas de Seguridad (SPD) . Una SPD está almacenada y mantenida en un nodo, y se establece y mantiene por un usuario o administrador de sistemas, o por una aplicación que opera dentro de las restricciones establecidas o bien por un usuario o bien por un administrador de sistemas de la anterior.

Una política de seguridad (SP) contenida en la SPD es una regla que dice a un nodo que recibe un paquete IP cómo procesar ese paquete. Una SP puede definir qué tipo de paquetes se deberían procesar usando IPsec, cómo se debería aplicar la IPsec, etc.

Cuando un nodo envía o recibe un paquete IP, se debe consultar a la SPD si el tráfico se envía en una interfaz habilitada IPsec, con independencia de ya sea IPsec o no IPsec. Los equipos de telecomunicación que implementan la estructura IPsec necesitan almacenar ocasionalmente un alta cantidad de políticas, de esta manera el tamaño de la SPD puede ser grande. La operación de emparejamiento de política para cada paquete IP se debe realizar tan rápidamente como sea posible a fin de mantener la capacidad de red del nodo.

La RFC 4301 no define la estructura de una SPD o cómo debería hacer de interfaz con otras funciones. No obstante, la RFC 4301 especifica que la SPD debe almacenar las SP como una lista ordenada de entradas. Un ejemplo de una estructura SPD existente implementada en núcleos FreeBSD 7.0 o Linux 2.6.x se describe en USAGI IPv6 IPsec Development para Linux. Mitsuru Kanda, Kazunori Miyazawa, Hiroshi Esaki http://hiroshi1.hongo.wide.ad.jp/hiroshi/papers/SAINT2004_kanda-ipsec.pdf. Este documento describe un esquema de ordenación y almacenamiento de políticas en el que el coste algorítmico de búsqueda de políticas aumenta linealmente con el número de las SP almacenadas en el caso de que no se pueda encontrar ninguna SP relevante. Cuando una nueva SP se suministra en la SPD, se suministra en secuencia; en otras palabras, el orden de las políticas en la SPD se determina por la secuencia en la que fueron introducidas. El tiempo de búsqueda de SP por lo tanto depende de cuándo fue suministrada la SP en la SPD. A fin de mejorar el tiempo de búsqueda de la SP, se puede emplear un almacenamiento en caché para asegurar que una política que aplica a un paquete se puede almacenar en caché y posteriormente recuperar desde la caché y aplicar a paquetes posteriores que requieren la misma política.

La publicación WO 2005/010777-A1 también se debería mencionar como una técnica anterior relevante, dado que describe un método de consulta de una base de datos de Políticas de Seguridad IPsec. No obstante la publicación mencionada no dice nada acerca de determinar un valor de la más alta prioridad de Política de Seguridad y no distingue expresamente entre los eventos de cuándo se debería aplicar, o no, una acción de Política de Seguridad a un paquete IP.

Compendio Los inventores han reconocido que la velocidad de búsqueda de una Política de Seguridad (SP) almacenada en una Base de Datos de Políticas de Seguridad (SPD) puede ser lenta, y han ideado métodos de consulta y relleno de una SPD que proporcionan una búsqueda de SP más rápida que los métodos conocidos.

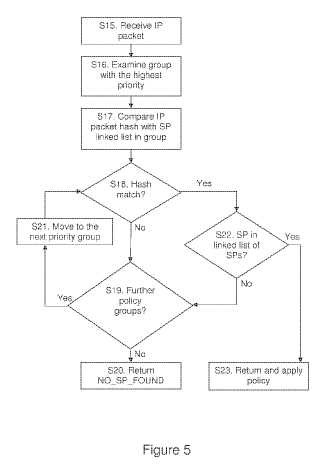

Según un primer aspecto de la invención, hay proporcionado un método de consulta de una SPD IPsec que comprende una pluralidad de grupos de SP a los que se han asignado un valor de prioridad. Los siguientes pasos se llevan a cabo:

a) un nodo de red recibe un paquete IP;

b) se determina un valor de la más alta prioridad de SP;

c) la base de datos de Protocolos de Seguridad IPSec se consulta para un conjunto de SP que tiene el valor de prioridad de SP determinado;

d) se hace una determinación en cuanto a si una acción de SP del conjunto de SP se debería aplicar al paquete IP;

e) en el caso de que se debiera aplicar una acción de SP al paquete IP, la SP se devuelve y aplica al paquete IP.

No obstante, si no se debiera aplicar ninguna acción de SP del conjunto de SP al paquete IP, entonces se determina un valor de prioridad de SP inferior y se repiten los pasos c) a e) . Adicionalmente, si no hay un conjunto de SP que tengan un grupo de prioridad inferior, se hace una determinación de que no se puede encontrar ninguna SP para aplicar al paquete IP.

Como opción, se usa una información de la cabecera del paquete IP para determinar si se debería aplicar una SP al paquete IP. Como una opción adicional, el método además comprende calcular un valor de troceo usando información de la cabecera del paquete IP, comparando el valor de troceo calculado para el paquete IP con los valores de troceo asociados con una lista vinculada de SP. En el caso de que los valores de troceo se emparejen, se hace una determinación de si se debería aplicar una acción de SP contenida en la lista vinculada de SP al paquete IP, y en el caso de que los valores de troceo no se emparejen, se hace una determinación de que no se debería aplicar ninguna acción de SP a partir de la lista vinculada de SP al paquete IP. Como opción adicional, el método usa información seleccionada de cualquiera de un prefijo fuente, un puerto fuente, un prefijo de destino, un puerto de destino y un Protocolo de Capa Superior.

Hay también proporcionado un método de rellenado de una base de datos de SP IPsec. Un nodo de red recibe una SP a ser insertada en la base de datos de SP y calcula un valor de prioridad para asignar a la política. Se sitúa un grupo de políticas almacenadas en la base de datos que tienen el mismo valor de prioridad que el valor calculado, y la SP se almacena en ese grupo de políticas en la SPD.

En una realización opcional, en el caso de que un grupo que tiene el mismo valor de prioridad no esté disponible en la base de datos de SP, entonces se crea un nuevo grupo en la SPD que tiene el valor de prioridad.

Como opción, el método además comprende calcular un valor de troceo para la SP usando información contenida en los campos de Selector de SP y asociando el valor de troceo con la SP en la SPD. Como opción adicional, se selecciona la información a partir de cualquiera de un prefijo fuente, un puerto fuente, un prefijo de destino, un puerto de destino y un Protocolo de Capa Superior.

Según un segundo aspecto de la invención, hay proporcionado un nodo para usar en una red de comunicación. El nodo está dotado con una SPD IPsec que almacena una pluralidad de SP dispuestas en grupos de políticas cada grupo de políticas al que se ha asignado un valor de prioridad. También se proporciona una función de consulta para consultar la SPD para encontrar un emparejamiento para un paquete IP buscando grupos de SP en orden descendente de valor de prioridad hasta que se encuentra un emparejamiento o se determine que no se debería aplicar ninguna SP al paquete IP.

Como opción, el nodo además comprende un receptor para recibir un paquete IP, una función IPsec para aplicar una acción para la SP emparejada al paquete IP, y un transmisor para enviar el paquete IP a un nodo de red adicional.

Como opción adicional, la función de consulta se dispone para calcular un valor de troceo usando información contenida en la cabecera del paquete IP, y la función de consulta se dispone además para comparar el valor de troceo calculado con un valor de troceo asociado con un grupo de SP para determinar si se debería aplicar una SP al paquete IP.

También hay proporcionado un nodo para rellenar una SPD IPsec que almacena una pluralidad de SP dispuestas en grupos de políticas. El nodo está dotado con un receptor para recibir una SP a ser insertada en la SPD y un procesador dispuesto para calcular un valor de prioridad a asignar a la SP y almacenar la SP con un grupo de políticas que tiene el valor de prioridad en la SPD.

El procesador está dispuesto opcionalmente para crear un nuevo grupo en la SPD en el caso de que un grupo que tiene el mismo valor de prioridad no esté ya disponible en la base de datos de SP.

El procesador está dispuesto opcionalmente además para calcular un valor de troceo para la SP usando información contenida en un campo de Selector de SP, y asociar el valor de troceo con la SP en la SPD.

Según un tercer... [Seguir leyendo]

Reivindicaciones:

1. Un método de consulta de una base de datos de Políticas de Seguridad IPSec (1) que comprende una pluralidad de grupos de Políticas de Seguridad, cada grupo de Políticas de Seguridad que tiene un valor de prioridad, el método que comprende:

a) en un nodo de red, recibir un paquete IP (S15) ;

b) determinar un valor de la más alta prioridad de Política de Seguridad;

c) consultar la base de datos de Protocolos de Seguridad IPSec para un conjunto de Políticas de Seguridad que tiene el valor de prioridad de Política de Seguridad (S16) ;

d) determinar si una acción de Política de Seguridad del conjunto de Políticas de Seguridad se debería aplicar al 10 paquete IP (S17, S18) ;

e) en el caso de que una acción de Política de Seguridad se debiera aplicar al paquete IP, aplicar la acción de Política de Seguridad al paquete IP (S22, S23) , y en el caso de que no se debiera aplicar ninguna acción de Política de Seguridad del conjunto de Políticas de Seguridad al paquete IP, determinar un valor de prioridad de Política de Seguridad inferior y repetir los pasos c) a e) (S21) y, en el caso que no haya ningún valor de prioridad

de Política de Seguridad inferior, determinar que no se puede encontrar ninguna Política de Seguridad (S20) .

2. El método según la reivindicación 1, que además comprende usar información de la cabecera del paquete IP para determinar si se debería aplicar una Política de Seguridad al paquete IP (S17, S18) .

3. El método según la reivindicación 1 o 2, que además comprende:

calcular un valor de troceo que usa información de la cabecera del paquete IP (S17) ,

comparar el valor de troceo calculado para el paquete IP con los valores de troceo asociados con una lista vinculada de Políticas de Seguridad (S17) ;

en el caso de que los valores de troceo se emparejen, determinar si se debería aplicar una acción de Política de Seguridad contenida en la lista vinculada de Políticas de Seguridad al paquete IP (S22, S23) , y en el caso de que los valores de troceo no se emparejen, determinar que no se debería aplicar ninguna acción de Política de Seguridad de la lista vinculada de Políticas de Seguridad al paquete IP (S20) .

4. El método según la reivindicación 2 o 3, que comprende usar información seleccionada de cualquiera de un prefijo fuente, un puerto fuente, un prefijo de destino, un puerto de destino y un Protocolo de Capa Superior.

5. Un nodo (13) para uso en una red de comunicación, el nodo que comprende

una base de datos de Políticas de Seguridad (1) que almacena una pluralidad de Políticas de Seguridad 30 dispuestas en grupos de políticas, cada grupo de políticas que tiene un valor de prioridad;

una función de consulta (15) para consultar la base de datos de Políticas de Seguridad para encontrar un emparejamiento para un paquete IP buscando grupos de Políticas de Seguridad en orden descendente de valor de prioridad hasta que se encuentra un emparejamiento y el nodo (13) que está adaptado además para realizar el método como se define en la reivindicación 1.

6. El nodo según la reivindicación 5, que comprende un receptor (14) para recibir un paquete IP; una función IPsec (16) para aplicar una acción para la Política de Seguridad que empareja el paquete IP; y un transmisor (17) para enviar el paquete IP a un nodo de red adicional.

7. El nodo según la reivindicación 5 o 6, en donde la función de consulta (15) está dispuesta para calcular un valor

de troceo usando información contenida en la cabecera del paquete IP, y la función de consulta (15) está dispuesta además para comparar el valor de troceo calculado con un valor de troceo asociado con una lista vinculada de grupo de Políticas de Seguridad para determinar si se debería aplicar una Política de Seguridad al paquete IP.

8. Un programa de ordenador, que comprende un código legible por ordenador el cual, cuando se ejecuta en un nodo de red programable, hace a la red programable realizar un método según cualquiera de las reivindicaciones 1 a 45 4.

9. Un medio de registro que almacena un código legible por ordenador según la reivindicación 8.

10. El programa de la reivindicación 8, transportado en un medio portador.

11. Un nodo de red que ha instalado en el mismo el programa de la reivindicación 8.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]