Compatibilidad entre varias normas WLAN.

Un punto de acceso (AP) capaz de realizar asociación y autenticación tanto de normas antiguas como de normas802.

11i, comprendiendo el punto de acceso medios adaptados para:

- si se encuentra (3-2; 6-2) una estación 802.11i (STA), realizar la asociación y la autenticación de 802.11i y si sonsatisfactorias (3-4), el punto de acceso hace que se envíen marcos a/desde la estación (3-9; 6-9),

- si se encuentra (3-2; 6-2) una estación antigua (STA), el punto de acceso está adaptado para:

- realizar la asociación y autenticación (3-3; 6-3) del control de acceso de los medios antiguos y

- si son satisfactorias, el punto de acceso está adaptado para continuar enviando tráfico a la estación ay desde una puerta de control de acceso público (PAC) (3-5; 6-5), permitiendo que esta puerta decontrol de acceso público (PAC) transmita una página de identificación basada en web a la estaciónantigua,

- si la estación no es autenticada (3-8; 6-7) por la puerta de control de acceso público, el punto deacceso esta adaptado para detener (3-10; 6-10) la transferencia de tráfico a la estación entre el puntode acceso y la puerta de control de acceso público (PAC).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2003/000395.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: SILLESKARSGATAN 47 S-421 59 V FROLUNDA SUECIA.

Inventor/es: LINDSKOG, JAN, RYDNELL,GUNNAR, ROMMER,STEFAN, JOHANSSON,PER-ERIK.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/22 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para impedir la toma de datos sin autorización en un canal de transmisión de datos (medios para verificar la identidad o la autorización de un usuario en un sistema de comunicaciones secretas o protegidas H04L 9/32).

- H04L12/28 H04L 12/00 […] › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/06 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

- H04W84/12 H04W […] › H04W 84/00 Topologías de red. › WLAN [Wireless Local Area Networks].

- H04W92/02 H04W […] › H04W 92/00 Interfaces especialmente adaptadas para redes de comunicación inalámbricas. › Disposiciones para conexión entre-redes (inter-networking).

PDF original: ES-2400937_T3.pdf

Fragmento de la descripción:

Compatibilidad entre varias normas WLAN.

Campo de la Invención La presente invención se refiere a aspectos de la seguridad en el área de las LANs Inalámbricas de acceso público (WLAN) . Más específicamente, la invención atañe a la compatibilidad entre varias versiones de las normas W-LAN.

Antecedentes La mayoría de las WLANs de acceso público actuales usa Puntos de Acceso de conformidad con la norma IEEE 802.11, en particular con la 802.11b. Una norma 802.11a más moderna ha ganado también popularidad. En lo que sigue a continuación las normas anteriores serán referidas como normas antiguas.

Una próxima versión de la norma, IEEE 802.11i se enfoca a la mejora de la Seguridad. Se ha encontrado la necesidad de disponer de una nueva estructura de seguridad que supere el bajo nivel de seguridad de la norma 802.11b, incluyendo los ya violados cifrado WEP y autenticación de la capa MAC. Por consiguiente, se incluyen un nuevo algoritmo de cifrado, AES, y un nuevo mecanismo de autenticación, basado en la autenticación mutua, señalización EAP y 802.1x en la nueva estructura de seguridad, como se describe en IEEE 802.11i.

WECA es una organización industrial para promocionar la WLAN IEEE 802.11 y para establecer requisitos de interoperatividad para productos 802.11. WECA está también escribiendo actualmente una práctica recomendada con el objetivo de aumentar la posibilidad de movilidad entre diferentes Proveedores de Servicios de Internet Inalámbricos (WISP) . Esta práctica recomendada específica una arquitectura WLAN de acceso público que se describe brevemente a continuación.

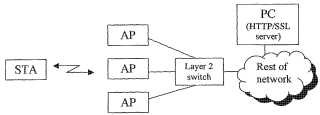

El estado actual de la técnica, como recomienda el comité WISPr de WECA, es situar la tarea de autenticación en un nodo especial de la red, una Puerta de Control de Acceso Público (PAC) . Los APs están todos conectados directamente al PAC y el único acceso al resto de la red se hace a través del PAC (véase la figura 1) .

Los Puntos de Acceso usan autenticación de "sistema abierto" y no cifrado cuando se comunican con las STAs. No hay por consiguiente control de acceso en los APs. La autenticación real y el control de acceso se hacen en la puerta PAC. Las credenciales de de acceso o identificación se transportan entre la STA y el PAC sobre HTTP protegidas por SSL. El proceso es el siguiente: Cuando el usuario inicia el ordenador portátil, el NIC WLAN se asocia con un AP. El usuario inicia entonces un navegador de web en la STA. El PAC intercepta cualquier petición de HTTP y envía una página web de acceso a la STA. El usuario introduce el nombre del usuario y la contraseña en la página web. El PAC verifica entonces las credenciales, por ejemplo contra un servidor de autenticación distante. Si las credenciales son correctas, el PAC comienza a hacer seguir el tráfico entre la STA y el resto de la red.

Se ha reivindicado por WECA que esto es la solución implementada por la mayoría de los WISPs actuales. Esta arquitectura ha sido también implementada en la primera publicación de la solución Inter-trabajo WLAN-GPRS de Ericsson. En esa solución, a la puerta PAC se le llama Nodo que Sirve de Acceso (ASN) .

Una norma de seguridad mejorada para la 802.11 se plantea en IEEE 802.11i. Esta nueva norma posibilitará realizar una autenticación mucho mejor en el AP que la que se logra con la norma 802.11-1999. La norma IEEE 802.11i usará IEEE 802.1X y la EAP como estructura de seguridad. Esto significa que ya no hay necesidad de una identificación de acceso basado en web en una puerta PAC, una solución satisfactoria se que puede conseguir precisamente con APs y STAs conformes con 802.11i-cualificada. La norma IEEE 802.11i especifica también algoritmos mejorados de cifrado cuya operación está íntimamente ligada al procedimiento de autenticación 802.1X.

Un problema en la seguridad tiene lugar cuando se mezcla equipo antiguo, es decir ejemplo, un equipo conforme con cualquier norma existente, con un equipo conforme a la norma 802.11i en la misma célula. El problema es simplemente de responsabilidad distribuida. De acuerdo con el modelo de referencia WECA para las redes WLAN antiguas, el PAC será responsable de autenticar las STAs antiguas, mientras que el propio AP, de acuerdo con el modelo IEEE 802.11i, será responsable de la autenticación de las nuevas STAs 802.11i. El filtrado y el control de acceso se hacen por ello en dos lugares de la red. Esta arquitectura puede facilitar el acceso a usuarios fraudulentos que indiquen al AP que es una STA antigua, mientras que al mismo tiempo indican al PAC que es una nueva STA habilitada por 802.11i. Se aprecia que esta STA puede estar accediendo al sistema sin ninguna autenticación en absoluto.

El documento EP1081895 según la técnica anterior describe una red que comprende una LAN (red de área local) a la cual están conectados un cierto número de puntos de acceso (APs) . La LAN está conectada a un servidor de autenticación, un encaminador con cortafuegos interno, una VPN (red privada virtual) para acceso distante y un encaminador con cortafuegos externo que se conecta a Internet. Se proporcionan dispositivos de autenticación (tales como tarjetas inteligentes) tanto en los APs como en los dispositivos inalámbricos que se comunican con los APs.

El servidor de autenticación trabaja en combinación con los APs y los dispositivos inalámbricos y sus respectivos dispositivos de autenticación para permitir el acceso sólo a aquellos autorizados por los administradores de las redes. Un operador habilita un canal aéreo de comunicación entre el dispositivo inalámbrico y el AP, durante el cual se intercambia un mecanismo de cifrado para la comunicación futura.

El dispositivo inalámbrico determina si el AP es un punto de acceso valido analizando un mensaje de autenticación. Si no es valido, se inhabilita el canal aéreo de comunicaciones entre el dispositivo inalámbrico y el AP. Si el AP es válido, un segundo dispositivo de autenticación en el dispositivo inalámbrico genera una clave de identificación que implica un nombre de acceso y una contraseña para un operador. El AP analiza una parte descifrada del segundo mensaje de autenticación para determinar si el dispositivo inalámbrico es válido. Si es válido, el AP habilita un canal de control con el servidor de autenticación. El servidor de autenticación verifica el nombre de acceso y la contraseña del operador. Si no es válido, el servidor de autenticación rechaza el acceso a la LAN cableada.

El documento WO0143467 según la técnica anterior muestra una red inalámbrica que comprende un servidor de comunicación inalámbrica, un interruptor que se conecta a Internet y una pluralidad de puntos de mini-acceso conectados por cable, usando protocolos existentes, tales como Ethernet, para conectar al servidor de comunicación inalámbrica.

El servidor de comunicación inalámbrica controla los puntos de mini-acceso y filtra el tráfico innecesario y envía los datos relevantes a los puntos correctos de mini-acceso. Además, el servidor inalámbrico incluye la gestión del punto de mini-acceso, seguridad QoS, etc. Los puntos de mini-acceso son dispositivos simples, que raramente necesitan actualización, y que sólo se requieren para recibir datos o información de la gestión del receptor y enviar los datos al servidor inalámbrico. No se necesita que los puntos de mini-acceso examinen los datos para determinar adonde enviarlos. El filtrado en el servidor inalámbrico se basa en la identificación de la unidad distante, por lo cual se usa la dirección de la unidad distante.

El documento WO0203730 según la técnica anterior muestra una disposición que comprende un terminal móvil que comprende a su vez una tarjeta SIM (Módulo de Identidad de Abonado) de GSM y un interfaz 802.11 WLAN (LAN inalámbrica) para comunicarse con un AP. El terminal móvil puede habilitar una red ad hoc con otros terminales móviles equipados con WLAN, así como con una red WLAN que comprenda un acceso a Internet a través de un controlador de acceso público (PAC) que controla el acceso a Internet. El terminal móvil puede acoplarse a la red de telefonía móvil que comprende entidades GSM (Sistema Global para Comunicaciones con Móvil) tales como un MSC/VLR (centro de Conmutación móvil/registro de lugares de visita) y una entidad para proporcionar la autenticación desde un terminal móvil equipado con WLAN a través de Internet por medio de la conocida señalización GSM a un Registro de Lugares de Origen (HLR) GSM para autenticar el módulo SIM.

Sumario de la Invención Un primer objetivo es proporcionar un punto de acceso que proporcione autenticación y quizás a las estaciones móviles antiguas IEEE 802.11 WLAN además de proporcionar acceso a estaciones móviles IEEE 802.11i de... [Seguir leyendo]

Reivindicaciones:

1. Un punto de acceso (AP) capaz de realizar asociación y autenticación tanto de normas antiguas como de normas 802.11i, comprendiendo el punto de acceso medios adaptados para:

- si se encuentra (3-2; 6-2) una estación 802.11i (STA) , realizar la asociación y la autenticación de 802.11i y si son satisfactorias (3-4) , el punto de acceso hace que se envíen marcos a/desde la estación (3-9; 6-9) ,

- si se encuentra (3-2; 6-2) una estación antigua (STA) , el punto de acceso está adaptado para:

- realizar la asociación y autenticación (3-3; 6-3) del control de acceso de los medios antiguos y

- si son satisfactorias, el punto de acceso está adaptado para continuar enviando tráfico a la estación a y desde una puerta de control de acceso público (PAC) (3-5; 6-5) , permitiendo que esta puerta de control de acceso público (PAC) transmita una página de identificación basada en web a la estación antigua,

- si la estación no es autenticada (3-8; 6-7) por la puerta de control de acceso público, el punto de acceso esta adaptado para detener (3-10; 6-10) la transferencia de tráfico a la estación entre el punto de acceso y la puerta de control de acceso público (PAC) .

2. Un punto de acceso de acuerdo con la reivindicación 1, en el que la autenticación por medio de la puerta de acceso de control público se establece como satisfactoria si se recibe un mensaje (AP_PAC_add_req) desde la puerta de control de acceso público (3-7) que indica que la estación es autenticada (3-8) por la puerta de control de acceso público.

3. Un punto de acceso (AP) de acuerdo con la reivindicación 1 o con la reivindicación 2, que cuando realiza la asociación y la autenticación antiguas, el punto de acceso está adaptado para:

- ajustar un temporizador (3-3) en la puerta de control de acceso público (PAC) ) y si el tiempo no ha transcurrido (3-6) , enviar el tráfico (3-5) a y desde una puerta de control de acceso público (PAC) usando encapsulación (AP-PAC) , -si el tiempo ha transcurrido (3-6) , detener (3-10) la transferencia de tráfico desde la estación entre el punto de acceso y la puerta de control de acceso público (PAC) .

4. Un punto de acceso de acuerdo con cualquiera de las reivindicaciones precedentes, en el que el envío del tráfico (3-5) a y desde una puerta de control de acceso público (PAC) , que permite que la puerta de control de acceso público (PAC) transmita una página de identificación basada en web a la estación antigua (p.4, line 3-4) , se realiza usando encapsulación (AP-PAC) , y en el que si la estación es autenticada por la puerta de control de acceso público (PAC) , el punto de acceso se adapta para reenviar tráfico a y desde la estación sin encapsulación.

5. Un punto de acceso de acuerdo con cualquiera de las reivindicaciones precedentes, en el que el punto de acceso comprende un interruptor de 802.1X que se abre (3-9) tras la autenticación por medio de la puerta de acceso público (PAC) de forma que envíen marcos a y desde la estación.

6. Un punto de acceso de acuerdo con la reivindicación 1, en el cual el tráfico se detiene entre el punto acceso y la puerta de control de acceso público (6-10) , si se recibe (6-7) un mensaje (AP_PAC_remove_req) desde la puerta de control de acceso público (PAC) , que indica que la estación no está autenticada por la puerta de control de acceso público.

7. Un punto de acceso de acuerdo con la reivindicación 6, en el que:

- si se encuentra un estación 802.11i y si una asociación y una autenticación 802.11i de la estación son satisfactorias (6-4) , se transmite (6-9) un mensaje (AP_PAC_ADD_REQ) a la puerta de control de acceso público (PAC) indicativo de que la puerta de control de acceso público debe abrir un interruptor 802.1X para la estación en la puerta de control de acceso público (PAC) .

8. Un punto de acceso de acuerdo con la reivindicación 6 o con la reivindicación 7, en el que si se recibe un mensaje indicativo de identificación no satisfactoria (6-7) desde la puerta de control de acceso público (PAC) , se desvincula además (6 –10) la estación en cuestión.

9. Un punto de acceso de acuerdo con cualquiera de las reivindicaciones precedentes, en el que el punto acceso está adaptado para usar autenticación 802. 1X en el punto acceso (3-4) para autenticar una estación 802.11i cualificada.

10. Un método para que un punto de acceso (AP) sea capaz de realizar la asociación y la autenticación tanto de una estación antigua como de una estación 802.11i, que comprende las etapas de:

- si se encuentra (3-2; 6-2) una estación 802.11i (STA) , realizar la asociación y la autenticación de 802.11i y, si son satisfactorias (3-4) , el punto de acceso hace que los marcos se envíen a/desde la estación (3-9; 6-9) ,

- si se encuentra (3-2; 6-2) una estación antigua (STA) ,

- realizar la asociación y autenticación (3-3; 6-3) de control de acceso de medios antiguos y -si son satisfactorias, continuar enviando tráfico a la estación a y desde una puerta de control de acceso público (PAC) (3-5; 6-5) , permitiendo que la puerta de control de acceso público (PAC) transmita una página de identificación basada en web a la estación antigua, -si la estación no es autenticada (3-8; 6-7) por la puerta de acceso de control público, detener (3-10;

6-10) la transferencia de tráfico a la estación entre el punto de acceso y la puerta de control de acceso público (PAC) .

11. Un método de acuerdo con la reivindicación 10, en el que la autenticación por la puerta de control de acceso público se establece como satisfactoria si se recibe un mensaje (AP_PAC_add_req) de la puerta de control de 15 acceso público (3-7) de que la estación resulta autenticada (3-8) por la puerta de control de acceso público.

12. Un método de acuerdo con la reivindicación 10 o con la reivindicación 11, que cuando se realiza la asociación y autenticación antiguas, comprende - establecer un temporizador (3-3) en la puerta de control de acceso público (PAC) y si el tiempo no ha transcurrido (3-6) , enviar tráfico (3-5) a y desde una puerta de control de acceso público (PAC) usando encapsulación (AP-PAC) , -si el tiempo ha transcurrido (3-6) , detener (3-10) la transferencia del tráfico desde la estación entre el punto de acceso y la puerta de control de acceso público (PAC) .

13. Un método de acuerdo con cualquiera de las reivindicaciones 10-12, en el que el envío de tráfico (3-5) a y desde una puerta de control de acceso público (PAC) que permite que la puerta de control de acceso público (PAC) transmita una página de identificación basada en web a la estación antigua se realiza usando encapsulación (AP-PAC) , y en el que si la estación es autenticada por la puerta de control de acceso público (PAC) , enviando el tráfico a y desde la estación sin encapsulación.

14. Un método acuerdo con la reivindicación 10, en el que se detiene el tráfico entre el punto acceso y la puerta de control de acceso público (6-10) , si se recibe (6-7) un mensaje (AP_PAC_remove_req) desde la puerta de control de acceso público (PAC) , indicando el mensaje que la estación no ha sido autenticada por la puerta de control de acceso público.

15. Un método de acuerdo con la reivindicación 14, en el que

- si se encuentra una estación y si una asociación y una autenticación 802.11i de la estación es satisfactoria

(6-4) , se transmite (6-9) un mensaje (AP_PAC_ADD_REQ) a la puerta de control de acceso público (PAC) indicativo de que la puerta de control de acceso público debe abrir un interruptor 802.1X en la estación en la puerta de control de acceso público (PAC) .

16. Un método acuerdo con la reivindicación 14 o con la reivindicación 15, en el que si se recibe un mensaje 45 indicativo de identificación no satisfactoria (6-7) desde la puerta de control de acceso público (PAC) , se desvincula (6-10) además la estación en cuestión.

17. Un método de acuerdo con cualquiera de las reivindicaciones precedentes 10-16, en el que una estación 802.11i cualificada es autenticada usando la autenticación 802. 1X en el punto acceso (3-4) .

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]