PROYECCIÓN DE FIABILIDAD DESDE UN ENTORNO DE CONFIANZA A UN ENTORNO SIN CONFIANZA.

Un sistema adaptado para ejecutar sistemas operativos plurales (301,

351) en un único procesador, comprendiendo el sistema:

un entorno operativo sin confianza que comprende al menos un primer sistema operativo (301);

un entorno operativo de confianza que comprende un segundo sistema operativo (351) para ejecutar una pluralidad de agentes (390, 395) de monitorización, en donde cada agente de monitorización está asociado a una aplicación (305, 310) en el entorno operativo sin confianza y cada agente de monitorización monitoriza (430) su aplicación asociada,

comprendiendo adicionalmente el entorno operativo de confianza un agente monitorizador (380) de base, estando dicho agente monitorizador asociado (410) al sistema operativo (301) del entorno operativo sin confianza, y supervisa dicho(s) agente(s) monitorizador(es) (390, 395),

en el que el agente monitorizador de base impide al agente monitorizador cambiar el código de la aplicación asociada al agente monitorizador, restringiendo al agente monitorizador a la lectura de cualquier cosa en el espacio de direcciones de la modalidad de usuario de su aplicación asociada, y permitiendo al agente monitorizador escribir en el espacio de memoria de lectura-escritura no compartida de su aplicación asociada.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E04103363.

Solicitante: MICROSOFT CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: ONE MICROSOFT WAY REDMOND, WASHINGTON 98052-6399 ESTADOS UNIDOS DE AMERICA.

Inventor/es: Willman,Bryan Mark, England,Paul, Kaplan,Keith, Kurien,Varugis, Marr,Michael David, Ray,Kenneth.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F11/30 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 11/00 Detección de errores; Corrección de errores; Monitorización (detección, corrección o monitorización de errores en el almacenamiento de información basado en el movimiento relativo entre el soporte de registro y el transductor G11B 20/18; monitorización, es decir, supervisión del progreso del registro o reproducción G11B 27/36; en memorias estáticas G11C 29/00). › Vigilancia del funcionamiento.

- G06F15/00 G06F […] › Computadores digitales en general (detalles G06F 1/00 - G06F 13/00 ); Equipo de procesamiento de datos en general.

- G06F21/00 G06F […] › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06F21/22

- G06F9/46 G06F […] › G06F 9/00 Disposiciones para el control por programa, p. ej. unidades de control (control por programa para dispositivos periféricos G06F 13/10). › Disposiciones para la multiprogramación.

PDF original: ES-2376433_T3.pdf

Fragmento de la descripción:

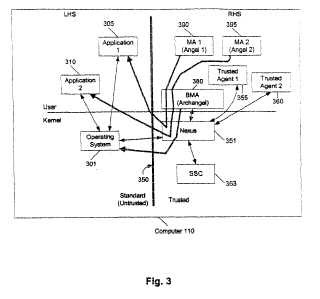

Proyección de fiabilidad desde un entorno de confianza a un entorno sin confianza Campo de la invención La presente invención se refiere, en general al campo de la seguridad de los ordenadores. Más en particular, esta invención versa acerca del uso de entornos plurales de ejecución (por ejemplo, sistemas operativos) en un único dispositivo informático, y proporciona técnicas que dan soporte a la fiabilidad de tales sistemas o entornos operativos.

Antecedentes de la invención Los primeros ordenadores solo eran capaces de ejecutar un único programa a la vez. Sin embargo, en los tiempos modernos se espera de los ordenadores que sean capaces de ejecutar varios elementos diferentes de software a la vez. Por ejemplo, los sistemas operativos multitarea típicos pueden ejecutar varios programas de aplicación a la vez en una sola máquina. En vista de esto y de la evolución de una red abierta compartida (es decir, Internet) , la seguridad y la privacidad se han convertido en dos cuestiones importantes y difíciles que afronta la industria de los ordenadores. A medida que el ordenador personal cobra importancia central en el hogar, el trabajo y la enseñanza, los consumidores y los clientes en el mundo empresarial son cada vez más conscientes, por igual, de los problemas de privacidad y seguridad. Mejorar la capacidad del software y del hardware de proteger la integridad de la información digital y la privacidad de los usuarios de ordenadores se ha convertido en una prioridad vital tanto de los desarrolladores de software como de los fabricantes de hardware. La Microsoft Corporation, de Redmond, Washington, ha introducido la plataforma de ordenadores personales Base Informática Segura de Próxima Generación (NGSCB) que proporciona seguridad y privacidad en un sistema operativo.

Según se muestra en la Figura 2, en la NGSCB convencional dentro de un ordenador 110 un sistema de seguridad de la “parte derecha” (PD) trabaja conjuntamente con un sistema tradicional de la “parte izquierda” (PI) y una unidad central de proceso (CPU) . La PD está diseñada para proteger contra un software malicioso mientras se mantiene la apertura del sistema operativo. Con la NGSCB, las aplicaciones se ejecutan en un espacio protegido de memoria que es sumamente resistente a la alteración del software y a la interferencia. Típicamente, hay un conjunto de chips en el ordenador 110 que usan tanto la PI como la PD. La PI y la PD son una división o partición lógica, aunque impuesta físicamente, del ordenador 110.

La PI comprende aplicaciones tradicionales 205, 210, tales como Microsoft® Word® y Microsoft® Excel®, junto con un sistema operativo convencional 201, tal como el sistema operativo Microsoft® Windows®. Aunque se muestran dos aplicaciones, habitualmente puede implementarse un número cualquiera.

La PD comprende agentes 255, 260 de confianza, junto con un “nexo” 251. Un nexo es un sistema operativo de “alta seguridad” que proporciona cierto nivel de seguridad en cuanto a su comportamiento y puede comprender todo el código en modalidad de núcleo en la PD. Por ejemplo, podría emplearse un nexo para trabajar con información secreta (por ejemplo, claves criptográficas, etc.) que no debiera divulgarse, proporcionando una memoria cubierta de la que se garantiza que no filtra información fuera del nexo y permitiendo que solo ciertas aplicaciones certificadas se ejecuten bajo el nexo y accedan a la memoria cubierta. El nexo 251 no debería interactuar con el sistema operativo principal 201 de ninguna manera que permitiera que ocurriesen sucesos en el sistema operativo principal 201 que comprometiesen el comportamiento del nexo 251. El nexo 251 puede permitir que se ejecuten todas las aplicaciones, o el propietario de una máquina puede configurar una directiva de máquina en la que el nexo 251 permite que se ejecuten únicamente ciertos agentes. En otras palabras, el nexo 251 ejecutará cualquier agente que el propietario de la máquina le diga que ejecute. El propietario de la máquina puede también decir al nexo qué no ejecutar.

El nexo 251 aísla los agentes 255, 260 de confianza, gestiona las comunicaciones hacia los agentes 255, 260 de confianza y procedentes de los mismos, y sella criptográficamente los datos almacenados (por ejemplo, almacenados en una unidad de disco duro) . Más en particular, el nexo 251 se ejecuta en modalidad de núcleo en un espacio de confianza y proporciona servicios básicos a los agentes 255, 260 de confianza, como el establecimiento de los mecanismos de proceso para comunicarse con agentes de confianza y otras aplicaciones, y servicios especiales de confianza, como la ratificación de una plataforma de hardware / software o un entorno de ejecución, y el cifrado y descifrado de secretos. La ratificación es la capacidad de una porción de código para firmar o ratificar de otra forma un dato y para garantizar, además, al receptor que los datos fueron construidos por medio de una pila de software infalsificable identificada de manera criptográfica.

Un agente de confianza es un programa, o parte de un programa, o un servicio que se ejecuta en modalidad de usuario en un espacio de confianza. Un agente 255, 260 de confianza llama al nexo 251 para servicios relacionados con la seguridad y servicios críticos generales, como la gestión de la memoria. Un agente de confianza es capaz de almacenar secretos usando un almacenamiento sellado y se autentica a sí mismo usando los servicios de ratificación del nexo. Cada agente o entidad de confianza controla su propio dominio de confianza y no es preciso que tengan dependencias mutuas.

La PD comprende, además, un componente 253 de soporte de seguridad (SSC) que usa un par de claves de infraestructura de clave pública (PKI) junto con funciones de codificación para proporcionar un estado seguro.

La NGSCB proporciona características como “ratificación”, “almacenamiento sellado” y “aislamiento fuerte de procesos”. La ratificación permite que otros ordenadores sepan que un ordenador es realmente el ordenador que pretende ser y está ejecutando el software que pretende estar ejecutando. Dado que el software y el hardware de la NGSCB son criptográficamente verificables para el usuario y los demás ordenadores, programas y servicios, el sistema puede verificar que otros ordenadores y procesos son fiables antes de acoplarse a los mismos y compartir información. Así, la ratificación permite que el usuario revele características seleccionadas del entorno operativo a peticionarios externos.

El almacenamiento sellado permite que el usuario codifique información para que solo pueda ser objeto de acceso por parte de una aplicación fiable. Esto puede incluir solo la aplicación que creó la información en su origen o cualquier aplicación en la que confíe la aplicación propietaria de los datos. Por lo tanto, el almacenamiento sellado permite que un programa almacene secretos que no puedan ser recuperados por programas en los que no se confía, como un virus o un troyano.

El aislamiento fuerte de procesos proporciona un espacio de confianza para forjar un área segura (la PD) . Las operaciones que se ejecutan en la PD están protegidas y aisladas de la PI, lo que las hace significativamente más seguras ante un ataque.

La NGSCB también proporciona una entrada y una salida seguras. Con la NGSCB, las pulsaciones de tecla son cifradas antes de que puedan ser leídas por el software y descifradas una vez que alcanzan la PD. Esto significa que no puede usarse un software malicioso para grabar, robar o modificar pulsaciones de tecla. La salida segura es similar. La información que aparece en pantalla puede ser presentada al usuario para que nadie más pueda interceptarla ni leerla. Tomadas en conjunto, estas cosas permiten que un usuario sepa con un alto grado de confianza que el software de su ordenador está haciendo lo que se supone que hace.

A pesar de los recursos de confianza sustancial disponibles para la PD, sigue sin confiarse en la PI. La presente invención aborda esta y otras deficiencias de la fiabilidad de los actuales sistemas informáticos.

El documento EP-A-1 055 990 revela una plataforma informática con un componente fiable que es física y lógicamente distinto del resto de la plataforma, mientras que el componente fiable tiene la propiedad de infalsificabilidad y autonomía de la plataforma informática a la cual está asociado. Los componentes fiables monitorizan la plataforma informática por medio de agentes de software que funcionan en el espacio... [Seguir leyendo]

Reivindicaciones:

1. Un sistema adaptado para ejecutar sistemas operativos plurales (301, 351) en un único procesador, comprendiendo el sistema:

un entorno operativo sin confianza que comprende al menos un primer sistema operativo (301) ;

un entorno operativo de confianza que comprende un segundo sistema operativo (351) para ejecutar una pluralidad de agentes (390, 395) de monitorización, en donde cada agente de monitorización está asociado a una aplicación (305, 310) en el entorno operativo sin confianza y cada agente de monitorización monitoriza (430) su aplicación asociada, comprendiendo adicionalmente el entorno operativo de confianza un agente monitorizador (380) de base, estando dicho agente monitorizador asociado (410) al sistema operativo (301) del entorno operativo sin confianza, y supervisa dicho (s) agente (s) monitorizador (es) (390, 395) , en el que el agente monitorizador de base impide al agente monitorizador cambiar el código de la aplicación asociada al agente monitorizador, restringiendo al agente monitorizador a la lectura de cualquier cosa en el espacio de direcciones de la modalidad de usuario de su aplicación asociada, y permitiendo al agente monitorizador escribir en el espacio de memoria de lectura-escritura no compartida de su aplicación asociada.

2. El sistema de la reivindicación 1, en el cual cada agente monitorizador (390, 395) está adaptado para comprender una parte de la aplicación (305, 310) a la que está asociado.

3. El sistema de la reivindicación 1, en el cual cada agente monitorizador (390, 395) tiene un nivel ajustable de inspección para abordar amenazas a la aplicación asociada (305, 310) .

4. El sistema de la reivindicación 1, en el cual cada agente monitorizador (390, 395) está adaptado para recibir entrada segura y transferir la entrada segura a la aplicación asociada.

5. El sistema de la reivindicación 2, que comprende adicionalmente otro agente monitorizador (390, 395) adaptado para ejecutarse en el entorno de confianza, en donde los agentes monitorizadores están en comunicación entre sí.

6. El sistema de la reivindicación 1, en el cual el agente monitorizador (380) está adaptado para detectar incoherencias en el entorno sin confianza.

7. El sistema de la reivindicación 1, en el cual al menos uno de los agentes monitorizadores (380) de base está adaptado para autorizar o desautorizar un suceso del entorno operativo sin confianza.

8. El sistema de la reivindicación 7, en el cual dicho (s) agente (s) monitorizador (es) (380) comprende (n) una entrada segura para recibir entrada, autorizando o desautorizando el agente monitorizador de base, en base a la entrada recibida.

9. El sistema de la reivindicación 1, en el cual al menos uno de los agentes monitorizadores (380) de base está adaptado para negarse a permitir cambios en el entorno operativo sin confianza sin recibir autorización mediante una entrada segura.

10. El sistema de la reivindicación 1, en el cual al menos uno de los agentes monitorizadores (380) de base está adaptado para negarse a permitir cambios en el entorno operativo sin confianza, a menos que los cambios estén descritos por un paquete que esté firmado por una entidad autorizada.

11. El sistema de la reivindicación 1, en el cual el agente monitorizador usa almacenamiento sellado para mantener un secreto para un sistema operativo o una aplicación residente en el entorno sin confianza.

12. El sistema de la reivindicación 11, en el cual el agente monitorizador (390, 395) está adaptado para negarse a revelar el secreto al sistema operativo o a la aplicación, a menos que el sistema operativo o la aplicación tenga un compendio que coincida con el propietario del secreto.

13. El sistema de la reivindicación 12, en el cual el agente monitorizador (390, 395) está adaptado para negarse a revelar el secreto al sistema operativo o a la aplicación, a menos que el sistema operativo o la aplicación esté en una lista de los compendios que pueden leer el secreto.

14. El sistema de la reivindicación 11, en el cual el agente monitorizador (390, 395) está adaptado para usar una prueba predeterminada a fin de determinar si una entidad legítima está solicitando el secreto.

15. El sistema de la reivindicación 14, en el cual la prueba predeterminada incluye examinar las pilas de la entidad y verificar que las pilas tienen contenidos legales de pila.

16. El sistema de la reivindicación 1, en el cual el agente monitorizador (390, 395) está adaptado para editar un estado del entorno operativo sin confianza, para hacerlo seguro o aceptable de otro modo.

17. El sistema de la reivindicación 16, en el cual el estado comprende una configuración inicial o una opción de informe de errores.

18. El sistema de la reivindicación 1, en el cual el agente monitorizador (390, 395) de base está adaptado para borrar con ceros la memoria física que no pertenezca a la configuración buena conocida del entorno operativo sin confianza o al entorno operativo de confianza.

19. El sistema de la reivindicación 1, en el cual el entorno sin confianza comprende un sistema básico de entrada / salida (BIOS) , firmware o un cargador.

20. El sistema de la reivindicación 1, en el cual el sistema operativo (351) de alta integridad está adaptado para ejecutar el agente monitorizador (380) de base en tiempo de arranque.

21. El sistema de la reivindicación 1, que comprende adicionalmente un contador en el entorno operativo de confianza, usándose el contador para determinar si el agente monitorizador (380) de base debería ejecutarse.

22. El sistema de la reivindicación 21, en el cual el contador está adaptado para contar el número de operaciones de edición de memoria sin confianza.

23. El sistema de la reivindicación 1, en el cual el entorno operativo de confianza se ejecuta sobre una primera arquitectura de procesador y el entorno operativo sin confianza se ejecuta sobre una segunda arquitectura de procesador, comprendiendo adicionalmente un agente monitorizador (380) de base que se ejecuta sobre el primer procesador.

24. El sistema de la reivindicación 1, en el cual el entorno operativo de confianza y el entorno operativo sin confianza se ejecutan sobre el mismo procesador, comprendiendo adicionalmente un agente monitorizador (380) de base que se ejecuta en el entorno operativo de confianza.

25. El sistema de la reivindicación 1, en el cual el entorno operativo de confianza se ejecuta sobre un primer procesador, y el entorno operativo sin confianza se ejecuta sobre un segundo procesador, siendo los procesadores primero y segundo capaces de ejecutarse bien en una modalidad de confianza o bien en una modalidad sin confianza.

26. El sistema de la reivindicación 1, que comprende adicionalmente un sistema operativo (351) de alta integridad y un agente monitorizador de base residente en el entorno de confianza, estando el agente monitorizador de base unido, enlazado o compilado con el sistema operativo (351) de alta integridad.

27. El sistema de la reivindicación 1, que comprende adicionalmente un sistema operativo (351) de alta integridad y un agente monitorizador (380) de base residente en el entorno operativo de confianza, en el cual el agente monitorizador (380) de base es un proceso en modalidad de usuario que se ejecuta en el sistema operativo (351) de alta integridad.

28. El sistema de la reivindicación 1, que comprende adicionalmente un agente monitorizador (380) de base residente en el entorno operativo de confianza y desarrollado por, y con, y en el mismo entorno de versión, o uno relacionado, que un sistema operativo del entorno operativo sin confianza.

29. El sistema de la reivindicación 1, que comprende adicionalmente un agente monitorizador (380) de base residente en el entorno de confianza, siendo el agente monitorizador de base parte de una base informática de confianza para la evaluación de la seguridad.

30. El sistema de la reivindicación 1, que comprende adicionalmente un agente monitorizador (380) de base, residiendo una primera parte del agente monitorizador (380) de base en el entorno operativo de confianza y residiendo una segunda parte del agente monitorizador (380) de base en una máquina físicamente remota, estando las partes primera y segunda conectadas por un enlace seguro.

31. Un procedimiento de monitorización de un entorno operativo sin confianza de un sistema adaptado para ejecutar sistemas operativos (301, 351) plurales en un único procesador, comprendiendo el procedimiento:

proporcionar el entorno operativo de confianza que comprende al menos un primer sistema operativo (301) ;

proporcionar un entorno operativo de confianza que comprende un segundo sistema operativo (351) para ejecutar una pluralidad de agentes monitorizadores (390, 395) , en donde cada agente monitorizador está asociado a una aplicación (305, 310) en el entorno operativo sin confianza y cada agente monitorizador monitoriza (430) su aplicación asociada; y proporcionar adicionalmente dentro del entorno operativo de confianza un agente monitorizador (380) de base, asociando (410) dicho agente monitorizador de base dicho sistema operativo (301) del entorno operativo sin confianza, y supervisando dicho (s) agente (s) monitorizador (es) (390, 395) , en el que el agente monitorizador de base impide al agente monitorizador cambiar el código de la aplicación asociada al agente monitorizador, restringiendo al agente monitorizador a leer cualquier cosa en el espacio de direcciones de la modalidad de usuario de su aplicación asociada, y permitiendo al agente monitorizador escribir en el espacio de memoria de lectura-escritura no compartida de su aplicación asociada.

32. El procedimiento de la reivindicación 31, que comprende adicionalmente asociar una aplicación (305, 310) a uno de los agentes monitorizadores, y transferir una parte de la aplicación al agente monitorizador, de modo que la parte resida en el entorno operativo de confianza.

33. El procedimiento de la reivindicación 31, que comprende adicionalmente asociar (400) una aplicación (305, 310) al agente monitorizador (390, 395) y ajustar un nivel de inspección en el agente monitorizador para afrontar amenazas a la aplicación asociada.

34. El procedimiento de la reivindicación 31, que comprende adicionalmente asociar (400) una aplicación (305, 310) al agente monitorizador (390, 395) y recibir entrada segura en el agente monitorizador, y transferir la entrada segura a la aplicación.

35. El procedimiento de la reivindicación 31, en el cual los agentes monitorizadores (390, 395) están en comunicación entre sí.

36. El procedimiento de la reivindicación 31, que comprende adicionalmente la aprobación o desaprobación por el agente monitorizador (380) de base de un suceso del entorno operativo sin confianza.

37. El procedimiento de la reivindicación 36, que comprende adicionalmente la recepción de entrada por el agente monitorizador (380) de base desde una entrada segura.

38. El procedimiento de la reivindicación 31, que comprende adicionalmente la negativa por parte del agente monitorizador (380) de base a permitir cambios en el entorno operativo sin confianza, sin recibir autorización mediante una entrada segura.

39. El procedimiento de la reivindicación 31, que comprende adicionalmente la negativa por parte del agente monitorizador (380) de base a permitir cambios en el entorno operativo sin confianza, a menos que los cambios estén descritos en un paquete que esté firmado por una entidad autorizada.

40. El procedimiento de la reivindicación 31, que comprende adicionalmente:

proporcionar una pluralidad de agentes monitorizadores (390, 395) ejecutándose en el entorno de confianza; y usar uno de los agentes monitorizadores un almacenamiento cifrado para mantener un secreto para un sistema operativo (301) o una aplicación (305, 310) residente en el entorno sin confianza.

41. El procedimiento de la reivindicación 31, en el cual el agente monitorizador (390, 395) se niega a revelar el secreto al sistema operativo (301) o a la aplicación (305, 310) , a menos que el sistema operativo o la aplicación tenga un compendio que coincida con el propietario del secreto.

42. El procedimiento de la reivindicación 31, en el cual el agente monitorizador (390, 395) se niega a revelar el secreto al sistema operativo (301) o a la aplicación (305, 310) , a menos que el sistema operativo o la aplicación esté en una lista de los compendios que pueden leer el secreto.

43. El procedimiento de la reivindicación 31, que comprende adicionalmente usar una prueba predeterminada a fin de determinar si una entidad legítima está solicitando el secreto.

44. El procedimiento de la reivindicación 43, en el cual la prueba predeterminada incluye examinar las pilas de la entidad y cerciorarse de que las pilas tengan contenidos legales de pila.

45. El procedimiento de la reivindicación 31, que comprende adicionalmente:

proporcionar una pluralidad de agentes monitorizadores (390, 395) ejecutándose en el entorno de confianza; y editar uno de los agentes monitorizadores un estado del entorno operativo sin confianza para hacerlo seguro, o aceptable de otro modo.

46. El procedimiento de la reivindicación 45, en el cual el estado comprende una configuración inicial o una opción de informe de errores.

47. El procedimiento de la reivindicación 31, que comprende adicionalmente el borrado con ceros por parte del agente monitorizador (380) de base de la memoria física que no pertenezca a la configuración buena conocida del entorno operativo sin confianza, o al entorno de confianza.

48. El procedimiento de la reivindicación 31, en el cual el entorno operativo sin confianza comprende un sistema 5 básico de entrada / salida (BIOS) , firmware o un cargador.

49. El procedimiento de la reivindicación 31, que comprende adicionalmente ejecutar el agente monitorizador (380) de base en tiempo de arranque, mediante un sistema operativo de alta integridad.

50. El procedimiento de la reivindicación 31, que comprende adicionalmente determinar si el agente monitorizador

(380) de base debería ejecutarse en reacción a un contador.

51. El procedimiento de la reivindicación 50, en el cual el contador cuenta el número de operaciones de edición de memoria sin confianza.

Patentes similares o relacionadas:

Servicios sensibles al contexto, del 24 de Junio de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo inalámbrico , señales de sensor que caracterizan una o más condiciones ambientales, […]

Generación de una separación de tinta blanca, del 19 de Febrero de 2020, de ELECTRONICS FOR IMAGING, INC: Procedimiento de impresión con un dispositivo capaz de imprimir tinta blanca, para crear una imagen, como un color de impresión que comprende: calcular un factor […]

Sistema de descodificación para descodificar archivos multimedia, sistema para codificar un archivo multimedia, y archivo multimedia, del 22 de Enero de 2020, de DIVX, LLC: Un sistema de descodificación para descodificar archivos multimedia (30, 30'), comprendiendo el sistema de descodificación: un procesador configurado y al […]

Controlador de sitio con funcionalidad de correlación, del 26 de Junio de 2019, de SIPCO LLC: Un controlador de sitio para su uso en una red de comunicación inalámbrica adaptado para su uso en un sistema de supervisión automático […]

Controlador de sitio con funcionalidad de correlación, del 26 de Junio de 2019, de SIPCO LLC: Un controlador de sitio para su uso en una red de comunicación inalámbrica adaptado para su uso en un sistema de supervisión automático […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 15 de Mayo de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato de […]

Método y aparato de autenticación para autenticar documentos de valor, del 6 de Marzo de 2019, de HONEYWELL INTERNATIONAL INC.: Un marcador, que comprende: una red cristalina inorgánica que comprende al menos un primer ion de tierras raras activo y un segundo ion […]

Sistema y método para la gestión distribuida de ordenadores compartidos, del 20 de Febrero de 2019, de Zhigu Holdings Limited: Método para operar una arquitectura de gestión informática de múltiples niveles, teniendo dicho método los siguientes pasos: operar un ordenador […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 20 de Febrero de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato […]