METODO DE VERIFICACION DE PROCESOS DE DESCIFRADO.

Método de verificación de procesos de descifrado.

La invención describe un método de verificación que permite corroborar que el proceso de descifrado se ha llevado a cabo honestamente por la entidad que lo ha realizado (los datos descifrados se corresponden exactamente con los datos cifrados).

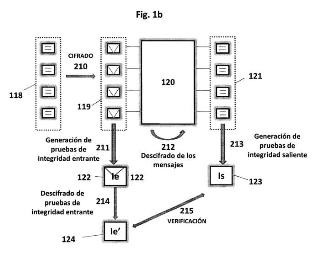

El método se caracteriza porque la verificación de la corrección del descifrado de un conjunto de mensajes cifrados, se basa en la prueba de que el resultado de operar los mensajes cifrados con una operación {ph} es igual al cifrado del resultado de operar los mensajes descifrados con una operación {zt}. Se genera así una primera prueba de integridad entrante del conjunto de los mensajes cifrados basada en la operación {ph} realizada sobre el conjunto de los mensajes cifrados y se verifica que ésta se corresponda con una prueba de integridad saliente basada en la operación directa de los mensajes descifrados con la operación {zt}.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200901196.

Solicitante: SCYTL SECURE ELECTRONIC VOTING S.A.

Nacionalidad solicitante: España.

Inventor/es: GUASCH CASTELLÓ,SANDRA, PUIGGALI ALLEPUZ,JORDI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Fragmento de la descripción:

Método de verificación de procesos de descifrado.

Campo de la invención

La presente invención es apta para aplicaciones donde se requiere verificar la integridad de los mensajes que han sido sometidos a un proceso de descifrado. Concretamente, es de especial relevancia en procesos de descifrado en los que se debe preservar el anonimato de los emisores de los mensajes cifrados, tal como el realizado por una mixnet.

El método es susceptible de ser utilizado en entornos de voto electrónico remoto.

Antecedentes de la invención

Cuando es necesario el envío de información a través de un medio considerado no seguro conservando la confidencialidad, ésta se cifra de forma que sólo el destinatario sea capaz de descifrarla. De este modo, otras personas, entidades o sistemas que accedan a esta información serán incapaces de leerla.

Existen métodos para asegurar la integridad del mensaje cifrado durante el envío, como por ejemplo las firmas digitales. Pero el destinatario final generalmente debe confiar en que el proceso de descifrado le proporciona el mensaje que realmente se corresponde al contenido cifrado que ha recibido. Normalmente, se confía en que el software utilizado para el descifrado es correcto y no cambia los resultados del cifrado, pero cuando esta operación se delega a un tercero, existe la posibilidad de que éste manipule la información después del cifrado. Esta problemática solo ha sido contemplada en la actualidad por los procesos de descifrado de mensajes donde los emisores deben permanecer en el anonimato. Dado que en estos sistemas el proceso usual no entraña solamente el descifrado de los mensajes recibidos, sino otras operaciones que contribuyen a la anonimización de dichos mensajes, se han desarrollado diversos métodos que permiten la verificación de su correcto funcionamiento.

Preservación del anonimato en los procesos de descifrado

Existen entornos en los que el proceso de descifrado debe preservar el anonimato de las entidades que han cifrado la información. Un ejemplo de ellos son los procesos de votación electrónica, en los que es importante que no se pueda relacionar el contenido del voto con la identidad de su emisor. Para ello, existen procesos de descifrado de información en los que se rompe la correlación de la información cifrada con la información descifrada. La técnica más conocida en este entorno es la basada en mixnets.

Una mixnet es una red de permutaciones que se compone de uno o varios servidores o nodos que realizan procesos de permutación y descifrado de la información. El objetivo es que el orden de la información cifrada que se introduce en la mixnet no se corresponda con el de la información descifrada que se obtiene después de ser procesada por la mixnet. En la técnica de descifrado basada en mixnets, el primer nodo recibe mensajes de entrada provenientes de distintos emisores que previamente han sido cifrados y les aplica una función de transformación, que generalmente consiste en permutarlos, cifrarlos y/o descifrarlos (dependiendo del tipo de mixnet). Si existen más nodos, los mensajes transformados se reenvían al siguiente nodo. La misma operación de permutación y cifrado o descifrado es repetida en cada nodo y los mensajes transformados enviados al siguiente hasta que los mensajes transformados son recibidos por un nodo final. Los mensajes transformados obtenidos por este último nodo son los mensajes originales antes de haber sido cifrados por los emisores. El propósito de las mixnets es crear un canal de comunicación anónimo con el fin de preservar la privacidad de los participantes en una comunicación.

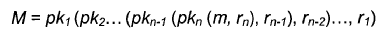

El origen de las mixnets se remonta al concepto creado por Chaum [Ch81], que fue originalmente propuesto para lograr anonimato en el envío de correo electrónico. En esta propuesta se utiliza cifrado RSA anidado con relleno aleatorio (conocido también como padding). Cada nodo de la mixnet tiene una clave pública pki y su correspondiente clave privada ski. Los mensajes que se enviarán a través de la mixnet se preparan en el origen por los emisores. Esta preparación consiste en el cifrado anidado por parte del emisor de su mensaje m un número de veces igual al número de nodos que forman la mixnet. El cifrado se lleva a cabo utilizando las claves públicas de los nodos en el orden inverso a la trayectoria en la que se procesará el mensaje en la mixnet. De esta manera se forma un cifrado anidado el cuál se irá descifrando a medida que recorra los diferentes nodos:

De esta manera, el mensaje m es cifrado de manera repetitiva usando diferentes claves públicas y relleno aleatorio ri. El primer nodo utiliza su clave privada sk1 para descifrar la parte que le corresponde de los mensajes recibidos, elimina el relleno aleatorio r1 y entonces lleva a cabo la función de permutación y reenvía los mensajes al siguiente nodo. Esta operación es repetida hasta que se recuperan los mensajes originales en el último nodo.

De la propuesta descrita en [Ch81] se han derivado una serie de trabajos que se pueden agrupar como "mixnets chaumianas" o mixnets de descifrado, por ejemplo [FOO92 y JJR02], En todas ellas, se busca el anonimato de los mensajes mediante un cifrado anidado inicial y una mixnet con descifrado y permutación. El problema principal de estas propuestas de mixnet es que, a mayor número de nodos de la mixnet, mayor es el número de operaciones de cifrado que debe realizar el emisor. Además, como en cada cifrado se añade un relleno aleatorio, el tamaño del mensaje cifrado aumenta proporcionalmente al número de nodos.

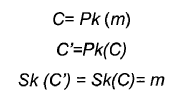

Para solucionar estos problemas, Park et al. [PIK94] propusieron la primera mixnet de recifrado y descifrado parcial. En esta propuesta, los mensajes que se envían a la mixnet son cifrados una única vez por medio de una clave pública utilizando criptosistema de recifrado. Por criptosistema de recifrado se entiende aquel en el que se cumple que, dada un clave pública P, su correspondiente clave privada S, y un mensaje cifrado C obtenido a partir del cifrado de un mensaje m con la clave P, si ciframos de nuevo el mensaje cifrado C con la misma clave P, obtendremos un nuevo texto cifrado C' que al ser descifrado una única vez con la clave S dará como resultado el mismo mensaje original m:

Un ejemplo de esquema de cifrado con propiedades de recifrado es ElGamal o Paillier.

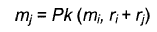

En este tipo de propuestas, el primer nodo recibe los mensajes cifrados, los permuta, los vuelve a cifrar con la misma clave pública P y los descifra parcialmente con una clave propia del nodo. El recifrado en los nodos se lleva a cabo haciendo uso de valores aleatorios que son obtenidos algebraicamente combinándolos con el valor aleatorio utilizado en el cifrado anterior:

Esta operación de permutación, cifrado y descifrado parcial se repite en cada nodo de la mixnet. La salida del último nodo son los mensajes totalmente descifrados.

En cualquiera de las propuestas de mixnet descritas previamente (chaumianas o de recifrado) se contempla el anonimato de los emisores como el objetivo principal, pero tienen un problema común: no son resistentes a ataques de integridad de los mensajes cifrado. Si uno de los nodos cambia los mensajes transformados por otros distintos, el siguiente nodo no puede detectarlo.

Para detectar esta práctica deshonesta, propuestas posteriores han dado importancia a una propiedad de las mixnets, llamada verificabilidad universal. La propiedad de verificabilidad consiste en aportar una prueba de la correcta operación de la mixnet que cualquier observador sea capaz de verificar. Esta verificación permite comprobar que los mensajes de salida de un nodo son los mismos (transformados) que recibió dicho nodo. Sako y Killian [SK95] propusieron la primera mixnet universalmente verificable basada en la mixnet de recifrado con descifrado parcial propuesta en [PIK94]. En la mixnet propuesta, cada nodo publica los resultados intermedios y el descifrado parcial de cada entrada antes de llevar a cabo la permutación y recifrado. Entonces los nodos proveen una prueba de...

Reivindicaciones:

1. Método de verificación de procesos de descifrado, apto para verificar si el descifrado de un conjunto de mensajes cifrados se ha realizado correctamente, caracterizado porque dicho cifrado se realiza con un algoritmo con propiedades homomórficas y dicha verificación se basa en la prueba de que el resultado de operar los mensajes cifrados con una operación Φ es igual al cifrado del resultado de operar los mensajes descifrados con una operación

2. Método según la reivindicación 1 caracterizado por comprender las siguientes etapas:

3. Método según la reivindicación 2 caracterizado porque las propiedades homomórficas del algoritmo criptográfico son aditivas.

4. Método según la reivindicación 3 caracterizado porque el algoritmo utilizado en la etapa a) es del grupo que comprende ElGamal con exponenciación de mensaje o Paillier.

5. Método según la reivindicación 4 caracterizado porque la operación Φ es el producto de los componentes resultantes del algoritmo de cifrado y la operación

6. Método según la reivindicación 3 caracterizado porque el algoritmo utilizado en la etapa a) está basado en Curvas Elípticas.

7. Método según la reivindicación 6 caracterizado porque la operación Φ es la suma de puntos de la Curva Elíptica y la operación

8. Método según la reivindicación 2 caracterizado por generar en la etapa a) una prueba de integridad del mensaje basada en una operación resumen de dicho mensaje antes de cifrarlo, del grupo que comprende una función hash criptográfica o una función de compactación.

9. Método según la reivindicación 8 caracterizado por concatenar la prueba de integridad del mensaje con el propio mensaje y cifrarlos conjuntamente para obtener el cifrado del mensaje, o cifrar el mensaje y la prueba de integridad del mensaje por separado y concatenar los cifrados para obtener el cifrado del mensaje.

10. Método según la reivindicación 8 caracterizado por generar la primera prueba de integridad entrante a partir de la operación Φ de la parte que contiene solo la prueba de integridad del mensaje cifrada.

11. Método según la reivindicación 9 caracterizado porque la primera prueba de integridad entrante tiene dos componentes independientes de integridad calculados individualmente a partir de la operación Φ de la parte que contiene solo la prueba de integridad del mensaje cifrada y la operación Φ de la parte que contiene solo el mensaje respectivamente.

12. Método según la reivindicación 9 caracterizado porque la operación de descifrado de la fase c) se realiza mediante un proceso de descifrado que preserva el anonimato del emisor o emisores que han cifrado los mensajes.

13. Método según la reivindicación 12 caracterizado porque dicho proceso de descifrado que preserva el anonimato del emisor es una mixnet de descifrado, recifrado o recifrado con descifrado parcial.

14. Método según la reivindicación 13 caracterizado por generar una prueba de integridad intermedia del conjunto de los mensajes de salida transformados por un nodo de la mixnet y que serán utilizados como entrada en el siguiente nodo de la mixnet.

15. Método según la reivindicación 14 caracterizado porque esta prueba de integridad intermedia se genera sobre el conjunto de mensajes transformados en el nodo que recibe estos mensajes, en el nodo que envía estos, o en ambos nodos.

16. Método según la reivindicación 14 caracterizado porque el proceso de descifrado de las pruebas de integridad entrantes de la etapa e) y verificación de la etapa f) también se realizan en uno o más nodos de la mixnet.

17. Método según la reivindicación 14 caracterizado por ejecutar la etapa de descifrado e) sobre la prueba de integridad de los datos entrantes que recibe un nodo y sobre la prueba de integridad de los datos entrantes que este nodo envía al nodo siguiente, y posteriormente realizar una etapa adicional de verificación online del mixing en la que se comparan los resultados de ambas pruebas de integridad entrantes descifradas.

18. Método según la reivindicación 8 caracterizado porque la prueba de integridad saliente de la etapa d) se obtiene después de aplicar a los mensajes descifrados en la etapa c) sin su prueba de integridad la misma operación de resumen aplicada en la etapa a), y después operar con la operación

19. Método según la reivindicación 8 caracterizado porque la prueba de integridad saliente de la etapa d) tiene dos componentes obtenidos después de operar por separado con la operación

20. Método según la reivindicación 11 caracterizado porque el proceso de descifrado de la primera prueba de integridad entrante de la etapa e) se basa en el descifrado de al menos el componente de la primera prueba de integridad entrante obtenido al operar las pruebas de integridad de los mensajes cifrados.

21. Método según la reivindicación 11 caracterizado porque el proceso de descifrado de la primera prueba de integridad entrante de la etapa e) se realiza utilizando un proceso de descifrado distribuido.

22. Método según la reivindicación 19 caracterizado porque el proceso de verificación se basa en verificar primero los componentes basados en las pruebas de integridad de los mensajes de la prueba de integridad saliente y la segunda prueba de integridad entrante, y, en caso que esta verificación falle, verificar primero los componentes basados en los mensajes de las pruebas de integridad saliente y entrante descifrada.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]