Mecanismo de seguridad adaptable para impedir el acceso no autorizado a datos digitales.

Una estructura (148) de datos de pasaporte para asegurar el contenido digital entregado a un usuario,

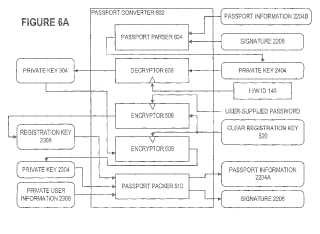

estando elcontenido digital cifrado con una clave maestra, e incluyendo una clave de medios obtenida cifrando la clave maestra(208) con una clave pública, comprendiendo la estructura de datos de pasaporte un campo (2204A) de información depasaporte, un campo (2206) de algoritmo de firma y un campo (2208) de firma, en la cual:

el campo (2204A) de información de pasaporte almacena datos referidos al contenido digital de la estructura dedatos de pasaporte, e incluye

un certificado (2302) de usuario que incluye la clave pública (2320) usada para cifrar la clave maestra,una clave (2308) de registro cifrada usando una contraseña proporcionada por el usuario, requiriéndose tambiénla contraseña del usuario para descifrar dicha clave de registro cifrada;

una clave privada (304, 2304), recíproca de dicha clave pública, cifrada usando la clave de registro,requiriéndose también la clave de registro para descifrar dicha clave privada cifrada, la cual, a su vez, se usapara descifrar la clave (302) de medios a fin de producir la clave maestra (208);

información privada cifrada (2306) con respecto al usuario al cual está ligado el pasaporte, siendo descifrada lainformación privada de usuario usando la clave (2308) de registro, y exhibida durante la reproducción delcontenido de datos;

el campo (2206) de algoritmo de firma especifica el algoritmo usado para generar la firma criptográfico delcampo de información de pasaporte, usando la clave privada de un servidor (126) de autenticación, yel campo (2208) de firma almacena la firma criptográfica del campo de información de pasaporte.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E04030306.

Solicitante: MICROSOFT CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: ONE MICROSOFT WAY REDMOND, WASHINGTON 98052 ESTADOS UNIDOS DE AMERICA.

Inventor/es: ANSELL,STEVEN T, CHERENSON,ANDREW R, RISHNIW,LEON, CANNON,SUSAN A, ALLARD,EDWARD J, BROWNELL,JASON S, STROUD,MICAH.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

PDF original: ES-2389725_T3.pdf

Fragmento de la descripción:

Mecanismo de seguridad adaptable para impedir el acceso no autorizado a datos digitales

La presente invención se refiere a sistemas para restringir el acceso no autorizado a datos digitales y, en particular, a un mecanismo para limitar el acceso a tales datos digitales, bien a una máquina específica o bien a un usuario específico, y a un mecanismo para convertir el acceso limitado desde una máquina específica a un usuario específico.

La protección de datos digitales contra el acceso no autorizado ha sido una preocupación principal de los proveedores de software desde el momento en que los proveedores de software comenzaron por primera vez a entregar software de ordenador en medios portátiles de almacenamiento de datos. Tal protección ha cobrado nueva importancia desde que otras formas de datos digitales también se transportan ahora en medios portátiles de almacenamiento de datos. Por ejemplo, los ordenadores personales actuales leen y escriben medios de almacenamiento que también se usan para el ubicuo entretenimiento audiovisual, tal como los discos compactos de audio (CD) y los discos de vídeo digitales (DVD) . Así, los ordenadores personales comunes son capaces de replicar datos muy valiosos de modo que copias exactas de los datos originales puedan distribuirse fácilmente a las amistades.

Un desarrollo reciente ha expandido en gran medida la amenaza para el valor comercial de datos digitales fácilmente copiables: Internet. Ahora, los individuos pueden poner en circulación, y frecuentemente lo hacen, valiosos datos digitales para su copia libre por parte de millones de personas. Tal publicación representa un fallo catastrófico de cualquier intento de impedir la copia no autorizada.

Un primer intento de impedir la copia no autorizada de software fue requerir que un dispositivo de hardware se adosara a un ordenador para que el software se ejecutase. Tales dispositivos se denominaban usualmente “llaves electrónicas”. Una llave electrónica incluía datos de identificación verificados por el software antes de la ejecución, o incluía datos de cifrado y / o lógica para descifrar el software antes de la ejecución. Las llaves electrónicas eran habitualmente adosables externamente, de modo que el software pudiera ser transferido a otro ordenador adosando la llave electrónica al otro ordenador.

Las llaves electrónicas nunca obtuvieron mucho éxito en el mercado. Una razón es que múltiples productos de software pueden instalarse en cada ordenador. Como resultado, muchas llaves electrónicas tendrían que adosarse a cada ordenador. Otra razón es que añadir un nuevo dispositivo de hardware a un ordenador podría tener resultados no pretendidos, interfiriendo con el funcionamiento normal del ordenador. Una tercera razón es que mucha gente tiene múltiples ordenadores y llevar una entre múltiples llaves electrónicas desde un ordenador a otro con regularidad era una molestia significativa. En general, los usuarios preferían no adosar nuevo hardware a sus ordenadores para ejecutar software si un proveedor de software competidor no requería tal hardware adicional.

El enlace de máquinas, por ejemplo, por el uso de llaves electrónicas, es generalmente inaceptable para las personas que adquieren contenido audiovisual en lugar de software de ordenador. Tal vez como resultado de la naturaleza portátil de los medios históricos de distribución de contenido audiovisual (p. ej., álbumes en vinilo, CD de audio, cinta de vídeo, DVD, etc.) , el público consumidor parece esperar que se permita que el contenido audiovisual sea reproducido en dispositivos cualesquiera pertenecientes al comprador. Por ejemplo, un comprador de una cinta de casete de vídeo de una película específica espera poder ver la película en cualquier reproductor de casetes de vídeo de un formato compatible. Así, ligar estrictamente a máquinas contenido audiovisual es generalmente inaceptable por el público consumidor.

Otro mecanismo por el cual los proveedores de software intentan frustrar la copia no autorizada de software es ligar el software a un usuario específico. Por ejemplo, la ejecución exitosa del software puede estar supeditada al ingreso de una contraseña por parte del usuario específico. Lo cual, en general, proporciona seguridad insuficiente, ya que el usuario puede comunicar la contraseña a un amigo o asociado, junto con una copia no autorizada del software. Además, requerir que un usuario recuerde contraseñas para cada producto de software y / o cada obra audiovisual a la que acceda el usuario representa una molestia considerable para el usuario.

En general, debería recordarse que la protección de copias beneficia al proveedor de datos digitales, p. ej., software y / u obras audiovisuales, y no beneficia al comprador. En consecuencia, los compradores de tales datos digitales tienen una tolerancia relativamente baja para las molestias. Como resultado, el público consumidor tiende a adquirir datos de los proveedores que emplean menos protección de copias.

Lo que se necesita es un mecanismo por el cual el contenido sujeto a derechos de autor de medios de almacenamiento digital esté protegido contra la copia no autorizada, ofreciendo a la vez al propietario de tal almacenamiento digital una razonable comodidad sin impedimentos para el uso y disfrute del contenido.

El documento US-A-5 737 416 describe un fichero de claves que contiene una clave de producto, una clave de cliente, que se genera a partir de un número de cliente, y una clave interna generadora de claves y una cadena ASCII diáfana que contiene una identificación de máquina. Los tres elementos deben permanecer sin cambios a fin de que la

herramienta de descifrado obtenga la clave de cifrado real. Para atar adicionalmente el fichero de claves a este específico sistema de procesamiento de datos controlado por el usuario, el mismo fichero de claves se cifra con una clave que se obtiene de los parámetros del sistema. Una clave temporal, que habitualmente se da verbalmente por teléfono, se crea a partir de un algoritmo que utiliza el cifrado para combinar la clave real con un número de cliente, el número de identificación de la máquina y otro texto abierto predefinido. Específicamente, una clave 377 de producto puede comunicarse al cliente de software mediante un canal de comunicación inseguro, sin riesgo de revelar la clave real 371. La clave real 371 está enmascarada por la operación de cifrado y, dado que la clave 377 de producto solamente puede utilizarse en un sistema de procesamiento de datos que tenga una configuración idéntica a aquella de la cual se ha obtenido la identificación 357 de máquina, el acceso al producto de software cifrado se mantiene en condiciones seguras. Un fichero 397 de claves se ilustra incluyendo la clave temporal del producto, la clave del cliente, que es una versión cifrada del número de cliente, el número de identificación de máquina en texto abierto y los datos del intervalo de prueba. Este fichero de claves se proporciona como una entrada al motor 399 de cifrado. La clave 401 se proporciona como una entrada al motor 399 de cifrado, en donde la clave 401 se obtiene de los atributos 403 únicos de sistema. El motor 399 de cifrado proporciona como salida el fichero 405 de claves cifradas.

La invención es lo que se define en la reivindicación independiente.

Las realizaciones preferidas se definen en las reivindicaciones dependientes.

De acuerdo a la presente invención, el contenido puede convertirse desde un estado ligado a la máquina a un estado ligado al usuario, sin modificación de los datos en sí. En cambio, las claves usadas para acceder al contenido se convierten desde el estado ligado a la máquina al estado ligado al usuario. En particular, las claves se mantienen en una estructura de datos de pasaporte que puede representar una ligadura con máquina o bien una ligadura con usuario.

En la ligadura con máquina, el pasaporte contiene una clave privada y un certificado que incluye una clave pública que es la recíproca de la clave privada. La clave privada se cifra usando un identificador de hardware específico para el sistema de ordenador al cual está ligado el pasaporte. El identificador de hardware es específico para uno o más dispositivos de hardware y es preferiblemente único con respecto a sistemas de ordenador capaces de acceder al contenido que se pretende ligar. La clave pública se usa para cifrar una clave maestra con la cual se cifra el contenido, y para crear de la misma una clave de medios que esté incluida con el contenido,... [Seguir leyendo]

Reivindicaciones:

1. Una estructura (148) de datos de pasaporte para asegurar el contenido digital entregado a un usuario, estando el contenido digital cifrado con una clave maestra, e incluyendo una clave de medios obtenida cifrando la clave maestra

(208) con una clave pública, comprendiendo la estructura de datos de pasaporte un campo (2204A) de información de 5 pasaporte, un campo (2206) de algoritmo de firma y un campo (2208) de firma, en la cual:

el campo (2204A) de información de pasaporte almacena datos referidos al contenido digital de la estructura de datos de pasaporte, e incluye

un certificado (2302) de usuario que incluye la clave pública (2320) usada para cifrar la clave maestra,

una clave (2308) de registro cifrada usando una contraseña proporcionada por el usuario, requiriéndose también 10 la contraseña del usuario para descifrar dicha clave de registro cifrada;

una clave privada (304, 2304) , recíproca de dicha clave pública, cifrada usando la clave de registro, requiriéndose también la clave de registro para descifrar dicha clave privada cifrada, la cual, a su vez, se usa para descifrar la clave (302) de medios a fin de producir la clave maestra (208) ;

información privada cifrada (2306) con respecto al usuario al cual está ligado el pasaporte, siendo descifrada la

información privada de usuario usando la clave (2308) de registro, y exhibida durante la reproducción del contenido de datos;

el campo (2206) de algoritmo de firma especifica el algoritmo usado para generar la firma criptográfico del campo de información de pasaporte, usando la clave privada de un servidor (126) de autenticación, y

el campo (2208) de firma almacena la firma criptográfica del campo de información de pasaporte.

2, La estructura de datos de pasaporte de la reivindicación 1, en la cual el campo (2204A) de información de pasaporte comprende adicionalmente una o más claves (2314) privadas cifradas adicionales de otros pares de claves asimétricas de cifrado, usados en la provisión segura de otro contenido digital.

3. Un medio legible por ordenador que tiene contenido en el mismo la estructura de datos de pasaporte de una de las reivindicaciones 1 o 2.

Patentes similares o relacionadas:

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Proceso para asegurar la comunicación de un archivo digital a través de una red de comunicación, del 26 de Febrero de 2020, de AMADEUS S.A.S.: Proceso para comunicar un archivo digital (D1) desde un servidor a un Sistema de Manejo de Información (IHS), comprendiendo el IHS un conjunto […]

Método y aparato para proporcionar entorno virtual personalizado, del 15 de Enero de 2020, de Beijing Xiaomi Mobile Software Co., Ltd: Un método realizado por una plataforma de servicios para proporcionar acceso a una comunidad de servicios que comprende: comparar la información de identificación […]

Procedimiento y dispositivo para controlar la pantalla de seguridad en un dispositivo electrónico, del 28 de Agosto de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: un módulo de representación; una primera memoria que tiene datos de representación almacenados en […]