Dispositivo de cifrado, método de cifrado, y programa de ordenador.

Un aparato de tratamiento criptográfico para realizar un tratamiento criptográfico de bloque de clave común que tieneuna estructura de Feistel,

que tieneuna estructura que ejecuta repetidamente una función F (120) que incluye un SPN que tiene una sección de conversión nolineal (121) y una sección de conversión lineal (122) sobre una pluralidad de rondas, incluyendo la sección de conversiónno lineal (121) m Casa S, siendo m un número entero, en el que cada una de las m cajas emite n bits en paralelo, siendon un número entero, en el quecada una de las secciones de conversión lineal (122) de una función F correspondiente a cada una de la pluralidad derondas está establecida para realizar un tratamiento de conversión lineal de una entrada de mxn bits emitidos en paralelodesde las m cajas S como tratamiento de conversión lineal que aplica una matriz (402) MDS (Separable por DistanciaMáxima) cuadrada, siendo la matriz MDS cuadrada una matriz cuadrada enésima que tiene elementos en un campo deextensión GF(2n), multiplicando la matriz MDS cuadrada con la entrada de mxn bits, en que se aplican directamente almenos en las rondas de número impar consecutivos matrices MDS cuadradas diferentes y en las rondas de número parconsecutivos, se aplican directamente matrices MDS cuadradas diferentes,el tratamiento criptográfico de bloque de clave común incluye un algoritmo criptográfico de número de ronda 2r,la sección de conversión lineal (122) de la función F (120) está establecida para ejecutar una conversión lineal aplicando q

clases de diferentes matrices MDS cuadradas (2 ≤ q< r) secuencial y repetidamente en todas las rondas de número par r

y en todas las rondas de número impar r,

la matriz de conversión lineal de número de ronda 2i-1 (1 ≤ i ≤ r) es ajustada a L[i-1modo]+1, donde Li indica una de las qmatrices MDS,

la matriz de conversión lineal de número de ronda 2i-1 (1 ≤ i ≤ r) es ajustada a L2r-21+1, y caracterizado porque:m vectores de fila seleccionados arbitrariamente a partir de vectores de fila de dos matrices secuenciales queconstituyen matrices inversas de las matrices MDS cuadradas son linealmente independientes.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/JP2005/015815.

Solicitante: SONY CORPORATION.

Nacionalidad solicitante: Japón.

Dirección: 1-7-1, Konan Minato-ku Tokyo JAPON.

Inventor/es: SHIRAI,TAIZO, BART,PRENEEL.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G09C1/00 FISICA. › G09 ENSEÑANZA; CRIPTOGRAFIA; PRESENTACION; PUBLICIDAD; PRECINTOS. › G09C APARATOS DE CIFRAR O DESCIFRAR PARA LA CRIPTOGRAFIA U OTROS FINES QUE IMPLICAN LA NECESIDAD DEL SECRETO. › Aparatos o métodos por medio de los cuales una sucesión dada de signos, p. ej. un texto inteligible, se transforma en una sucesión de signos ininteligibles transponiendo los signos o grupos de signos o remplazándolos por otros según un sistema preestablecido (máquinas de escribir criptográficas G09C 3/00).

- H04L9/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › utilizando el aparato de cifrado registros de desplazamiento o memorias para la codificación por bloques, p. ej. sistema DES.

PDF original: ES-2391639_T3.pdf

Fragmento de la descripción:

Dispositivo de cifrado, método de cifrado, y programa de ordenador.

Campo técnico Este invento se refiere a un aparato de tratamiento criptográfico, A un método de tratamiento criptográfico, y a un programa de ordenador para llevarlo a cabo, y más específicamente a un aparato de tratamiento criptográfico con una resistencia mejorada al análisis lineal y al análisis diferencial conocido como tratamiento de análisis de descifrar y tratamiento de ataque de criptoanálisis, a un método de tratamiento criptográfico, y a un programa de ordenador para ello.

Técnica antecedente Actualmente, con el desarrollo de las comunicaciones de red y el comercio electrónico, garantizar la seguridad en las comunicaciones resulta una cuestión vital. Un medio de garantizar la seguridad es una tecnología criptográfica o de cifrado o codificación, y actualmente están siendo ejecutadas comunicaciones que utilizan distintas técnicas criptográficas.

Por ejemplo, se ha puesto en uso de manera práctica un sistema en el que el módulo de tratamiento criptográfico está integrado en un pequeño dispositivo, tal como una tarjeta de IC, la transmisión y recepción de datos es realizada entre la tarjeta de IC y un lector/escritor que actúa como un dispositivo de lectura y escritura de datos, y el tratamiento de autenticación o cifrado/descifrado de enviar/recibir datos es realizado.

Hay distintos algoritmos en el tratamiento criptográfico, que están ampliamente divididos en un sistema criptográfico clave en el que una clave de cifrado y una clave de descifrado, por ejemplo, una clave pública y una clave secreta son establecidas, y el sistema criptográfico de clave común en el que una clave común es establecida o establecida como una clave de cifrado y una clave de descifrado.

Hay también distintos algoritmos en el sistema criptográfico de clave común. Uno de ellos es un sistema en el que se genera una pluralidad de claves utilizando una clave común cuando un tratamiento de conversión de base y de datos es realizado repetidamente para cada unidad de bloque (64 bits, 128 bits, etc.) utilizando la pluralidad de claves generadas. Un algoritmo típico que aplica tal método de generación de claves y el tratamiento de conversión de datos es un método criptográfico de bloque de clave común.

Como un algoritmo típico del tratamiento criptográfico de bloque de clave común, por ejemplo, hay un algoritmo DES (Norma de Cifrado de Datos) como un cifrado de norma federal de los Estados Unidos de Norteamérica, y es ampliamente utilizado en distintos campos.

Cualquier algoritmo del tratamiento criptográfico de bloque de clave común tipificado por el DES puede estar principalmente dividido en una sección de función de ronda para realizar la conversión de datos de entrada y una sección de programa de clave para generar una clave que ha de ser aplicada en cada ronda de una parte de la función de ronda (función F) . Una clave de ronda (subclave) que ha de ser aplicada en cada ronda de la sección de función de ronda es generada en la sección de programa de clave a la que es introducida una clave maestra (clave principal) , y es aplicada en cada parte de la función de ronda.

Sin embargo, en tal tratamiento criptográfico de clave común, la fuga o pérdida de la clave por criptoanálisis ha resultado un problema. Como una técnica típica de criptoanálisis o técnica de ataque, se conoce un análisis diferencial (también llamado método de criptoanálisis diferencial o ataque de criptoanálisis diferencial) en el que es analizada una clave de aplicación en cada función de ronda analizando muchos datos de entrada (texto sin codificar o sin formato) y sus datos de salida (texto cifrado) , y un análisis lineal (también llamado método de criptoanálisis lineal o ataque de criptoanálisis lineal) que realiza un análisis basado en textos sin cifrar y textos cifrados correspondientes.

Que sea fácil de analizar una clave por criptoanálisis significa que hay una baja seguridad en el tratamiento criptográfico. En el algoritmo DES convencional, hay un problema de que, como el tratamiento (matriz de conversión) que ha de ser aplicado en una sección de conversión lineal en una sección de función de ronda (función F) es equivalente en una ronda de cada etapa, el criptoanálisis es fácil de hacer, y por consiguiente da como resultado un análisis fácil de la clave.

En “Perfeccionar la inmunidad de códigos o cifras Feistel contra el criptoanálisis diferencial utilizando múltiples matrices MDS”, Taizo Shirai y Kyoji Shibutami, Cifrado de Software Rápido 2004. Notas de lectura en Ciencia Informática, vol. 3017, páginas 260-278, Springer Verlag, Febrero de 2004, se ha descrito una estrategia de diseño para evitar una cancelación de diferencia empleando múltiples matrices basadas en MDS en una capa de difusión de una función F de un código de bloque. La efectividad del método propuesto es confirmada por un resultado experimental que muestra que el porcentaje de cajas S activas del código Feistel recientemente diseñado resulta el mismo que para AES.

En “Construcción de códigos MDS”, publicada en el Seminario de criptografía en el Departamento de Matemáticas aplicadas e Informática de Rennes por Jérôme Lacan, se ha descrito que las matrices de Reed-Solomon son reversibles, este documento describe la construcción de códigos MDS sistemáticos y su aplicación en criptografía.

Descripción del Invento

Problema que ha de ser resuelto por el Invento Este invento se ha llevado a cabo en vista de los problemas antes mencionados, y tiene como objeto proporcionar un aparato de tratamiento criptográfico que realiza un algoritmo criptográfico de bloque de clave común muy resistente al análisis lineal y al análisis diferencial, un método de tratamiento criptográfico, y un programa de ordenador para llevarlo a cabo.

Medios para Resolver el Problema El problema es resuelto por las características de las reivindicaciones independientes. Realizaciones adicionales son el objeto de las reivindicaciones dependientes.

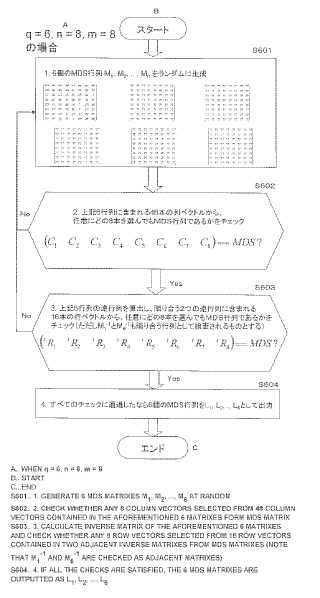

Breve Descripción de los Dibujos La figura 1 es un diagrama que muestra una configuración de un código de bloque de clave común típica que tiene una estructura Feistel. Las figuras 2A y 2B son diagramas que explican una estructura de una función F que es establecida como una sección de función de ronda. La figura 2A es un diagrama que muestra una entrada y una salida de la función F 120 en una ronda. La figura 2B es un diagrama que muestra detalles de la estructura de la función F 120. La figura 3 es un diagrama que muestra un ejemplo de una matriz cuadrada que ha de ser aplicada al tratamiento de conversión lineal. La figura 4 es un diagrama que explica la cancelación de diferencia simultánea de tres etapas en un código de bloque de 128 bits de m = 8 y n = 8. La figura 5 es un diagrama que explica un ejemplo concreto para generar una diferencia !Yi de salida de la función F realizando la conversión lineal con una matriz MDS cuadrada. La figura 6 es un diagrama que explica la cancelación de la diferencia simultánea de cinco etapas en un código de bloque de 128 bits de m = 8 y n = 8. La figura 7 es un diagrama que explica una definición de la cancelación de la diferencia simultánea de la etapa arbitraria en tratamiento criptográfico de bloque de clave común. La figura 8 muestra un ejemplo de la matriz MDS cuadrada. La figura 9 es un diagrama que explica un ejemplo de ajuste de matrices MDS cuadradas como matrices de conversión lineal de las funciones F de las rondas respectivas en un algoritmo criptográfico de bloque de clave común de acuerdo con este invento. La figura 10 es un diagrama de flujo que explica una secuencia del tratamiento de configuración de matrices MDS cuadradas como las matrices de conversión lineal de las funciones F de rondas respectivas en el algoritmo criptográfico de bloque de clave común de acuerdo con el invento. La figura 11 es un diagrama de flujo que explica un ejemplo a1 de tratamiento para generar matrices MDS cuadradas que producen una resistencia mejorada a ataques de criptoanálisis diferenciales como una técnica de generación de matrices MDS cuadradas que son las matrices de conversión lineal que han de ser establecidas en las funciones F de rondas respectivas. La figura 12 es un diagrama de flujo que explica una ejemplo a2 de tratamiento para generar matrices MDS cuadradas que producen una resistencia mejorada a los ataques de criptoanálisis diferenciales... [Seguir leyendo]

Reivindicaciones:

1. Un aparato de tratamiento criptográfico para realizar un tratamiento criptográfico de bloque de clave común que tiene una estructura de Feistel, que tiene una estructura que ejecuta repetidamente una función F (120) que incluye un SPN que tiene una sección de conversión no lineal (121) y una sección de conversión lineal (122) sobre una pluralidad de rondas, incluyendo la sección de conversión no lineal (121) m Casa S, siendo m un número entero, en el que cada una de las m cajas emite n bits en paralelo, siendo n un número entero, en el que cada una de las secciones de conversión lineal (122) de una función F correspondiente a cada una de la pluralidad de rondas está establecida para realizar un tratamiento de conversión lineal de una entrada de mxn bits emitidos en paralelo desde las m cajas S como tratamiento de conversión lineal que aplica una matriz (402) MDS (Separable por Distancia Máxima) cuadrada, siendo la matriz MDS cuadrada una matriz cuadrada enésima que tiene elementos en un campo de extensión GF (2n) , multiplicando la matriz MDS cuadrada con la entrada de mxn bits, en que se aplican directamente al menos en las rondas de número impar consecutivos matrices MDS cuadradas diferentes y en las rondas de número par consecutivos, se aplican directamente matrices MDS cuadradas diferentes, el tratamiento criptográfico de bloque de clave común incluye un algoritmo criptográfico de número de ronda 2r, la sección de conversión lineal (122) de la función F (120) está establecida para ejecutar una conversión lineal aplicando q clases de diferentes matrices MDS cuadradas (2 ≤ q < r) secuencial y repetidamente en todas las rondas de número par r y en todas las rondas de número impar r, la matriz de conversión lineal de número de rond.

2. 1 (1 ≤ i ≤ r) es ajustada a L[i-1modo]+1, donde Li indica una de las q matrices MDS, la matriz de conversión lineal de número de rond.

2. 1 (1 ≤ i ≤ r) es ajustada a L2r-21+1, y caracterizado porque:

m vectores de fila seleccionados arbitrariamente a partir de vectores de fila de dos matrices secuenciales que constituyen matrices inversas de las matrices MDS cuadradas son linealmente independientes.

2. El aparato de tratamiento criptográfico para realizar el tratamiento criptográfico de bloque de clave común según la reivindicación 1en el que: una matriz compuesta de m vectores de fila seleccionados arbitrariamente de vectores de fila que constituyen las matrices inversas es una matriz MDS cuadrada.

3. Un método de tratamiento criptográfico para realizar un tratamiento criptográfico de bloque de clave común que tiene una estructura Feistel, que comprende las operaciones de:

ejecutar una función F (120) que incluye un SPN para realizar tratamiento de conversión no lineal y tratamiento de conversión lineal repetidamente sobre una pluralidad de rondas; y en el tratamiento de conversión de una función F (120) que corresponde a cada uno de la pluralidad de rondas, realizar la conversión lineal para una entrada de mxn bits emitida en paralelo desde m secciones de conversión no lineal, en la que cada una de las secciones de conversión no lineal emite n bits, siendo n y m números enteros, como tratamiento de conversión lineal aplicar matrices MDS (Separable por Máxima Distancia) cuadradas (402) multiplicando la matriz MDS cuadrada (402) , siendo la matriz MDS cuadrada una matriz cuadrada emésima que tiene elementos en un campo de extensión GF (2n) , con la entrada de mxn bits; en la que el tratamiento de conversión lineal con matrices MDS cuadrada (402) es realizado de tal forma que al menos se aplican directamente en las rondas de número par consecutivas matrices MDS cuadradas diferentes y en las rondas de número impar consecutivas, se aplican directamente matrices MDS cuadradas diferentes, el tratamiento criptográfico de bloque de clave común incluye un algoritmo criptográfico de número de ronda 2r, la sección de conversión lineal (122) de la función F (120) está establecida para ejecutar conversión lineal aplicando q clases de matrices MDS cuadradas diferentes (2 ∋ q ( r) secuencial y repetidamente en todas las rondas de número par r y en todas las rondas de número impar r, la matriz de conversión lineal de número de rond.

2. 1 (1 ∋ i ∋ r) es ajustada a L (i-1modq) +1, en el que Li indica una de las q matrices MDS, la matriz de conversión lineal de número de ronda 2i (1 ∋ i ∋ r) es ajustada a L2r-2i+1, y caracterizado porque m vectores de fila seleccionados arbitrariamente a partir de los vectores de fila de dos matrices secuenciales que constituyen matrices inversas de las matrices MDS cuadradas son linealmente independientes.

4. Un programa de ordenador para realizar el tratamiento criptográfico de bloque de clave común que tienen una estructura Feistel, que comprende la operación de:

ejecutar una función F (120) que incluye un SPN para realizar un tratamiento de conversión no lineal y un tratamiento de conversión lineal sobre una pluralidad de rondas, en el que el tratamiento de conversión lineal de la función F (120) que corresponde a cada uno de la pluralidad de rondas es una operación de conversión lineal para realizar un tratamiento de conversión lineal para una entrada de mxn bits emitida en paralelo desde m secciones de conversión no lineal, en el que cada una de las secciones de conversión no lineal emite n bits, como un tratamiento de conversión lineal que aplica una matriz MDS (Separable por Distancia Máxima) cuadrada multiplicando la matriz MDS cuadrada (402) , siendo la matriz MDS cuadrada una matriz cuadrada emésima que tiene elementos en un campo de extensión GF (2n) , con la entrada de mxn bits, y

en la operación de conversión lineal, es ejecutado un tratamiento de conversión lineal por matrices MDS cuadradas (402) de tal forma que al menos en las rondas de número par consecutivas se aplican directamente matrices MDS cuadradas (402) diferentes y en las rondas de número impar consecutivas, se aplican directamente diferentes matrices MDS cuadradas (402) ,

el tratamiento criptográfico de bloque de clave común incluye un algoritmo criptográfico de número de ronda 2r, la sección de conversión lineal (122) de la función F (120) está establecida para ejecutar conversión lineal aplicando q clases de matrices MDS cuadradas diferentes (2 ∋ q ( r) secuencial y repetidamente en todas las rondas de número par r y en todas las rondas de número impar r, la matriz de conversión lineal de número de rond.

2. 1 (1∋ i ∋ r) es establecida a L (i-1modq) +1, en el que Li indica una

de las q matrices MDS, la matriz de conversión lineal de número de ronda 2i (1 ∋ i ∋ r) es ajustada a L2r-2i+1, y caracterizado porque:

m vectores de fila seleccionados arbitrariamente a partir de los vectores de fila de dos matrices secuenciales que constituyen matrices inversas de las matrices MDS cuadradas son linealmente 20 independientes.

Patentes similares o relacionadas:

Procedimiento de protección de circuitos electrónicos contra interceptación por análisis de potencia y circuito electrónico que usa el mismo, del 3 de Junio de 2020, de Winbond Electronics Corp: Un circuito electrónico con protección contra interceptación por análisis de potencia, que comprende: un elemento de almacenamiento […]

Procedimiento y dispositivos de protección de la introducción de un código alfanumérico, de la producción de un programa de ordenador y medios de almacenamiento correspondiente, del 20 de Mayo de 2020, de Ingenico Group: Procedimiento de protección para la introducción de un código alfanumérico por parte de un usuario durante una transacción, caracterizado por que utiliza las siguientes […]

Marca de seguridad compuesta basada en puf para antifalsificación, del 11 de Marzo de 2020, de MERCK PATENT GMBH: Una marca de seguridad compuesta para un objeto fisico, en particular una marca de producto antifalsificacion, que comprende: una funcion fisica no clonable, PUF; […]

Dispositivo de transmisión de datos y método de transmisión de datos, del 4 de Marzo de 2020, de NEC CORPORATION: Un dispositivo de transmisión de datos , que comprende: un receptor , configurado para recibir datos encriptados; un transmisor , configurado para transmitir […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Dispositivo de lectura para leer una marca compuesta que comprende una función física no clonable para la lucha contra la falsificación, del 13 de Noviembre de 2019, de MERCK PATENT GMBH: Un metodo para leer con un dispositivo lector una marca de seguridad compuesta que comprende una funcion fisica no clonable, PUF, y una primera firma digital correspondiente […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Instrucciones de escalado de vectores para su uso en una unidad aritmética lógica, del 24 de Julio de 2019, de QUALCOMM INCORPORATED: Un procedimiento para escalar un vector, comprendiendo el procedimiento: recibir, por al menos un procesador, componentes de un vector, en el que cada uno de los […]