Autenticación de mensajes de terminación en un sistema de telecomunicaciones.

Un método en un primer nodo (Ni) de una red de comunicaciones que comprende un primer nodo (Ni) y unsegundo nodo (Nr),

caracterizado por

(1) proporcionar una clave de autenticación en el citado primer nodo (Ni) de la red de comunicación

(2) obtener unos indicios de autenticación relacionados con la clave de autenticación por medio de una función;

(3) proporcionar los indicios de autenticación obtenidos al citado segundo nodo (Nr) de la red con un mensajede establecimiento, y a continuación subsiguientemente

(4) incluir la clave de autenticación en un mensaje de terminación de interacción transmitido sobre una interfazaérea entre el primer nodo y el segundo nodo.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2002/000883.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: WALLENTIN, PONTUS, NORDSTRAND,INGRID, ELMDAHL,PER.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

PDF original: ES-2388427_T3.pdf

Fragmento de la descripción:

Autenticación de mensajes de terminación en un sistema de telecomunicaciones

CAMPO DE LA INVENCIÓN

La invención pertenece a la protección y a la seguridad de los sistemas de telecomunicaciones, y particularmente a la autenticación de ciertos mensajes que se utilizan para terminar un aspecto de las comunicaciones sobre una interfaz aérea que implica a una estación de telefonía móvil.

TÉCNICA RELACIONADA Y OTRAS CONSIDERACIONES

En un sistema de radio celular típico, las unidades de equipos de usuario (UEs – User Equipment, en inglés) se comunican por medio de una red de acceso por radio (RAN – Radio Access Network, en inglés) con una o más redes de núcleo. Las unidades de equipo de usuario (UEs – User Equipment, en inglés) pueden ser estaciones de telefonía móvil tales como teléfonos móviles (teléfonos “celulares”) y ordenadores portátiles con terminación de telefonía móvil, y así pueden ser, por ejemplo, dispositivos de telefonía móvil portátiles, de bolsillo, de mano, con ordenador incluido o montados en un coche que comunican voz y/o datos con la red de acceso por radio. Alternativamente, las unidades de equipo de usuario inalámbricas pueden ser dispositivos inalámbricos fijos, por ejemplo dispositivos/terminales de telefonía móvil fijos que forman parte de un bucle local inalámbrico o similar.

La red de acceso por radio (RAN – Radio Access Network, en inglés) cubre un área geográfica que está dividida en áreas de celdas, estando cada celda servida por una estación de base. Una celda es un área geográfica en la que el radio de cobertura es proporcionado por el equipo de la estación de base de radio en una instalación de estación de base. Cada celda está identificada por una identidad única, que es transmitida en la celda. Las estaciones de base se comunican sobre la interfaz aérea (por ejemplo frecuencias de radio) con las unidades de equipo de usuario (UE

– User Equipment, en inglés) dentro del alcance de las estaciones de base. En la red de acceso por radio, varias estaciones de base están típicamente conectadas (por ejemplo, mediante líneas terrestres o microondas) a un controlador de red de radio (RNC – Radio Station Controller, en inglés) . El controlador de red de radio, llamado también algunas veces controlador de estación de base (BSC – Base Station Controller, en inglés) , supervisa y coordina varias actividades de las diferentes estaciones de base conectadas a él. Los controladores de red de radio están típicamente conectados a una o más redes de núcleo. La red de núcleo tiene dos dominios de servicio, con un RNC que tiene una interfaz hacia estos dos dominios.

Un ejemplo de una red de acceso por radio es la Red de Acceso por Radio Terrestre del Sistema de Telecomunicaciones mediante Telefonía Móvil Universal (UTRAN – Universal Mobile Telecommunications System (UMTS) Terrestrial Radio Access Network, en inglés) . El UMTS es un sistema de tercera generación que en algunos aspectos se construye basándose en la tecnología de acceso por radio conocida como Sistema Global para comunicaciones Móviles (GSM - Global System for Mobile Communications, en inglés) desarrollada en Europa. La UTRAN es esencialmente una red de acceso por radio que proporciona acceso múltiple por división de código de banda ancha (WCDMA – Wideband Code Division Multiple Access, en inglés) a unidades de equipo de usuario (UEs

– User Equipment, en inglés) . El Proyecto de Colaboración de Tercera Generación (3GPP – Third Generation Partnership Project, en inglés) ha sido desarrollado para evolucionar más las tecnologías de red de acceso por radio basadas en UTRAN y en GSM.

Otros tipos de sistemas de telecomunicaciones que incluyen los siguientes: el sistema de Servicio Telefónico de Telefonía Móvil Avanzado (AMPS - Advanced Mobile Phone Service, en inglés) ; el sistema de AMPS de Banda Estrecha (NAMPS – Narrowband AMPS, en inglés) ; el Sistema de Comunicaciones de Acceso Total – TACS – Total Access Communications System, en inglés) ; el sistema Celular Digital Personal (PDS – Personal Digital Cellular, en inglés) ; el sistema Celular Digital de los Estados Unidos (USDC – United States Digital Cellular, en inglés) ; y el sistema de acceso múltiple por división de código (CDMA – Code Division Multiple Access, en inglés) descritos en el documento EIA/TIA IS-95.

Existen ciertos procedimientos en los sistemas de telecomunicaciones que esencialmente implican la terminación o el cese de algún tipo de interacción con una estación de telefonía móvil tal como una unidad de equipo de usuario. La interacción puede ser, por ejemplo, una conexión de radio entre la unidad de equipo de usuario y la red de acceso por radio (por ejemplo, una conexión de RRC) , o el seguimiento de la unidad de equipo de usuario por la red de núcleo. En la situación de terminación de la conexión de radio con la red de acceso por radio, un mensaje tal como un mensaje de liberación puede iniciar la liberación de la conexión. En el caso en el que ya no es necesario que la red de núcleo realice un seguimiento a la unidad de equipo de usuario, puede emplearse un mensaje de separación para iniciar una operación de separación. Así, tanto el mensaje de liberación de conexión como el mensaje de separación son ejemplos de mensajes de terminación o de cese.

Como se explica a continuación, pueden aparecer problemas de seguridad si un participante no autorizado es capaz de iniciar de otro modo instancias no solicitadas y no deseadas de un mensaje de terminación o cese. Como precursor de una comprensión de las circunstancias en las cuales pueden aparecer tales problemas de seguridad, se proporcionan a continuación comentarios breves y generalizados relativos a varios temas. Estos temas incluyen áreas de encaminamiento, áreas de ubicación, protocolos de señalización empleados entre la red de acceso por radio y la unidad de equipo de usuario (incluyendo modos y estados de modos de modelos de tales protocolos) ; y, fallo de un nodo de control de la red de acceso por radio. Estos temas culminan con otra información relativa a procedimientos de liberación y separación de conexión.

La topología de una red de acceso por radio puede ser conceptualizada en áreas o unidades mayores que celdas.Tomando la UTRAN como la red de acceso por radio de ejemplo, un Área de Encaminamiento de UTRAN (URA – Utran Routing Area, en inglés) es un área geográfica que comprende una o más celdas. Cada URA es identificada por una sola identidad que es transmitida en todas las celdas que pertenecen a la URA. Una URA puede comprender celdas controladas por más de un RNC. Una URA con más celdas en más de un RNC se superpone entre los RNCs, es decir, es una URA que se superpone.

Como otro ejemplo de UTRAN, un Área de Ubicación (LA – Location Area, en inglés) es un área geográfica que comprende una o más celdas. Cada LA está identificada por una única identidad enviada sobre el canal de transmisión, de la misma manera que la URA. No obstante, un área de ubicación es utilizada por la red de núcleo para realizar un seguimiento a la ubicación del UE (en modo de reposo y en modo conectado) , mientras que la URA es utilizada por la red de acceso por radio para realizar un seguimiento a la ubicación del UE en modo conectado. Típicamente, un área de ubicación es geográficamente más grande que una URA. Para cada área de ubicación existen uno de varios RNCs que tienen celdas en esa área de ubicación particular. Se almacena una relación entre el área de ubicación y un RNC en la red de núcleo.

Las redes de acceso por radio típicamente tienen un protocolo de señalización particular empleado entre la red de acceso por radio y la unidad de equipo de usuario para soportar la gestión de recursos de radio. Por ejemplo, la UTRAN tiene un protocolo de señalización de capa 3 de Control de Recurso de Radio (RRC – Radio Resource Control, en inglés) . Una unidad de equipo de usuario en el protocolo de RRC opera en un modelo de estado conceptualizado como con dos modos: un Modo de Reposo y un Modo Conectado. El Modo de Reposo es introducido tras el encendido. En Modo de Reposo no hay conexión entre la unidad de equipo de usuario (UE – User Equipment, en inglés) y la UTRAN. Cuando se establece una conexión de RRC, a la unidad de equipo de usuario (UE – User Equipment, en inglés) se le asigna una U-RNTI y la unidad de equipo de usuario (UE... [Seguir leyendo]

Reivindicaciones:

1. Un método en un primer nodo (Ni) de una red de comunicaciones que comprende un primer nodo (Ni) y un segundo nodo (Nr) ,

caracterizado por

(1) proporcionar una clave de autenticación en el citado primer nodo (Ni) de la red de comunicación

(2) obtener unos indicios de autenticación relacionados con la clave de autenticación por medio de una función;

(3) proporcionar los indicios de autenticación obtenidos al citado segundo nodo (Nr) de la red con un mensaje de establecimiento, y a continuación subsiguientemente

(4) incluir la clave de autenticación en un mensaje de terminación de interacción transmitido sobre una interfaz aérea entre el primer nodo y el segundo nodo.

2. El método de acuerdo con la reivindicación 1, en el que los indicios de autenticación están relacionados con la clave de autenticación siendo iguales a la clave de autenticación.

3. El método de acuerdo con la reivindicación 1, en el que los indicios de autenticación C son un código de autenticación, que está relacionado con la clave de autenticación mediante una función de Kasumi C=Kasumi (M) CLAVE DE AUTENTICACIÓN y en la que:

M es un parámetro obtenido de una identidad de un nodo de telefonía móvil de la red de comunicación;

CLAVE DE AUTENTICACIÓN es un parámetro obtenido a partir de la clave de autenticación.

4. El método de acuerdo con la reivindicación 3, en el que M es obtenido a partir de una U-RNTI del nodo de telefonía móvil y de una identidad de UE de la red de núcleo del nodo de telefonía móvil.

5. El método de acuerdo con la reivindicación 3, en el que el parámetro CLAVE DE AUTENTICACIÓN es obtenido a partir de la clave de autenticación partiendo de varias ocurrencias concatenadas de la clave de autenticación.

6. El método de acuerdo con la reivindicación 1, en el que el primer nodo es un nodo de red de acceso por radio y el segundo nodo es un nodo de telefonía móvil,

proporcionando el nodo de red de acceso por radio los indicios de autenticación al nodo de telefonía móvil en un primer mensaje de control de recurso de radio (RRC – Radio Resource Control, en inglés) ;

incluyendo el nodo de acceso por radio la clave de autenticación en un segundo mensaje de control de recurso de radio (RRC – Radio Resource Control, en inglés) .

7. El método de acuerdo con la reivindicación 6, en el que el primer mensaje de control de recurso de radio (RRC – Radio Resource Control, en inglés) es un mensaje de establecimiento de conexión del control de recurso de radio (RRC – Radio Resource Control, en inglés) y el segundo mensaje del control de recurso de radio (RRC – Radio Resource Control, en inglés) es un mensaje de liberación de conexión del control de recurso de radio (RRC – Radio Resource Control, en inglés) .

8. El método de acuerdo con la reivindicación 6, en el que el nodo de red de acceso por radio proporciona los

indicios de autenticación al nodo de telefonía móvil junto con uno de lo que sigue: un mensaje de establecimiento de conexión del control de recurso de radio (RRC – Radio Resource Control, en inglés) ;

cuando se asigna una nueva U-RNTI; después de que el cifrado ha sido iniciado.

9. El método de acuerdo con la reivindicación 1, en el que el primer nodo es un nodo de telefonía móvil y el segundo nodo es un nodo de red de núcleo,

proporcionando el nodo de telefonía móvil los indicios de autenticación al nodo de red de núcleo cuando tiene lugar un evento de terminación De interacción.

10. El método de acuerdo con la reivindicación 9, en el que el nodo de telefonía móvil comunica la clave de autenticación al nodo de red de núcleo por medio de un mensaje de indicación de separación de IMSI.

11. El método de acuerdo con la reivindicación 9, en el que el nodo de telefonía móvil utiliza una IMSI o una TMSI del nodo de telefonía móvil para generar los indicios de autenticación que son proporcionados a la red de núcleo cuando tiene lugar el evento predeterminado.

12. Un método en un segundo nodo (Nr) de una red de comunicación caracterizado por

(1) unos indicios de autenticación del primer nodo (Ni) de la red con un mensaje de establecimiento

(2) recibir de un primer nodo (Ni) de la red de comunicación una clave de autenticación incluida en un mensaje de terminación de interacción recibido transmitido sobre una interfaz aérea entre el primer nodo y el segundo nodo,

(3) calcular unos indicios de autenticación utilizando la clave de autenticación incluida en el mensaje de terminación de interacción recibido;

(4) confirmar que los indicios de autenticación calculados coinciden con los indicios de autenticación recibidos del primer nodo como condición para llevar a cabo una operación de terminación de interacción y sólo llevando a cabo la operación de terminación de interacción si los indicios de autenticación calculados coinciden con los indicios de autenticación recibidos del primer nodo.

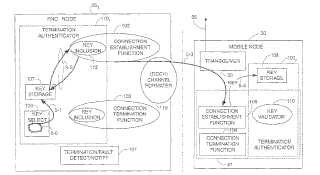

13. Un primer nodo (Ni) es una red de comunicación que comprende un primer nodo (Ni) y un segundo nodo (Nr) , caracterizado por

un medio para almacenar una clave de autenticación; un medio para obtener unos indicios de autenticación relacionados con la citada clave de autenticación por medio de una función;

un medio para hacer que los indicios De autenticación sean proporcionados a un segundo nodo (Nr) con un

establecimiento de mensaje; una unidad de autenticación (100i) dispuesta para incluir la clave de autenticación en un mensaje de terminación de interacción, que es transmitida sobre una interfaz aérea entre el primer nodo y el segundo nodo.

14. El nodo de acuerdo con la reivindicación 13, en el que los indicios de autenticación están relacionados con la clave de autenticación siendo iguales a la clave de autenticación.

15. El nodo de acuerdo con la reivindicación 13, en el que los indicios de autenticación C son un código de autenticación, que están relacionado con la clave de autenticación por medio de una función de Kasumi C=Kasumi (M) CLAVE DE AUTENTICACIÓN y en la que:

M es un parámetro derivado de una identidad de un nodo de telefonía móvil de la red de comunicación;

CLAVE DE AUTENTICACIÓN es un parámetro derivado de la clave de autenticación.

16. El nodo de acuerdo con la reivindicación 15, en el que M es obtenido a partir de uno de la U-RNTI del nodo de telefonía móvil y de una identidad de UE de la red de núcleo del nodo de telefonía móvil.

17. El nodo de acuerdo con la reivindicación 15, en el que CLAVE DE AUTENTICACIÓN es obtenido a partir de la clave de autenticación a partir de varias instancias concatenadas de la clave de autenticación.

18. El nodo de acuerdo con la reivindicación 13, en el que el primer nodo es un nodo de red de acceso por radio y el segundo nodo es un nodo de de telefonía móvil que comprende

un medio para proporcionar los indicios de autenticación al nodo de telefonía móvil en un mensaje de establecimiento de conexión del control de recurso de radio (RRC – Radio Resource Control, en inglés) ;

un medio para incluir la clave de autenticación en un mensaje de liberación de conexión del control de recurso de radio (RRC – Radio Resource Control, en inglés) .

19. El nodo de acuerdo con la reivindicación 18, en el que el medio para proporcionar los indicios de autenticación proporcionan los citados indicios junto con uno de lo siguiente:

un mensaje de establecimiento de conexión del control de recurso de radio (RRC – Radio Resource Control, en inglés) ;

cuando se asigna una nueva U-RNTI; después de que se ha iniciado el cifrado.

20. El nodo de acuerdo con la reivindicación 13, en el que el primer nodo es un nodo de telefonía móvil y el segundo nodo es un nodo de red de núcleo en una red de comunicación, que comprende

un medio para proporcionar los indicios de autenticación a la red de núcleo cuando se da la ocurrencia de un evento predeterminado;

un medio para comunicar la clave de autenticación a la red de núcleo cuando se da la ocurrencia de un evento de terminación de interacción.

21. El nodo de acuerdo con la reivindicación 20, en el que el evento predeterminado es el registro de un nodo de telefonía móvil con el nodo de red de núcleo.

22. El nodo de acuerdo con la reivindicación 20, en el que la operación de terminación de interacción es una operación de separación.

23. El nodo de acuerdo con la reivindicación 20, en el que el nodo de telefonía móvil utiliza un mensaje de indicación de separación de IMSI para comunicar la clave de autenticación al nodo de red de núcleo.

24. El nodo de acuerdo con la reivindicación 20, en el que el nodo de telefonía móvil utiliza una IMSI o una TMSI del nodo de telefonía móvil para generar los indicios de autenticación que se proporcionan a la red de núcleo cuando se da la ocurrencia del evento predeterminado.

25. Un segundo nodo (Nr) en una red de comunicación que comprende un primer nodo (Ni) y un segundo nodo (Nr)

caracterizado por

un medio para recibir unos indicios de autenticación con un mensaje de establecimiento transmitido sobre una interfaz aérea desde el primer nodo;

un medio para recibir desde un primer nodo (Ni) de la red de comunicación una clave de autenticación incluida en un mensaje de terminación de interacción transmitido sobre una interfaz aérea entre el primer nodo y el segundo nodo;

un medio para calcular unos indicios de autenticación utilizando la clave de autenticación incluida en el mensaje de terminación de interacción recibida;

una unidad de autenticación dispuesta para confirmar que los indicios de autenticación calculados coinciden con los indicios de autenticación recibidos desde el primer nodo.

26. Una red de comunicación caracterizada por

un primer nodo (Ni) de acuerdo con una de las reivindicaciones 13-24 y un segundo nodo (Nr) de acuerdo con la reivindicación 25.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]