Autenticación de credenciales para usuarios móviles.

Un procedimiento de acceso a contenido por parte de un cliente,

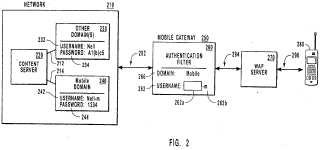

para su uso en un sistema informatizado queincluye uno o más clientes que acceden a una pasarela y a un servidor de contenido, en el cual un servidor delprotocolo de aplicaciones inalámbricas, WAP, está situado entre dicho(s) cliente(s) y la pasarela, en el cual el servidorde contenido es parte de una red y en el cual la pasarela está conectada con la red, en el cual el acceso al servidor decontenido requiere credenciales de autenticación, en el cual la pasarela realiza el procedimiento de:

definir (412) un filtro de autenticación que correlaciona las credenciales de autenticación recibidas desde losclientes según criterios pre-establecidos, como credenciales de autenticación correlacionadas;

recibir (422) credenciales de autenticación desde un cliente mediante el servidor de WAP, en donde lascredenciales de autenticación son aceptadas solamente desde el servidor de WAP;

correlacionar (414) las credenciales de autenticación recibidas en base a criterios pre-establecidos;

enviar (424) las credenciales de autenticación correlacionadas a la red, en donde los privilegios de acceso estánbasados en las credenciales de autenticación correlacionadas;

recibir (432) una solicitud de contenido disponible en el servidor de contenido;

enviar (434) la solicitud a la red;

recibir (436) el contenido solicitado desde la red; y

enviar (438) el contenido recibido al cliente.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E02013985.

Solicitante: MICROSOFT CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: ONE MICROSOFT WAY REDMOND, WA 98052 ESTADOS UNIDOS DE AMERICA.

Inventor/es: KRAMER, MICHAEL, FISHMAN, NEIL S.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

PDF original: ES-2390338_T3.pdf

Fragmento de la descripción:

Autenticación de credenciales para usuarios móviles

Antecedentes de la invención

1. El campo de la invención

La presente invención se refiere a credenciales de autenticación. Más específicamente, la presente invención se refiere a procedimientos, sistemas y productos de programa de ordenador para autenticar a un cliente móvil, que pueden tener un sistema de entrada optimizado para la entrada numérica.

2. Antecedentes y técnica relacionada

El contenido almacenado en las redes es protegido a menudo por un buen número de razones. Por ejemplo, el contenido puede incluir tecnología de propiedad industrial que proporciona a una empresa una ventaja competitiva. Muchos empleadores consideran al menos alguna parte de su información de personal como privada o confidencial. Puede ser importante proteger cierto contenido vital, tal como pedidos de clientes, contra la corrupción o la pérdida. Ya sea que la motivación sea asegurar la confidencialidad o la privacidad, impedir la corrupción o pérdida de contenido, o asegurar información sensible, el acceso a las redes de ordenadores está usualmente gobernado mediante credenciales de autenticación, tales como un nombre de usuario y una contraseña, para un sistema o dominio específico.

Sin embargo, las credenciales de autenticación para una red de ordenadores pueden quedar comprometidas de un buen número de maneras, incluyendo los ataques de fuerza bruta, la monitorización del tráfico de red y la obtención de acceso a sistemas de terceros que almacenan credenciales de autenticación. En un ataque de fuerza bruta, un gran número de potenciales credenciales de autenticación, tal vez todas las combinaciones posibles, se presentan a una red de ordenadores. Por ejemplo, un PIN (Número de Identificación Personal) de cuatro dígitos podría ser descubierto presentando los números entre 0000 y 9999. Aunque la presentación de diez mil números puede parecer una tarea significativa, para los ordenadores la carga es mínima, a lo sumo.

Una defensa usual ante los ataques de fuerza bruta es aumentar el número de posibilidades que deben presentarse. Cada dígito añadido aumenta el número de selecciones potenciales en un factor de diez. Si se dispone de letras además de números, cada carácter representa un factor de treinta y seis. La inclusión de letras mayúsculas y minúsculas aumenta el peso de cada carácter hasta sesenta y dos. Para una máxima protección, puede añadirse puntuación a los números y letras, llegando a unas familiares ciento y una posibles elecciones para cada carácter. (Los teclados ingleses habituales vendidos en los Estados Unidos se describen como teclados 101, lo que indica el número de caracteres imprimibles que disponen de soporte) . Incluso si no se permiten algunos caracteres, con alrededor de cien opciones para cada uno de los cuatro caracteres, el número de combinaciones distintas se aproxima a los 100 millones, una mejora significativa con respecto a las diez mil combinaciones ofrecidas por un PIN de cuatro dígitos.

Debido a que las combinaciones arbitrarias de números, letras y puntuación son difíciles de recordar, las palabras, las fechas, los acrónimos y similares pueden ayudar a lograr que las credenciales de autenticación sean familiares. Los atacantes explotan esta debilidad empleando un tipo de ataque de fuerza bruta, conocido habitualmente como un ataque de diccionario. No hay ninguna necesidad de probar todas las combinaciones de letras o números; en cambio, solamente se presentan combinaciones que tengan sentido, tales como palabras, acrónimos o fechas. La limitación del ataque a un “diccionario” puede llevar a reducir nuestra mejora de 100 millones a la gama de diez o veinte mil, e incluso menos si se consideran solamente palabras relativamente comunes.

Para reducir la amenaza planteada por los ataques de diccionario, los administradores de redes pueden imponer políticas con respecto a las credenciales de autenticación. Por ejemplo, puede requerirse que las contraseñas incluyan al menos una letra mayúscula, al menos una letra minúscula, al menos un número y al menos un signo de puntuación. Además, puede imponerse una cierta longitud, tal como cinco, seis, siete u ocho caracteres. Debido a que las contraseñas largas son más difíciles de recordar, la especificación de mucho más de ocho caracteres puede ser contraindicada, porque las contraseñas se escribirán en lugar de ser memorizadas, admitiendo que queden comprometidas las credenciales de autenticación si la contraseña escrita es descubierta alguna vez. Por ejemplo, una ocurrencia demasiado común en un contexto financiero es almacenar un PIN con su correspondiente tarjeta de carga o débito. Cualquier valor del PIN está prácticamente perdido si el PIN debe escribirse para ser recordado. Existen cuestiones similares en otros entornos, en particular con respecto al acceso a redes de ordenadores.

Recientemente, ha habido una demanda creciente de acceso a redes de ordenadores, y al contenido que puedan ofrecer, usando clientes móviles. Debido a su tamaño conveniente y a su utilidad, los teléfonos están entre los clientes móviles más extensamente utilizados. Sin embargo, algunos clientes móviles, tales como los teléfonos, tienen sistemas de entrada que están optimizadas para la entrada numérica. Si bien puede disponerse de letras y de puntuación, a menudo es bastante engorroso para la mayoría de los usuarios ingresar caracteres cualesquiera que no sean números.

Como se ha descrito anteriormente, admitir credenciales de autenticación que solamente contengan dígitos hace a una red de ordenadores vulnerable a los ataques de fuerza bruta.

Además, pueden estar implicados terceros en la provisión de acceso móvil al contenido. Por ejemplo, los teléfonos pueden conectarse con un servidor del protocolo de aplicaciones inalámbricas (“WAP”) al alcanzar una red o servidor de contenidos deseados. En muchas circunstancias, el servidor de WAP y la red estarán totalmente desvinculados. Las empresas pueden ser reacias o incapaces para asumir el gasto de ofrecer acceso móvil a su red, mientras que los portadores telefónicos podrán usar servidores de WAP como una fuente de ingresos, mediante el tiempo de conexión aumentado.

Los servidores intermedios representan un riesgo de seguridad, porque los protocolos inalámbricos pueden no proveer conexiones seguras de extremo a extremo. Las conexiones seguras pueden limitarse a cada salto, tal como una conexión segura entre un teléfono y un servidor de WAP, y una conexión segura entre el servidor de WAP y la red a la que se está accediendo. Como resultado, el servidor de WAP contendrá contenido no cifrado. Por ejemplo, el teléfono puede ingresar credenciales de autenticación que son cifradas durante el tránsito al servidor de WAP. El servidor de WAP descifra las credenciales de autenticación en base al protocolo seguro usado al comunicarse con la red. Si el servidor de WAP queda comprometido, un atacante puede ser capaz de adquirir credenciales de autenticación que permitan el acceso a cualquier red a la que hayan accedido los clientes móviles. Además, para reducir la cantidad de información que debe ser recordada, los clientes móviles pueden usar las mismas credenciales de autenticación para otras redes que no brindan acceso móvil, haciendo a esas otras redes asimismo vulnerables al ataque.

Aunque pueda ser improbable que quede comprometido un servidor intermedio, el problema para la red es que el riesgo puede ser difícil de cuantificar. Las medidas de seguridad en el servidor intermedio son determinadas, implementadas, monitorizadas y controladas por quienquiera que sea responsable del servidor intermedio. Para algunas redes, el riesgo proveniente de credenciales numéricas de autenticación, acoplado con la incertidumbre en cuanto a la extensión de la seguridad proporcionada por un servidor intermedio, será demasiado grande, y el acceso móvil se prohibirá.

El documento US6067623 describe el control del acceso de clientes a recursos de empresa, a través de un servidor de nivel medio. Las autorizaciones de recursos de empresa se mantienen en un servidor de nivel medio. Los usuarios se autentican ante el servidor, haciendo que correlacione y transforme la autorización de acceso del cliente en credenciales de recursos de empresa. Se accede a los recursos de empresa después de la autorización, usando las credenciales transformadas.

El documento W00103402 se refiere a un procedimiento y sistema... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento de acceso a contenido por parte de un cliente, para su uso en un sistema informatizado que incluye uno o más clientes que acceden a una pasarela y a un servidor de contenido, en el cual un servidor del protocolo de aplicaciones inalámbricas, WAP, está situado entre dicho (s) cliente (s) y la pasarela, en el cual el servidor de contenido es parte de una red y en el cual la pasarela está conectada con la red, en el cual el acceso al servidor de contenido requiere credenciales de autenticación, en el cual la pasarela realiza el procedimiento de:

definir (412) un filtro de autenticación que correlaciona las credenciales de autenticación recibidas desde los clientes según criterios pre-establecidos, como credenciales de autenticación correlacionadas;

recibir (422) credenciales de autenticación desde un cliente mediante el servidor de WAP, en donde las credenciales de autenticación son aceptadas solamente desde el servidor de WAP;

correlacionar (414) las credenciales de autenticación recibidas en base a criterios pre-establecidos;

enviar (424) las credenciales de autenticación correlacionadas a la red, en donde los privilegios de acceso están basados en las credenciales de autenticación correlacionadas;

recibir (432) una solicitud de contenido disponible en el servidor de contenido;

enviar (434) la solicitud a la red;

recibir (436) el contenido solicitado desde la red; y

enviar (438) el contenido recibido al cliente.

2. El procedimiento según la reivindicación 1, en el cual el acto de correlacionar (414) las credenciales de autenticación recibidas incluye cambiar un nombre de dominio que es parte de las credenciales de autenticación recibidas.

3. El procedimiento según la reivindicación 2, en el cual el acto de correlacionar (414) las credenciales de autenticación recibidas incluye reemplazar el nombre de dominio, que es parte de las credenciales de autenticación recibidas, por otro nombre de dominio.

4. El procedimiento según la reivindicación 1, en el cual el acto de correlacionar (414) las credenciales de autenticación recibidas incluye cambiar un nombre de usuario que es parte de las credenciales de autenticación recibidas.

5. El procedimiento según la reivindicación 4, en el cual el acto de correlacionar (414) las credenciales de autenticación recibidas incluye añadir un sufijo al nombre de usuario.

6. El procedimiento según la reivindicación 4, en el cual el acto de correlacionar (414) las credenciales de autenticación recibidas incluye añadir un prefijo al nombre de usuario.

7. Un medio legible por ordenador para almacenar un producto de programa de ordenador que comprende instrucciones que, cuando son ejecutadas en un ordenador, hacen que el ordenador realice un procedimiento según cualquiera de las reivindicaciones 1 a 6.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]