PROCESADOR DE SEGURIDAD, UN PROCEDIMIENTO Y UN SOPORTE DE GRABACIÓN PARA CONFIGURAR EL COMPORTAMIENTO DE ESTE PROCESADOR.

Procesador de seguridad para un decodificador adecuado para recibir una señal multimedia codificada con la ayuda de una palabra de control,

siendo difundida esta señal por un cabeza de red, comprendiendo este procesador una memoria (62) no regrabable que contiene un código (64) de una aplicación que, cuando se ejecuta por un microprocesador, permite ejecutar un conjunto de operaciones necesarias para el tratamiento de mensajes ECM (Entitlement Control Message) y mensajes EMM (Entitlement Management Message) para extraer la palabra de control necesaria para la descodificación de la señal multimedia codificada, caracterizado porque: - el procesador de seguridad comprende al menos una primera cerradura (LOi, LPi, LCi, LEi, LFi) grabable cuyo valor se puede conmutar entre un primer y un segundo valor predeterminados como respuesta a un mensaje EMM o ECM, - el código de aplicación contiene igualmente una función de restricción apta para autorizar y, alternativamente, prohibir, en respuesta a la recepción de un mismo mensaje ECM o EMM y en función del valor de la primera cerradura, solamente una operación particular del procesador de seguridad entre el conjunto de operaciones necesarias para el tratamiento de los mensajes ECM y EMM, aunque permitiendo al procesador de seguridad ejecutar otras operaciones necesarias para el tratamiento de los mensajes EMM y ECM que no hayan sido prohibidos, eligiéndose esta operación particular del grupo formado por:• la utilización de una llave criptográfica grabada en la memoria de un procesador de seguridad, • el tratamiento de un parámetro contenido en un mensaje EMM o ECM recibido, y • la ejecución de una función elemental de acceso condicional del código de aplicación, ejecutándose cada función elemental de acceso condicional del código de aplicación independientemente de otras funciones elementales de acceso condicional de manera que la no ejecución de una función elemental de acceso condicional no impide la ejecución, por el microprocesador, de una cualquiera de otras funciones elementales de acceso condicional

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2007/001411.

Solicitante: VIACCESS.

Nacionalidad solicitante: Francia.

Dirección: LES COLLINES DE L'ARCHE OPERA C 92057 PARIS LA DEFENSE CEDEX FRANCIA.

Inventor/es: DANOIS,Pascal, GRANET,Olivier, LE HENAFF,Sébastien.

Fecha de Publicación: .

Fecha Solicitud PCT: 29 de Agosto de 2007.

Clasificación Internacional de Patentes:

- H04L29/06S10

- H04L29/06S4B

- H04N7/16E2

Clasificación PCT:

- G06F12/14 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 12/00 Acceso, direccionamiento o asignación en sistemas o arquitecturas de memoria (entrada digital a partir de, o salida digital hacia soportes de registro, p. ej. hacia unidades de almacenamiento de disco G06F 3/06). › Protección contra la utilización no autorizada de la memoria.

- H04L12/22 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para impedir la toma de datos sin autorización en un canal de transmisión de datos (medios para verificar la identidad o la autorización de un usuario en un sistema de comunicaciones secretas o protegidas H04L 9/32).

- H04N7/16 H04 […] › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

- H04N7/167 H04N 7/00 […] › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2363596_T3.pdf

Fragmento de la descripción:

La invención se refiere a un procesador de seguridad, un procedimiento y un soporte de grabación para configurar el comportamiento de este procesador.

Existen procesadores de seguridad para un descodificador adecuado para recibir señales multimedia codificadas con ayuda de una palabra de control. Estos procesadores, tales como una tarjeta de memoria encajable en el descodificador, un módulo material integrado en el descodificador o un módulo de software que se ejecuta en el descodificador, comprende especialmente una memoria no regrabable, conteniendo esta memoria un código de una aplicación que, cuando es ejecutada por un microprocesador permite ejecutar un conjunto de operaciones necesarias para los tratamientos de los mensajes de acceso condicional transmitidos por un emisor de un operador para extraer la palabra de control necesaria para descodificar la señal multimedia codificada.

Existen diversos tipos de mensajes de acceso condicional, tales como los mensajes ECM (Entitlement Control Message) o los mensajes EMM (Entitlement Management Message), pudiendo definirse otros tipos. Son posibles variantes: Existen mensajes EMM cuyo contenido no está encriptado, denominado aquí “mensaje EMM no confidencial” y mensajes EMM confidenciales cuyo contenido está encriptado, denominado aquí mensajes EMMC (Entitlement Management Message Confidential). Más adelante de esta descripción y en las reivindicaciones, a menos que se indique de otro modo, el término “EMM” designa tanto un mensaje EMM no confidencial como un mensaje EMMC.

La patente WO 2004/049141 describe una memoria para el tratamiento de un contenido, comprendiendo dicha memoria al menos un microprocesador.

A veces es deseable modificar el comportamiento del procesador de seguridad. Esto es deseable en particular cuando un pirata encuentra un fallo de seguridad en el código de la aplicación y explota este fallo para obtener fraudulentamente el derecho a descodificar la señal multimedia.

En este sentido, la solicitud de patente publicada con el número WO-03 075233 desvela el reservarse en el código de aplicación unas aberturas para autorizar la conexión de la porción de sustitución de los códigos, denominada “PATCH”. Por ejemplo, el “PATCH” es ejecutado por el microprocesador en vez de una porción del código de aplicación que presenta un fallo de seguridad. Estos “PATCH” permiten entonces modificar el comportamiento del procesador de seguridad.

Estos “PATCH” se graban en una memoria no volátil regrabable. Así, es posible reemplazar un “PATCH” por otro “PATCH”. Esta posibilidad es potencialmente peligrosa pues podría ser explotada por un pirata para instalar en la memoria no volátil regrabable del procesador de seguridad, un PATCH pirata que le permita, por ejemplo, autorizar fraudulentamente el desciframiento de la palabra de control.

La invención busca a resolver este problema.

La invención tiene entonces por objeto un procesador de seguridad en el cual:

- el procesador de seguridad comprende al menos una primera cerradura regrabable cuyo valor es conmutable entre un primer y un segundo valor predeterminado como respuesta a un mensaje EMM,

- el código de aplicación contiene igualmente una función de restricción apta para autorizar y, alternativamente, prohibir, en respuesta a la recepción de un mismo mensaje ECM o EMM y en función del valor de la primera cerradura, solamente una operación particular del procesador de seguridad entre el conjunto de operaciones necesarias para el tratamiento de los mensajes ECM y EMM, aunque permitiendo al procesador de seguridad ejecutar otras operaciones necesarias para el tratamiento de los mensajes EMM y ECM que no hayan sido prohibidas, eligiéndose esta operación particular del grupo formado por:

la utilización de una llave criptográfica grabada en una memoria del procesador de seguridad,

el tratamiento de un parámetro contenido en un mensaje EMM o ECM recibido, y

la ejecución de una función elemental de acceso condicional del código de aplicación, ejecutándose cada función elemental de acceso condicional del código de aplicación independientemente de otras funciones elementales de acceso condicional de manera que la no ejecución de una función elemental de acceso condicional no impide la ejecución, por el microprocesador, de una cualquiera de las otras funciones elementales de acceso condicional.

El comportamiento del procesador de seguridad anteriormente citado, como respuesta al mismo mensaje EMM

o ECM, puede ser modificado haciendo conmutar el valor de la primera cerradura entre su primer valor y su segundo valor. Para modificar el comportamiento de este procesador de seguridad, no es necesario entonces instalar porciones de código de la aplicación en una memoria regrabable lo que hace más seguro a este procesador de seguridad. Tampoco es necesario modificar los mensajes ECM o EMM difundidos por la cabeza de red. Todo lo más, es necesario prever enviar un mensaje EMM conteniendo un nuevo parámetro como respuesta al cual la cerradura conmuta entre el primer y el segundo valor.

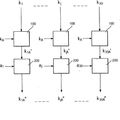

**(Ver fórmula)**

Se observará igualmente que este procesador de seguridad presenta al menos una de las siguientes ventajas:

- prohibir la utilización de una llave criptográfica permite impedir la ejecución de una función elemental de acceso condicional cuando ésta utiliza una llave criptográfica particular sin impedir por lo tanto la ejecución de la misma función cuando ésta utiliza otra llave criptográfica lo que aumenta las posibilidades de regulación del comportamiento del procesador de seguridad con respecto a llaves criptográficas,

- prohibir el tratamiento de un parámetro de un mensaje EMM o ECM impide la ejecución de una función elemental de acceso condicional que habrá debido ser provocado como respuesta a la recepción de este parámetro sin impedir por lo tanto la activación de la ejecución de la misma función elemental de acceso condicional para tratar otro parámetro recibido lo que permite aumentar las posibilidades de regulación del comportamiento del procesador de seguridad con respecto a los parámetros contenidos en los mensajes EMM y ECM,

- la prohibición de una función elemental de acceso condicional permite desactivar definitivamente o temporalmente una función elemental de acceso condicional que presenta un fallo de seguridad lo que se puede utilizar para hacer más seguro el comportamiento del procesador de seguridad.

Los modos de realización de este procesador de seguridad pueden comprender una o varias de las siguientes características:

- la memoria comprende al menos un campo FIELDKEY asociado a una de las llaves criptográficas, conteniendo este campo FIELDKEY diversas cerraduras, correspondiendo cada una de estas cerraduras a una función elemental de acceso condicional respectivo, y la función de restricción es apta para autorizar y, alternativamente, prohibir la utilización de esta llave criptográfica por una función elemental de acceso condicional en función del valor de la cerradura contenido en el campo FIELDKEY y que corresponde a esta función elemental de acceso condicional;

- el procesador de seguridad contiene al menos una lista elegida entre las listas siguientes:

una lista FIELDPIEMM asociada a los mensajes EMM no confidenciales, conteniendo esta lista FIELDPIEMM diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje EMM no confidencial,

una lista FIELDPIEMMC asociada a los mensajes EMM confidenciales (Entitlement Management Message Confidential), conteniendo esta lista FIELDPIEMMC diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje EMM confidencial, y

una lista FIELDPIECM asociada a los mensajes ECM, conteniendo esta lista FIELDPIECM diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje ECM y

la función de restricción es apta para autorizar y, alternativamente, prohibir el tratamiento de un parámetro Pi contenido en un mensaje recibido por el procesador de seguridad en función del valor de la cerradura que corresponde a este parámetro en la lista asociada a este mensaje;

- el procesador... [Seguir leyendo]

Reivindicaciones:

1. Procesador de seguridad para un decodificador adecuado para recibir una señal multimedia codificada con la ayuda de una palabra de control, siendo difundida esta señal por un cabeza de red, comprendiendo este procesador una memoria (62) no regrabable que contiene un código (64) de una aplicación que, cuando se ejecuta por un microprocesador, permite ejecutar un conjunto de operaciones necesarias para el tratamiento de mensajes ECM (Entitlement Control Message) y mensajes EMM (Entitlement Management Message) para extraer la palabra de control necesaria para la descodificación de la señal multimedia codificada, caracterizado porque:

- el procesador de seguridad comprende al menos una primera cerradura (LOi, LPi, LCi, LEi, LFi) grabable cuyo valor se puede conmutar entre un primer y un segundo valor predeterminados como respuesta a un mensaje EMM o ECM,

- el código de aplicación contiene igualmente una función de restricción apta para autorizar y, alternativamente, prohibir, en respuesta a la recepción de un mismo mensaje ECM o EMM y en función del valor de la primera cerradura, solamente una operación particular del procesador de seguridad entre el conjunto de operaciones necesarias para el tratamiento de los mensajes ECM y EMM, aunque permitiendo al procesador de seguridad ejecutar otras operaciones necesarias para el tratamiento de los mensajes EMM y ECM que no hayan sido prohibidos, eligiéndose esta operación particular del grupo formado por:

la utilización de una llave criptográfica grabada en la memoria de un procesador de seguridad,

el tratamiento de un parámetro contenido en un mensaje EMM o ECM recibido, y

la ejecución de una función elemental de acceso condicional del código de aplicación, ejecutándose cada función elemental de acceso condicional del código de aplicación independientemente de otras funciones elementales de acceso condicional de manera que la no ejecución de una función elemental de acceso condicional no impide la ejecución, por el microprocesador, de una cualquiera de otras funciones elementales de acceso condicional.

2. Procedimiento de acuerdo con la reivindicación 1, en el que:

- la memoria comprende al menos un campo FIELDKEY asociado a una de las llaves criptográficas, conteniendo este campo FIELDKEY diversas cerraduras, correspondiendo cada una de estas cerraduras a una función elemental de acceso condicional respectivo y

- la función de restricción es apta para autorizar y, alternativamente, prohibir la utilización de esta llave criptográfica por una función elemental de acceso condicional en función del valor de la cerradura contenida en el campo FIELDKEY y correspondiendo a esta función elemental de acceso condicional.

3. Procedimiento de acuerdo con una cualquiera de las reivindicaciones anteriores, en el que:

- el procesador de seguridad contiene al menos una lista escogida entre las listas siguientes:

una lista FIELDPIEMM asociada a los mensajes EMM no confidenciales, conteniendo esta lista FIELDPIEMM diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje EMM no confidencial,

una lista FIELDPIEMMC asociada a los mensajes EMM confidenciales (Entitlement Management Message Confidential), conteniendo esta lista FIELDPIEMMC diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje EMM confidencial, y

una lista FIELDPIECM asociada a los mensajes ECM, conteniendo esta lista FIELDPIECM diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje ECM,

- la función de restricción es apta para autorizar y, alternativamente, prohibir el tratamiento de un parámetro Pi contenido en un mensaje recibido por el procesador de seguridad en función del valor de la cerradura que corresponde a este parámetro en la lista asociada a este mensaje.

4. Procedimiento de acuerdo con una cualquiera de las reivindicaciones anteriores, en el que:

- el procesador de seguridad comprende una lista FIELDFCT asociada a las funciones elementales de acceso condicional, conteniendo esta lista FIELDFCT diversas cerraduras, correspondiendo estas cerraduras cada una a una función elemental de acceso condicional respectivo, y

- la función de restricción es apta para autorizar y, alternativamente, prohibir la ejecución de una función elemental de acceso condicional en función del valor de la cerradura de la lista FIELDFCT que corresponde a

**(Ver fórmula)**

esta función elemental de acceso condicional.

5. Procedimiento de acuerdo con una cualquiera de las reivindicaciones anteriores, en el que:

- el procesador de seguridad comprende al menos una segunda cerradura regrabable cuyo valor se puede conmutar entre un primer y un segundo valor predeterminados como respuesta a un mensaje EMM o ECM,

- la función de restricción es apta para prohibir en función del valor de esta segunda cerradura:

la utilización de cualquier llave criptográfica necesaria para hacer conmutar el valor de la primera o la segunda cerradura,

el tratamiento de todo parámetro contenido en un mensaje EMM adecuado para hacer conmutar el valor de la primera o la segunda cerradura, y

Ia ejecución de toda función elemental de acceso condicional adecuada para hacer conmutar el valor de la primera o la segunda cerradura.

6. Procesador de acuerdo con una cualquiera de las reivindicaciones anteriores, en el que la función elemental de acceso condicional es diferente de una función de inscripción de nuevos títulos de acceso y de una función de inscripción de nuevas llaves criptográficas.

7. Procedimiento de configuración del comportamiento de un procesador de seguridad para un decodificador adecuado para recibir una señal multimedia codificada con la ayuda de una palabra de control, siendo difundida esta señal por un cabeza de red, comprendiendo este procedimiento:

- el suministro de al menos una primera cerradura regrabable cuyo valor es conmutable entre un primer y un segundo valor predeterminados como respuesta a un mensaje EMM,

- Ia autorización y, alternativamente, la prohibición (110, 114, 118), como respuesta al mismo mensaje EMM o ECM y en función del valor de la primera cerradura, de solamente una operación particular del procesador de seguridad entre el conjunto de las operaciones necesarias para el tratamiento de los mensajes ECM y EMM, aunque permitiendo que el procesador de seguridad ejecute las otras operaciones necesarias para el tratamiento de los mensajes EMM y ECM que no hayan sido prohibidos, eligiéndose esta operación particular del grupo compuesto por:

la utilización (120) de una llave criptográfica grabada en una memoria del procesador de seguridad,

el tratamiento (112) de un parámetro contenido en un mensaje EMM o ECM recibido, y

la ejecución (116) de una función elemental de acceso condicional por el procesador de seguridad, ejecutándose cada función elemental de acceso condicional independientemente de otras funciones elementales de acceso condicional de manera que la no ejecución de una función elemental de acceso condicional no impide la ejecución, por el procesador de seguridad, de una cualquiera de las otras funciones elementales de acceso condicional.

8. Procedimiento de acuerdo con la reivindicación 7, en el que el procedimiento comprende:

- el suministro de una memoria que contiene al menos un campo FIELDKEY asociado a una de las llaves criptográficas, conteniendo este campo FIELDKEY diversas cerraduras, correspondiendo cada una de estas cerraduras a una función elemental respectiva, y

- la autorización y, alternativamente, la prohibición de la utilización de esta llave criptográfica asociada al campo FIELDKEY por una función elemental de acceso condicional en función del valor de la cerradura que está contenida en el campo FIELDKEY y que corresponde a esta función elemental de acceso condicional.

9. Procedimiento de acuerdo con la reivindicación 7 u 8, en el que el procedimiento comprende:

- el suministro de una memoria que contiene al menos una lista escogida entre las listas siguientes:

una lista FIELDPIEMM asociada a los mensajes EMM no confidenciales, conteniendo esta lista FIELDPIEMM diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje EMM no confidencial,

una lista FIELDPIEMMC asociada a los mensajes EMM confidenciales (Entitlement Management Message Confidential), conteniendo esta lista FIELDPIEMMC diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje EMM confidencial, y

**(Ver fórmula)**

una lista FIELDPIECM asociada a los mensajes ECM, conteniendo esta lista FIELDPIECM diversas cerraduras, correspondiendo cada una de estas cerraduras a un parámetro respectivo Pi susceptible de estar contenido en un mensaje ECM, y

- la autorización y, alternativamente, la prohibición del tratamiento de un parámetro Pi contenido en un mensaje recibido por el procesador de seguridad en función del valor de la cerradura que corresponde a este parámetro en la lista asociada a este mensaje.

10. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 7 a 9, en el que el procedimiento comprende :

- el suministro de una memoria que comprende una lista FIELDFCT asociada a las funciones elementales de acceso condicional, conteniendo esta lista FIELDFCT diversas cerraduras, correspondiendo cada una de estas cerraduras a una función elemental de acceso condicional respectivo,y

- la autorización y, alternativamente, la prohibición de la ejecución de una función elemental de acceso condicional en función del valor de la cerradura en la lista FIELDFCT que corresponde a esta función elemental de acceso condicional.

11. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 7 a 10, en el que el procedimiento comprende la configuración inicial por defecto del valor de cada cerradura para que, como respuesta a la recepción del primer mensaje EMM o ECM difundido por la cabeza de red, ninguna operación particular sea prohibida.

12. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 7 a 11, en el que el procedimiento comprende:

- la recepción en un mismo mensaje EMM:

de un primer parámetro activante de la conmutación del valor de la primera cerradura para autorizar una operación particular del procesador de seguridad, de un segundo parámetro activador de la ejecución de esta misma operación particular, y de un tercer parámetro activante de la conmutación del valor de la primera cerradura para prohibir

esta misma operación particular, y

- en tratamiento por orden para el procesador de seguridad del primer, segundo y tercer parámetro.

13. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 7 a 12, en el que la función elemental de acceso condicional es diferente de una función de inscripción de nuevos títulos de acceso y de una función de inscripción de nuevas llaves criptográficas.

14. Suporte de grabación de informaciones que contiene instrucciones para la ejecución de un procedimiento de configuración conforme a una cualquiera de las reivindicaciones 7 a 13, cuando estas instrucciones son ejecutadas por un microprocesador de un procesador de seguridad.

Patentes similares o relacionadas:

PROCEDIMIENTO DE RECOMENDACIÓN DE MEDIOS DE TRES MANERAS Y ESPECIFICACIÓN DE SISTEMA, del 19 de Abril de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Sistema de recomendación automatizado, que comprende: un procesador conectado para recibir datos de recursos que definen recursos disponibles y al […]

PROCEDIMIENTO DE RECOMENDACIÓN DE MEDIOS DE TRES MANERAS Y ESPECIFICACIÓN DE SISTEMA, del 19 de Abril de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Sistema de recomendación automatizado, que comprende: un procesador conectado para recibir datos de recursos que definen recursos disponibles y al […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROPORCIONAR ACCESO CONDICIONAL, del 23 de Marzo de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Procedimiento para proporcionar acceso condicional a un elemento de contenido, almacenándose una muestra del elemento de contenido en un medio de almacenamiento, […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROPORCIONAR ACCESO CONDICIONAL, del 23 de Marzo de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Procedimiento para proporcionar acceso condicional a un elemento de contenido, almacenándose una muestra del elemento de contenido en un medio de almacenamiento, […]

EMPAREJAMIENTO DE DISPOSITIVOS, del 18 de Enero de 2011, de THOMSON LICENSING: Módulo de seguridad para utilizar con un primer dispositivo a emparejar con un segundo dispositivo , teniendo dicho módulo de seguridad (30, […]

EMPAREJAMIENTO DE DISPOSITIVOS, del 18 de Enero de 2011, de THOMSON LICENSING: Módulo de seguridad para utilizar con un primer dispositivo a emparejar con un segundo dispositivo , teniendo dicho módulo de seguridad (30, […]

METODO Y APARATO PARA RECUPERAR EL CONTENIDO DE UNA RED BASANDOSE EN LOS DATOS DE GUIA DE PROGRAMACION ELECTRONICA (EPG, del 14 de Diciembre de 2010, de SONY CORPORATION: Un aparato electrónico que comprende: primeros medios de recepción para recibir un programa de radiodifusión que tiene un contenido de programa; segundos […]

METODO Y APARATO PARA RECUPERAR EL CONTENIDO DE UNA RED BASANDOSE EN LOS DATOS DE GUIA DE PROGRAMACION ELECTRONICA (EPG, del 14 de Diciembre de 2010, de SONY CORPORATION: Un aparato electrónico que comprende: primeros medios de recepción para recibir un programa de radiodifusión que tiene un contenido de programa; segundos […]

METODO Y APARATO PARA GENERAR RECOMENDACIONES DE PROGRAMAS DE TELEVISION BASADAS EN CONSULTAS ANTERIORES, del 14 de Octubre de 2010, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Un método para recomendar programas de televisión, que comprende las operaciones de:

obtener una lista de uno o más programas ;

obtener una puntuación R de recomendación, […]

METODO Y APARATO PARA GENERAR RECOMENDACIONES DE PROGRAMAS DE TELEVISION BASADAS EN CONSULTAS ANTERIORES, del 14 de Octubre de 2010, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Un método para recomendar programas de televisión, que comprende las operaciones de:

obtener una lista de uno o más programas ;

obtener una puntuación R de recomendación, […]

SISTEMA DE GUIA INTERACTIVO DE PROGRAMAS DE TELEVISION QUE TIENEN MULTIPLES DISPOSITIVOS DENTRO DE UNA CASA, del 9 de Julio de 2010, de UNITED VIDEO PROPERTIES, INC.: Un método para utilizar un sistema de guía de programa de televisión interactiva con base en un primer y segundo dispositivo de equipos de televisión de usuario dentro […]

SISTEMA DE GUIA INTERACTIVO DE PROGRAMAS DE TELEVISION QUE TIENEN MULTIPLES DISPOSITIVOS DENTRO DE UNA CASA, del 9 de Julio de 2010, de UNITED VIDEO PROPERTIES, INC.: Un método para utilizar un sistema de guía de programa de televisión interactiva con base en un primer y segundo dispositivo de equipos de televisión de usuario dentro […]

GESTIÓN DE DERECHOS DIGITALES (DRM) ROBUSTA Y FLEXIBLE CON UN MÓDULO DE IDENTIDAD INVIOLABLE, del 22 de Diciembre de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un módulo de identidad inviolable adaptado para la conexión física con un sistema cliente que tiene un medio para recibir contenido digital sobre […]