MÉTODO Y SISTEMA DE AUTENTIFCACIÓN DE USUARIO EN RESPUESTA A INSTANCIA.

Un método basado en instancia-respuesta para la autentificación de un usuario en un sistema de comunicaciones,

el cual tiene al menos el usuario asociado con un centro de autentificación, caracterizado por las etapas de: - generar (S12), en el centro de autentificación (50, 150, 550), una respuesta esperada por medio de una función de respuesta (14), a partir de una clave secreta, compartida con el usuario, y una instancia aleatoria (S11); - generar (S14), en dicho centro de autentificación, una respuesta esperada enmascarada por medio de una función de enmascaramiento (16), en respuesta a dicha respuesta esperada; - transmitir (S21) dicha respuesta esperada enmascarada y dicha instancia aleatoria a una parte intermedia o intermediaria (200); - de manera que la parte intermediaria transmite (S31) dicha instancia aleatoria al usuario (400); - generar (S32), en dicho usuario, una respuesta por parte de dicha función de respuesta en respuesta a dicha clave secreta y a dicha instancia aleatoria; - transmitir (S33) dicha respuesta de usuario a dicha parte intermediaria; generar (S42), en dicha parte intermediaria, una respuesta de usuario enmascarada por medio de la misma función de enmascaramiento que la de dicho centro de autentificación, en respuesta a dicha respuesta de usuario; - de tal modo que dicha parte intermedia autentifica al usuario en respuesta a un resultado positivo de la verificación de que dicha respuesta de usuario enmascarada corresponde a dicha respuesta esperada enmascarada (S51, D52)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2003/000665.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: SVARDVAGEN 2 S-175 68 JARFALLA SUECIA.

Inventor/es: BLOM,Rolf.

Fecha de Publicación: .

Fecha Solicitud PCT: 25 de Abril de 2003.

Clasificación PCT:

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación antigua:

- H04L9/32 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

- H04Q7/38

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2357564_T3.pdf

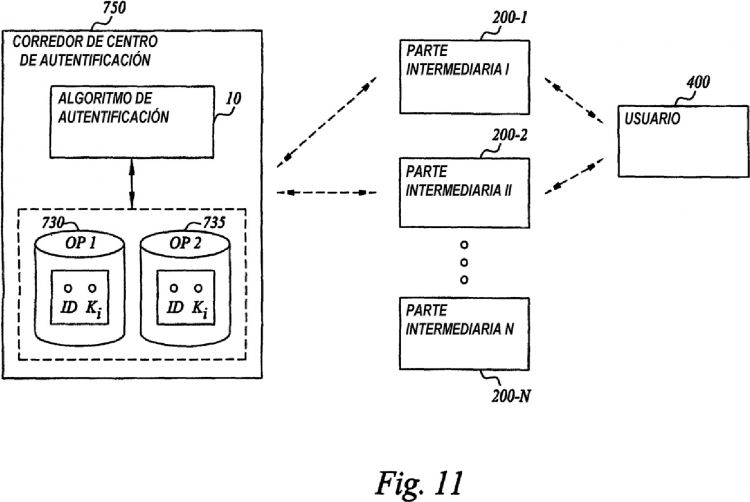

Fragmento de la descripción:

CAMPO TÉCNICO DE LA INVENCIÓN

La presente invención se refiere, generalmente, a procedimientos de autentificación en sistemas de comunicación y, más particularmente, a autentificación de usuario en respuesta a instancia, que implica una tercera parte intermediaria además del usuario y del centro de autentificación al que está asociado el usuario.

ANTECEDENTES DE LA INVENCIÓN

Muchos sistemas de comunicación actuales, incluyendo sistemas de comunicación móvil, sistemas de localización a distancia así como redes de datos sin hilos o inalámbricas y de líneas de cables, emplean procedimientos de autentificación y de encriptación o cifrado con el propósito de mejorar la seguridad y la robustez del sistema.

En los sistemas de comunicaciones móviles, por ejemplo, los usuarios se autentifican de cara a la red y/o a los proveedores de servicios con el fin de tener acceso a los servicios de la red, y la autentificación sirve también como base para la facturación a los usuarios. El protocolo de seguridad básico para los sistemas de comunicación por módem [modulador-desmodulador] implica normalmente un procedimiento de autentificación en respuesta a instancia, en la mayoría de los casos basado en criptografía de clave secreta. La autentificación en respuesta a instancia es bien conocida en la técnica y existen diversas normas sobre la autentificación básica en respuesta a instancia, por ejemplo, para redes de GSM (Sistema Global para Comunicaciones Móviles –“Global System for Mobile Communications”) y de UMTS (Sistema de Telecomunicaciones Móviles Universal –“Universal Mobile Telecommunications System”).

Tal como se ilustra en la Figura 1, un escenario típico en un sistema de comunicación por módem no solo implica al usuario y el centro de autentificación al que está asociado el usuario, sino también a una parte intermedia

o intermediaria, tal como un operador de red independiente u otro proveedor de servicios. Típicamente, el centro de autentificación está relacionado con un operador doméstico con el que el usuario tiene una relación de confianza, por ejemplo, establecida a través de una suscripción o de una cuenta de prepago. Esta relación de confianza establecida se plasma, típicamente, en una relación criptográfica, por ejemplo, a través de una clave secreta compartida (criptografía simétrica). El centro de autentificación de operador doméstico, o, más específicamente, el operador de red doméstica, puede tener un acuerdo de servicio con la parte intermediaria, acuerdo que se plasma o materializa, típicamente, por una relación criptográfica similar. Sin embargo, la relación entre el usuario y el intermediario se considera, por lo común, como una relación de confianza inducida que se establece cuando los servicios ofrecidos por la parte intermediaria son solicitados o de otra forma iniciados.

La Figura 2 es un diagrama esquemático de un procedimiento de autentificación en respuesta a instancia típico de la técnica anterior, que implica a un usuario, un centro de autentificación de operador doméstico asociado y una parte intermediaria. Por ejemplo, el procedimiento de AKA (Acuerdo sobre Autentificación y Clave – “Authentication and Key Agreement”) convencional que se utiliza en sistemas de comunicaciones tales como las redes de GSM y de UMTS, incluye un procedimiento de respuesta ante instancia basado en una clave secreta. La clave secreta, denotada por Ki, es por lo común la clave de suscripción asociada con una suscripción o abono de usuario-operador, o una clave obtenida de la misma. El intermediario puede ser, por ejemplo, un nodo de red que gestiona una red dentro de la que se está trasladando el usuario en desplazamiento itinerante, u otro tipo de proveedor de servicios que ofrece servicios en relación con el usuario.

Para la autentificación de un usuario dado en la parte intermediaria, se le solicita normalmente al usuario enviar una ID de usuario a la parte intermediaria, la cual, a su vez, remite esta ID al centro de autentificación de operador doméstico en una solicitud de datos de autentificación. Con el fin de ayudar a la autentificación del usuario, el centro de autentificación doméstico genera una respuesta esperada XRES (“expected response”) basándose en la clave secreta Ki asociada con este usuario particular y en una instancia aleatoria RAND (“random”) como entradas para una función g dada. Normalmente, el centro de autentificación puede generar también información adicional tal como una clave de confidencialidad, una clave de integridad y una ficha de autentificación. En el AKA de GMS, no se utiliza ninguna clave de integridad ni ficha de autentificación, pero el procedimiento básico de respuesta ante instancia es el mismo. La RAND de instancia y la respuesta esperada XRES, conjuntamente con la información adicional, son enviadas a la parte intermediaria que desea autentificar al usuario. La parte intermediaria remite la RAND de instancia y, posiblemente, la ficha de autentificación al usuario. El usuario, preferiblemente con la ayuda de un módulo de identidad de abonado (SIM “subscriber identity module” o USIM), genera una respuesta RES basándose en la clave secreta compartida Ki (almacenada de forma segura en al SIM o el USIM), y la RAND de instancia recibida, como entradas para la misma función g que se utiliza por el centro de autentificación. El usuario envía entonces la respuesta RES recibida de vuelta a la parte intermediaria. Para autentificar al usuario, la parte intermediaria simplemente verifica que la respuesta RES recibida del usuario es igual a la respuesta XRES esperada recibida del centro de autentificación.

La transmisión de parámetros de autentificación entre el centro de autentificación y la parte intermediaria puede ser protegida criptográficamente. En el UMTS, por ejemplo, puede utilizarse el protocolo de seguridad MAPSec. El protocolo MAPSec ha sido normalizado en 3GPP [Proyecto de Sociedad de 3ª Generación –“3rd Generation Partnership Project”], pero no se ha desarrollado.

Se requiere normalmente que sea posible distribuir con antelación los datos de autentificación y que sea posible llevara a cabo el procedimiento de autentificación ulteriormente, sin un contacto renovado con el centro de autentificación.

Existen dos amenazas principales para el anterior procedimiento básico de autentificación en respuesta a instancia. El primer peligro es que una tercera parte malintencionada, tal como un operador de red independiente u otro proveedor de servicios, pueda solicitar datos de autentificación del centro de autentificación y, con posterioridad, afirmar falsamente que un usuario ha estado trasladándose de forma itinerante dentro de la red o ha utilizado de otro modo servicios ofrecidos, y finalmente requerir el pago de los servicios. El centro de autentificación no puede pedir ninguna prueba que lo corrobore, ya que los sistemas actuales no tienen capacidad para semejante función.

El segundo peligro es que puedan interceptarse parámetros de autentificación cuando son enviados desde el centro de autentificación a la parte intermediaria, o leídos en un nodo ilícitamente intervenido o «pirateado» de la parte intermediaria. Los parámetros de autentificación sustraídos pueden ser entonces utilizados para autentificarse de forma fraudulenta como el usuario al que están asociados los parámetros. Semejante ataque se basa en la habilidad para robar los datos de autentificación y utilizarlos antes de que lo haga el usuario verdadero. Por ejemplo, dicho ataque es posible cuando un usuario se está desplazando de forma itinerante entre redes y los parámetros de autentificación se almacenan para un uso ulterior en la red de la que está saliendo el usuario.

TÉCNICA RELACIONADA

En la Patente norteamericana Nº 5.596.641 se describe un método de autentificación de una unidad móvil de desplazamiento itinerante en sistemas de comunicación móvil. El método comprende dos etapas: una etapa de autentificación preliminar y una etapa de autentificación principal. En la etapa preliminar, una pluralidad de pares de primeras instancias y respuestas esperadas son enviados desde una red doméstica a una red en la que se está realizando un desplazamiento itinerante. Terceras instancias formadas por el acoplamiento de segundas instancias y las primeras instancias, son transmitidas a la unidad móvil en desplazamiento itinerante, la cual calcula y transmite respuestas a la red en la que se está... [Seguir leyendo]

Reivindicaciones:

1. Un método basado en instancia-respuesta para la autentificación de un usuario en un sistema de comunicaciones, el cual tiene al menos el usuario asociado con un centro de autentificación, caracterizado por las etapas de:

- generar (S12), en el centro de autentificación (50, 150, 550), una respuesta esperada por medio de una función de respuesta (14), a partir de una clave secreta, compartida con el usuario, y una instancia aleatoria (S11);

- generar (S14), en dicho centro de autentificación, una respuesta esperada enmascarada por medio de una función de enmascaramiento (16), en respuesta a dicha respuesta esperada;

- transmitir (S21) dicha respuesta esperada enmascarada y dicha instancia aleatoria a una parte intermedia o intermediaria (200);

- de manera que la parte intermediaria transmite (S31) dicha instancia aleatoria al usuario (400);

- generar (S32), en dicho usuario, una respuesta por parte de dicha función de respuesta en respuesta a dicha clave secreta y a dicha instancia aleatoria;

- transmitir (S33) dicha respuesta de usuario a dicha parte intermediaria; generar (S42), en dicha parte intermediaria, una respuesta de usuario enmascarada por medio de la misma función de enmascaramiento que la de dicho centro de autentificación, en respuesta a dicha respuesta de usuario;

- de tal modo que dicha parte intermedia autentifica al usuario en respuesta a un resultado positivo de la verificación de que dicha respuesta de usuario enmascarada corresponde a dicha respuesta esperada enmascarada (S51, D52).

2. El método de acuerdo con la reivindicación 1, caracterizado por la etapa adicional de que dicha parte intermediaria (200) gestiona la información de prueba de autentificación, incluyendo al menos dicha respuesta de usuario recibida desde dicho usuario (400) e información de identificación de usuario correspondiente, a fin de permitir que dicha parte intermediaria demuestre que dicho usuario ha sido identificado.

3. El método de acuerdo con la reivindicación 2, caracterizado por que dicha información de prueba de autentificación incluye, adicionalmente, dicha instancia aleatoria.

4. El método de acuerdo con la reivindicación 1, caracterizado por que dichas etapas de generar una respuesta esperada enmascarada y generar una respuesta de usuario enmascarada se llevan a cabo también en respuesta a una instancia aleatoria de enmascaramiento común para una seguridad incrementada.

5. El método de acuerdo con la reivindicación 4, caracterizado por que dicha instancia aleatoria de enmascaramiento se deduce dicha instancia aleatoria recibida.

6. El método de acuerdo con la reivindicación 2, caracterizado por las etapas adicionales de:

- transmitir, por dicha parte intermediaria (200), información de prueba de autentificación a dicho centro de autentificación (50, 150, 550); y

- verificar, por parte de dicho centro de autentificación, si dicho usuario ha sido autentificado en dicha parte intermediaria basándose en dicha información de prueba recibida.

7. El método de acuerdo con la reivindicación 6, caracterizado por que dicha etapa de verificación comprende la etapa de comparar la respuesta de usuario de dicha información de prueba recibida con una respuesta esperada correspondiente proporcionada por dicho centro de autentificación.

8. El método de acuerdo con la reivindicación 7, caracterizado por que dicha información de prueba de autentificación incluye, adicionalmente, dicha instancia aleatoria, y dicho método comprende, adicionalmente, las etapas de recuperar, en dicho centro de autentificación, dicha clave secreta basándose en dicha identificación de usuario, y volver a computar dicha respuesta esperada a partir de dicha clave secreta recibida y dicha instancia aleatoria.

9. El método de acuerdo con la reivindicación 2, caracterizado por la etapa adicional de asociar a dicha parte intermediaria datos de identificación generados para un usuario dado, por parte de dicho centro de autentificación, a fin de vincular a dicha parte intermediaria información de prueba correspondiente.

10. El método de acuerdo con la reivindicación 9, caracterizado por que dichos datos de autentificación están interrelacionados, en dicho centro de autentificación, con información de identificación que identifica dicha parte intermediaria, y dichos datos de autentificación son subsiguientemente comparados, en dicho centro de autentificación, con una representación de información de prueba recibida, con el fin de verificar que dicha información de prueba está asociada con dicha parte intermediaria.

11. El método de acuerdo con la reivindicación 10, caracterizado por que dichos datos de autentificación incluyen al menos una de dicha instancia aleatoria, dicha respuesta esperada y una instancia aleatoria de enmascaramiento utilizada para generar dicha respuesta esperada enmascarada y dicha respuesta de usuario enmascarada.

12. El método de acuerdo con la reivindicación 10, caracterizado por que dichos datos de autentificación incluyen datos de instancia aleatoria, y la generación de dichos datos de instancia está interrelacionada con dicha parte intermediaria.

13. El método de acuerdo con la reivindicación 12, caracterizado por que dichos datos de instancia son generados por una función que es única o exclusiva para dicha parte intermediaria.

14. El método de acuerdo con la reivindicación 12, caracterizado por que dichos datos de instancia se generan basándose en información de identificación que identifica dicha parte intermediaria.

15. El método de acuerdo con la reivindicación 1, caracterizado por las etapas adicionales de:

- encriptar o cifrar datos transmitidos desde dicho centro de autentificación a dicha parte intermediaria por medio de dicha respuesta esperada; y

- desencriptar o descifrar dichos datos cifrados en dicha parte intermediaria por medio de dicha respuesta de usuario recibida.

16. El método de acuerdo con la reivindicación 1, caracterizado por que dicho centro de autentificación y dicha parte intermediaria están situados en nodos (260, 160) de red de un sistema de comunicaciones móviles.

17. El método de acuerdo con la reivindicación 1, caracterizado por que dicho centro de autentificación es un corredor (750) que actúa como un centro de autentificación general, o centro de identidad.

18. Un sistema de autentificación de usuario basado en respuesta ante instancia, para un sistema de comunicaciones, que tiene al menos un usuario (400) asociado con un centro de autentificación (50, 150, 550), caracterizado por:

- medios (14) para generar, en el centro de autentificación, una respuesta esperada por medio de una función de respuesta a partir de una clave secreta, compartida con el usuario, y una instancia aleatoria;

- medios (16) para generar, en dicho centro de autentificación, una respuesta esperada enmascarada por medio de una función de enmascaramiento, en respuesta a dicha respuesta esperada;

- medios (40), situados en dicho centro de autentificación, para transmitir dicha respuesta esperada enmascarada y dicha instancia aleatoria a una parte intermediaria;

- medios (240), situados en la parte intermediaria, para transmitir dicha instancia aleatoria a un usuario;

- medios (410) para generar, en dicho usuario, una respuesta por dicha función de respuesta en respuesta a dicha clave secreta y a dicha instancia aleatoria;

- medios para transmitir dicha respuesta de usuario a dicha parte intermediaria;

- medios (212) para generar, en dicha parte intermediaria, una respuesta de usuario enmascarada, por medio de la misma función de enmascaramiento que la de dicho centro de autentificación, en respuesta a dicha respuesta de usuario; y

- medios (214) para verificar, en dicha parte intermediaria, que dicha respuesta de usuario enmascarada se corresponde con dicha respuesta esperada enmascarada, con lo que autentifica al usuario.

19. El sistema de acuerdo con la reivindicación 18, caracterizado por medios adicionales para gestionar, en dicha parte intermediaria, información de prueba de autentificación que incluye al menos dicha respuesta de usuario recibida desde dicho usuario, e información de identificación de usuario correspondiente, con el fin de permitir que dicha parte intermediaria demuestre que dicho usuario ha sido autentificado.

20. El sistema de acuerdo con la reivindicación 19, caracterizado por que dicha información de prueba de autentificación incluye, adicionalmente, dicha instancia aleatoria.

21. El sistema de acuerdo con la reivindicación 18, caracterizado por que dichos medios para generar una respuesta esperada enmascarada y dichos medios para generar una respuesta de usuario enmascarada operan basándose en una instancia aleatoria de enmascaramiento común, para una seguridad incrementada.

22. El sistema de acuerdo con la reivindicación 19, caracterizado por:

- medios (240) para transmitir información de prueba de autentificación desde dicha parte intermediaria a dicho centro de autentificación; y

- medios (20) para verificar, en dicho centro de autentificación, si dicho usuario ha sido autentificado en dicha parte intermediaria basándose en dicha información de prueba recibida.

23. El sistema de acuerdo con la reivindicación 22, caracterizado por que dichos medios de verificación comprenden medios para comparar la repuesta de usuario de dicha información de prueba recibida con una respuesta esperada correspondiente proporcionada por dicho centro de autentificación.

24. El sistema de acuerdo con la reivindicación 23, caracterizado por que dicha información de prueba de autentificación incluye, adicionalmente, dicha instancia aleatoria, y dicho sistema comprende, adicionalmente, medios para recuperar, en dicho centro de autentificación, dicha clave secreta basándose en dicha identificación de usuario, y medios para volver a computar, en dicho centro de autentificación, dicha respuesta esperada a partir de dicha clave secreta recuperada y dicha instancia aleatoria.

25. El sistema de acuerdo con la reivindicación 19, caracterizado por medios adicionales para asociar a dicha parte intermediaria datos de autentificación generados para un usuario dado por dicho centro de autentificación con el fin de vincular información de prueba correspondiente con dicha parte intermediaria.

26. El sistema de acuerdo con la reivindicación 18, caracterizado por:

- medios para encriptar o cifrar datos transmitidos desde dicho centro de autentificación a dicha parte intermediaria por medio de dicha respuesta esperada; y

- medios para desencriptar o descifrar dichos datos cifrados en dicha parte intermediaria por medio de dicha respuesta de usuario recibida.

27. Un centro de autentificación para ayudar a la identificación de un usuario asociado en una parte intermediaria, capaz de llevar a cabo un procedimiento de respuesta ante instancia con el usuario, de tal modo que dicho centro de autentificación está caracterizado por:

- medios (14) para generar una respuesta esperada al menos parcialmente por la aplicación de una función de respuesta sobre una clave secreta, compartida con dicho usuario, y una instancia aleatoria;

- medios (16) para enmascarar dicha respuesta esperada por medio de una función de enmascaramiento con el fin de generar una respuesta esperada enmascarada; y

- medios (40) para transmitir dicha instancia aleatoria y dicha respuesta esperada enmascarada en respuesta a dicha parte intermediaria, que es, tras ello, capaz de autentificar al usuario en respuesta a una verificación positiva de que una respuesta de usuario enmascarada resultante corresponde a dicha respuesta esperada enmascarada.

28. El centro de autentificación de acuerdo con la reivindicación 27, caracterizado por que dichos medios de enmascaramiento son susceptibles de hacerse funcionar para enmascarar dicha respuesta esperada basándose en una instancia aleatoria de enmascaramiento común, para una seguridad incrementada.

29. El centro de autentificación de acuerdo con la reivindicación 27, caracterizado por medios adicionales para proteger criptográficamente datos transmitidos desde dicho centro de autentificación a dicha parte intermediaria por medio de dicha respuesta esperada.

30. El centro de autentificación de acuerdo con la reivindicación 27, caracterizado por:

- medios (30) para interrelacionar datos de autentificación generados para un usuario dado con información de identificación que identifica dicha parte intermediaria; y

- medios (20) para comparar dichos datos de autentificación con una representación de información de prueba recibida desde dicha parte intermediaria con el fin de verificar que dicha información de prueba está asociada con dicha parte intermediaria.

31. El centro de autentificación de acuerdo con la reivindicación 27, caracterizado por que dicho centro de autentificación es un corredor (750) que actúa como un centro de autentificación general o centro de identidad.

32. Un nodo (260) de red de parte intermediaria, gestionado por un proveedor de servicios e interconectado con un centro de autentificación (50, 150, 550) para autentificar a un usuario, asociado con el centro de autentificación, de acuerdo con un procedimiento de respuesta ante instancia, estando dicho nodo de red de parte intermediaria caracterizado por:

- medios (240) para recibir de dicho centro de autentificación una instancia aleatoria y una repuesta esperada generada por una función de respuesta (14) a partir de una clave secreta, compartida con el usuario, y la instancia aleatoria, y a continuación enmascarada por una función de enmascaramiento;

- medios para transmitir la instancia aleatoria al usuario;

- medios para recibir de dicho usuario una respuesta de usuario también generada por dicha función

5 de respuesta en respuesta a dicha clave secreta y dicha instancia intermedia, correspondiente a dicha respuesta esperada;

- medios (212) para generar una respuesta de usuario enmascarada por dicha función de enmascaramiento; y

- medios (214) para autentificar al usuario en respuesta a un resultado positivo de la verificación de 10 que dicha respuesta de usuario enmascarada se corresponde con dicha respuesta esperada enmascarada.

33. El nodo de red de acuerdo con la reivindicación 32, caracterizado por medios adicionales para gestionar, en dicha parte intermediaria, información de prueba de autentificación, incluyendo al menos dicha respuesta de usuario recibida desde dicho usuario e información de identificación de usuario correspondiente, a fin de permitir a dicha parte intermedia demostrar que dicho usuario ha sido autentificado.

15 34. El nodo de red de acuerdo con la reivindicación 33, caracterizado por que dicha información de prueba de autentificación incluye, adicionalmente, dicha instancia aleatoria con el fin de ayudar a demostrar que dicho usuario ha sido autentificado por dicha parte intermediaria.

35. El nodo de red de acuerdo con la reivindicación 32, caracterizado por que dichos medios de generación son susceptibles de hacerse funcionar para generar dicha repuesta de usuario enmascarada basándose en una instancia aleatoria de enmascaramiento, de tal modo que dicha instancia aleatoria de enmascaramiento también es utilizada por dicho centro de autentificación para enmascarar dicha respuesta esperada.

36. El nodo de red de acuerdo con la reivindicación 32, caracterizado por medios adicionales para transmitir información de prueba desde dicha parte intermedia a dicho centro de autentificación.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]