PROCEDIMIENTO PARA ACORDAR UNA CLAVE DE SEGURIDAD ENTRE AL MENOS UN PRIMER Y UN SEGUNDO INTERLOCUTOR DE COMUNICACIÓN PARA ASEGURAR UN ENLACE DE COMUNICACIONES.

Procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de comunicación,

en el que - a partir de un protocolo de autentificación y deducción de claves se determina al menos un primer parámetro, - el segundo interlocutor de comunicación transmite un parámetro adicional encriptado al primer interlocutor de comunicación, siendo el protocolo de encriptado utilizado para la transmisión encriptada del parámetro adicional independiente del protocolo de autentificación y deducción de claves, - a partir del primer parámetro y del parámetro adicional se determina la clave de seguridad

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/061489.

Solicitante: SIEMENS AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: WITTELSBACHERPLATZ 2 80333 MUNCHEN ALEMANIA.

Inventor/es: HORN, GUNTHER, DR., BLOMMAERT,MARC.

Fecha de Publicación: .

Fecha Solicitud PCT: 10 de Abril de 2006.

Clasificación Internacional de Patentes:

- H04L29/06S6A

- H04L29/06S8E

- H04L9/08D2

- H04Q7/38S

- H04W12/02 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

Clasificación PCT:

- H04W12/02 H04W 12/00 […] › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia.

Fragmento de la descripción:

Procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de comunicaciones.

La presente invención se refiere a un procedimiento y a un producto de programa de ordenador para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de comunicaciones.

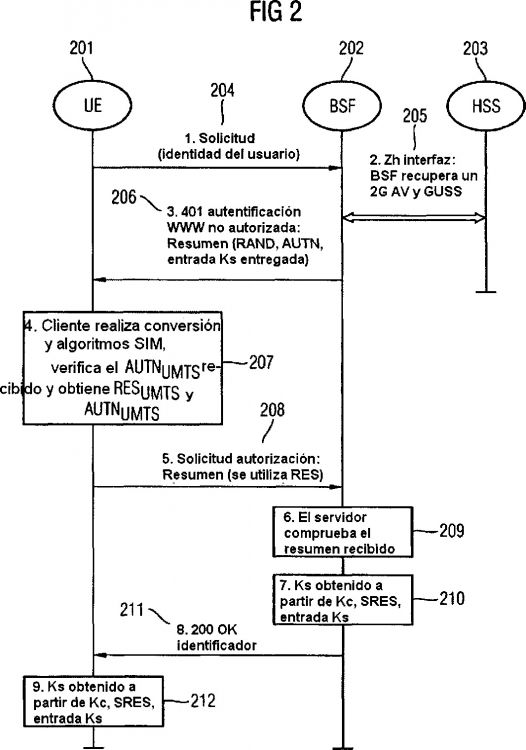

Para sistemas de telefonía móvil de la tercera generación se conoce por las especificaciones de 3GPP un procedimiento según el que a partir de una relación de seguridad a largo plazo entre un usuario y un operador de red se deriva una relación de seguridad a corto plazo entre un usuario y un equipo de red de comunicaciones. La relación de seguridad a largo plazo se basa en una clave criptográfica secreta a largo plazo que está memorizada en un módulo de seguridad del usuario, una llamada tarjeta UMTS-SIM (con más precisión técnica: aplicación USIM sobre una tarjeta UICC), y en el centro de autentificación del operador de red. A partir de esta clave a largo plazo se deduce, según el llamado procedimiento GBA (GBA = Generic Bootstrapping Architecture, arquitectura genérica de autentificación e inicialización), una clave a corto plazo Ks, con la que se intercambian mensajes entre un aparato terminal (UE = User Equipment, equipado de usuario), una unidad de cálculo en la red de comunicaciones (BSF = Bootstrapping Server Function, función de servidor de inicialización), así como un sistema de abonados de la red de comunicaciones (HSS = Home Subscriber Server, servidor local de abonado). Esta clave a largo plazo se utiliza para asegurar la comunicación entre un aparato terminal de comunicación móvil de un usuario y otro equipo de la red de comunicaciones (NAF = Network Applikation Function, función de aplicación de la red), utilizando otra función de deducción de claves como Ks_NAF. El procedimiento GBA, que está especificado en 3G TS 33.220, se basa en el protocolo UMTS AKA (AKA = Authentication and Key Agreement, autentificación y acuerdo de claves). Este protocolo está especificado en 3G TS 33.102 y presupone forzosamente la existencia de una aplicación USIM en el usuario. El protocolo UMTS AKA genera entonces de manera segura claves de sesión CK e IK con una longitud de 128 bits cada una. Tal como se prescribe en TS 33.220, se deduce a partir de las claves de sesión CK e IK la clave a corto plazo Ks_NAF para asegurar la comunicación entre el aparato terminal de comunicación móvil de un usuario y un equipo de red de comuni-caciones.

Desde luego, la difusión de los aparatos terminales de comunicación móvil según el estándar UMTS no está aún de lejos tan avanzada como la difusión de los aparatos terminales de comunicación móvil según el estándar GSM. Con ello también las tarjetas SIM, tal como se utilizan en cualquier teléfono móvil GSM, están bastante más difundidas que las tarjetas SIM-UMTS, que siguen encontrándose con poca frecuencia. No obstante, también los operadores de red GSM tienen un considerable interés en proporcionar enlaces seguros entre un aparato terminal de comunicación móvil y un equipo de red de comunicaciones para usuarios GSM. El objetivo de un proyecto actual de estandarización con el nombre 2G GBA es por lo tanto definir un procedimiento correspondiente a la GBA para asegurar una comunicación que utilice, en lugar de tarjetas SIM-UMTS y del protocolo AKA UMTS, bien una tarjeta SIM o una aplicación SIM sobre una tarjeta UICC y el protocolo AKA GSM.

Una base del seguimiento de este proyecto es la esperanza de no tener que establecer ninguna nueva relación de seguridad a largo plazo con el usuario en un futuro procedimiento 2G GBA para lograr una comunicación segura de un aparato terminal de comunicación móvil con un equipo de red de comunicaciones. En consecuencia, debe evitarse que tengan que distribuirse nuevas tarjetas SIM-UMTS entre los usuarios, lo cual implica siempre elevados costes para un operador de red. Por lo tanto, deben seguir utilizándose las tarjetas SIM o aplicaciones SIM que tiene el usuario sobre la tarjeta UICC, con lo que puede aprovecharse una relación ya existente entre un usuario y un operador de red.

Al respecto es problemático que el protocolo AKA GSM ofrece una seguridad bastante menor que el protocolo AKA-UMTS. Además, las claves de sesión generadas por el protocolo AKA-GSM son demasiado cortas (máximo 64 bits) para muchos fines. Además, las claves de sesión son utilizadas por algoritmos inseguros, como por ejemplo los algoritmos de encriptado de GSM A5/1 y A5/2. Existe por lo tanto el peligro de que estas claves de sesión lleguen a ser conocidas por un atacante, pudiendo quedar así comprometida por completo la seguridad de un procedimiento 2G GBA.

Con ello, la presente invención tiene como tarea básica ampliar un procedimiento GBA conocido por los sistemas de telefonía móvil de la tercera generación mediante las menores modificaciones posibles, utilizando el protocolo AKA-GSM y el SIM tal que en una comunicación entre un aparato terminal de comunicación móvil y un equipo de comunicación de red aumente aún más el nivel de seguridad frente al protocolo AKA GSM.

Otra tarea de la presente invención consiste en mejorar un procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de comunicaciones mediante medidas adecuadas tal que aumente el nivel de seguridad para la comunicación y el procedimiento mejorado se base al respecto en procedimientos ya existentes.

En el marco de la invención se resuelve esta tarea mediante un procedimiento y un producto de programa de ordenador con las características indicadas en la reivindicación 1 y la reivindicación 16. Ventajosos perfeccionamientos de la presente invención se indican en las reivindicaciones dependientes.

En función de la presente invención, en un procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación, se determina al menos un primer parámetro para asegurar un enlace de comunicaciones a partir de un protocolo de autentificación y deducción de claves. Además, transmite el segundo interlocutor de comunicación un parámetro adicional encriptado al primer interlocutor de comunicación, siendo el protocolo de encriptado utilizado para la transmisión encriptada del parámetro adicional independiente del protocolo de autentificación y deducción de claves. A partir del primer parámetro y del parámetro adicional, se determina finalmente la clave de seguridad.

Según un perfeccionamiento de la presente invención, el parámetro adicional es un número aleatorio o un encadenamiento de un número aleatorio con otros datos.

Según otro perfeccionamiento de la presente invención, el número aleatorio contenido en el parámetro adicional es parte integrante del protocolo de autentificación y deducción de claves a partir del que se determina el primer parámetro.

Según otro perfeccionamiento de la presente invención, está realizado el primer interlocutor de comunicación como un aparato terminal de comunicación móvil y el segundo interlocutor de comunicación como equipo de red de comunicaciones.

Según un desarrollo ventajoso de la presente invención, se autentifica el segundo interlocutor de comunicación frente al primer interlocutor de comunicación mediante un certificado con una clave pública.

Según otro desarrollo ventajoso de la presente invención, se autentifica el primer interlocutor de comunicación frente al segundo interlocutor de comunicación mediante el protocolo de autenticidad y deducción de claves a partir del que se deduce el primer parámetro.

Según otro desarrollo ventajoso de la presente invención, se autentifica el primer interlocutor de comunicación frente al segundo interlocutor de comunicación con ayuda de un tercer interlocutor de comunicación especializado en la gestión de usuarios de la red de comunicaciones.

Según una variante de ejecución preferente, está realizado el primer interlocutor de comunicación como un User Equipment (equipo de usuario) según la especificación de telefonía móvil correspondiente a 3GPP, el segundo interlocutor de comunicación como una Bootstrapping Server Function (función de servidor de inicialización) según la especificación de telefonía móvil 3G TS 33. 220 y el tercer interlocutor de comunicación como un Home Subscriber System (sistema...

Reivindicaciones:

1. Procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de comunicación, en el que

- a partir de un protocolo de autentificación y deducción de claves se determina al menos un primer parámetro,

- el segundo interlocutor de comunicación transmite un parámetro adicional encriptado al primer interlocutor de comunicación, siendo el protocolo de encriptado utilizado para la transmisión encriptada del parámetro adicional independiente del protocolo de autentificación y deducción de claves,

- a partir del primer parámetro y del parámetro adicional se determina la clave de seguridad.

2. Procedimiento según la reivindicación 1,

en el que el parámetro adicional puede dividirse en al menos una primera y una segunda parte.

3. Procedimiento según una de las reivindicaciones precedentes,

en el que el parámetro adicional es un número aleatorio o un encadenamiento de un número aleatorio con otros datos.

4. Procedimiento según la reivindicación 3,

en el que una parte del número aleatorio es parte integrante del protocolo de autentificación y deducción de claves a partir del que se determina el primer parámetro.

5. Procedimiento según una de las reivindicaciones precedentes,

en el que el primer interlocutor de comunicación está realizado como un aparato terminal de comunicación móvil y el segundo interlocutor de comunicación como equipo de red de comunicaciones.

6. Procedimiento según una de las reivindicaciones precedentes,

en el que el segundo interlocutor de comunicación se autentifica frente al primer interlocutor de comunicación mediante un certificado con una clave pública.

7. Procedimiento según una de las reivindicaciones precedentes,

en el que el primer interlocutor de comunicación se autentifica frente al segundo interlocutor de comunicación mediante el protocolo de autentificación y deducción de claves a partir del que se deduce el primer parámetro.

8. Procedimiento según una de las reivindicaciones 1 a 6,

en el que el primer interlocutor de comunicación se autentifica frente al segundo interlocutor de comunicación con ayuda de un tercer interlocutor de comunicación especializado en la gestión de usuarios.

9. Procedimiento según la reivindicación 8,

en el que el primer interlocutor de comunicación está realizado como User Equipment (201) (equipo de usuario), el segundo interlocutor de comunicación como una función Bootstrapping Server (202) (servidor de inicialización) y el tercer interlocutor de comunicación como un Home Subscriber Server (203) (servidor local de abonado).

10. Procedimiento según una de las reivindicaciones precedentes,

en el que para la transmisión confidencial del parámetro adicional se utiliza como protocolo de seguridad el protocolo Transport Layer Security TLS (seguridad de la capa de transporte).

11. Procedimiento según la reivindicación 2,

en el que las partes, de las que al menos hay dos, del parámetro adicional se transmiten en distintos campos.

12. Procedimiento según la reivindicación 11,

en el que los campos incluyen "RAND" y "Server Specific Data" (datos específicos del servidor).

13. Procedimiento según una de las reivindicaciones precedentes,

en el que la función de deducción de claves está configurada como Key Derivation Function con los parámetros de entrada haskey (clave hash) y hashdata (datos hash).

14. Procedimiento según la reivindicación 13,

en el que la primera parte del parámetro adicional incide en el hashkey y la segunda parte del parámetro adicional en los hashdata.

15. Procedimiento según la reivindicación 13,

en el que la primera parte del parámetro adicional incide en el hashkey y en los hashdata y la segunda parte del parámetro adicional en el hashkey.

16. Producto de programa de ordenador que puede cargarse en una memoria de trabajo de un equipo de control de la secuencia del programa y que presenta al menos una parte del código en cuya ejecución para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de comunicación

- a partir de un protocolo de autentificación y deducción de claves se determina al menos un primer parámetro,

- el segundo interlocutor de comunicación transmite un parámetro adicional encriptado al primer interlocutor de comunicación, siendo el protocolo de encriptado utilizado para la transmisión encriptada del parámetro adicional independiente del protocolo de autentificación y deducción de claves,

- a partir del primer parámetro y del parámetro adicional se determina la clave de seguridad

cuando el programa de control corre en el equipo de secuencia del control de la secuencia del programa.

Patentes similares o relacionadas:

Sistema de comunicación y un método para operar el mismo, del 15 de Julio de 2020, de Telefónica Germany GmbH & Co. OHG: Un método para operar un sistema de comunicación que comprende una red de comunicación móvil, que incluye una red principal de subsistema multimedia de IP IMS […]

Transmisión de datos, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método que comprende: recibir una identificación de datos desde un terminal emisor; enviar la identificación […]

Método y sistema para proteger y/o anonimizar la identidad de usuario y/o los datos de usuario de un abonado de un servicio de protección de datos, red de comunicación móvil, programa y producto de programa de ordenador, del 29 de Abril de 2020, de DEUTSCHE TELEKOM AG: Un método para proteger y/o anonimizar una identidad de usuario y/o unos datos de usuario de un abonado de un servicio de protección de datos , […]

Compartición de información de ubicación en un entorno informático en red, del 15 de Abril de 2020, de Glympse Inc: Un sistema, que comprende, un servidor , y un cliente de origen ejecutable en un primer dispositivo electrónico en comunicación con […]

Proceso para proteger la privacidad de un usuario en una red, del 8 de Abril de 2020, de ALCATEL LUCENT: Proceso, realizado por una aplicación , para proteger la privacidad de un usuario en una red a la que dicho usuario está conectado a través de su terminal […]

Sistema y método de medición de posición de dispositivo anónimo, del 1 de Abril de 2020, de Stratacache Limited: Un sistema para medir de una manera anónima una o más posiciones espaciales de uno o más dispositivos de usuario dentro de una región, en […]

Comunicación en un sistema que tiene diferentes calidades de datos de usuario, del 1 de Abril de 2020, de Airbus Defence and Space Oy: Un método para codificar una señal de datos de usuario, comprendiendo el método: recibir en un codificador una señal de […]

Procedimiento y equipo para borrar información relevante para la seguridad en un aparato, del 25 de Marzo de 2020, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para borrar información relevante para la seguridad en un aparato, con las etapas del procedimiento: - averiguación continua de al menos un parámetro […]