METODO Y RED PARA ASEGURAR EL ENVIO SEGURO DE MENSAJES.

El método para asegurar el envío seguro de mensajes en una red de telecomunicación,

que comprende al menos un terminal móvil (1) y otro terminal (2), el método que comprende:

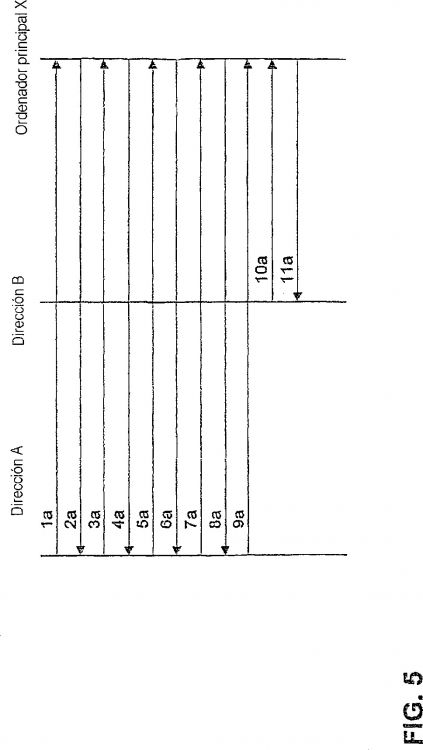

a) establecer una conexión segura entre la dirección del terminal móvil (1) y el otro terminal (2), la conexión segura que se define por al menos las direcciones de los dos terminales (1, 2),

b) el terminal móvil (1) moviéndose a una nueva dirección, caracterizado por

c) enviar un mensaje desde el terminal móvil (1) al otro terminal móvil (2) para el registro de la nueva dirección del terminal móvil (1), como un resultado de cuyo mensaje se actualiza la conexión segura entre el terminal móvil (1) y dicho otro terminal (2) cambiando la dirección del terminal móvil (1) en la definición de dicha conexión segura establecida entre los dos terminales (1, 2)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FI02/00770.

Solicitante: MPH TECHNOLOGIES OY.

Nacionalidad solicitante: Finlandia.

Dirección: TEKNIIKANTIE 14,02150 ESPOO.

Inventor/es: VAARALA,SAMI, NUOPPONEN,ANTTI.

Fecha de Publicación: .

Fecha Concesión Europea: 18 de Noviembre de 2009.

Clasificación Internacional de Patentes:

- H04L29/06J1

- H04L29/06S4B

- H04W12/02 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

Clasificación PCT:

- H04L29/06 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/04 H04W 12/00 […] › Gestión de claves, p. ej. utilizando la arquitectura genérica de bootstrapping [GBA].

Clasificación antigua:

- H04L29/06 H04L 29/00 […] › caracterizadas por un protocolo.

- H04Q7/38

Fragmento de la descripción:

Método y red para asegurar el envío seguro de mensajes.

Campo técnico

El método y la red de la invención pretenden asegurar las conexiones móviles en redes de telecomunicaciones. Especialmente, está dirigido a conexiones IPSec.

Antecedentes técnicos

Una interred es una colección de redes individuales conectadas con dispositivos de conexión en red (creación de redes) intermedios y funciones como una red grande única. Se pueden interconectar distintas redes por encaminadores y otros dispositivos de conexión en red para crear una interred.

Una red de área local (LAN) es una red de datos que cubre un área geográfica relativamente pequeña. Típicamente conecta estaciones de trabajo, ordenadores personales, impresoras y otros dispositivos. Una red de área extensa (WAN) es una red de comunicación de datos que cubre un área geográfica relativamente amplia. Las redes de área extensa (WANs) interconectan LANs a través de líneas telefónicas normales y, por ejemplo, redes ópticas; interconectando por ello usuarios dispuestos geográficamente.

Hay una necesidad de proteger los datos y los recursos de la divulgación, para asegurar la autenticidad de los datos, y proteger los sistemas de los ataques basados en la red. Más en detalle, hay una necesidad de confidencialidad (proteger los contenidos de los datos de ser leídos), integridad (proteger los datos de ser modificados, lo que es una propiedad que es independiente de la confidencialidad), autenticación (obtener certeza sobre el remitente real de los datos), protección de repetición (garantizar que los datos son recientes, y no una copia de datos previamente enviados), protección de identidad (mantener las identidades de las partes que intercambian los datos secretas de intrusos), alta disponibilidad, es decir protección de denegación de servicio (asegurando que el sistema funciona incluso cuando se encuentran bajo ataque) y control de acceso. IPSec es una tecnología que proporciona la mayoría de éstas, pero no todas ellas. (En particular, la protección de identidad no se maneja completamente por IPSec, y tampoco lo es la protección de denegación de servicio).

Los protocolos de seguridad IP (IPSec) proporcionan la capacidad de asegurar las comunicaciones entre ordenadores principales arbitrarios, por ejemplo a través de una LAN, a través de redes de área extensa (WANs) públicas y privadas y a través de Internet. IPSec se puede usar de diferentes maneras, tal como para redes privadas virtuales seguras de edificios, para obtener un acceso seguro a una red de empresa, o para asegurar la comunicación con otras organizaciones, asegurando la autenticación y la confidencialidad y proporcionando un mecanismo de intercambio de claves. IPSec asegura confidencialidad, integridad, autenticación, protección de repetición, confidencialidad limitada del flujo de tráfico, protección limitada de identidad, y control de acceso basado en identidades autenticadas. Incluso si algunas aplicaciones ya se han incorporado en los protocolos de seguridad, el uso de IPSec además mejora la seguridad.

IPSec puede cifrar y/o autenticar el tráfico a nivel IP. El tráfico que va a una WAN típicamente se comprime y se cifra y el tráfico que viene de una WAN está descifrado y descomprimido. IPSec se define por ciertos documentos, que contienen reglas para la arquitectura IPSec. Los documentos que definen IPSec, son, por el momento, la serie de Petición de Comentarios (RFC) del Grupo de Trabajo de Ingeniería de Internet (IETF), en particular, las RFCs 2401-2412.

Se usan dos protocolos para proporcionar seguridad en la capa IP; un protocolo de autenticación designado por la cabecera del protocolo, Cabecera de Autenticación (AH), y un protocolo combinado de cifrado/autenticación designado por el formato del paquete para ese protocolo, Encapsulación de la Carga Útil de Seguridad (ESP). AH y ESP son sin embargo protocolos similares, ambos funcionando por medio de añadir una cabecera de protocolo. Tanto AH como ESP son vehículos para el control de acceso basado en la distribución de claves criptográficas y la gestión de los flujos de tráfico relativos a estos protocolos de seguridad.

La asociación de seguridad (SA) es un concepto clave en la autenticación y los mecanismos de confidencialidad para IP. Una asociación de seguridad es una relación en un sentido entre un remitente y un destinatario que ofrece que ofrece servicios de seguridad al tráfico mantenido en ella. Si es necesaria una asociación segura en dos sentidos, entonces se requieren dos asociaciones seguras. Si ESP y AH se combinan, o si ESP y/o AH se aplican más de una vez, se usa el término manojo de SA, lo que significa que se usan dos o más SAs. De esta manera, el manojo SA se refiere a una o más SAs aplicadas en secuencia, por ejemplo realizando primero una protección ESP, y luego una protección AH. El manojo de SA es la combinación de todas las SA usadas para asegurar un paquete.

El término conexión IPSec se usa a continuación en lugar de un manojo IPSec de una o más asociaciones de seguridad, o un par de manojos IPSec -un manojo para cada dirección- de una o más asociaciones de seguridad. Este término cubre de esta manera tanto la protección de tráfico unidireccional como bidireccional. No hay implicación de simetría de las direcciones, es decir, las transformaciones IPSec y los algoritmos usados para cada dirección pueden ser diferentes.

Una asociación de seguridad se identifica únicamente por tres parámetros. El primero, el Índice de los Parámetros de Seguridad (SPI), es una cadena de bits asignada a esta SA. El SPI se lleva en las cabeceras de AH y ESP para permitir al sistema de recepción seleccionar la SA bajo la cual se procesará un paquete recibido. La dirección de destino IP es el segundo parámetro, que es la dirección del punto final de destino de la SA, que puede ser un sistema de usuario final o un sistema de red tal como un cortafuegos o un encaminador. El tercer parámetro, el identificador de protocolo de seguridad indica si la asociación es una asociación de seguridad AH o ESP.

En cada implementación IPSec, hay una base de datos de asociación de seguridad (SADB) nominal que define los parámetros asociados con cada SA. Una asociación de seguridad normalmente se define por los siguientes parámetros. El Contador del Número de Secuencia es un valor de 32 bits usado para generar el campo de número de secuencia en las cabeceras AH o ESP. El Desbordamiento del Contador de Secuencia es una bandera que indica si el desbordamiento del contador del número de secuencia debería generar un suceso auditable y prevenir la transmisión adicional de paquetes en esta SA. Se usa una Ventana Anti Repetición para determinar si un paquete entrante AH o ESP es una repetición. La información AH implica la información sobre el algoritmo de autenticación, las claves y los parámetros relacionados que se usan con AH. La información ESP implica información de algoritmos de autenticación y cifrado, claves, vectores de inicialización, y parámetros relacionados que se usan con IPSec. El sexto parámetro, el Tiempo de Vida de esta Asociación de Seguridad, es un intervalo de tiempo y/o cuenta de bytes después de la cual una SA debe ser sustituida con una nueva SA (y nuevo SPI) o terminada más una indicación de cuál de estas acciones deberían ocurrir. El Modo de Protocolo IPSec es o bien modo túnel o bien modo de transporte. La MTU del Trayecto, que es una característica opcional, define el máximo tamaño de un paquete que puede ser transmitido sin fragmentación.

Tanto AH como ESP soportan los dos modos usados, modo túnel y transporte.

El modo transporte proporciona protección principalmente para los protocolos de capa superior y se extiende a la carga útil de un paquete IP. Típicamente, el modo transporte se usa para comunicación extremo a extremo entre dos ordenadores principales. El modo transporte se puede usar en unión con un protocolo de tunelización (distinto de tunelización IPSec).

El modo túnel proporciona protección al paquete IP entero y generalmente se usa para enviar mensajes a través de más de dos componentes, aunque el modo túnel se puede usar también para comunicación extremo a extremo entre dos ordenadores principales. El modo túnel se usa a menudo cuando uno o ambos extremos de una SA son una pasarela de seguridad, tal como un cortafuegos o un encaminador que implementa IPSec. Con el modo túnel, una pluralidad de ordenadores principales en redes detrás de los cortafuegos pueden participar en comunicaciones seguras sin implementar IPSec. Los paquetes...

Reivindicaciones:

1. El método para asegurar el envío seguro de mensajes en una red de telecomunicación, que comprende al menos un terminal móvil (1) y otro terminal (2), el método que comprende:

2. El método de la reivindicación 1, caracterizado porque, la conexión segura se establece en el paso a) formando una Asociación Segura, SA, usando el protocolo de seguridad IP, los protocolos IPSec.

3. El método de la reivindicación 1 o 2, caracterizado porque en el paso c) se envía de vuelta una respuesta al terminal móvil (1) desde el otro terminal (2) después del mensaje del terminal móvil (1) para registrar la segunda dirección, por lo cual el método requiere una ida y vuelta de mensajes para cambiar la conexión de seguridad existente.

4. El método de cualquiera de las reivindicaciones 1 - 3, caracterizado porque el mensaje de registro y/o el mensaje de respuesta se cifra y/o autentica usando la misma SA ya establecida.

5. El método de cualquiera de las reivindicaciones 1 - 4, caracterizado porque el cambio de direcciones en la conexión segura como resultado del mensaje para registrar la segunda dirección se realiza por medio de un registro central de direcciones actuales de los terminales que pertenecen a la red.

6. La red de telecomunicación, que comprende al menos un terminal móvil (1) y otro terminal (2), por la cual hay una conexión segura establecida entre la dirección del terminal móvil (1) y el otro terminal (2), la conexión segura que se define por al menos las direcciones de los dos terminales (1, 2),

caracterizada por

los medios para enviar un mensaje desde el terminal móvil (1) al otro terminal (2) para el registro de una nueva dirección del terminal móvil (1) cuando el terminal móvil (1) se mueve, y

los medios para actualizar la conexión segura entre el terminal móvil (1) y dicho otro terminal (2) cambiando la dirección del terminal móvil (1) en la definición de dicha conexión segura establecida entre los dos terminales como resultado del mensaje para el registro del cambio de dirección.

7. La red de la reivindicación 6, caracterizada porque el terminal móvil (1) y el otro terminal (2) forman una conexión extremo a extremo, por la cual la conexión segura es una conexión de transporte del protocolo de seguridad IP, IPSec, o una conexión de túnel del protocolo de seguridad IP, IPSec.

8. La red de la reivindicación 6, caracterizada porque uno o ambos del terminal móvil (1) y el otro terminal (2) es una pasarela de seguridad que protege a uno o más ordenadores, por lo cual se usa el modo túnel del protocolo de seguridad IP, IPSec, o el modo transporte del protocolo de seguridad, IPSec, junto con un protocolo de tunelización para la conexión segura entre el terminal móvil (1) y el otro terminal (2).

9. La red de la reivindicación 6, caracterizada porque ambos terminales son terminales móviles (1, 2).

10. La red de la reivindicación 9, caracterizada porque además contiene un registro central de las ubicaciones actuales de los terminales que pertenecen a la red.

Patentes similares o relacionadas:

Sistema de comunicación y un método para operar el mismo, del 15 de Julio de 2020, de Telefónica Germany GmbH & Co. OHG: Un método para operar un sistema de comunicación que comprende una red de comunicación móvil, que incluye una red principal de subsistema multimedia de IP IMS […]

Transmisión de datos, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método que comprende: recibir una identificación de datos desde un terminal emisor; enviar la identificación […]

Método y sistema para proteger y/o anonimizar la identidad de usuario y/o los datos de usuario de un abonado de un servicio de protección de datos, red de comunicación móvil, programa y producto de programa de ordenador, del 29 de Abril de 2020, de DEUTSCHE TELEKOM AG: Un método para proteger y/o anonimizar una identidad de usuario y/o unos datos de usuario de un abonado de un servicio de protección de datos , […]

Compartición de información de ubicación en un entorno informático en red, del 15 de Abril de 2020, de Glympse Inc: Un sistema, que comprende, un servidor , y un cliente de origen ejecutable en un primer dispositivo electrónico en comunicación con […]

Proceso para proteger la privacidad de un usuario en una red, del 8 de Abril de 2020, de ALCATEL LUCENT: Proceso, realizado por una aplicación , para proteger la privacidad de un usuario en una red a la que dicho usuario está conectado a través de su terminal […]

Sistema y método de medición de posición de dispositivo anónimo, del 1 de Abril de 2020, de Stratacache Limited: Un sistema para medir de una manera anónima una o más posiciones espaciales de uno o más dispositivos de usuario dentro de una región, en […]

Comunicación en un sistema que tiene diferentes calidades de datos de usuario, del 1 de Abril de 2020, de Airbus Defence and Space Oy: Un método para codificar una señal de datos de usuario, comprendiendo el método: recibir en un codificador una señal de […]

Procedimiento y equipo para borrar información relevante para la seguridad en un aparato, del 25 de Marzo de 2020, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para borrar información relevante para la seguridad en un aparato, con las etapas del procedimiento: - averiguación continua de al menos un parámetro […]