METODO Y DISPOSITIVO DE CONTROL DE ACCESO A DATOS CODIFICADOS.

Método de control de acceso a datos codificados por palabras de control (CW),

recibiéndose estas palabras de control por un módulo de seguridad en mensaje de control (ECM) y devolviéndose a una unidad de explotación (STB) de los datos codificados, comprendiendo este método las siguientes etapas:

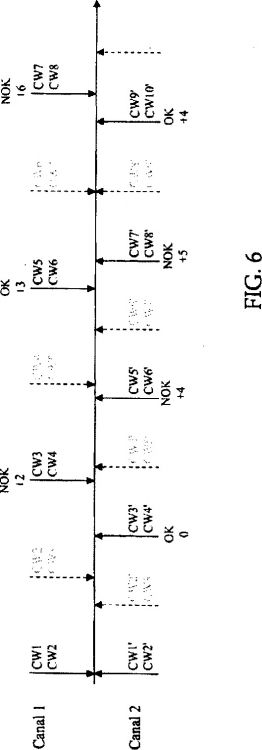

- la recepción de un primer mensaje de control (ECM1) que comprende por lo menos una palabra de control (CW) y una marca temporal (TS),

- la recepción de un segundo mensaje de control (ECM2) consecutivo al primer mensaje de control (ECM1), comprendiendo este segundo mensaje por lo menos una palabra de control (CW) y una marca temporal (TS),

- la determinación de una duración correspondiente a la diferencia entre las marcas temporales (TS) de los dos mensajes de control consecutivos (ECM1, ECM2);

- si esta duración es inferior a una duración predefinida (CP), se produce un aumento de un contador de errores (CE),

- si esta duración es igual o superior a dicha duración predefinida, se produce una disminución de dicho contador de errores (CE),

- el reenvío de la palabra de control (CW) a la unidad de explotación (STB) después de un tiempo de espera dependiendo del valor del contador de errores (CE)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/063988.

Solicitante: NAGRAVISION SA.

Nacionalidad solicitante: Suiza.

Dirección: ROUTE DE GENEVE 22-24,1033 CHESEAUX-SUR-LAUSANNE.

Inventor/es: COCHARD, JIMMY, KUDELSKI,HENRI.

Fecha de Publicación: .

Fecha Concesión Europea: 18 de Noviembre de 2009.

Clasificación Internacional de Patentes:

- H04N5/00M4

- H04N7/167D

Clasificación PCT:

- G07F7/10 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › utilizada simultáneamente con una señal codificada.

- H04N5/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › Detalles de los sistemas de televisión (Detalles de los dispositivos de análisis o sus combinaciones con la producción de la tensión de alimentación H04N 3/00).

- H04N7/167 H04N […] › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Fragmento de la descripción:

Método y dispositivo de control de acceso a datos codificados.

Campo técnico

La presente invención se refiere a un método y dispositivo de control de acceso a datos codificados por palabras de control, siendo recibidas estas palabras de control por un módulo de seguridad en mensajes de control y devueltas a una unidad de explotación de los datos codificados.

El presente método al igual que el dispositivo se aplica en particular al caso de la televisión de pago.

Técnica anterior

De manera bien conocida, y particularmente en el campo señalado arriba de la televisión de pago, los datos se codifican mediante un suministrador de datos mediante claves de codificación denominadas palabras de control. Estos datos son transmitidos a unidades multimedia de usuarios o de suscriptores. Paralelamente a ello se transmiten las palabras de control a estas unidades multimedia en forma de un flujo de mensajes de control.

Las unidades multimedia en general están formadas por una unidad de explotación que, en el caso de la televisión de pago, es un descodificador que recibe los flujos mencionados arriba, y de un módulo de seguridad encargado de las operaciones criptográficas vinculadas con la utilización de estos flujos.

Como es conocido por el experto en la especialidad, tal módulo de seguridad puede realizarse esencialmente según cuatro diferentes formas. Una de ellas es una tarjeta con microprocesador, una tarjeta de chip o más generalmente un módulo electrónico (que puede tener la forma de clave, de badge

, etc.). Tal módulo es generalmente amovible y conectable al descodificador. La forma con contactos eléctricos es la más utilizada, pero no excluye un enlace sin contacto por ejemplo de tipo ISO 14443.

Una segunda forma conocida es aquella de una caja de circuito integrado colocado, generalmente de manera definitiva e inamovible, en la caja del descodificador. Una variante está constituida por un circuito montado sobre un zócalo o conector tal como un conector de módulo SIM.

En una tercera forma, el módulo de seguridad está integrado dentro de una caja de circuito integrado que también tiene otra función, por ejemplo en un módulo de anti-interferencia del descodificador o del microprocesador del descodificador.

En una cuarta forma de realización, el módulo de seguridad no se realiza en forma material sino que su función se aplica en forma únicamente en software. Considerando que en los cuatro casos, aunque difiere el nivel de seguridad, es idéntica la función, se hablará del módulo de seguridad cualquiera que fuese la manera de realizar su función o la forma que pueda asumir este módulo.

Cuando una unidad multimedia ha recibido el flujo que contiene las palabras de control, primeramente se verifica si el usuario dispone de los derechos para descodificar los datos específicos. Si así es el caso, se descodifican los mensajes de control para extraer de los mismos las palabras de control. Estas palabras de control, a su vez son utilizadas para descodificar los datos.

Igualmente de manera conocida, cada palabra de control permite en términos generales descodificar una pequeña parte de los datos transmitidos. Típicamente, una palabra de control permite descodificar diez segundos de un llamado evento de televisión de pago. Después de esta duración, llamada el criptoperiodo, se cambia la palabra de control por razones de seguridad.

Una manera posible de beneficiarse del acceso a datos codificados sin ser autorizado para ello, consiste en utilizar una auténtica unidad multimedia con un auténtico módulo de seguridad, y distribuir las palabras de control a un conjunto de descodificadores. Esto puede llevarse a cabo por medio de un servidor o dispositivo separador conocido bajo el nombre de splitter

. Así, los montos vinculados con la adquisición de los derechos de acceso a datos codificados son pagados por una sola unidad multimedia en tanto que los eventos pueden ser accesibles a partir de varias unidades multimedia.

La solicitud de patente europea EP 1 575 293 describe un método destinado a evitar que un mismo módulo de seguridad sea compartido por varios usuarios. Para la aplicación en la práctica de este método, el módulo de seguridad dispone de una memoria destinada a memorizar secuencias de mensajes de comando. El módulo de seguridad dispone igualmente de medios para analizar una secuencia anormal de mensajes de comando, medios que actúan por comparación de los mensajes de comando memorizados. Cuando se descubre una secuencia anormal, se aumenta un contador de error. Un retraso en el tratamiento de las palabras de control es introducido en función del valor del contador de errores.

En el método descrito en esta solicitud de patente, se define un comportamiento anormal sobre la base de un análisis de los canales utilizados. A título de ejemplo se señala que cuando el identificador de canal es alternativamente A y luego B, los medios de análisis se estiman que se trata de una secuencia anormal correspondiente a un fenómeno compartido del módulo de seguridad. El contador de errores es luego aumentado. En cambio, cuando el identificador de canal es A durante varios criptoperiodos, y luego pasa a B durante otros varios criptoperiodos, ello no será considerado como un comportamiento anormal y así no será aumentado el contador de errores.

La invención descrita en la solicitud de patente US 2004/0215691 busca evitar tal uso fraudulento. Para lograr este propósito, cada vez que un mensaje de control es recibido por una unidad multimedia, esta unidad o el módulo de seguridad que es asociado con la misma determina a qué canal está conectado este mensaje de control. Los identificadores de los canales son memorizados con una información temporal. Los mensajes son comparados para determinar si están unidos a canales diferentes o bien al mismo canal. Si están unidos a canales diferentes, es aumentado un contador con cierto valor. Cuando los mensajes de control están unidos al mismo canal, es decrementado o sea disminuido el contador. Cuando el contador llega a un valor límite definido previamente, esto significa que intervienen numerosos cambios en los canales y así se detiene la descodificación de las palabras de control.

Los dos procedimientos descritos en el documento EP 1 575 293 y US 2004/0215691 implican que es necesario tener a disposición un identificador del canal en cuestión por cada mensaje de control. En ciertas configuraciones, éste no es el caso. Utilizando mensajes de control como se definen en particular en la norma Eurocrypt No. EN 50094 de diciembre de 1992, es posible identificar, no tanto cada canal sino una clase de canales. En este caso no es posible, con la invención descrita anteriormente, bloquear la utilización de varias unidades multimedia que utilizan un solo módulo de seguridad y un dispositivo separador.

El documento llamado Countermeasures for Attacks on satellite TV cards using open receivers

XP-002333719 de Francis y colaboradores describe de una manera general, diferentes medios para evitar una utilización fraudulenta de módulos de seguridad. De acuerdo con un aspecto particular, este documento sugiere verificar que la marca temporal de un mensaje quede situada en el futuro con relación a la marca temporal de un mensaje recibido anteriormente. No obstante, este documento no menciona ninguna solución concreta. En particular no hay ninguna información que permita hacer una distinción entre una utilización ilegal de un módulo de seguridad para varios usuarios y un cambio de canal legal por un solo usuario.

Descripción de la invención

La presente invención tiene como propósito realizar una solución alternativa a aquella correspondiente a la técnica anterior en que supera el aspecto del uso de un identificador del canal inscribiendo no obstante la utilización de un dispositivo separador que permite a varios descodificadores acceder a un contenido codificado a partir de un solo módulo de seguridad. Asimismo, de acuerdo con esta solución, no es necesario un identificador del canal en cuestión de manera que esta solución funcione igualmente en el caso en que los mensajes de control no contengan tal identificador de canal sino que por ejemplo quedan agrupados los canales por clase.

Se alcanza el objeto de la invención mediante un método de control de acceso a datos codificados mediante palabras de control, siendo recibidas estas palabras de control por un módulo de seguridad dentro de mensajes de control y devueltas a una unidad de explotación de los datos codificados,...

Reivindicaciones:

1. Método de control de acceso a datos codificados por palabras de control (CW), recibiéndose estas palabras de control por un módulo de seguridad en mensaje de control (ECM) y devolviéndose a una unidad de explotación (STB) de los datos codificados, comprendiendo este método las siguientes etapas:

2. Método de control de acceso según la reivindicación 1, caracterizado porque el valor de la duración definida previamente queda contenida en por lo menos uno de los mensajes de control (ECM1, ECM2).

3. Método de control de acceso según la reivindicación 1, caracterizado porque el valor de dicha duración predefinida queda contenido en un mensaje de gestión (EMM).

4. Método de control de acceso según la reivindicación 3, caracterizado porque el valor de dicha duración predefinida es común a una pluralidad de servicios en que se difunden los datos codificados.

5. Método de control de acceso según la reivindicación 1 ó 2, caracterizado porque el valor de la duración predefinida es igual a una duración durante la cual se codifican los datos con la misma palabra de control (CW).

6. Método de control de acceso según cualquiera de las reivindicaciones 1 a 5, caracterizado por el hecho de que el primer mensaje de control (ECM1) comprende un valor temporal (TS), por el hecho de que dicho segundo mensaje de control (ECM2) comprende un valor temporal (TS) y por el hecho de que la duración que separa los dos mensajes de control consecutivos corresponde a la diferencia entre las marcas temporales (TS) de estos dos mensajes de control.

7. Método de control de acceso según cualquiera de las reivindicaciones 1 a 5, caracterizado por el hecho de que el módulo de seguridad y/o la unidad de explotación contienen un reloj y por el hecho de que la duración que separa los dos mensajes de control consecutivos corresponde a la diferencia entre el instante de recepción de dicho primer mensaje de control (ECM1) y el instante de recepción de dicho segundo mensaje de control (ECM2), quedando determinados estos instantes por el reloj.

8. Método de control de acceso según la reivindicación 8, caracterizado por el hecho de que el tiempo de espera es cero cuando el valor del contador de errores (CE) es inferior a un límite predefinido.

9. Método de control de acceso según la reivindicación 1, caracterizado por el hecho de que el aumento del valor del contador de errores (CE) es realizado conforme a una regla predefinida.

10. Método de control de acceso según la reivindicación 1, caracterizado por el hecho de que la disminución del valor del contador de errores (CE) se logra de conforme a una regla predefinida.

11. Método de control de acceso según las reivindicaciones 9 y 10, caracterizado por el hecho de que la regla predefinida para el aumento del valor del contador de errores (CE) y aquella para la disminución de este contador de errores (CE) son diferentes entre ellas.

12. Método de control de acceso según la reivindicación 11, caracterizado por el hecho de que el aumento del valor del contador de errores (CE) es más rápido que su disminución.

13. Método de control de acceso según la reivindicación 1, caracterizado por el hecho de que cuando el módulo de seguridad ha sido reiniciado, este método comprende además las siguientes etapas:

14. Método de control de acceso según la reivindicación 13, caracterizado por el hecho de que, cuando la diferencia entre las dos fechas es superior a un tiempo de inactividad predefinido, se reinicia el contador de errores (CE).

15. Dispositivo de control de acceso a datos codificados por palabras de control (CW), recibiéndose estas palabras de control por un módulo de seguridad en mensajes de control (ECM) y devolviéndolas a una unidad de explotación (STB) de los datos codificados, comprendiendo este dispositivo:

Patentes similares o relacionadas:

SEGURIDAD IPTV EN UNA RED DE COMUNICACIÓN, del 1 de Febrero de 2012, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método de establecimiento de una sesión de televisión IP segura, el método caracterizado porque comprende: recibir (S11; S23; S47), en un Servidor […]

ENTIDAD ELECTRÓNICA PORTÁTIL EXTRAÍBLE ASEGURADA, QUE COMPRENDE MEDIOS PARA AUTORIZAR UNA RETRANSMISIÓN DIFERIDA, del 24 de Noviembre de 2011, de OBERTHUR TECHNOLOGIES: Entidad electrónica portátil extraíble asegurada, que comprende: - medios de recepción de un contenido digital difundido; - medios de emisión de dicho contenido […]

CIFRADO/DESCIFRADO DE DATOS DE PROGRAMA PERO NO DE DATOS PSI, del 18 de Noviembre de 2011, de Zenith Electronics LLC Lewis, Richard: Método, implementado por un receptor , de descifrado de datos cifrados que comprende: recibir una clave de datos (PKMS) desde un transmisor , […]

PROTECCIÓN DE LA INTEGRIDAD DE CONTENIDOS DE DIFUSIÓN EN CONTINUO, del 4 de Abril de 2011, de NOKIA CORPORATION: Un procedimiento para recibir al menos una corriente de contenidos, que incluye: requerir por medio de un dispositivo electrónico, información sobre la citada […]

PROTECCIÓN DE LA INTEGRIDAD DE CONTENIDOS DE DIFUSIÓN EN CONTINUO, del 4 de Abril de 2011, de NOKIA CORPORATION: Un procedimiento para recibir al menos una corriente de contenidos, que incluye: requerir por medio de un dispositivo electrónico, información sobre la citada […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

MÉTODO DE ACTUALIZACIÓN Y DE GESTIÓN DE UNA APLICACIÓN DE TRATAMIENTO DE DATOS AUDIOVISUALES INCLUIDA EN UNA UNIDAD MULTIMEDIA MEDIANTE UN MÓDULO DE ACCESO CONDICIONAL, del 10 de Febrero de 2011, de NAGRAVISION S.A.: Método de actualización y de gestión de una aplicación APP de tratamiento de datos audiovisuales incluida en una unidad multimedia PC, a través de un módulo de […]

MÉTODO DE ACTUALIZACIÓN Y DE GESTIÓN DE UNA APLICACIÓN DE TRATAMIENTO DE DATOS AUDIOVISUALES INCLUIDA EN UNA UNIDAD MULTIMEDIA MEDIANTE UN MÓDULO DE ACCESO CONDICIONAL, del 10 de Febrero de 2011, de NAGRAVISION S.A.: Método de actualización y de gestión de una aplicación APP de tratamiento de datos audiovisuales incluida en una unidad multimedia PC, a través de un módulo de […]

RED DE ACCESO CONDICIONAL, del 7 de Diciembre de 2010, de SMARDTV S.A.: Método para lograr el acceso a contenidos valiosos distribuidos en cualquiera de una pluralidad de sistemas de acceso condicional (CAS) y permite el acceso […]

RED DE ACCESO CONDICIONAL, del 7 de Diciembre de 2010, de SMARDTV S.A.: Método para lograr el acceso a contenidos valiosos distribuidos en cualquiera de una pluralidad de sistemas de acceso condicional (CAS) y permite el acceso […]

PROCESO DE CIFRADO Y DE DESCIFRADO DE UN CONTENIDO DE ACCESO CONDICIONAL, del 14 de Junio de 2010, de NAGRA FRANCE SAS: Proceso de cifrado y de descifrado de un contenido de acceso condicional, en el cual dicho contenido se difunde en forma de paquetes de datos […]

PROCESO DE CIFRADO Y DE DESCIFRADO DE UN CONTENIDO DE ACCESO CONDICIONAL, del 14 de Junio de 2010, de NAGRA FRANCE SAS: Proceso de cifrado y de descifrado de un contenido de acceso condicional, en el cual dicho contenido se difunde en forma de paquetes de datos […]