PROCEDIMIENTO PARA MEJORAR LA SEGURIDAD CONTRA LA UTILIZACION IMPROPIA DE UNA TARJETA INTELIGENTE Y TARJETA INTELIGENTE PARA LLEVAR A CABO EL PROCEDIMIENTO.

Procedimiento para la mejora de la protección contra la utilización impropia de la tarjeta inteligente que adopta la forma de un módulo de identificación de abonado SIM (1) para su utilización en terminales de comunicación móvil (3),

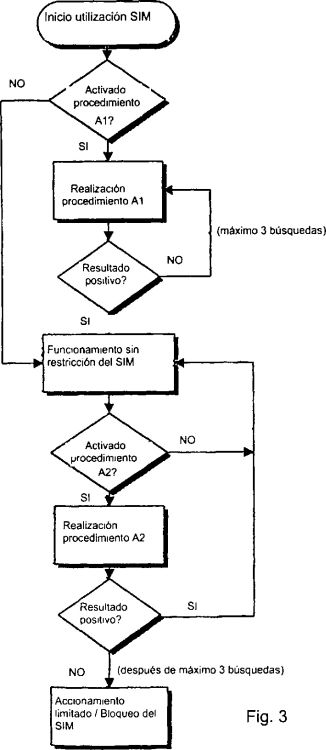

en el que se facilita un primer procedimiento de autentificación (A1), que es llevado a cabo opcionalmente antes de cada utilización del módulo (1) de identificación de abonado y sirve como prueba de autenticidad de un usuario (5) con respecto al módulo (1) de identificación de abonado, caracterizado porque, opcionalmente se facilita un segundo procedimiento de autentificación (A2) que sirve como prueba de autenticidad del usuario (5) con respecto al módulo de identificación de abonado (1), y es llevado a cabo automáticamente y repetidamente durante la utilización del módulo de identificación de abonado (1)

Tipo: Resumen de patente/invención. Número de Solicitud: W06002448EP.

Solicitante: T-MOBILE INTERNATIONAL AG.

Nacionalidad solicitante: Alemania.

Dirección: LANDGRABENWEG 151,53227 BONN.

Inventor/es: MOHRS, WALTER, KRAMARZ-VON KOHOUT,GERHARD.

Fecha de Publicación: .

Fecha Concesión Europea: 12 de Agosto de 2009.

Clasificación Internacional de Patentes:

- G07F7/10D6P

- H04L29/06S8D

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación PCT:

- G06Q20/00 FISICA. › G06 CALCULO; CONTEO. › G06Q METODOS O SISTEMAS DE PROCESAMIENTO DE DATOS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO; METODOS O SISTEMAS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO, NO PREVISTOS EN OTRO LUGAR. › Arquitectura, protocolos o esquemas de pago (aparatos para realizar o contabilizar transacciones de pagos G07F 7/08, G07F 19/00; cajas registradoras electrónicas G07G 1/12).

- G07F7/10 G […] › G07 DISPOSITIVOS DE CONTROL. › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › utilizada simultáneamente con una señal codificada.

- H04L29/06 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/06 H04W 12/00 […] › Autenticación.

Fragmento de la descripción:

Procedimiento para mejorar la seguridad contra la utilización impropia de una tarjeta inteligente y tarjeta inteligente para llevar a cabo el procedimiento.

La invención se refiere a un procedimiento para mejorar la protección contra la utilización abusiva de una tarjeta chip y la tarjeta chip asociada, de acuerdo con la parte introductoria de las reivindicaciones independientes, y se refiere especialmente a una tarjeta chip especial, concretamente, un módulo de identidad de abonado ("Subscriber Identity Module" SIM) para la telefonía móvil.

En la telefonía móvil, la relación con el cliente se caracteriza por la entrega de una tarjeta chip especial, la denominada tarjeta SIM (Subscriber Identity Module - modulo de identidad de abonado) al usuario. La tarjeta SIM contiene todos los datos que son necesarios para la identificación inequívoca de la conexión de telecomunicación móvil del usuario.

En las redes de telefonía móvil, el cálculo de las retribuciones también está basado en una identificación inequívoca del usuario que se realiza, generalmente, antes de cada utilización de la red, de acuerdo con un procedimiento asegurado criptográficamente, la autenticación de la tarjeta SIM ante la red. Los algoritmos critpográficos y las claves necesarios para la autenticación están almacenados de forma protegida en la SIM.

La SIM puede ser utilizada, en principio, en cualquier terminal móvil.

A efectos de evitar la utilización abusiva de la SIM por terceros no autorizados, el usuario puede proteger su SIM con un PIN ("Personal Identification Number" - número de identificación personal) conocido sólo por él. El PIN constituye una autenticación del usuario frente a la SIM. Introduciendo el PIN correcto una SIM puede realizar la autenticación ante la red.

El PIN es un número de 4 a 8 dígitos que ha de ser introducido por el usuario cuando enciende el terminal móvil. Si un tercero no autorizado desconoce el PIN, no podrá utilizar el terminal móvil con esta SIM. Después de tres errores sucesivos de introducción, es decir, después de introducir tres veces seguidas un PIN falso, la SIM se bloquea automáticamente y no vuelve a ser utilizable hasta que se introduce correctamente el PUK ("Personal Unblocking Code" - código de desbloqueo personal) asociado a la correspondiente SIM.

El PUK es una clave de desbloqueo especial de 8 dígitos y, en general, sólo es conocido por el propietario legítimo de la tarjeta.

Mientras el propietario legítimo de la SIM trata de forma confidencial el PIN asociado y el PUK asociado, puede estar muy seguro de que un tercero no autorizado no conozca la información de acceso secreta que se requiere para la autenticación del usuario ante la tarjeta y, por lo tanto, que la SIM no puede ser utilizada y, en especial, a cargo del propietario legítimo.

Dado que el PIN es un número de 4 a 8 dígitos y el PUK un número de 8 dígitos, las posibilidades que tiene un tercero no autorizado de adivinar el PIN o el PUK son muy escasas en función de la longitud del PIN o del PUK, dado que tras tres errores sucesivos de introducción del PIN o diez errores sucesivos de introducción del PUK, la SIM se bloquea automáticamente y, de este modo, se garantiza una buena protección contra la utilización abusiva.

El mecanismo de protección del PIN no funciona, sin embargo, cuando un tercero no autorizado se apodera de un terminal móvil con la SIM activada, es decir, cuando el PIN ya ha sido introducido.

En este caso, el tercero no autorizado podría utilizar el teléfono a cargo del usuario legítimo hasta que el usuario legítimo se diera cuenta de la pérdida de la SIM y dejara bloquear la SIM por el operador de la red mediante el número de tarjeta o su número de teléfono.

El operador de red cambia, en este caso, el estado de la SIM en los bancos de datos asociados, concretamente, en el Registro de Localización de Llamada (Home Location Register, (HLR)) a "bloqueado". La red deja de suministrar los parámetros necesarios para la autenticación, y los parámetros que ya han sido generados y están distribuidos en la red, concretamente, en el Registro de Localización de Visitantes (Visitors Location Register, (VLR)) son desactivados. Una vez desactivados los parámetros, una posterior utilización de la SIM ya no es posible ni para el propietario legítimo, ni tampoco para un tercero no autorizado.

El intervalo de tiempo entre la pérdida/robo y el bloqueo de la tarjeta realizado en los sistemas de la red de telefonía móvil puede ser relativamente largo, ya que el propietario legítimo eventualmente sólo se da cuenta de la pérdida / del robo de su móvil después de un cierto tiempo y no tiene en un primer momento la posibilidad de hacer una llamada, para informar al operador de la red de la pérdida / del robo del móvil.

Además, los procesos internos del operador de red para iniciar el bloqueo de la tarjeta también requieren un cierto tiempo, ya que el bloqueo de la tarjeta ha de activarse finalmente en el HLR y en el VLR en cuestión.

El gasto por parte del operador de red es considerable, dado que sólo para los procesos de atención al cliente (Customer Care) tiene que tener a disposición personal formado las 24 horas del día.

Además de los mecanismos de seguridad basados en la tarjeta, también se conocen mecanismos de seguridad basados en el terminal. Por ejemplo, el bloqueo SIM estandarizado es utilizado por el operador de la red de telefonía móvil o proveedor, a efectos de garantizar la función del terminal no con cualquier SIM, sino con todas las SIMs o un grupo de SIMs o una única SIM de un operador de red individual. El bloqueo de la SIM puede ser anulado mediante la introducción de un código de desbloqueo. El código de desbloqueo es proporcionado por el fabricante del terminal.

Además, algunos tipos de terminal ofrecen también al mismo usuario la posibilidad de vincular su terminal a una única SIM a través de un clave secreta especial. A tal efecto, el usuario ha de definir, por ejemplo, un PIN de terminal de cinco dígitos que se ha de introducir cuando el terminal ha de ser utilizado con otra SIM.

Cuando el bloqueo de la SIM o el PIN del terminal están activados, existe, en un principio, una protección adicional contra la utilización abusiva, porque un tercero no autorizado necesita saber básicamente el código PIN de la SIM introducida, o bien, en relación con otra SIM afectada por el bloqueo activado, el PIN del terminal del usuario habitual o el código de desbloqueo del fabricante, si quiere seguir utilizando el terminal.

No obstante, esta protección contra la utilización abusiva a través de un PIN del terminal o a través de un bloqueo de la SIM, finalmente resulta ser muy deficiente, ya que el PIN del terminal o el código de desbloqueo están depositados en el soporte lógico del terminal y, por lo tanto, las posibilidades de protección por parte del fabricante están limitadas. Efectivamente, en Internet se encuentran muchas herramientas informáticas para los tipos de terminales usuales que permiten, incluso a una persona no experta en la materia, restablecer el PIN del terminal o el bloqueo de la SIM. Al restablecer el PIN del terminal o el bloqueo de la SIM, el terminal puede ser utilizado otra vez con una SIM cualquiera.

El mecanismo de protección por parte del terminal mediante un PIN del terminal o un bloqueo de la SIM no funciona, además, al igual que el mecanismo de protección por parte de la tarjeta mediante el PIN, cuando un tercero no autorizado se apodera de un terminal móvil con la SIM activada, tal y como ya se ha descrito.

Por el documento EP 1 478196 A2 se describen mecanismos que detectan y evalúan los sucesos:

"Utilización de un nuevo terminal con una tarjeta - suceso se reconoce por la tarjeta" o bien "utilización de una tarjeta nueva en el terminal - suceso se reconoce por el terminal". Ambos procedimientos aprovechan o presuponen el hecho de que la unidad, cuyo cambio se ha de detectar, posee un número de identificación inequívoco.

En el caso de que la tarjeta constituya la unidad que ha de detectar el proceso de cambio, se dispone de una función o de comandos que están especificados en el correspondiente estándar para tarjetas del ETSI, de acuerdo con la aplicación. En el caso de que el terminal haya de detectar el cambio, esto requiere un mayor esfuerzo por parte del propietario, dado que el entorno de aplicaciones no está adecuadamente preparado debido a estándares insuficientes o inexistentes.

Reivindicaciones:

1. Procedimiento para la mejora de la protección contra la utilización impropia de la tarjeta inteligente que adopta la forma de un módulo de identificación de abonado SIM (1) para su utilización en terminales de comunicación móvil (3), en el que se facilita un primer procedimiento de autentificación (A1), que es llevado a cabo opcionalmente antes de cada utilización del módulo (1) de identificación de abonado y sirve como prueba de autenticidad de un usuario (5) con respecto al módulo (1) de identificación de abonado,

caracterizado porque, opcionalmente se facilita un segundo procedimiento de autentificación (A2) que sirve como prueba de autenticidad del usuario (5) con respecto al módulo de identificación de abonado (1), y es llevado a cabo automáticamente y repetidamente durante la utilización del módulo de identificación de abonado (1).

2. Procedimiento, según la reivindicación 1, caracterizado porque el primer procedimiento de autentificación (A1) requiere la introducción de un primer código de acceso (6) por el usuario, que es comprobado, en cuanto a su corrección, por el módulo (1) de autentificación de abonado, en el que solamente cuando el resultado de la comprobación es positivo se facilita autorización de acceso al módulo de autentificación de abonado.

3. Procedimiento, según la reivindicación 2, caracterizado porque el primer código de acceso (6) es un PIN estándar, tal como se comprende habitualmente.

4. Procedimiento, según cualquiera de las reivindicaciones anteriores, caracterizado porque el segundo procedimiento de autentificación (A2) requiere la autentificación repetida en ciertos intervalos de tiempo por el usuario de un segundo código de acceso (7) que es comprobado en cuanto a su corrección por el módulo de identificación de abonado (1), de manera que solamente cuando el resultado de la comprobación es positivo se facilita autorización para acceso posterior sin restricción al módulo de identificación de abonado (1).

5. Procedimiento, según la reivindicación 4, caracterizado porque el segundo código de acceso (7) es un PIN estándar, tal como se comprende habitualmente, en este caso, en función de un "PIN de actividad".

6. Procedimiento, según cualquiera de las reivindicaciones anteriores, caracterizado porque el primer procedimiento de autentificación (A1) debe ser llevado a cabo, en primer lugar, antes de llevar a cabo el segundo procedimiento de autentificación (A2).

7. Procedimiento, según cualquiera de las reivindicaciones anteriores, caracterizado porque el segundo procedimiento de autentificación (A2) es llevado a cabo independientemente del primer procedimiento de autentificación (A1).

8. Procedimiento, según cualquiera de las reivindicaciones anteriores, caracterizado porque la realización del segundo procedimiento de autentificación (A2) es activable/desactivable opcionalmente por el usuario (5).

9. Procedimiento, según la reivindicación 8, caracterizado porque el acceso a la activación/desactivación opcional del segundo procedimiento de autenificación (A2) recibe autorización solamente después de una realización satisfactoria del primer procedimiento de autentificación (A1).

10. Procedimiento, según cualquiera de las reivindicaciones anteriores, caracterizado porque el módulo (1) de identificación de abonado conmuta bajo la acción de su control desde un estado operativo no restringido y conmuta a un segundo estado operativo restringido (9) como función del resultado del segundo procedimiento de autorización (A2) y/o de variables independientes predefinidas.

11. Procedimiento, según la reivindicación 10, caracterizado porque el estado operativo restringido del módulo (9) de identificación de abonado se caracteriza por normas predefinidas para acceder a datos y funciones del módulo de identificación del abonado.

12. Procedimiento, según cualquiera de las reivindicaciones 10 u 11, caracterizado porque el estado operativo restringido del módulo (9) de identificación de abonado y/o los mecanismos de acceso conectados al segundo método (A2) de autentificación son desactivables al conectar y desconectar el dispositivo terminal (3) operado por el módulo de identificación del abonado.

13. Procedimiento, según la reivindicación 4, caracterizado porque el código de acceso (7) utilizado en el segundo proceso de autentificación (A2) es no bloqueable por medio de una actividad predefinida PUK, código personal de desbloqueo (12).

14. Procedimiento, según cualquiera de las reivindicaciones 10 a 12, caracterizado porque la transición del estado operativo no restringido al estado operativo restringido es provocada por medio de aplicaciones de tarjeta, de acuerdo con una norma Java.

15. Procedimiento, según cualquiera de las reivindicaciones 10 a 12, caracterizado porque el módulo de identificación de abonado activado por una o varias de las variables independientes siguientes es conmutado a su estado operativo restringido, en el que la modalidad de restricción es definible individualmente:

- Expiración de un intervalo de tiempo

- Alcanzar una hora y/o tiempo absolutos

- Aparición de un evento directo o retardado

- Repetición n veces de un evento

- Aparición de una secuencia de eventos.

16. Procedimiento, según cualquiera de las reivindicaciones 10 a 12, 14 o 15, caracterizado porque el estado operativo restringido del módulo (9) de identificación de abonado es definido por una o varias de las siguientes funciones:

- Bloqueo de todas las llamadas

- Bloqueo de las llamadas salientes

- Bloqueo de las llamadas entrantes

- Bloqueo de SMS, EMS, MMS y/o código USSD

- Bloqueo de otras conexiones de datos

- Bloqueo de todas las funciones SIM

- Envío automático de un mensaje a un receptor predeterminado con respecto a la razón u ocasión para provocar el estado operativo restringido y/o con respecto a la localización actual del dispositivo del terminal (3).

17. Procedimiento, según cualquiera de las reivindicaciones anteriores, caracterizado porque la realización y función del segundo procedimiento de autentificación (A2) es controlable por los siguientes parámetros definibles por los usuarios (5):

- Conexión y desconexión de la actividad PIN (7)

- Cambiar la actividad PIN (7)

- Definir el evento para la transición al estado operativo restringido

- Definir las funciones disponibles en estado restringido

- Definir el tipo de contenido del mensaje a un receptor predeterminado con respecto a la razón u ocasión para provocar el estado operativo restringido.

18. Procedimiento, según la reivindicación 17, caracterizado porque el mensaje es enviado mediante una llamada de teléfono o servicio de mensaje corto SMS, EMS, MMS o código USSD.

19. Tarjeta de chip en forma de un módulo SIM (1) de identificación de abonado para su utilización en terminales (3) de comunicaciones móviles, que tienen un módulo para llevar a cabo un primer procedimiento de autentificación (A1), que es llevado a cabo finalmente antes de cualquier uso del módulo de identificación de abonado y sirve como prueba de autenticidad de un usuario (5) con respecto al módulo de identificación de abonado (1), caracterizado por medios para llevar a cabo opcionalmente segundo procedimiento de autentificación (A2), que sirve como prueba de autenticidad del usuario (5) con respecto al módulo de identificación de abonado (1), y es llevado a cabo automáticamente y repetidamente durante la utilización del módulo de identificación de abonado (1).

20. Tarjeta chip, según la reivindicación 19, caracterizada porque un primer código de acceso (6) es asignado al primer procedimiento de autentificación (A1).

21. Tarjeta chip, según una de las reivindicaciones 19 ó 20, caracterizada porque un segundo código de acceso (7) es designado al segundo procedimiento de autentificación (A2).

22. Tarjeta chip, según una de las reivindicaciones 20 a 21, caracterizada porque cada uno de dichos primer y segundo códigos de acceso (6; 7) consiste en un número PIN de identificación personal.

23. Tarjeta chip, según una de las reivindicaciones 20 a 22, caracterizada porque el primer y segundo códigos de acceso (6; 7) son idénticos.

24. Tarjeta chip, según una de las reivindicaciones 19 a 23, caracterizada porque tiene un estado operativo no restringido y un estado operativo restringido, de manera que el estado operativo actual depende del resultado del primer procedimiento de autentificación y/o del segundo procedimiento de autentificación (A2) y/o de otras variables independientes predefinidas.

25. Tarjeta chip, según la reivindicación 24, caracterizada porque el estado operativo restringido del módulo (9) de identificación de abonado se caracteriza por normas predefinidas para acceso a datos y funciones del módulo de identificación de abonado.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]