Procedimiento para validar una transacción de peaje.

Procedimiento para validar una transacción de control de tráfico por carretera (tr),

que es enviada poruna estación de control (TE) de un sistema de control de tráfico por carretera (1) a un receptor de transacción (CI)del sistema de control de tráfico por carretera (1), en el receptor de transacción (CI), que comprende los siguientespasos:

almacenar una clave criptográfica (tk), asignada al receptor de transacción (CI), en el receptor de transacción (CI) yen un elemento de procesamiento (AE) separado de la estación de control (TE);

grabar una imagen (pic) de un vehículo (7), leer por OCR una matrícula (9) del vehículo (7) en la imagen grabada(pic) y generar una transacción de control (tr) a partir de esto en la estación de control (TE);

generar una clave aleatoria (rd) que define una sección de imagen (p) en la imagen grabada (pic), y codificar laimagen grabada (pic) con la clave aleatoria (rd) y con la clave criptográfica (tk) para obtener datos de autentificación(au) en el elemento de procesamiento separado (AE) mediante los siguientes procesos:

- extraer la sección de imagen (p) de la imagen grabada (pic),

- formar un primer valor hash (h) de la sección de imagen (p) y- codificar el primer valor hash (h) con la clave criptográfica (tk) para obtener los datos de autentificación (au);

enviar la imagen grabada (pic), la transacción de control (tr), la clave aleatoria (rd) y los datos de autentificación (au)al receptor de transacción (CI);

codificar en el receptor de transacción la imagen grabada (pic) recibida con la clave aleatoria (rd) recibida y con laclave criptográfica (tk) almacenada para obtener datos de autentificación nominales (aur), específicamente mediantelos mismos procesos que en el elemento de procesamiento (AE), y

comparar los datos de autentificación (au) recibidos con los datos de autentificación nominales (aur),validándose la transacción de control (tr) recibida en caso de igualdad.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E11450041.

Solicitante: KAPSCH TRAFFICCOM AG.

Nacionalidad solicitante: Austria.

Dirección: Am Europlatz 2 1120 Wien AUSTRIA.

Inventor/es: Hafenscher,Albert.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G07B15/06 G […] › G07 DISPOSITIVOS DE CONTROL. › G07B APARATOS DE ENTREGA DE TIQUES; TAXIMETROS; DISPOSICIONES O APARATOS PARA COBRAR EN UN PUNTO DE CONTROL EL PRECIO DE LOS BILLETES O LOS DERECHOS DE ENTRADA O DE PEAJE; APARATOS PARA FRANQUEAR. › G07B 15/00 Dispositivos o aparatos para cobrar el precio de los billetes, el peaje o las entradas en uno o más puntos de control (monedas o papeles de valor, p. ej. billetes G07D; aparatos para la venta o el alquiler de artículos o de servicios accionados por monedas, tarjetas de crédito, billetes o similares G07F 7/00, G07F 17/00). › Disposiciones para tarificación vial o peaje urbano de vehículos o usuarios de vehículos, p. ej. sistema automático de peaje.

- G07D7/00 G07 […] › G07D MANIPULACION DE MONEDAS O DE PAPELES DE VALOR, p. ej. VERIFICACION, CLASIFICACION POR DENOMINACION, CONTEO, DISPENSACION, CAMBIO O DEPOSITO. › Verificación especialmente adaptada a la determinación de la identidad o la autenticidad de papeles de valor o para separar aquellos que son inaceptables, p. ej. billetes o papel moneda extranjeros.

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2427163_T3.pdf

Fragmento de la descripción:

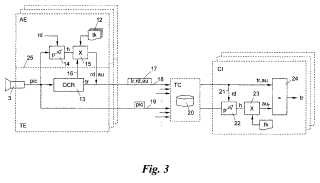

La presente invención se refiere a un procedimiento para validar una transacción de control de tráfico por carretera que se genera mediante la grabación de una imagen de un vehículo en una estación de control de un sistema de control de tráfico por carretera y la lectura OCR (reconocimiento óptico de caracteres) de una matrícula del vehículo en la imagen grabada y que se envía a un receptor de transacción del sistema de control de tráfico por carretera.

Este tipo de sistemas de control de tráfico por carretera se identifica también como “sistemas de control por vídeo”, ya que las transacciones de control se basan en grabaciones de vídeos de tráfico en una estación de control. Los sistemas se pueden usar con múltiples fines de control, por ejemplo, para controlar la presencia de un vehículo en un lugar determinado a fin de facturar el uso de este lugar en forma de peaje viario, peaje por zonas o peaje de aparcamiento, como prueba en caso de controles de velocidad u otras infracciones de tráfico, para supervisar el

cumplimiento de las normas relativas al transporte de mercancías peligrosas, la ejecución adecuada de recorridos de quitanieves o de limpieza de carreteras, la entrada y salida de vehículos de flota en recintos industriales o de vehículos de alquiler en oficinas de alquiler o similar.

En este caso, los vehículos se identifican sobre la base de un reconocimiento óptico de caracteres (Optical

Character Recognition, OCR) de sus matrículas de vehículo en las imágenes grabadas. En la práctica, el operador del sistema de control de tráfico por carretera (en un sistema de peaje viario, el “Toll Charger”, TC, perceptor de peajes) no es la misma entidad que el receptor y procesador de las transacciones de control que, por lo general, es el propietario del sistema de control de tráfico por carretera o una autoridad estatal (“Contract Issuer”, CI, emisor de contrato) . Para estos últimos tiene una importancia decisiva validar la autenticidad de las transacciones de control,

enviadas por el operador, a fin de impedir que a los usuarios o a las personas sometidas a control se les facturen, atribuyan o carguen en cuenta transacciones que no han tenido lugar.

Por el documento EP2088568 es conocida una estación de control que en caso de una infracción prepara un documento electrónico con otras grabaciones de vehículo y con otros datos, como la matrícula leída por OCR o la 30 clase de vehículo detectada. Antes de enviarse el documento elaborado a la central mediante una vía de comunicación, dado el caso, insegura, este documento se firma de acuerdo con un procedimiento convencional de private-public-key (clave pública-privada) . Esto permite detectar una manipulación en la vía de transmisión, pero no es posible, sin embargo, una validación o autentificación de toda la transacción de control, incluida la elaboración del documento, por lo que cada una de las estaciones de control se ha de proteger de manera costosa con sistemas sensores adicionales.

Hasta el momento no hay ninguna posibilidad para realizar tal validación o autentificación de transacciones. La invención tiene el objetivo de proporcionar una solución de este tipo.

Este objetivo se consigue según la invención mediante un procedimiento del tipo mencionado al inicio con las características de la reivindicación 1.

Con ayuda del procedimiento según la invención, el receptor de transacción (Contract Issuer) puede comprobar transacciones de peaje directamente en la interfaz con el operador del sistema de control, por ejemplo, un operador 45 del sistema de peaje (Toll Charger) , y rechazar transacciones de control no autentificadas. La invención se basa aquí en el uso de un elemento de procesamiento separado en la estación de control, que goza de la confianza del receptor de transacción y que con este fin se provee de una clave criptográfica del receptor de transacción. En combinación con una clave aleatoria de la estación de control, que es única para cada transacción o imagen grabada, se generan datos de autentificación para el receptor de transacción que le permiten validar la transacción 50 de control original sobre la base de la imagen grabada originalmente mediante la comprobación autárquica, por su parte, de los datos de autentificación.

La estación de control mencionada puede ser tanto fija como móvil y comprender una o varias cámaras, así como componentes repartidos geográficamente, por ejemplo, un ordenador remoto proxy para evaluar la matrícula por

OCR.

Según una realización preferida de la invención, en el elemento de procesamiento se almacenan varias claves criptográficas asignadas a distintos receptores de transacción, y la clave criptográfica, que se va a usar respectivamente, se selecciona en función de la matrícula leída por OCR. De este modo se pueden autentificar por

separado directamente en su origen y validar a continuación transacciones de control para distintos receptores de transacción, por ejemplo, diferentes autoridades, policía, bomberos, servicios de mantenimiento de carreteras, etc.

Los datos de autentificación y la clave aleatoria se envían preferentemente junto con la transacción de control al receptor de transacción, de manera que la transacción de control contiene de manera directa los datos que posibilitan su validación. Alternativamente, los datos de autentificación y la clave aleatoria se pueden enviar también junto con la imagen grabada al receptor de transacción, previéndose referencias correspondientes a la transacción de control.

Como se establece en la reivindicación 1, la clave aleatoria define según la invención una sección de imagen en la imagen grabada y la codificación mencionada de la imagen grabada con la clave aleatoria comprende el paso de extraer la sección de imagen de la imagen grabada y el paso de formar un primer valor hash de la sección de 10 imagen. Por tanto, una capacidad de cálculo extremadamente pequeña en el elemento de procesamiento es suficiente para conseguir el objetivo deseado, ya que la codificación, que tiene lugar aquí, siempre que esté relacionada con la clave aleatoria, se limita a extraer una sección de imagen aleatoria de la imagen grabada y a formar un valor hash de la misma. La selección de una sección de imagen reduce en gran medida el volumen de datos, y la formación de un valor hash es una operación informática muy simple. De este modo, al realizarse la codificación ulterior con la clave criptográfica, el valor hash mencionado está disponible como juego de datos inicial, fuertemente reducido, y es posible usar cualquier procedimiento de codificación conocido en la técnica con un pequeño coste.

La sección de imagen extraída contiene preferentemente también la matrícula del vehículo, lo que aumenta la 20 seguridad de la validación.

Es particularmente favorable que también esta segunda codificación se lleve a cabo con ayuda de la formación de un valor hash, es decir, la codificación mencionada de la imagen grabada con la clave criptográfica comprende el paso de formar un segundo valor hash a partir del primer valor hash y de la clave criptográfica, constituyendo a continuación este segundo valor hash los datos de autentificación.

La sección de imagen mencionada puede ser cualquier parte de la imagen grabada que se puede definir mediante la clave aleatoria. Así, por ejemplo, la clave aleatoria define los puntos angulares de un contorno periférico que encierra una sección de imagen plana. Alternativamente, la clave aleatoria podría predefinir valores de color de píxeles, y todos los píxeles con estos valores de color formarían conjuntamente la sección de imagen mencionada.

En la presente descripción se entiende por “formación de un valor hash” la aplicación de una función de representación n:1 prácticamente irreversible al valor de entrada, es decir, una función que es reversible sólo de manera (extremadamente) multiforme, por lo que a partir del valor hash conocido ya no se puede inferir

prácticamente el valor inicial (en este caso, la sección de imagen) . Como ejemplos de este tipo de funciones hash se pueden mencionar la función de suma horizontal, la función módulo, etc.

En otras configuraciones ventajosas de la invención se pueden integrar en los datos de autentificación un sello de tiempo, una identificación de la estación de control, una identificación del elemento de procesamiento y/o un valor de conteo continuo. Cada uno de estos datos se puede usar para pruebas de plausibilidad posteriores, lo que permite aumentar la seguridad de la validación.

Es posible además almacenar... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para validar una transacción de control de tráfico por carretera (tr) , que es enviada por una estación de control (TE) de un sistema de control de tráfico por carretera (1) a un receptor de transacción (CI)

del sistema de control de tráfico por carretera (1) , en el receptor de transacción (CI) , que comprende los siguientes pasos:

almacenar una clave criptográfica (tk) , asignada al receptor de transacción (CI) , en el receptor de transacción (CI) y en un elemento de procesamiento (AE) separado de la estación de control (TE) ;

grabar una imagen (pic) de un vehículo (7) , leer por OCR una matrícula (9) del vehículo (7) en la imagen grabada (pic) y generar una transacción de control (tr) a partir de esto en la estación de control (TE) ; generar una clave aleatoria (rd) que define una sección de imagen (p) en la imagen grabada (pic) , y codificar la imagen grabada (pic) con la clave aleatoria (rd) y con la clave criptográfica (tk) para obtener datos de autentificación (au) en el elemento de procesamiento separado (AE) mediante los siguientes procesos:

- extraer la sección de imagen (p) de la imagen grabada (pic) , -formar un primer valor hash (h) de la sección de imagen (p) y -codificar el primer valor hash (h) con la clave criptográfica (tk) para obtener los datos de autentificación (au) ;

enviar la imagen grabada (pic) , la transacción de control (tr) , la clave aleatoria (rd) y los datos de autentificación (au) al receptor de transacción (CI) ; codificar en el receptor de transacción la imagen grabada (pic) recibida con la clave aleatoria (rd) recibida y con la clave criptográfica (tk) almacenada para obtener datos de autentificación nominales (aur) , específicamente mediante los mismos procesos que en el elemento de procesamiento (AE) , y

comparar los datos de autentificación (au) recibidos con los datos de autentificación nominales (aur) , validándose la transacción de control (tr) recibida en caso de igualdad.

2. Procedimiento según la reivindicación 1, caracterizado porque la codificación mencionada del primer valor hash (h) con la clave criptográfica (tk) comprende el paso de formar un segundo valor hash a partir del primer

valor hash (h) y de la clave criptográfica (tk) , constituyendo este segundo valor hash los datos de autentificación (au) .

3. Procedimiento según la reivindicación 1 ó 2, caracterizado porque en el elemento de procesamiento se almacenan varias claves criptográficas (tk) , asignadas a distintos receptores de transacción (CI) , y la clave 35 criptográfica (tk) , que se va a usar respectivamente, se selecciona en función de la matrícula (9) leída por OCR.

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque los datos de autentificación (au) y la clave aleatoria (rd) se envían junto con la transacción de control (tr) al receptor de transacción (CI) .

5. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque los datos de autentificación (au) y la clave aleatoria (rd) se envían junto con la imagen grabada (pic) al receptor de transacción (CI) .

6. Procedimiento según una de las reivindicaciones 1 a 5, caracterizado porque en los datos de autentificación (au) se integran un sello de tiempo, una identificación de la estación de control (TE) , una identificación del elemento de procesamiento (AE) y/o un valor de conteo continuo.

7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque en el receptor de 50 transacción (CI) y en el elemento de procesamiento (AE) se almacenan varias claves criptográficas (tki) con identificaciones de clave (tkID) asignadas, integrándose la identificación de clave (tkID) de la clave (tki) usada en los datos de autentificación (au) y usándose esta identificación de clave en el receptor de transacción (CI) para determinar la clave (tki) asignada.

8. Procedimiento según una de las reivindicaciones 1 a 7, caracterizado porque como elemento de procesamiento (AE) mencionado se usa un elemento de hardware que se conecta a la estación de control (TE) mediante una interfaz física (25) .

9. Procedimiento según la reivindicación 8, caracterizado porque la separación de la interfaz (25) 60 inutiliza el elemento de hardware (AE) .

REFERENCIAS CITADAS EN LA DESCRIPCIÓN

Esta lista de referencias citadas por el solicitante es únicamente para la comodidad del lector. No forma parte del documento de la patente europea. A pesar del cuidado tenido en la recopilación de las referencias, no se pueden 5 excluir errores u omisiones y la EPO niega toda responsabilidad en este sentido.

Documentos de patente citados en la descripción 10 • EP2088568A [0004]

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Método y sistema para la verificación de información de atributo de identidad, del 24 de Junio de 2020, de MasterCard International Incorporated: Un método para la verificación de un valor de datos a través de una raíz de Merkle, que comprende: almacenar, en una memoria 5 de un servidor de procesamiento, […]