METODO Y SISTEMA PARA CONTROLAR UN PROGRAMA DE APLICACION DE ORDENADOR.

Método, implementado por ordenador, para el control de un programa de aplicación de ordenador en un sistema de ordenador (1) configurado para comunicación electrónica con un cliente y que tiene acceso a un primer juego de peticiones de una o varias peticiones de capas de aplicación permisibles,

que corresponden a un primer estado de aplicación de dicho programa de aplicación de ordenador y un segundo juego de peticiones de una o varias peticiones permisibles de capas de aplicación correspondientes a un segundo estado de aplicación de dicho programa de aplicación de ordenador utilizado en dicho sistema de ordenador u otro sistema de ordenador en relación con dicho cliente, cuyo método comprende las siguientes etapas:

- recibir (41) en dicho sistema de ordenador una petición de capa de aplicación de cliente procedente de dicho cliente para dicho programa de aplicación de ordenador para dicha primera situación de aplicación predeterminada;

caracterizado por

- analizar (42) si dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones permisibles de dicho primer juego de peticiones como respuesta a la recepción de la petición de dicho cliente;

- dar instrucciones (45) a dicho programa de aplicación de ordenador para ejecutar dicha petición de capa de aplicación de cliente solamente si dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho primer juego de peticiones;

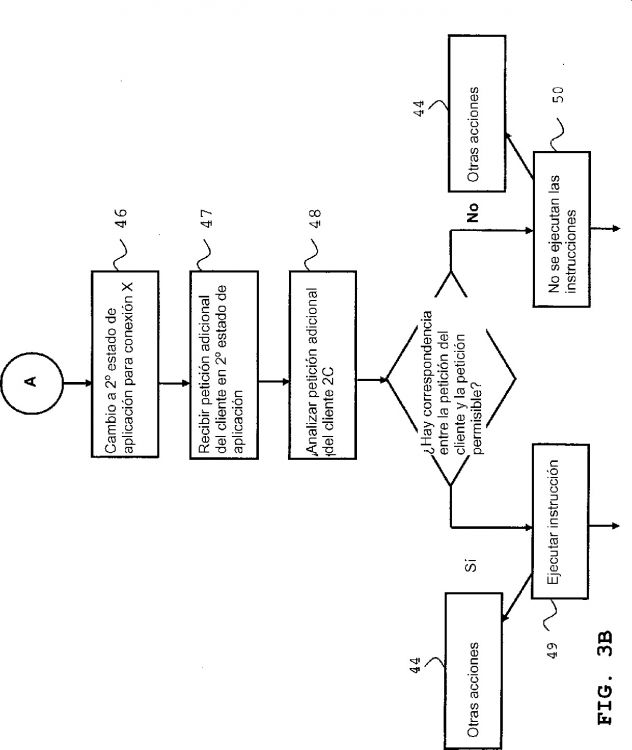

- cambiar (46) dicho primer estado de aplicación a dicho segundo estado de aplicación de dicho programa de aplicación de ordenador como respuesta a la ejecución de dicha petición de capa de aplicación de cliente cuando dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho primer juego de peticiones, siendo dicho segundo estado de aplicación distinto de dicho primer estado de aplicación;

- recibir (47) otra petición de capa de aplicación de cliente procedente de dicho dispositivo de cliente;

- analizar (48) si dicha petición de capa de aplicación de cliente adicional se adapta a una petición de capa de aplicación permisible de dicho segundo juego de peticiones;

- dar instrucciones (49) a dicho programa de aplicación de ordenador para ejecutar dicha petición de capa de aplicación de cliente adicional solamente si dicha petición de aplicación de cliente adicional se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho segundo juego de peticiones

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/NL2008/050030.

Solicitante: DLB FINANCE & CONSULTANCY B.V.

HITD INFORMATION TECHNOLOGY B.V.

Nacionalidad solicitante: Países Bajos.

Dirección: LAAKSEWEG 24,4874 LV ETTEN-LEUR.

Inventor/es: BENSCHOP,DIRK,LEONARD, BENSCHOP,HENDERIK,REINOUT.

Fecha de Publicación: .

Fecha Concesión Europea: 7 de Julio de 2010.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Fragmento de la descripción:

Método y sistema para controlar un programa de aplicación de ordenador.

Sector de la invención

La invención se refiere al sector de la comunicación electrónica con utilización de uno o varios ordenadores.

Antecedentes de la invención

Con la proliferación de Internet, los sistemas principales pueden proporcionar sus servicios a numerosos sistemas de clientes, de manera que tanto los sistemas principales como los de clientes están distribuidos por todo el mundo. Una vez establecida la conexión apropiada, la información puede pasar libremente entre un sistema principal y un sistema de cliente.

Por ejemplo, en una red convencional distribuida, una serie de sistemas principales o servidores se encuentran en comunicación con una serie de sistemas de cliente con intermedio de una red o conjunto de redes, por ejemplo, Internet. La arquitectura de dicha red distribuida es una fuente de fortaleza (por ejemplo, posibilitando el libre flujo de información entre numerosos sistemas) y una fuente de vulnerabilidad (por ejemplo, creando vulnerabilidad a ataques malintencionados).

Específicamente, cuando un sistema de cliente intenta establecer una conexión, por ejemplo, una conexión TCP (Transmission Control Protocol ("Protocolo de Control de Transmisión")) a un sistema principal, el cliente y el sistema principal intercambian una secuencia de mensajes o paquetes. El enfoque general es aplicable a la totalidad de conexiones TCP: Web, telnet, email y otras. Cuando se ha establecido la conexión, el sistema del cliente puede enviar peticiones al sistema principal, por ejemplo, peticiones de contenidos.

A efectos de impedir o de reducir acciones malintencionadas del sistema de cliente al sistema principal, se conocen habitualmente las llamadas barreras o cortafuegos ("firewalls"). Una barrera es una aplicación específica o software específico que inspecciona el tráfico de la red que pasa por la misma y autoriza o no el paso basándose en una serie de normas.

Existe una serie de clasificaciones de barreras dependiendo del lugar en el que está teniendo lugar la comunicación, el lugar en el que la comunicación es interceptada y el estado que se está localizando. Las barreras por capas de redes, también llamadas filtros de paquetes, funcionan a un nivel relativamente bajo de la pila de protocolos TCP/IF, no permitiendo que pasen los paquetes a través de la barrera, excepto en el caso en que se adapten a un conjunto de normas establecidas. Éstas filtran el tráfico basándose en las características de los paquetes. El administrador de la barrera puede definir las normas; o podrían ser aplicables normas por defecto. Los barreras de redes por capas se subdividen en general en dos subcategorías. Una barrera de estado ("stateful") es una barrera que efectúa el seguimiento del estado de las conexiones de red (tales como flujos TCP, comunicación UDF) que se desplazan por las mismas. La barrera está programada para distinguir paquetes legítimos para diferentes tipos de conexiones. Solamente se permitirán por la barrera los paquetes con un estado de conexión conocido, mientras que otros paquetes serán rechazados. Las barreras sin estado ("stateless") tienen capacidad para el filtrado de paquetes, pero no pueden realizar decisiones más complejas sobre la etapa que han alcanzado las comunicaciones entre sistemas principales.

Las barreras de aplicaciones por capas actúan sobre el nivel de aplicación del apilamiento TCP/IP (es decir, todo el tráfico de navegador o todo el tráfico telnet o ftp), y pueden interceptar todos los paquetes que se desplazan hacia o desde una aplicación. En principio, las barreras de aplicación pueden impedir que llegue a las máquinas protegidas cualquier tráfico externo no deseado. Estas barreras inspeccionan los paquetes buscando contenido impropio. Una barrera XML es un ejemplo de tipos recientes de barrera de aplicación por capas. Un ejemplo de esta barrera es el que da a conocer el documento EP 1 296 252.

El documento WO 02/075547 da a conocer un método de seguridad de aplicación por capas y un sistema para proteger una aplicación contra la realización de solicitudes operativas ilegales o perjudiciales recibidas desde un entorno que suscita desconfianza. El método aplica una o varias conexiones ("pipes") al contenido de una aplicación por capas de una petición operativa para determinar si la petición operativa es ilegal o perjudicial. En uno de los conductos, una ruta de la aplicación está designada como restringida. El destino de una petición operativa es determinado entonces y bloqueado si el destino corresponde a la ruta de aplicación designada.

El documento US 2005/0273857 da a conocer un sistema y metodología para la detección y prevención de intrusiones. Las descripciones de las intrusiones se definen como ataques específicos que pueden ser intentados por tráfico de red malintencionado, indicando las descripciones de intrusión aplicaciones específicas que pueden ser objetivo de ataques individuales. Para una aplicación específica que participa en una comunicación en red, se deriva un subconjunto de las descripciones de intrusión que es aplicable específicamente a dicha aplicación particular. El subconjunto es utilizado para monitorizar tráfico de red destinado a la aplicación particular para detectar un intento de intrusión en la red. Si se detecta una intrusión en la red, los destinos de tráfico de la red para la aplicación particular, que se ha determinad que comprenden ataque, quedan bloqueados.

Las capas de barreras o cortafuegos de la red son desventajosas por el hecho de que se deben disponer y mantener complejos juegos de normas. Por otra parte, las barreras de capas de aplicación son desventajosas por el hecho de que la exploración del contenido de los paquetes requiere una cantidad considerable de recursos y/o puede requerir una cantidad significativa de tiempo.

Existe la necesidad en esta técnica de un sistema de seguridad mejorado capaz, por ejemplo, de ahorrar recursos.

Resumen de la invención

Método implementado mediante ordenador para el control de un programa de aplicación de ordenador en un sistema de ordenador configurado para comunicación electrónica con un cliente, tal como se define en la reivindicación 1.

Se da a conocer asimismo un programa de ordenador para llevar a cabo el método y medios legibles por ordenador que contienen dicho programa de ordenador.

También se da a conocer un sistema de ordenador para controlar un programa de aplicación de ordenador, tal como se define en la reivindicación 15.

La petición de cliente puede comprender, por ejemplo, una instrucción para el programa de aplicación de ordenador.

Se debe observar que el primer conjunto de peticiones permisibles puede comprender una selección de una serie (grande) de peticiones válidas para dicho programa de aplicación de ordenador.

El método y sistema que se proponen combinan una mayor seguridad con una menor aplicación de recursos. De modo general, un programa de aplicación de ordenador es capaz de manejar una serie de peticiones, frecuentemente una cantidad (muy) grande de peticiones. El método y sistema propuestos son capaces de seleccionar solamente las peticiones que son permisibles, dado el estado de aplicación del programa o programas de ordenador. Solamente se ejecutarán las peticiones que se adaptan a las peticiones permisibles para dicho estado, proporcionando un sistema seguro. Por otra parte, el método y sistema no examinan el contenido propiamente dicho, pero hacen el seguimiento de peticiones de la capa de aplicación que se pueden esperar de un cliente en relación con el estado de aplicación del programa o programas de ordenador en un momento determinado. De otra manera, la petición es rechazada o simplemente inmovilizada, pero no es ejecutada. Esta forma de proceder permite una exploración rápida y segura del tráfico. Se constituyen dinámicamente conjuntos de peticiones que corresponden al estado de aplicación aplicable del programa de aplicación del ordenador. El cambio del estado de comunicación del sistema de ordenador u otro sistema de ordenador pueden ser determinados por la ejecución de una petición por el programa de aplicación. La exploración del nivel de aplicación de las peticiones, es decir, por debajo del nivel del contenido real, es rápida pero segura.

Se debe apreciar que el método y al sistema de ordenador pueden encontrarse en comunicación con uno o varios otros sistemas de ordenador que en realidad exploran el programa de aplicación de ordenador....

Reivindicaciones:

1. Método, implementado por ordenador, para el control de un programa de aplicación de ordenador en un sistema de ordenador (1) configurado para comunicación electrónica con un cliente y que tiene acceso a un primer juego de peticiones de una o varias peticiones de capas de aplicación permisibles, que corresponden a un primer estado de aplicación de dicho programa de aplicación de ordenador y un segundo juego de peticiones de una o varias peticiones permisibles de capas de aplicación correspondientes a un segundo estado de aplicación de dicho programa de aplicación de ordenador utilizado en dicho sistema de ordenador u otro sistema de ordenador en relación con dicho cliente, cuyo método comprende las siguientes etapas:

- recibir (41) en dicho sistema de ordenador una petición de capa de aplicación de cliente procedente de dicho cliente para dicho programa de aplicación de ordenador para dicha primera situación de aplicación predeterminada;

caracterizado por

- analizar (42) si dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones permisibles de dicho primer juego de peticiones como respuesta a la recepción de la petición de dicho cliente;

- dar instrucciones (45) a dicho programa de aplicación de ordenador para ejecutar dicha petición de capa de aplicación de cliente solamente si dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho primer juego de peticiones;

- cambiar (46) dicho primer estado de aplicación a dicho segundo estado de aplicación de dicho programa de aplicación de ordenador como respuesta a la ejecución de dicha petición de capa de aplicación de cliente cuando dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho primer juego de peticiones, siendo dicho segundo estado de aplicación distinto de dicho primer estado de aplicación;

- recibir (47) otra petición de capa de aplicación de cliente procedente de dicho dispositivo de cliente;

- analizar (48) si dicha petición de capa de aplicación de cliente adicional se adapta a una petición de capa de aplicación permisible de dicho segundo juego de peticiones;

- dar instrucciones (49) a dicho programa de aplicación de ordenador para ejecutar dicha petición de capa de aplicación de cliente adicional solamente si dicha petición de aplicación de cliente adicional se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho segundo juego de peticiones.

2. Método, según la reivindicación 1, en el que, como mínimo, uno de dichos primeros juegos de peticiones o dicho primer estado de aplicación es obtenido a partir de dicho programa de aplicación de ordenador utilizado en dicho sistema de ordenador (1) o los otros sistemas de ordenador mencionados.

3. Método, según la reivindicación 1, en el que dichas peticiones de capa de aplicación comprenden, como mínimo, una petición de protocolo de transferencia de hipertexto (HTTP), petición de protocolo de transferencia de archivo (FTP), petición de protocolo de transferencia de correo simple (SMTP) y peticiones telnet.

4. Método, según una o varias de las reivindicaciones anteriores, que comprende además las siguientes etapas:

- determinar por dicho sistema de ordenador (1) un estado de conexión entre dicho cliente y dicho sistema de ordenador;

- relacionar dicho primer estado de aplicación y segundo estado de aplicación a dicho estado de conexión.

5. Método, según una o varias de las reivindicaciones anteriores, en el que dicho sistema de ordenador (1) mantiene una magnitud umbral de peticiones de capa de aplicación de cliente por unidad de tiempo, comprendiendo el método la etapa de dar instrucciones a dicho programa de aplicaciones de ordenador para ejecutar dichas peticiones de capa de aplicación de cliente solamente si la cantidad de peticiones de capa de aplicación de cliente se encuentra por debajo de dicha magnitud umbral.

6. Método, según una o varias de las reivindicaciones anteriores, que comprende además las siguientes etapas:

- diferenciar entre clientes malintencionados y no malintencionados;

- clasificar las peticiones de capa de aplicación de cliente procedentes de dichos clientes malintencionados y dichos clientes no malintencionados para obtener una cola de peticiones de capa de aplicación de cliente no malintencionados seguida por dichas peticiones de capa de aplicación de clientes malintencionados;

- dar instrucciones a dicho programa de aplicación de ordenador para ejecutar en primer lugar dichas peticiones de clientes no malintencionados.

7. Método, según la reivindicación 6, que comprende además la etapa de analizar dichas peticiones de capa de aplicación de clientes malintencionados desde dicha cola después de haber dado instrucciones a dicho programa de aplicación de ordenador de ejecutar todas las peticiones de capa de aplicación de cliente no malintencionado.

8. Método, según la reivindicación 6 ó 7, en el que dicho sistema de ordenador (1) almacena un historial de contactos de clientes, comprendiendo además la etapa de clasificar los clientes conocidos por dicho historial de contactos en un lugar más elevado de dicha cola que los clientes no conocidos por dicho historial de contactos.

9. Método, según una o varias de las reivindicaciones 6-8, que comprende además la etapa de diferenciar dichos clientes malintencionados y no malintencionados en base, como mínimo, a uno de los siguientes criterios: número de peticiones de capa de aplicación de cliente recibidas de clientes, historial de contactos de clientes con dicho sistema de ordenador, tipo de contenido de peticiones de capa de aplicación, contenido de las peticiones de capa de aplicación recibidas de dichos clientes.

10. Método, según una o varias de las reivindicaciones anteriores, en el que dicho cliente es implementado en un dispositivo de cliente (2A-2E) y dicho sistema de ordenador (1) está conectado, como mínimo, a una red de comunicación (3) para comunicar electrónicamente con dicho dispositivo de cliente, comprendiendo dicho método la etapa de recibir una petición de capa de aplicación de dicho cliente mediante dicha red de comunicación.

11. Método, según una o varias de las reivindicaciones anteriores, en el que dicho sistema de ordenador (1) o el otro sistema de ordenador comprende una base de datos (8) y dicho programa de aplicación de ordenador es un programa de aplicación de base de datos.

12. Método, según la reivindicación 11, que comprende además las siguientes etapas:

- recibir dicho primer juego de peticiones de base de datos permisibles desde dicho programa de aplicación de base de datos;

- dar instrucciones de una operación de base de datos de dicho programa de aplicación de la base de datos de la mencionada base de datos (8) solamente si dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones permisibles de la base de datos.

13. Programa de ordenador que comprende partes de código de software adaptadas, una vez instaladas en sistemas electrónicos y ejecutadas por los mismos, para llevar a cabo el método, según las reivindicaciones 1-12.

14. Soporte que contiene el programa de ordenador, según la reivindicación 13.

15. Sistema de ordenador (1) para controlar un programa de aplicación de ordenador en dicho sistema de ordenador o en otro sistema de ordenador, cuyo sistema de ordenador está configurado para su conexión, como mínimo, con un cliente, comprendiendo:

- un receptor (21) de peticiones de cliente configurado para recibir una petición de capa de aplicación de cliente y otra petición de capa de aplicación de cliente dirigida a dicho programa de aplicación de ordenador, comprendiendo, dicho programa de aplicación de ordenador, como mínimo, un primer estado de aplicación y un segundo estado de aplicación, de manera que dicho primer y segundo estados de aplicación son diferentes estados de aplicación que se pueden obtener ejecutando la petición de capa de aplicación del cliente;

caracterizado por un módulo analizador (22) configurado para analizar si dicha petición de capa de aplicación de cliente se adapta a una petición de capa de aplicación permisible de un primer juego de peticiones que comprende una o varias peticiones de capa de aplicación permisibles correspondientes a dicho primer estado de aplicación de dicho programa de aplicación de ordenador en relación con dicho cliente y si dicha petición adicional de capa de aplicación del cliente se adapta a una petición de capa de aplicación permisible de dicho segundo juego de petición de una o varias peticiones de capa de aplicación permisibles correspondientes a dicho segundo estado de aplicación de dicho programa de ordenador en relación con dicho cliente;

- un módulo de instrucciones (23) configurado para dar instrucciones a dicho programa de aplicación de ordenador para ejecutar dicha petición de capa de aplicación de cliente solamente si dicha petición de capa de aplicación de cliente se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho primer juego de peticiones para obtener dicho segundo estado de aplicación y para dar instrucciones a dicho programa de aplicación de ordenador para ejecutar dicha petición adicional de capa de aplicación de cliente solamente cuando dicha petición adicional de capa de aplicación de cliente se adapta a una de dichas peticiones de capa de aplicación permisibles de dicho segundo juego de peticiones.

16. Sistema de ordenador (1), según la reivindicación 15, en el que dicho sistema de ordenador está configurado además para llevar a cabo el método, según cualquiera de las reivindicaciones 2-12.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]