Soporte de datos portátil que comprende un contador de error de control.

Procedimiento en un soporte de datos portátil (10), en el que el soporte de datos (10) ejecuta una instrucción predefinida (54;

56) sólo si, al menos un, contador (62; 64) del soporte de datos se halla dentro de un rango de valores predefinido (S2), caracterizado porque el, al menos un, contador (54; 56) se acciona (TS13) si, por medio de una memoria tampón de recuperación (66) del soporte de datos (10), se detecta (TS11) que se ha perturbado una ejecución anterior de una instrucción (54; 56).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2011/006228.

Solicitante: GIESECKE & DEVRIENT GMBH.

Nacionalidad solicitante: Alemania.

Dirección: PRINZREGENTENSTRASSE 159 81677 MUNCHEN ALEMANIA.

Inventor/es: GIBIS,OLIVER.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F11/07 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 11/00 Detección de errores; Corrección de errores; Monitorización (detección, corrección o monitorización de errores en el almacenamiento de información basado en el movimiento relativo entre el soporte de registro y el transductor G11B 20/18; monitorización, es decir, supervisión del progreso del registro o reproducción G11B 27/36; en memorias estáticas G11C 29/00). › Respuesta ante la aparición de un defecto, p. ej. tolerancia ante fallos.

- G06F21/72 G06F […] › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › en circuitos criptográficos.

- G07F7/08 G […] › G07 DISPOSITIVOS DE CONTROL. › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › por tarjeta de identidad codificada o tarjeta de crédito codificada.

- G07F7/10 G07F 7/00 […] › utilizada simultáneamente con una señal codificada.

PDF original: ES-2548688_T3.pdf

Fragmento de la descripción:

Soporte de datos portátil que comprende un contador de error de control [0001] La presente invención se refiere a un soporte de datos portátil con un contador de operaciones erróneas y a un procedimiento para proteger una instrucción en el soporte de datos mediante un contador de operaciones erróneas. [0002] En relación con los soportes de datos portátiles, por ejemplo tarjetas chip, los contadores de operaciones erróneas se emplean para limitar la ejecución no autorizada de instrucciones relevantes para la seguridad con el fin de obtener datos del soporte de datos relevantes para la seguridad. Por ejemplo se conoce ya el método de limitar el número de introducciones erróneas sucesivas. Si se sobrepasa este número, el soporte de datos se bloquea. Mediante un contador de operaciones erróneas pueden detectarse también ataques de otro tipo a cualesquiera instrucciones ejecutadas en el soporte de datos. Si, por ejemplo, un cálculo realizado mediante una instrucción es perturbado por una acción externa sobre el soporte de datos con el fin de, por medio del resultado perturbado, espiar datos secretos implicados en el cálculo, esta acción puede detectarse de forma interna en el soporte de datos repitiendo el cálculo antes de emitir un resultado. La emisión de un resultado del cálculo se realiza sólo si ambos cálculos proporcionan un resultado idéntico. En caso contrario, puede partirse de un ataque a uno de los cálculos y un contador de operaciones erróneas correspondiente anota este ataque. [0003] Sin embargo, un atacante que realice un ataque como el anteriormente descrito a una instrucción de un soporte de datos, por ejemplo robado, puede reconocer, por medio de un análisis de determinados parámetros del soporte de datos, por ejemplo por medio del consumo de corriente, si la comparación de los dos resultados del cálculo presenta igualdad o no. Con ello, el atacante tiene la posibilidad de desactivar el soporte de datos cortando la alimentación de corriente antes de que el contador de operaciones erróneas pueda anotar el ataque. De este modo, el atacante puede en cierto modo invalidar el contador de operaciones erróneas y realizar el ataque tantas veces como quiera. [0004] Por este motivo, se ha pasado a, partiendo de un valor inicial positivo predefinido, disminuir un contador de operaciones erróneas ya antes de ejecutar la instrucción relevante para la seguridad e incrementarlo solamente si la instrucción se ha ejecutado sin interrupciones. De este modo, el contador de operaciones erróneas puede detectar con seguridad un ataque como el anteriormente descrito, dado que, en caso de cortarse la alimentación de corriente aún durante la ejecución de la instrucción, ya no se incrementa el contador. En consecuencia, en la siguiente llamada de la instrucción el valor indicado por el contador de operaciones erróneas está reducido en uno. Si se prevé que la instrucción se ejecute en el soporte de datos solamente mientras el contador de operaciones erróneas presente un valor positivo, el número de ataques a la instrucción está limitado por el valor inicial del contador de operaciones erróneas. De este modo puede impedirse con seguridad un ataque extensivo a la instrucción. [0005] Sin embargo, este tipo de contador de operaciones erróneas también tiene desventajas. Por una parte, la disminución del contador de operaciones erróneas antes de ejecutar cada instrucción relevante para la seguridad y el subsiguiente incremento suponen una pérdida de rendimiento en todos los casos en los que no se produce ningún ataque. Por otra parte, la necesidad de efectuar repetidos accesos de escritura para la disminución y el subsiguiente incremento del contador de operaciones erróneas puede mermar la durabilidad de las áreas de memoria correspondientes del soporte de datos, proporcionadas por ejemplo por células de memoria EEPROM. [0006] El documento DE 101 41 926 A1 revela un procedimiento previsto para la gestión de una memoria de datos, que presenta páginas de memoria con, respectivas, varias palabras de memoria, siendo necesario acceder a toda la página de memoria para escribir una palabra de memoria. El procedimiento soporta transacciones con operaciones de escritura atómicas, almacenándose imágenes de la memoria en una memoria tampón de recuperación para, en caso de una interrupción de la transacción, permitir una recuperación del contenido de la memoria con respecto a las operaciones de escritura atómicas de la transacción. Además, el procedimiento soporta operaciones de escritura no atómicas durante transacciones en curso. Al menos cuando exista en la memoria tampón de recuperación una imagen de memoria de una página de memoria afectada por la operación de escritura no atómica, se crea, sobre la base de la imagen de memoria existente, una imagen de memoria modificada de acuerdo con la operación de escritura no atómica, de manera que, en caso de recuperarse el contenido de la memoria, se mantengan en el contenido de la memoria los efectos de operaciones de escritura no atómicas realizadas con éxito. Un microcontrolador y una tarjeta chip presentan características correspondientes. Mediante la invención se pone a disposición una gestión de memoria para una memoria de datos grabable sólo página a página, que, además de operaciones de escritura atómicas, también soporta operaciones de escritura no atómicas en transacciones. [0007] El documento CA 2 247 475 A1 revela un procedimiento para garantizar la seguridad de un módulo de seguridad, estando el módulo configurado para conectarlo a un ordenador. El fin del procedimiento es impedir que una operación segura pueda comprometerse a través de una interrupción. [0008] El documento WO 2008/084016 A1 se refiere a un procedimiento y un circuito para la protección de datos contra un acceso no autorizado por medio de interrupciones de funcionamiento, incrementándose o disminuyéndose un contador después de cada interrupción registrada y reiniciándose el contador automáticamente después de cierto tiempo. [0009 El objetivo de la presente invención es proponer un procedimiento para proteger un soporte de datos mediante un contador de operaciones erróneas, que pueda implementarse ahorrando recursos y cuidando los recursos. [0010] Este objetivo se logra mediante un procedimiento y un soporte de datos con las características de las reivindicaciones independientes. En las reivindicaciones dependientes se indican configuraciones ventajosas y perfeccionamientos.

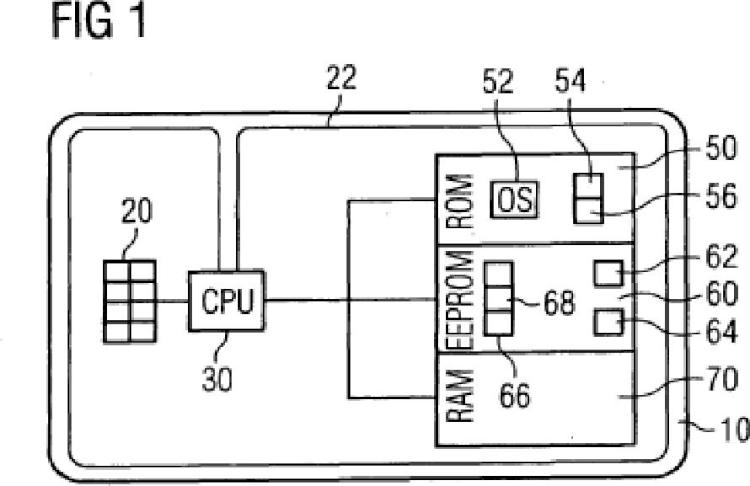

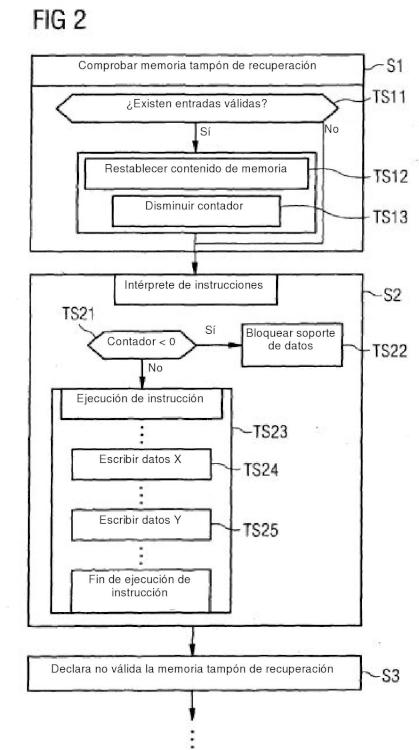

En un procedimiento según la invención en un soporte de datos portátil para proteger el soporte de datos contra ataques externos al soporte de datos se utiliza al menos un contador en el soporte de datos. Una instrucción predefinida se protege aquí de tal manera que sólo es ejecutada por el soporte de datos si el al menos un contador se halla dentro de un rango de valores admisible predefinido, en particular cuando el valor indicado por el al menos un contador no es inferior a un valor mínimo predefinido. Según la invención, el al menos un contador se acciona, por regla general se disminuye, cuando, por medio de una memoria tampón de recuperación del soporte de datos, se detecta que se ha perturbado una ejecución anterior de una instrucción. [0012] El accionamiento del contador corresponde, como ya se ha mencionado, por ejemplo a una disminución del contador. En caso de un error reiterado se abandona entonces el rango de valores admisible hacia abajo, es decir que el valor se hace inferior a un valor mínimo predefinido. Se sobrentiende que, análogamente a la primera variante arriba mencionada, según una segunda variante el contador también puede estar configurado de tal manera que la instrucción predefinida se ejecute sólo cuando el, al menos, un contador no abandone hacia arriba el rango de valores predefinido, o sea que no sobrepase un valor máximo predefinido. Aquí, al detectarse una perturbación el, al menos, un contador se acciona incrementándolo. Con vistas a una mayor sencillez e inteligibilidad, en lo que sigue nos referiremos en la mayoría de los casos solamente a la primera de las dos variantes mencionadas, que es completamente equivalente a la segunda variante en cuanto a la funcionalidad. [0013] Por consiguiente, un soporte de datos portátil según la invención comprende, al menos, una memoria y un procesador, que está configurado para ejecutar una instrucción almacenada en la memoria, y al menos un contador para proteger la instrucción. El soporte de datos está aquí configurado para ejecutar la instrucción predefinida sólo si el, al menos un, contador se encuentra dentro de un rango de valores predefinido. El soporte de datos está configurado para, por medio de una memoria tampón de recuperación de dicho soporte de datos, detectar si se ha perturbado una ejecución anterior de una instrucción.... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento en un soporte de datos portátil (10) , en el que el soporte de datos (10) ejecuta una instrucción predefinida (54; 56) sólo si, al menos un, contador (62; 64) del soporte de datos se halla dentro de un rango de valores predefinido (S2) , caracterizado porque el, al menos un, contador (54; 56) se acciona (TS13) si, por medio de una memoria tampón de recuperación (66) del soporte de datos (10) , se detecta (TS11) que se ha perturbado una ejecución anterior de una instrucción (54; 56) .

2. Procedimiento según la reivindicación 1, caracterizado porque el, al menos un, contador (54; 56) se acciona si, por medio de la memoria tampón de recuperación (66) del soporte de datos (10) , se detecta que se ha perturbado una ejecución anterior de la instrucción predefinida.

3. Procedimiento según la reivindicación 1 o 2, caracterizado porque una perturbación de una ejecución anterior de una instrucción (54; 56) se detecta por el hecho de que, antes de la ejecución actual de la instrucción predefinida 15 (54; 56) , exista una entrada válida (68) en la memoria tampón de recuperación (66) .

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque la memoria tampón de recuperación (66) se utiliza para proteger un área de memoria del soporte de datos (10) contra una incoherencia causada por un acceso de escritura perturbado a dicho área de memoria.

5. Procedimiento según la reivindicación 4, caracterizado porque el acceso de escritura tiene lugar durante una ejecución de la instrucción predefinida (54; 56) .

6. Procedimiento según una de las reivindicaciones 1 a 5, caracterizado porque el, al menos un, contador (62; 64) 25 se ajusta tras una entrega del soporte de datos (10) a un usuario.

7. Procedimiento según la reivindicación 6, caracterizado porque el, al menos un, contador (62; 64) se ajusta tras una autenticación con éxito ante el soporte de datos (10) .

8. Procedimiento según una de las reivindicaciones 1 a 7, caracterizado porque está previsto más de un contador (62; 64) , utilizándose un primer contador (62) para proteger una primera instrucción (54) y un segundo contador (64) para proteger una segunda instrucción (56) .

9. Procedimiento según una de las reivindicaciones 1 a 8, caracterizado porque el, al menos un, contador (62; 64) 35 se utiliza para proteger una pluralidad de instrucciones (54; 56) .

10. Procedimiento según una de las reivindicaciones 1 a 9, caracterizado porque el soporte de datos (10) , o al menos una instrucción (54; 56) protegida por el, al menos un, contador (62; 64) , se desactiva (TS22) cuando el, al menos un, contador (62; 64) abandona el rango de valores predefinido.

11. Soporte de datos portátil (10) , que comprende, al menos, una memoria (50; 60; 70) y un procesador (30) , configurado para ejecutar una instrucción (54; 56) almacenada en dicha memoria (50; 60; 70) , y al menos, un contador (62; 64) para proteger la instrucción (54; 56) , estando el soporte de datos (10) configurado para ejecutar la instrucción (54; 56) sólo si el, al menos un contador (62; 64) se encuentra dentro de un rango de valores predefinido, 45 caracterizado porque dicho soporte de datos (10) está configurado para, por medio de una memoria tampón de recuperación (66) de dicho soporte de datos (10) , detectar si se ha perturbado una ejecución anterior de una instrucción (54; 56) y está configurado además para accionar el contador (62; 64) si se ha detectado tal perturbación.

12. Soporte de datos según la reivindicación 11, caracterizado porque el al menos un contador (62; 64) está 50 configurado para ser ajustable después de una entrega del soporte de datos (10) a un usuario.

13. Soporte de datos (10) según la reivindicación 11 o 12, caracterizado porque el soporte de datos (10) está configurado para llevar a cabo un procedimiento según una de las reivindicaciones 1 a 10.

- 9

Patentes similares o relacionadas:

Terminal de pago que integra medios de comunicación inalámbrica, del 29 de Abril de 2020, de Ingenico Group: Terminal de pago que comprende un lector de tarjetas chip y una antena radioeléctrica , caracterizado por que dicha antena radioeléctrica está posicionada […]

Registro biométrico, del 25 de Marzo de 2020, de Zwipe AS: Un método de registro biométrico de un dispositivo autorizable por biometría , en donde el dispositivo autorizable por biometría comprende un sensor […]

Sistema y método para autenticar a un usuario en un dispositivo, del 12 de Febrero de 2020, de Mobeewave Inc: Un método para accionar un dispositivo , comprendiendo el dispositivo un procesador , comprendiendo el procesador un área segura […]

Procedimiento y sistema para registrar un terminal de tarjeta inteligente con un servidor de difusión, del 25 de Septiembre de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento para registrar un terminal de tarjeta inteligente mediante un servidor IMS de Subsistema Multimedia basado en Protocolo de Internet en un sistema de comunicación […]

Dispositivo portátil con antena y apoyo de soporte de impresión, del 7 de Agosto de 2019, de Ingenico Group: Dispositivo portátil que comprende un compartimento de recepción de un soporte de impresión y al menos una antena de superficie de […]

Procedimiento de autenticación y dispositivo de autenticación para un enrutador inalámbrico, del 10 de Junio de 2019, de Huizhou Tcl Mobile Communication Co., Ltd: Un procedimiento de autenticación para un enrutador inalámbrico que comprende las siguientes etapas: B0. Detectar, mediante un terminal móvil, si su función WI-FI […]

Método y dispositivo de terminal móvil que incluye módulo de tarjeta inteligente y medios de comunicaciones de campo cercano, del 27 de Mayo de 2019, de Nokia Technologies OY: Método para controlar un dispositivo de terminal móvil, comprendiendo dicho dispositivo un módulo de tarjeta inteligente y un módulo de comunicación […]

Terminal de pago que comprende un dispositivo de pago y una interfaz modular en forma de cubierta o estuche para emparejar un terminal de comunicación, del 3 de Mayo de 2019, de Ingenico Group: Terminal de pago , que posee una primera configuración en la que comprende un dispositivo de pago emparejado con un terminal de comunicación mediante una primera […]