Procedimiento de reconocimiento y de análisis de protocolos en redes de datos.

Procedimiento para clasificar, por medio de un sistema informático,

conexiones detectadas entre emisores y receptores en redes de comunicación que utilizan una pila de protocolos designados cada uno de ellos por un nombre de protocolo utilizable, llamándose explícito un protocolo de la pila cuando es identificable de manera inequívoca mediante una cabecera de protocolo que lo precede en la pila de protocolos y llamándose implícito un protocolo en el caso contrario, comprendiendo el procedimiento, en el sistema informático:

- asociar, con cada nombre de protocolo, implícito o explícito, utilizable, un mecanismo autoidentificador de protocolo establecido para reconocer, de entre información conducida en una conexión detectada, información determinante del protocolo designado por ese nombre,

- asociar, con cada nombre de protocolo utilizable llamado protocolo padre, una lista vacía o no vacía de nombres de protocolos utilizables llamados protocolos hijos,

- con cada conexión detectada, asociar (1002, 1003), en un núcleo informático, una primera estructura de datos establecida para contener una sucesión ordenada de nombres de protocolos utilizados que se inicializa con un nombre de protocolo llamado de base,

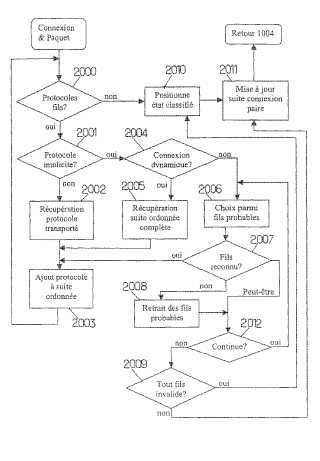

- para cada conexión detectada, construir (1004), en el núcleo informático, la primera estructura de datos buscando (2000) en la lista de nombres de protocolos hijos asociada al último nombre de dicha sucesión ordenada, discriminando (2001), entre nombre de protocolo hijo de naturaleza implícita y nombre de protocolo hijo de naturaleza explícita, un nombre de protocolo hijo para el cual el mecanismo autoidentificador asociado reconoce (2002, 2007) información determinante de entre la información conducida y añadiendo (2003) seguidamente, al final de la sucesión ordenada, el nombre de protocolo hijo cuando éste es encontrado y recomenzando a buscar mientras sea posible encontrar (2009) en la lista de nombres de protocolos hijos, asociada al último nombre de dicha sucesión ordenada, un nombre de protocolo hijo para el cual el mecanismo autoidentificador asociado reconoce información determinante de entre la información conducida,

- declarar (2010) como clasificada la conexión detectada en el núcleo informático cuando ya no es posible encontrar en la lista de nombres de protocolos hijos, asociada al último nombre de dicha sucesión ordenada, un nombre de protocolo hijo para el cual el mecanismo autoidentificador asociado reconoce información determinante de entre la información conducida, en el que, para buscar un nombre de protocolo hijo de naturaleza implícita, el núcleo informático somete (2006) la información conducida a cada mecanismo autoidentificador asociado a un nombre de la lista de nombres de protocolos hijos hasta que uno de los mecanismos autoidentificadores declare (2007) reconocer información determinante partiendo de unas reglas de lenguaje del protocolo hijo o hasta que ningún mecanismo autoidentificador pueda declarar reconocer (2012) información determinante,

y en el que, para buscar un nombre de protocolo hijo de naturaleza explícita, el núcleo informático somete (2002) la información conducida al mecanismo autoidentificador asociado al último nombre de dicha sucesión ordenada, al objeto de que ese mecanismo autoidentificador encuentre el nombre del protocolo hijo entre la información determinante del protocolo padre.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2003/002075.

Solicitante: QOSMOS.

Nacionalidad solicitante: Francia.

Dirección: IMMEUBLE LE CARDINET 5 IMPASSE CHALABRE 75017 PARIS FRANCIA.

Inventor/es: HORLAIT, ERIC, HARMEL,GAUTIER, TOLLET,JEROME, FDIDA,SERGE, PUJOLLE,GUY.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2408158_T3.pdf

Fragmento de la descripción:

Procedimiento de reconocimiento y de análisis de protocolos en redes de datos.

Una clasificación de tráficos que circulan en una red de datos permite decidir acerca de comportamientos que han de adoptarse para cada tráfico en función de su clasificación.

Por ejemplo, en un cortafuegos (firewall en inglés) , una implantación de sistema de refuerzo de la seguridad generalmente estriba en un reconocimiento de propiedades de protocolo para impedir determinadas transferencias.

Por ejemplo aún, unos equipos de gestión de la calidad de servicio atribuyen prioridades a unos datos en función de reglas complejas que describen escenarios. Una correspondencia entre estos escenarios y paquetes de datos conducidos en el seno de conexiones utiliza técnicas de clasificación de esas conexiones.

Por ejemplo aún, unos equipos de supervisión de red (monitoring) realizan estadísticas para medir y controlar el estado de la red en un punto particular. Esto precisa de una clasificación y un reconocimiento de los diferentes flujos que transitan por ese punto.

Por ejemplo aún, para facturar servicios es útil una clasificación de diferentes flujos, ya que los costes varían según que esos servicios sean de tipo audio, vídeo, mensajería electrónica o consulta de base de datos. Por otra parte, muchas veces es imprescindible identificar correctamente a los usuarios de esos servicios para garantizar la facturación de los mismos.

Las operaciones de control y de gestión de las redes precisan así de una clasificación de conexiones entre diferentes emisores y receptores que generan flujos de datos digitales en esas redes. Conviene disponer entonces de procedimientos de clasificación eficientes y fiables.

Según el estado de la técnica conocido, se asigna una tarea de observación de paquetes de datos a un nodo de la red, tal como, por ejemplo, un servidor delegado (proxy server en inglés) por el que pasan conexiones que generan esos paquetes de datos.

La solicitud de patente WO 0101272 da a conocer un procedimiento y un aparato para supervisión de tráfico en una red. La aplicación de técnicas de reconocimiento de patrones (pattern matching en inglés) en campos predeterminados de paquetes de datos analizados permite identificar un protocolo que sucede a un protocolo identificado anteriormente en una pila de protocolos de conexión, con la condición de que el protocolo identificado anteriormente permita determinar los campos y los patrones o valores que han de reconocerse en el mismo para identificar el o los protocolos siguientes. El procedimiento y el aparato antedichos permiten la identificación de simplemente los protocolos explícitos. Más aún, el proceso de reconocimiento de patrones llevado a efecto se ejecuta sobre un árbol de protocolos de tipo jerárquico, sin posible vuelta atrás hacia los patrones de protocolo ya analizados.

Entre tales protocolos explícitos, se encuentra el protocolo Ethernet, para el cual la cabecera de los paquetes especifica si el protocolo siguiente en la pila de protocolos es, por ejemplo, el protocolo LLC o el protocolo IP eventualmente con su versión. Igualmente, la cabecera de los paquetes bajo protocolo IP especifica si el protocolo siguiente en la pila de protocolos es, por ejemplo, el protocolo TCP, UDP o ICMP.

Un problema que se plantea es el del reconocimiento de los protocolos implícitos. Un protocolo se llama implícito cuando no es identificable explícitamente de manera inequívoca mediante una cabecera de protocolo que lo precede en la pila de protocolos. Tal es el caso de numerosos protocolos de nivel de aplicación tales como Pointcast o Kazaa cuya utilización en la pila de protocolos de una conexión depende del contexto de la conexión establecida generalmente mediante negociaciones previas, difícilmente compilables con un sondeo en tiempo real al ritmo del flujo de los paquetes circulantes en el seno de la conexión.

Determinados protocolos conocidos tales como los protocolos HTTP, Telnet, FTP se hallan a día de hoy en el límite de los protocolos explícitos e implícitos. Estos protocolos se pueden considerar explícitos cuando un número de puerto reservado que figura en una cabecera de protocolo TCP da un indicador de destino que permite identificar de manera inequívoca el protocolo que es transportado, por ejemplo un número 80 correspondiente al protocolo HTTP, un número 23 correspondiente al protocolo Telnet, un número 21 correspondiente al protocolo FTP. Una estación cliente utiliza por ejemplo, bajo TCP, el número de puerto 80 para establecer una conexión de petición HTTP con una estación servidora, asignando un número de puerto dinámico a una conexión par que permite a la estación servidora responder a la estación cliente. Se destaca ya en este punto que el carácter explícito del protocolo HTTP en la conexión par para conducir las respuestas de la estación servidora a la estación cliente se ve mermado por la asignación dinámica de número de puerto, relacionado con el contexto de la conexión de petición. Además, a día de hoy no hay nada que impida que una estación cliente negocie previamente con la estación servidora un número de puerto distinto del número 80 para la conexión de petición HTTP. En tal caso, el protocolo HTTP es más implícito que explícito. Esto no deja de ser cierto para otros protocolos. Por otro lado, una conexión de petición bajo el protocolo FTP origina de manera conocida otras conexiones dinámicas para la transferencia efectiva de los archivos, utilizándose la conexión de petición y su conexión par para las transferencias de control. En el seno de la o las conexiones dinámicas originadas, los números de puerto no permiten reconocer explícitamente el protocolo FTP. Una aplicación de filtros al campo del número de puerto bajo TCP no permite identificar de manera inequívoca el protocolo transportado.

Otro problema que se plantea es el del reconocimiento de protocolos cuya puesta en práctica varía tanto por la arquitectura de su utilización como por la incesante creación de nuevos protocolos.

Es conocida, por ejemplo, una arquitectura convencional de utilización del protocolo Telnet mediante apilamiento de la sucesión ordenada de protocolos Ethernet, IP, TCP, Telnet. Son posibles otras arquitecturas mediante apilamiento de la sucesión ordenada de protocolos Ethernet, IP, TCP, HTTP, Telnet o incluso Ethernet, IP, IP, TCP, HTTP, Telnet para gestionar la itinerancia.

Los sistemas del estado conocido de la técnica apenas se adaptan a modificaciones de arquitectura de protocolos mediante modificación de nexos de dependencia entre protocolos existentes o nuevos cuando estos sistemas se basan en reconocimientos de patrones en unos campos determinados por esos nexos de dependencia para identificar protocolos utilizados. Este inconveniente es especialmente notable en los sistemas de soporte físico para los cuales cualquier confrontación con conexiones establecidas según una arquitectura de protocolos no prevista precisa de una reconstrucción so pena de ineficacia.

La invención tiene por objeto un procedimiento para clasificar por medio de un sistema informático tal y como se define en la reivindicación 1. Formas particulares de realización de este procedimiento están definidas en las reivindicaciones 2 a 9.

Los mecanismos autoidentificadores asociados a los nombres de protocolos utilizables y las listas de protocolos utilizables asociadas cada una de ellas a un protocolo utilizable ofrecen una modularidad que permite adaptar el procedimiento a cualquier modificación de arquitectura. Cuando existe una nueva arquitectura que crea un nuevo nexo de dependencia posible entre protocolo padre y protocolo hijo, basta con añadir el nombre de protocolo hijo en la lista asociada al nombre de protocolo padre. Cuando existe un nuevo protocolo utilizable, basta con añadir en el sistema un nuevo mecanismo autoidentificador asociado al nombre del nuevo protocolo utilizable. Se puede llevar a cabo entonces una clasificación de conexión mediante construcción progresiva de una sucesión ordenada de protocolos utilizados en cada una de cuyas etapas el último protocolo constituye un protocolo padre.

La clasificación se termina cuando ya no es posible encontrar un protocolo hijo utilizado para un protocolo padre que es el último de los protocolos de la sucesión ordenada.

Ventajosamente, para buscar un nombre de protocolo hijo cuya naturaleza es implícita, el núcleo informático somete la información conducida a cada mecanismo autoidentificador asociado a un nombre de la lista de nombres de protocolos hijos hasta que uno de los mecanismos autoidentificadores declare reconocer información determinante o hasta que ningún mecanismo... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para clasificar, por medio de un sistema informático, conexiones detectadas entre emisores y receptores en redes de comunicación que utilizan una pila de protocolos designados cada uno de ellos por un nombre de protocolo utilizable, llamándose explícito un protocolo de la pila cuando es identificable de manera inequívoca mediante una cabecera de protocolo que lo precede en la pila de protocolos y llamándose implícito un protocolo en el caso contrario, comprendiendo el procedimiento, en el sistema informático:

-asociar, con cada nombre de protocolo, implícito o explícito, utilizable, un mecanismo autoidentificador de protocolo establecido para reconocer, de entre información conducida en una conexión detectada, información determinante del protocolo designado por ese nombre,

-asociar, con cada nombre de protocolo utilizable llamado protocolo padre, una lista vacía o no vacía de nombres de protocolos utilizables llamados protocolos hijos,

-con cada conexión detectada, asociar (1002, 1003) , en un núcleo informático, una primera estructura de datos establecida para contener una sucesión ordenada de nombres de protocolos utilizados que se inicializa con un nombre de protocolo llamado de base,

-para cada conexión detectada, construir (1004) , en el núcleo informático, la primera estructura de datos buscando (2000) en la lista de nombres de protocolos hijos asociada al último nombre de dicha sucesión ordenada, discriminando (2001) , entre nombre de protocolo hijo de naturaleza implícita y nombre de protocolo hijo de naturaleza explícita, un nombre de protocolo hijo para el cual el mecanismo autoidentificador asociado reconoce (2002, 2007) información determinante de entre la información conducida y añadiendo (2003) seguidamente, al final de la sucesión ordenada, el nombre de protocolo hijo cuando éste es encontrado y recomenzando a buscar mientras sea posible encontrar (2009) en la lista de nombres de protocolos hijos, asociada al último nombre de dicha sucesión ordenada, un nombre de protocolo hijo para el cual el mecanismo autoidentificador asociado reconoce información determinante de entre la información conducida,

-declarar (2010) como clasificada la conexión detectada en el núcleo informático cuando ya no es posible encontrar en la lista de nombres de protocolos hijos, asociada al último nombre de dicha sucesión ordenada, un nombre de protocolo hijo para el cual el mecanismo autoidentificador asociado reconoce información determinante de entre la información conducida,

en el que, para buscar un nombre de protocolo hijo de naturaleza implícita, el núcleo informático somete (2006) la información conducida a cada mecanismo autoidentificador asociado a un nombre de la lista de nombres de protocolos hijos hasta que uno de los mecanismos autoidentificadores declare (2007) reconocer información determinante partiendo de unas reglas de lenguaje del protocolo hijo o hasta que ningún mecanismo autoidentificador pueda declarar reconocer (2012) información determinante,

y en el que, para buscar un nombre de protocolo hijo de naturaleza explícita, el núcleo informático somete (2002) la información conducida al mecanismo autoidentificador asociado al último nombre de dicha sucesión ordenada, al objeto de que ese mecanismo autoidentificador encuentre el nombre del protocolo hijo entre la información determinante del protocolo padre.

2. Procedimiento para clasificar conexiones según la reivindicación 1, caracterizado porque el núcleo informático elabora (1001) una firma actual para cada conexión detectada, comprendiendo la elaboración de la firma actual el sometimiento de la totalidad o parte de la información conducida a al menos un mecanismo autoidentificador asociado a uno de los nombres de pequeño rango dentro de dicha sucesión ordenada, al objeto de que ese mecanismo autoidentificador encuentre, entre la información determinante, indicadores de origen y de destino, siendo elaborada dicha firma actual por el núcleo informático al objeto de contener dichos indicadores de origen y de destino.

3. Procedimiento para clasificar conexiones según la reivindicación 1, caracterizado porque el núcleo informático cataloga cada primera estructura de datos en una primera tabla (1) estableciendo una primera correspondencia asociativa entre cada primera estructura de datos y la firma actual elaborada (1001) para la conexión asociada.

4. Procedimiento para clasificar conexiones según la reivindicación 3, caracterizado porque el núcleo informático establece (1003, 2011) en dicha primera tabla (1) una segunda correspondencia asociativa entre cada firma actual y una firma par cuyos indicadores de origen son los indicadores de destino de la firma actual y cuyos indicadores de destino son los indicadores de origen de la firma actual.

5. Procedimiento para clasificar conexiones según una de las reivindicaciones 3 ó 4, caracterizado porque:

-el núcleo informático recolecta (1000) , dentro de paquetes de datos que pasan por el sistema informático en el seno de conexiones que han de detectarse, la información conducida útil para elaborar una firma al objeto de elaborar (1001) la firma actual cada vez que la información conducida útil es suficiente,

-el núcleo informático utiliza la firma actual así elaborada en tiempo real para detectar una conexión, al objeto de buscar (1002) dentro de dicha primera tabla (1) , la primera estructura de datos que corresponde a la firma actual, de asociar (1003) una nueva primera estructura de datos con la conexión detectada cuando no existe ninguna primera estructura de datos que corresponde a la firma actual y de empezar a construir o seguir (2000) construyendo la primera estructura de datos cuando existe una primera estructura de datos que corresponde (1002) a la firma actual, recolectando (1000) , dentro de los paquetes de datos, la información conducida útil para construir una primera estructura de datos.

6. Procedimiento para clasificar conexiones según la reivindicación 5, caracterizado porque, cuando la información útil recolectada dentro de un paquete de datos no es suficiente para elaborar una firma, el núcleo informático cataloga la información útil en una segunda tabla estableciendo una correspondencia asociativa entre la información útil que comprende entonces nexos de pertenencia a una misma conexión, hasta que la información útil sea suficiente para elaborar la firma actual.

7. Procedimiento para clasificar conexiones según una de las anteriores reivindicaciones, caracterizado porque:

-el núcleo informático repasa (1006) los nombres de protocolos utilizados de la sucesión ordenada en la estructura de datos que construye para detectar (1007) cada nombre de protocolo con conexión dinámica,

-para cada nombre de protocolo con conexión dinámica detectado, el núcleo informático somete (1008) la información conducida al mecanismo autoidentificador asociado al nombre detectado con objeto de determinar si existe una conexión dinámica ulterior y, si existe una conexión dinámica ulterior, de asociarle (1009) una segunda estructura de datos establecida para contener una sucesión ordenada de potenciales nombres de protocolos que comienza con el nombre de protocolo llamado de base.

8. Procedimiento para clasificar conexiones según las reivindicaciones 3 y 7, caracterizado porque el núcleo informático cataloga (1009) cada segunda estructura de datos en una segunda tabla (2) estableciendo una correspondencia asociativa entre cada segunda estructura de datos y una firma potencial elaborada por el mecanismo autoidentificador asociado al nombre detectado.

9. Procedimiento para clasificar conexiones según la reivindicación 8, caracterizado porque el núcleo informático construye además la primera estructura de datos:

-buscando (2004) las sucesiones ordenadas de potenciales nombres de protocolos en las cuales viene incluida la sucesión ordenada de nombres de protocolos utilizados y

-cuando existe (2005) una sucesión ordenada de potenciales nombres de protocolos cuya firma potencial corresponde a la firma actual, completando (2003) la primera estructura de datos por medio de la segunda estructura de datos.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]