MÉTODO PARA CIFRAR Y DESCIFRAR INFORMACIÓN.

Método para proteger información confidencial.

Comprende:

i) cifrar información por medio de una clave pública generada por una tercera parte de confianza (T);

y

ii) descifrar, un usuario o miembro (U1, U2, ..., Ut) de un grupo de usuarios autorizados (U), dicha información cifrada por medio de una clave privada generada por dicha tercera parte de confianza (T).

Comprende además generar, por dicha tercera parte de confianza (T), dicha clave pública como una clave pública común y una pluralidad de claves privadas diferentes, una para cada uno de dichos usuarios (U1, U2, ..., Ut), estando asociadas cada una de dicha pluralidad de claves privadas diferentes a dicha clave pública común y pudiendo utilizarse para dicha etapa de descifrado ii).

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201130840.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: HERNANDEZ ENCINAS,LUIS, MUÑOZ MASQUE,JAIME, MONTOYA VITINI,FAUSTO, DURÁN DÍAZ,José Raúl, GAYOSO MARTÍNEZ,Víctor, MARTÍN MUÑOZ,Agustín, PRIETO MARQUÉS,David, HERNÁNDEZ ÁLVAREZ,Fernando.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › Disposiciones para las comunicaciones secretas o protegidas.

Fragmento de la descripción:

Método para cifrar y descifrar información.

Campo de la técnica La presente invención se refiere, en general, a un método para cifrar y descifrar información en un criptosistema asimétrico y, más particularmente, a un método que comprende claves privadas diferentes, una para cada usuario de un grupo de usuarios autorizados o miembros, asociadas a una clave pública común.

Estado de la técnica anterior

Todos los sistemas de cifrado y descifrado publicados hasta la fecha (DES, TDES, AES, RSA, ECC, etc.) comparten la propiedad de que cada cable de cifrado tiene una y sólo una clave de descifrado correspondiente, que permite la recuperación del texto sencillo cifrado con la primera [1] [2] [3] [4] [5] [6] [7].

En criptografía simétrica, se usa la misma clave tanto para cifrar como para descifrar un mensaje o documento. Esta clave debe mantenerse secreta y los participantes (emisor/receptor) deben disponer de medios (transmisión a través de canales privados, etc.) para garantizar que sólo ellos conocen esta clave.

En criptografía asimétrica o pública, cada usuario tiene una clave asignada, la clave pública, conocida por la comunidad de usuarios, permitiendo así que cualquier usuario de la comunidad envíe un mensaje a un usuario particular usando su clave pública ampliamente conocida. Esta clave pública tiene una clave privada asociada, que pertenece al receptor y que sólo él conoce, que permite el descifrado de los mensajes cifrados recibidos. El sistema está diseñado de tal manera que derivar la clave privada a partir de la clave pública es un problema matemático computacionalmente irresoluble. En este caso además, cada clave pública tiene una y sólo una clave privada correspondiente.

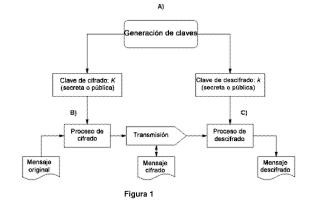

Para ambos sistemas, simétrico y asimétrico, los procedimientos de cifrado y descifrado siguen las mismas etapas, tal como se indican a continuación:

- Generación de claves.

- Cifrado de la información. Este proceso requiere un protocolo o algoritmo que usa como entradas tanto la clave de cifrado como el mensaje sencillo que va a cifrarse.

- Descifrado y recuperación de la información original. Este proceso requiere un protocolo o algoritmo que usa como entradas tanto la clave de descifrado como el mensaje cifrado.

Tal como se ha indicado anteriormente, se han propuesto muchos otros sistemas de cifrado, tal como DES, TDES, AES, RSA, ECC, etc., y algunos de ellos se han patentado. Sin embargo, ninguno aborda el problema que soluciona la presente invención, ya que en todos los casos a cada clave de cifrado está asociada una y sólo una clave de descifrado. Esto significa que si varios usuarios necesitan compartir cierta información cifrada, se ven obligados a compartir sus claves privadas también, lo que supone un grave inconveniente desde el punto de vista de la seguridad, la privacidad y la autenticidad.

- Problemas con las soluciones existentes

Los criptosistemas convencionales, tanto simétricos como asimétricos, permiten la transmisión en red de información confidencial por medio de claves de cifrado. En los criptosistemas simétricos, las claves se mantienen secretas y se comparten tanto por el emisor como por el receptor: el primero cifra la información y el segundo la descifra. Este tipo de criptosistemas presentan ventajas, tales como velocidad, eficacia, longitud reducida de las claves y fácil implementación; pero también desventajas, tales como intercambio de claves difícil, claves con una corta vida útil y problemas para firmar información cifrada. La seguridad de estos criptosistemas se basa en el mantenimiento de las claves en secreto: en la práctica, una búsqueda exhaustiva es la única opción viable para violar este tipo de criptosistemas.

En los criptosistemas asimétricos, existen dos claves diferentes. Una de ellas se conoce públicamente (la clave pública) , mediante la cual se cifra la información; mientras que la otra se mantiene en secreto por el receptor (la clave privada) , permitiendo así el descifrado sólo a su propietario. En este tipo de criptosistemas, la seguridad se basa en la dificultad de derivar la clave privada a partir de la clave pública. Tal dificultad está fundamentada normalmente por algún tipo de problema matemático, cuya solución se considera irresoluble.

En algunos de los criptosistemas descritos anteriormente, cada clave de cifrado está asociada con una única clave de descifrado, la única que puede invertir el proceso de cifrado llevado a cabo usando la clave de cifrado. Si debe permitirse a dos personas distintas descifrar una determinada información cifrada, no existe otra posibilidad más que compartir la clave de descifrado.

Sin embargo, compartir una clave secreta conlleva graves riesgos para la seguridad de todo el sistema. Sería muy interesante tener un criptosistema en el que cualquier información cifrada con una clave dada pudiera descifrarse usando claves distintas. Esto permitiría a varias personas descifrar la misma información usando distintas claves, que pueden mantenerse secretas.

Descripción de la invención Es necesario ofrecer una alternativa al estado de la técnica que supere los problemas mencionados anteriormente que sufren las soluciones existentes.

Con este fin, la presente invención proporciona un método para proteger información confidencial, que comprende:

i) cifrar información por medio de una clave pública generada por una tercera parte de confianza (T) ; y

ii) descifrar, un usuario o miembro (U1, U2, …, Ut) de un grupo de usuarios autorizados (U) , dicha información cifrada por medio de una clave privada generada por dicha tercera parte de confianza (T) .

A diferencia de las propuestas conocidas, el método de la invención comprende generar, por dicha tercera parte de confianza (T) , dicha clave pública como una clave pública común y una pluralidad de claves privadas diferentes, una para cada uno de dichos usuarios (U1, U2, …, Ut) , estando asociadas cada una de dicha pluralidad de claves privadas diferentes a dicha clave pública común y pudiendo utilizarse para dicha etapa de descifrado ii) .

Esta invención propone un nuevo tipo de criptosistema que puede considerarse como una variante de un criptosistema de clave pública ya que emplea diferentes claves para los procesos de cifrado y descifrado (y por tanto es asimétrico) . Sin embargo, en esta propuesta cada clave pública tiene una serie de claves privadas asociadas diferentes, de tal manera que cualquiera de éstas puede usarse para descifrar un mensaje cifrado con la primera. Por tanto, la correspondencia entre claves privadas y públicas no es de una a una sino de muchas a una.

Esta invención permite que cualquier usuario que pertenezca a un conjunto de usuarios autorizados descifre un documento que se ha cifrado con una clave pública dada, pero usando su propia clave privada, que es diferente de la clave privada del resto de usuarios. La tercera parte de confianza (T) es responsable de la generación de la clave pública común y la clave privada de cada usuario.

La invención soluciona el problema de acceder a información confidencial en entornos corporativos, donde tal información habitualmente debe mantenerse reservada a un conjunto (normalmente pequeño) de usuarios autorizados.

Otras realizaciones del procedimiento de la invención se describen según las reivindicaciones 2 a 7 adjuntas y en una sección posterior relativa a la descripción detallada de varias realizaciones.

La nueva característica del sistema propuesto es la posibilidad de generar un número arbitrario de claves privadas asociadas a la misma clave pública. Cada vez que un nuevo usuario se une al grupo de usuarios autorizados, se le proporciona una clave privada totalmente nueva que corresponde a la misma clave pública común, compartida por todos los usuarios en el grupo. El nuevo usuario puede acceder a cualquier información cifrada con la clave pública común usando su propia clave privada.

Breve descripción de los dibujos Las anteriores y otras ventajas y características se entenderán más completamente a partir de la siguiente descripción detallada de realizaciones, con referencia a los dibujos adjuntos, que deben considerarse de manera ilustrativa y no limitativa, en los que:

La figura 1 muestra el esquema general para cifrar y descifrar información.

La figura 2 muestra el protocolo propuesto para el cifrado/descifrado, según el método de la presente invención en una realización, con sus diferentes fases.

Descripción detallada de varias realizaciones Este documento presenta un procedimiento que consiste en un sistema de cifrado y descifrado que implementa varias...

Reivindicaciones:

1. Método para cifrar y descifrar información, que comprende: i) cifrar información por medio de una clave pública generada por una tercera parte de confianza (T) ; y ii) descifrar, un usuario o miembro (U1, U2, …, Ut) de un grupo de usuarios autorizados (U) , dicha información cifrada por medio de una clave privada generada por dicha tercera parte de confianza (T) ; en el que el procedimiento está caracterizado porque comprende generar, por dicha tercera parte de confianza (T) :

- dicha clave pública como una clave pública común; y

- una pluralidad de claves privadas diferentes, una para cada uno de dichos usuarios (U1, U2, …, Ut) , estando asociadas cada una de dicha pluralidad de claves privadas diferentes a dicha clave pública común y pudiendo utilizarse para dicha etapa de descifrado ii) .

2. Método según la reivindicación 1, en el que dicho cifrado de información se calcula como: A = αx (mod n) , B = βx (mod n) , C = m (P · Q) x (mod n)

donde A, B, C son la información cifrada; α es un número entero elegido por dicha tercera parte de confianza (T) usado como generador; β = αs (mod n) ; s es un número secreto aleatorio generado por dicha tercera parte de confianza (T) ; n es un número entero calculado como el producto de dos números primos; m es la información que va a cifrarse; P, Q forman dicha clave pública común generada por dicha tercera parte de confianza.

3. Método según la reivindicación 2, en el que: P = α a0 · βb0 (mod n) ;

Q = αc0 · βd0 (mod n) ;

a0, b0, c0, d0 son números enteros generados aleatoriamente por la tercera parte de confianza (T) ;

α = g2 · v1 · v2 · p1 · q1 (mod n) ;

β = αs (mod n) ; n = p · q; g es un elemento elegido aleatoriamente que cumple que g Zn * cuyo orden es λ (n) r, p1 y q1 son números primos; u1 y u2 son números enteros, donde u1 = 2 · v1 y u2 = 2 · v2; v1, v2 son primos entre sí; p = u1 · r · p1 +1; q = u2 · r · q1 +1; φ (n) = (p–1) (q–1) = u1 · u2 · r2 · p1 · q1; donde φ (n) es la función de Euler; λ (n) = mcm (p–1, q–1) = 2 · v1 · v2 · r · p1 · q1 donde mcm representa el mínimo común múltiplo y λ (n) es la

función de Carmichael; y

α cumple la condición: mcd (α, φ (n) ) = mcd (α, u1 · u2 · r2 · p1 · q1) = 1 donde mcd es el máximo común divisor.

4. Método según las reivindicaciones anteriores, en el que dicho descifrado de información se calcula como:

H · K · C (mod n) = m donde

H = A– (ai + ci) (mod n) ;

K = B– (bi + di) (mod n) ;

siendo ai, ci, bi, di la clave privada asociada a uno (Ui) de los usuarios (U1, U2, …, Ut) .

k = (ci + s · di) (mod r) ; donde Zr es el conjunto de enteros módulo r; h= (a0+s · b0) (mod r) ; k= (c0 + s · d0) (mod r) ; r es un número primo.

6. Método, según las reivindicaciones anteriores, en el que dichos usuarios (U1, U2, …, Ut) verifican dicha clave pública común comprobando:

α ≠ 1 (mod n) αr = 1 (mod n)

7. Método según las reivindicaciones anteriores, en el que dichos usuarios (U1, U2, …, Ut) verifican dicha clave privada comprobando:

P = αai · βbi (mod n)

Q = αci · βdi (mod n)

Figura 1

Figura 2

Patentes similares o relacionadas:

Procedimiento de protección de circuitos electrónicos contra interceptación por análisis de potencia y circuito electrónico que usa el mismo, del 3 de Junio de 2020, de Winbond Electronics Corp: Un circuito electrónico con protección contra interceptación por análisis de potencia, que comprende: un elemento de almacenamiento […]

Método de codificación por señales acústicas aleatorias y método de transmisión asociado, del 27 de Mayo de 2020, de CopSonic: Método de codificación de símbolos de información que pertenecen a un alfabeto (A) por medio de señales acústicas, que comprende las siguientes etapas: (a) se adquieren […]

METODO PARA LA CREACION DE UNA IDENTIDAD DIGITAL EN BLOCKCHAIN BASADO EN LA FIRMA ELECTRONICA, del 19 de Marzo de 2020, de SIGNE, S.A.: Método para la creación de una identidad digital en blockchain basado en la firma electrónica que contempla la generación de la identidad digital en la que se crea […]

Método de consulta confidencial de una base de datos cifrada, del 18 de Marzo de 2020, de COMMISSARIAT A L'ENERGIE ATOMIQUE ET AUX ENERGIES ALTERNATIVES: Método de consulta confidencial de una base de datos alojada por un servidor, conteniendo la base de datos una tabla de registros, obteniéndose cada registro por medio de un […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Procedimiento de securización y de autentificación de una telecomunicación, del 1 de Enero de 2020, de Airbus CyberSecurity SAS: Procedimiento de comunicación entre dos entidades comunicantes, generando una primera entidad comunicante un mensaje de datos que comprende datos útiles […]

Procedimiento y dispositivo de autenticación de entidad, del 20 de Noviembre de 2019, de CHINA IWNCOMM CO., LTD: Un procedimiento para autenticar una entidad, comprendiendo el procedimiento: la operación 1 de transmitir, por una entidad A, un primer mensaje […]

Generación de firma digital, del 6 de Noviembre de 2019, de NAGRAVISION S.A.: Metodo para firmar digitalmente un mensaje, donde el metodo comprende: a) obtener parametros de dominio que definen un grupo asociado a una operacion de grupo […]