Control de acceso multi-dominio.

Un método para controlar el acceso por un cliente (210-1) a un recurso (268) protegido por un sistema de control de acceso (220) que usa chivatos de control de acceso,

transmitidos en conjunto con peticiones de acceso al recurso, para determinar si se puede permitir el acceso, en donde dichos chivatos de control de acceso se transmiten solamente entre dicho cliente y uno o más servidores que pertenecen a un primer dominio, el método que comprende los pasos de: un primer servidor (260) que pertenece a dicho primer dominio que recibe un elemento de datos particular desde dicho cliente (210-1);

en donde dicho elemento de datos particular:

fue transmitido a dicho cliente desde un segundo servidor (242) que no pertenece a dicho primer dominio, e indica que un usuario se ha autentificado por dicho sistema de control de acceso;

dicho primer servidor (260) que determina que dicho usuario se ha autentificado por dicho sistema de control de acceso (220) en base a dicho elemento de datos particular; y

en respuesta a dicho primer servidor (260) determinar que dicho usuario puede acceder a dicho recurso, dicho primer servidor (260) que transmite a dicho cliente un chivato de control de acceso generado por dicho sistema de control de acceso (220).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2000/023442.

Solicitante: Entrust, Inc.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 4975 Preston Park Boulevard, Suite 400 Plano, TX 75093 ESTADOS UNIDOS DE AMERICA.

Inventor/es: SAMPSON,LAWRENCE, BELMONTE,EMILIO, FANTI,MARCO, MEDINA,RAUL.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G05B19/042 FISICA. › G05 CONTROL; REGULACION. › G05B SISTEMAS DE CONTROL O DE REGULACION EN GENERAL; ELEMENTOS FUNCIONALES DE TALES SISTEMAS; DISPOSITIVOS DE MONITORIZACION O ENSAYOS DE TALES SISTEMAS O ELEMENTOS (dispositivos de maniobra por presión de fluido o sistemas que funcionan por medio de fluidos en general F15B; dispositivos obturadores en sí F16K; caracterizados por particularidades mecánicas solamente G05G; elementos sensibles, ver las subclases apropiadas, p. ej. G12B, las subclases de G01, H01; elementos de corrección, ver las subclases apropiadas, p. ej. H02K). › G05B 19/00 Sistemas de control por programa (aplicaciones específicas, ver los lugares apropiados, p. ej. A47L 15/46; relojes que implican medios anejos o incorporados que permiten hacer funcionar un dispositivo cualquiera en un momento elegido de antemano o después de un intervalo de tiempo predeterminado G04C 23/00; marcado o lectura de soportes de registro con una información digital G06K; registro de información G11; interruptores horarios o de programa horario que se paran automáticamente cuando el programa se ha realizado H01H 43/00). › que utilizan procesadores digitales (G05B 19/05 tiene prioridad).

- G06F1/00 G […] › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

- G06F21/00 G06F […] › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06F3/00 G06F […] › Disposiciones de entrada para la transferencia de datos destinados a ser procesados en una forma utilizable por el computador; Disposiciones de salida para la transferencia de datos desde la unidad de procesamiento a la unidad de salida, p. ej. disposiciones de interfaz.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/00 H04L […] › Disposiciones para las comunicaciones secretas o protegidas.

PDF original: ES-2409629_T3.pdf

Fragmento de la descripción:

Control de acceso multi-dominio.

SOLICITUD RELACIONADA Esta solicitud de patente reivindica prioridad de la Solicitud de Patente Provisional de EE.UU. Nº 60/150.392, presentada el 23 de octubre de 1999, titulada Soporte Multi-Dominio en un Sistema de Acceso de Aplicaciones Web, que se incorpora por este medio por referencia en su totalidad.

CAMPO DE LA INVENCIÓN La presente invención se refiere a la gestión de acceso a recursos accesibles sobre una red.

ANTECEDENTES DE LA INVENCIÓN Las redes informáticas han llegado a ser ubicuas en la empresa, la industria, y la educación. Las redes tienen uno o más recursos, tales como programas de aplicaciones que proporcionan diversas funciones informáticas, que están disponibles para todos los usuarios. El desarrollo de la red globalmente accesible, de paquetes conmutados conocida como Internet ha permitido que los recursos de red lleguen a estar disponibles en todo el mundo. El

desarrollo del protocolo de hipertexto (“HTTP”) que implementa la Telaraña Mundial (la “web”) permite redes que sirven como plataforma para el comercio electrónico global. En particular, a través de la web una empresa intercambia fácilmente información con sus clientes, suministradores y socios en todo el mundo. Debido a que alguna información intercambiada es valiosa y sensible, el acceso a ella se debería limitar a usuarios seleccionados. De esta manera, hay una necesidad de proporcionar información de acceso selectivo disponible sobre la web.

Un planteamiento para solventar el problema anteriormente mencionado es proteger un conjunto de recursos accesibles sobre la red con un mecanismo de control de acceso. Un mecanismo de control de acceso es una combinación de soporte lógico y componentes físicos configurados para gestionar el acceso a un conjunto de recursos conectados a una red. A menudo, el mecanismo de control de acceso es un programa informático comercial, que se adquiere como un programa informático disponible comercialmente de suministradores de mecanismos de control de acceso. Un recurso es una fuente de información, identificada por un identificador, tal

como un localizador de recursos uniforme (“URL”) o una dirección del protocolo de Internet (“IP”) . Un recurso protegido por un sistema de control de acceso puede ser un archivo estático (“página”) que contiene un código conforme al Lenguaje de Marcado de Hipertexto (“HTML”) o una página generada dinámicamente creada por programas en base a la Interfaz de Pasarela Común (“CGI”) . Ejemplos de recursos incluyen una página web, un sitio web completo, una base de datos habilitada para web, y una mini aplicación.

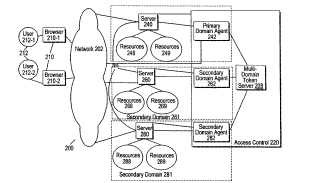

La FIGURA 1 es un diagrama de bloques que representa una arquitectura de red ejemplar 100 que incluye un sistema protegido por un mecanismo de control de acceso 101. La arquitectura de red ejemplar 100 incluye un navegador 110 acoplado por un enlace de comunicación a una red 102. El bloque mostrado para el navegador 110 representa un terminal, un ordenador de estación de trabajo, o un equivalente que ejecuta un programa de navegador estándar o un equivalente, tal como Netscape, Navigator, Internet Explorer, o NCSA Mosaic. La red 102 es una red de comunicación de información compatible, preferiblemente Internet. En realizaciones alternativas, el navegador 100 es un proceso cliente o una estación de trabajo cliente de cualquier tipo conveniente, y la red 102 es una red de comunicación de datos que puede transferir información entre el cliente y un servidor que también está acoplado a la red.

El término servidor se usa aquí para referirse a uno o más elementos de soporte lógico o componentes físicos informáticos que están dedicados a proporcionar las funciones requeridas (“servicios”) en nombre de clientes que transmiten las peticiones. Un servidor puede ser un módulo de soporte lógico que se puede invocar por y ejecutar por un proceso cliente, un proceso separado que recibe peticiones de otros procesos cliente que ejecutan el mismo sistema informático, o un conjunto de procesos que se ejecutan en un conjunto de ordenadores, donde los procesos responden a las peticiones mediante clientes que se ejecutan en otros ordenadores.

El sistema de control de acceso 190 está acoplado a la red 102 y suministra servicios usados para gestionar acceso a servidores protegidos 150, incluyendo autentificación de usuarios y servicios de verificación, de una manera que se describirá más tarde en mayor detalle. Los servidores protegidos 150 también están acoplados a la red 102 y suministran uno o más recursos.

Antes de que un usuario pueda acceder a un recurso de los servidores protegidos 150, el usuario debe primero registrarse en el sistema de control de acceso 190, suministrando información al sistema de control de acceso 190 usada para autentificar al usuario. Los usuarios pueden registrarse o bien con un certificado digital transmitido al sistema de control de acceso 190 o bien abriendo una página de registro suministrada por el sistema de control de acceso 190 con el navegador 110 e introduciendo un nombre y una contraseña. Una vez que el usuario es autentificado, se asocia una sesión autentificada con el usuario, y el usuario puede acceder entonces a uno o más recursos en los servidores protegidos durante la vida de la sesión autentificada.

Para este propósito, el sistema de control de acceso 190 transmite uno o más datos de identificación, por ejemplo, chivatos, al navegador 110 que se usan, al menos en parte, por un servidor protegido para verificar que el usuario ha sido autentificado. Los chivatos son piezas de información que un servidor puede crear y transmitir a un navegador, para hacer al navegador almacenar el chivato y retransmitirlo en peticiones posteriores a los servidores. Un chivato se puede asociar con un nombre de dominio usado para identificar la dirección IP de un servidor. Un nombre de dominio es un identificador que identifica un conjunto o una o más direcciones IP. Ejemplos de nombres de dominio son ‘enCommerce.com’ o ‘uspto.gov’. Un navegador transmite un chivato en conjunto con una petición al servidor

para acceder a un recurso, transmitiendo los chivatos como parte de la petición. Los chivatos transmitidos están asociados con el nombre de dominio del servidor.

Se puede usar un nombre de dominio en una dirección que identifica un recurso, tal como un URL. Por ejemplo, se puede usar un dominio para identificar recursos “sample1File.htm” y “sample2File.htm”, usando el URL “www.demoDomain/sample2File.htm”, donde ‘demoDomain’ es el nombre de dominio. El nombre de dominio corresponde a la dirección IP de un servidor que puede suministrar un recurso.

Un dominio es un conjunto de recursos que puede ser identificado por el nombre de dominio. De esta manera,

‘sample1File.htm’ ‘sample2File.htm’ son recursos que pertenecen al mismo dominio. El proceso de acceder a un recurso a través de una petición que identifica el recurso usando un nombre de dominio se conoce como acceder al dominio.

Cuando un servidor protegido recibe una petición para acceso desde un cliente que ha sido autentificado, el servidor

protegido recibe unos “chivatos de control de acceso” para el dominio del servidor. Los chivatos de control de acceso pueden contener información usada para verificar que un usuario ha sido autentificado, y pueden contener datos que especifican los privilegios del usuario. Un privilegio es un derecho para acceder a un recurso particular. Los chivatos de control de acceso típicamente están cifrados para propósitos de seguridad.

Una desventaja principal para un sistema de control de acceso convencional es que solamente controla el acceso a un conjunto de servidores y recursos que pertenecen a un dominio. La razón subyacente para esta limitación es la siguiente. Cuando un sistema de control de acceso convencional suministra unos chivatos de control de acceso a un usuario que acaba de ser autentificado, los chivatos transmitidos se asocian con el dominio del sistema de control de acceso. Cuando el navegador requiere acceso a otro recurso en otro dominio, los chivatos de control de acceso no se transmiten debido a que están asociados con otro dominio. De esta manera, cada nombre de dominio usado para desplegar un conjunto de servidores o recursos requiere su propia implementación y el mantenimiento de un sistema de control de acceso, añadiendo el coste de asegurar recursos accesibles sobre una red. Además, para cada nombre de dominio un usuario debe registrarse. De esta manera, el usuario se puede... [Seguir leyendo]

Reivindicaciones:

1. Un método para controlar el acceso por un cliente (210-1) a un recurso (268) protegido por un sistema de control de acceso (220) que usa chivatos de control de acceso, transmitidos en conjunto con peticiones de acceso al recurso, para determinar si se puede permitir el acceso, en donde dichos chivatos de control de acceso se transmiten solamente entre dicho cliente y uno o más servidores que pertenecen a un primer dominio, el método que comprende los pasos de:

un primer servidor (260) que pertenece a dicho primer dominio que recibe un elemento de datos particular desde dicho cliente (210-1) ; en donde dicho elemento de datos particular:

fue transmitido a dicho cliente desde un segundo servidor (242) que no pertenece a dicho primer dominio, e indica que un usuario se ha autentificado por dicho sistema de control de acceso;

dicho primer servidor (260) que determina que dicho usuario se ha autentificado por dicho sistema de control de acceso (220) en base a dicho elemento de datos particular; y en respuesta a dicho primer servidor (260) determinar que dicho usuario puede acceder a dicho recurso, dicho primer servidor (260) que transmite a dicho cliente un chivato de control de acceso generado por dicho sistema de control de acceso (220) .

2. El método de la reivindicación 1, que además incluye los pasos de:

recibir una primera petición desde dicho cliente (210-1) para acceder a dicho recurso (268) ; determinar que dicho cliente no transmitió un chivato de control de acceso particular en conjunto con dicha primera petición que se puede usar para determinar si dicho cliente puede acceder a dicho recurso (268) ; y en respuesta a determinar que dicho cliente no transmitió un chivato de control de acceso particular en conjunto con dicha primera petición, dicho primer servidor (260) hacer a dicho cliente transmitir una segunda petición a dicho segundo servidor (242) para determinar los derechos de acceso de dicho cliente.

3. El método de la reivindicación 2, en donde dicho elemento de datos particular fue transmitido a dicho cliente (210-1) desde dicho segundo servidor (242) en respuesta a dicho segundo servidor que determina que dicho usuario se ha autentificado, en donde dicho segundo servidor que determina que dicho usuario se ha autentificado incluye dicho servidor que realiza al menos uno de:

hacer a dicho usuario registrarse a dicho sistema de control de acceso para ser autentificado por dicho sistema de control de acceso (220) , y examinar uno o más chivatos que están asociados con un nombre de dominio asociado con dicho segundo servidor pero no dicho primer servidor.

4. El método de cualquier reivindicación precedente, que además incluye los pasos de:

hacer que dicho cliente transmita dicho elemento de datos particular a uno o más de otros servidores, en donde cada uno de los otros servidores de dicho uno o más de otros servidores transmite otros elementos de datos que se transmiten solamente entre dicho cliente y otro dominio de uno o más servidores al que pertenece dicho cada uno de otro servidor; y dicho cada uno de otro servidor de dicho uno o más de otros servidores que transmiten otra información de control de acceso generada por dicho sistema de control de acceso en otro elemento de datos o dichos otros elementos de datos respectivos.

5. El método de cualquier reivindicación precedente, el método que además incluye los pasos de:

dicho segundo servidor (242) hacer que un segundo chivato de control de acceso que refleja dicho chivato de control de acceso sea almacenado en un mecanismo de almacenamiento que se puede acceder por dicho primer servidor (260) ; y dicho primer servidor que recupera dicho chivato de control de acceso para generar dicho chivato de control de acceso; en donde preferiblemente dicho mecanismo de almacenamiento es un servidor particular (208) dedicado a generar chivatos de control de acceso que cada uno indica que un usuario particular se ha autentificado por dicho sistema de control de acceso, el método que además incluye el paso de dicho servidor particular generar dicho elemento de datos particular en respuesta a una petición transmitida por dicho segundo servidor a dicho servidor particular.

6. El método de cualquier reivindicación precedente, que además incluye los pasos de:

dicho segundo servidor (242) que transmite una petición para dicho elemento de datos particular a un servidor particular (208) dedicado a generar chivatos de control de acceso que cada uno indica que un usuario particular ha sido autentificado por dicho sistema de control de acceso; y dicho servidor particular generar dicho elemento de datos particular y transmitir dicho elemento de datos particular a dicho segundo servidor; en donde el paso de que dicho primer servidor determine que dicho usuario se ha autentificado por dicho sistema de control de acceso preferiblemente incluye que dicho primer servidor transmita una petición a dicho servidor particular para verificar que dicho elemento de datos particular está asociado con un usuario que se ha autentificado.

7. Un medio legible por ordenador que transporta una o más secuencias de una o más instrucciones para controlar el acceso por un cliente (210-1) a un recurso (268) protegido por un sistema de control de acceso (220) que usa chivatos de control de acceso, transmitidos en conjunto con las peticiones para acceder al recurso, para determinar si se puede permitir el acceso, en donde dichos chivatos de control de acceso solamente se transmiten entre dicho cliente (210-1) y uno o más servidores que pertenecen a un primer dominio, la una o más secuencias de una o más instrucciones que incluyen instrucciones que cuando se ejecutan por uno o más procesadores, hacen al uno o más procesadores realizar los pasos de:

un primer servidor (260) que pertenece a dicho primer dominio recibir un elemento de datos particular de dicho cliente (210-1) ; en donde dicho elemento de datos particular:

fue transmitido a dicho cliente desde un segundo servidor (242) que no pertenece a dicho primer dominio, e indica que un usuario se ha autentificado por dicho sistema de control de acceso;

dicho primer servidor (260) que determina que dicho usuario se ha autentificado por dicho sistema de control de acceso (220) en base a dicho elemento de datos particular; y en respuesta a dicho primer servidor (260) determinar que dicho usuario puede acceder a dicho recurso, dicho primer servidor (260) que transmite a dicho cliente (210-1) un chivato de control de acceso generado por dicho sistema de control de acceso (220) .

8. El medio legible por ordenador de la reivindicación 7, que además incluye los pasos de:

recibir una primera petición desde dicho cliente (210-1) para acceder a dicho recurso (268) ; determinar que dicho cliente no transmitió un chivato de control de acceso particular en conjunto con dicha primera petición que se puede usar para determinar si dicho cliente puede acceder a dicho recurso (268) ; y en respuesta a determinar que dicho cliente no transmitió dicho chivato de control de acceso particular en conjunto con dicha primera petición, dicho primer servidor (260) hacer a dicho cliente transmitir una segunda petición a dicho segundo servidor (242) para determinar los derechos de acceso de dicho cliente.

9. El medio legible por ordenador de la reivindicación 8, en donde dicho elemento de datos particular fue transmitido a dicho cliente (210-1) desde dicho segundo servidor (242) en respuesta a dicho segundo servidor que determina que dicho usuario se ha autentificado.

10. El medio legible por ordenador de las reivindicaciones 8 o 9, en donde dicho segundo servidor (242) que determina que dicho usuario (210-1) se ha autentificado incluye dicho servidor que realiza al menos uno de:

hacer a dicho usuario registrarse a dicho sistema de control de acceso (220) a ser autentificado por dicho sistema de control de acceso, y examinar uno o más chivatos que están asociados con un nombre de dominio asociado con dicho segundo servidor pero no con dicho primer servidor.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]