Procedimiento de autenticación de usuario y sistema de autenticación de usuario.

Un procedimiento de verificación de usuario realizado en un servidor de verificación (12),

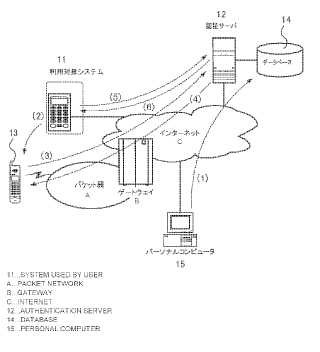

con un sistema dedestino de uso (11) conectado al servidor de verificación (12) y un terminal informático (13) que se puede conectar con el servidor de verificación (12), y dicho sistema de destino de uso (11) se comunica con el servidor de verificación (12) através de un primer canal de comunicación, y el procedimiento comprende las etapas de:

registro de un patrón de obtención de contraseña basado en un elemento específico seleccionado entre ungrupo de elementos que forman un patrón predeterminado;

recepción de un mensaje de inicio del procedimiento de verificación que incluye información de identificacióndel sistema asignada al sistema de destino de uso (11), en la que dicho mensaje de inicio del procedimiento deverificación se envía desde el dispositivo terminal informático (13) de un usuario a través de un segundo canal decomunicación;

en el que el sistema de destino de uso (11) incluye un interfaz de usuario para llevar a cabo un procedimientode cálculo per una instrucción facilitada a través del interfaz de usuario y, como respuesta a una operación del usuario, muestra en pantalla la información de identificación del sistema, para permitir que el usuario introduzca la informaciónde identificación del sistema en el terminal informático (13),

en el que el terminal informático (13) es un dispositivo de comunicación portátil que el usuario lleva consigo, detal manera que el usuario del terminal informático (13) se comunica con otro dispositivo de comunicación portátil,

generación de un patrón presentado en el que se asigna un carácter predeterminado a cada elemento delgrupo de elementos que forma el patrón predeterminado, cuando se recibe la información de identificación del sistemaprocedente del terminal informático (13);

envío, a través del segundo canal de comunicación, del patrón presentado generado, desde el servidor deverificación (12) al terminal informático (13), e indicación al usuario de que introduzca un carácter asignado a unelemento específico correspondiente al patrón de obtención de contraseña;

recepción del carácter introducido desde el sistema de destino de uso (11) por el servidor de verificación (12) através del primer canal de comunicación, y

exclusión de una solicitud de verificación de usuario procedente de un sistema de destino de uso no registradopor ser ilegítima, basada en mensajes de inicio del procedimiento de verificación recibidos, y toma de decisión acerca desi el carácter recibido es legítimo o no, basada en el patrón presentado y el patrón de obtención de contraseña delusuario; y

notificación del resultado de la decisión al sistema de destino de uso (11) a través del primer canal decomunicación.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/JP2003/001498.

Solicitante: PASSLOGY CO., LTD.

Nacionalidad solicitante: Japón.

Dirección: Fukuroku Build. 4F, 2-7 Kanda-Tsukasamachi, Chiyoda-ku Tokyo 101-0048 JAPON.

Inventor/es: OGAWA HIDEHARU.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F15/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Computadores digitales en general (detalles G06F 1/00 - G06F 13/00 ); Equipo de procesamiento de datos en general.

- G06F21/00 G06F […] › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/32 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2417479_T3.pdf

Fragmento de la descripción:

Procedimiento de autenticación de usuario y sistema de autenticación de usuario. ANTECEDENTES

La presente invención se refiere a un procedimiento de verificación de usuario y a un sistema de verificación deusuario para llevarlo a cabo.

En los últimos años, se han generalizado diversos aparatos informáticos, de los cuales los ordenadores son unejemplo representativo. En particular, los teléfonos móviles provistos de funciones de correo electrónico y funciones deconexión a Internet se han extendido de forma extremadamente rápida y se han convertido en dispositivos informáticosnecesarios para las personas.

A medida que avanza esta sociedad de la información, el acceso ilegítimo a los sistemas y otros problemas deseguridad se han vuelto extremadamente importantes. Tradicionalmente, para impedir el acceso ilegítimo a lossistemas, un procedimiento común es el de usar una identidad y contraseña de usuario registradas con anterioridadpara llevar a cabo la verificación del usuario. Sin embargo, para responder a una necesidad de niveles de seguridad aúnmás altos, se han realizado propuestas de diversos procedimientos de verificación de usuario adaptados a distintosentornos de uso y objetivos.

Uno de ellos es el sistema de verificación de usuario que limita los dispositivos terminales que pueden accedera un sistema. Este procedimiento se basa en la premisa de que la persona que posee el dispositivo terminal es la mismapersona que lo usa. Por ejemplo, cuando se accede desde un teléfono móvil a un sistema determinado, se puede usarun número de identificación por unidad, que se asigna a dicho teléfono móvil para lograr una verificación de usuario más segura.

Además, también se conoce la verificación de usuario en la que se usa una tabla de números aleatorios. Enesta verificación de usuario en la que se usa una tabla de números aleatorios, se adjudican previamente a cada usuariotarjetas de tablas de números aleatorios con tablas de números aleatorios escritas, y cada vez que se lleva a cabo laverificación de usuario, el sistema designa un carácter en una posición escogida libremente de la tabla de números aleatorios y solicita al usuario que lo introduzca. Por tanto, debido a que el carácter introducido cambia cada vez, esteprocedimiento resulta eficaz contra las «escuchas ocultas».

En la verificación de usuario llevada a cabo en el sistema, si se filtra («escuchas ocultas») la contraseña que seestá usando allí, se originarán gravísimos problemas de seguridad. Por lo tanto, la gestión que haga el usuario de lacontraseña resulta extremadamente importante y es fundamental que cada usuario se responsabilice de sus propiasacciones cuando se consideran los problemas de seguridad del sistema.

En general, para cada sistema se requieren diferentes contraseñas usadas para la verificación de usuario yexisten diversos formatos. Así, los usuarios que usan muchos sistemas deben gestionar muchas contraseñas y lagestión de las contraseñas se convierte en un engorro para el usuario. Debido a las características de las contraseñas, el usuario debería tratar de conservar la contraseña en la memoria, pero cuando se gestionan muchas contraseñas, noes raro que se anoten en un cuaderno o similar. Además, los usuarios a los que les resulta difícil gestionar suscontraseñas han escogido contraseñas con caracteres fáciles de recordar o han escogido los mismos caracteres para lacontraseña de cada sistema para gestionarlas de manera integrada.

Sin embargo, dichas acciones del usuario en relación con la gestión de contraseñas conllevan que el sistemase vea expuesto a riesgos de seguridad. Mientras el usuario actúe de este modo, la verificación de usuario concontraseña prevista originalmente presentará problemas de seguridad fundamentales.

Además, aunque el usuario preste mucha atención a la hora de gestionar la contraseña, seguirá habiendoproblemas de seguridad, como, por ejemplo, cuando la contraseña que se introduce en un terminal de una tienda esobservado de manera ilegítima o cuando en el propio terminal se incorpora un mecanismo de «escucha oculta», demanera que la contraseña se filtre a un tercero.

Además, incluso en una verificación de usuario como la descrita, en la que los teléfonos móviles que pueden acceder al sistema están restringidos, cuando un usuario pierde un teléfono móvil, o se lo roban o pasa a manos de untercero, solo se logra un nivel de seguridad equivalente al que se obtiene al llevar a cabo una verificación de usuariotradicional y, por tanto, este tipo de verificación de usuario presentaba dificultades a la hora de impedir de manera eficazel acceso ilegítimo al sistema. Era similar incluso al de una verificación de usuario en la que se usan las tablas denúmeros aleatorios.

Además de lo expuesto anteriormente, se observó que en los documentos WO 01/63545 A1 y US 5 742 035 serevelaban conceptos afines. Las respectivas memorias descriptivas se referían a la verificación de usuarios autorizadosy dispositivos mnemotécnicos para números pin de tarjetas de crédito.

RESUMEN

Por lo tanto, para resolver los problemas mencionados anteriormente, la invención tiene por objeto proporcionarun nuevo procedimiento de verificación de usuario y un sistema para llevarlo a cabo que eviten de manera eficaz elacceso ilegítimo a un sistema por parte de un tercero.

Además, otro objeto de la presente invención consiste en proporcionar dicho procedimiento de verificación deusuario y dicho sistema para llevarlo a cabo, que utilicen al máximo la infraestructura existente del sistema, de manera que no suponga un coste excesivo.

Además, otro objeto de la presente invención consiste en proporcionar un procedimiento de verificación deusuario y un sistema para poder llevarlo a cabo que impidan de manera eficaz el acceso ilegítimo al sistema, al tiempoque se consiga que la gestión de contraseñas que realiza el usuario sea sencilla y su uso resulte práctico para todos losusuarios. Por extensión, la presente invención tiene por objeto eliminar los problemas de seguridad fundamentalesocasionados por las acciones de los usuarios.

Además, otro objeto de la presente invención consiste en proporcionar un procedimiento de registro y unainterfaz de usuario para llevar a cabo dicho procedimiento de registro, para registrar una «contraseña» que se use enlos procedimientos de verificación descritos anteriormente y en los sistemas para llevar a cabo los procedimientos deverificación de usuario.

Los problemas citados anteriormente se resuelven por medio de los conceptos definidos en las reivindicacionesindependientes. Las formas de realización preferidas se definen en las reivindicaciones dependientes.

La presente invención es un procedimiento de verificación de usuario y un sistema de verificación de usuario, en los que se registra previamente un patrón de obtención de contraseña para cada usuario en un servidor deverificación, y después, cuando el usuario va a utilizar un sistema de destino usado, el servidor de verificación genera unpatrón presentado y lo presenta al usuario. Después, el usuario introduce una cadena de caracteres correspondiente alpropio patrón de obtención de contraseña del usuario para el patrón presentado. A continuación, el servidor deverificación efectúa una confirmación de la cadena de caracteres introducida basándose en el patrón presentado y elpatrón de obtención de contraseña del propio usuario, y después se notifica el resultado de la confirmación al sistemade destino utilizado.

El «patrón de obtención de contraseña» se refiere a un elemento (grupo) específico que el usuario seleccionalibremente entre un grupo de elementos que constituyen un patrón global. Más concretamente, el patrón de obtenciónde contraseña es un patrón matricial o regla matricial que muestra qué grupo de elementos se seleccionó a partir de unamatriz que constituye el patrón global. Cabe señalar aquí que el patrón de obtención de contraseña no se refiere a losvalores específicos de elementos específicos en el patrón global, sino que, en último término, se limita a indicar lainformación acerca de qué elemento fue seleccionado.

Más concretamente, de acuerdo con un primer aspecto, la presente invención es un procedimiento de verificación de usuario que comprende las siguientes etapas: una etapa de registro en la que se registra un patrón deobtención de contraseña basándose en un elemento específico seleccionado entre un grupo de elementos queconstituyen un patrón predeterminado; una etapa de recepción en la que se recibe información de identificación delsistema asignada a un sistema de destino de uso, que se envía desde un... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento de verificación de usuario realizado en un servidor de verificación (12) , con un sistema dedestino de uso (11) conectado al servidor de verificación (12) y un terminal informático (13) que se puede conectar con el servidor de verificación (12) , y dicho sistema de destino de uso (11) se comunica con el servidor de verificación (12) através de un primer canal de comunicación, y el procedimiento comprende las etapas de:

registro de un patrón de obtención de contraseña basado en un elemento específico seleccionado entre ungrupo de elementos que forman un patrón predeterminado;

recepción de un mensaje de inicio del procedimiento de verificación que incluye información de identificacióndel sistema asignada al sistema de destino de uso (11) , en la que dicho mensaje de inicio del procedimiento deverificación se envía desde el dispositivo terminal informático (13) de un usuario a través de un segundo canal decomunicación;

en el que el sistema de destino de uso (11) incluye un interfaz de usuario para llevar a cabo un procedimientode cálculo per una instrucción facilitada a través del interfaz de usuario y, como respuesta a una operación del usuario, muestra en pantalla la información de identificación del sistema, para permitir que el usuario introduzca la informaciónde identificación del sistema en el terminal informático (13) ,

en el que el terminal informático (13) es un dispositivo de comunicación portátil que el usuario lleva consigo, detal manera que el usuario del terminal informático (13) se comunica con otro dispositivo de comunicación portátil,

generación de un patrón presentado en el que se asigna un carácter predeterminado a cada elemento delgrupo de elementos que forma el patrón predeterminado, cuando se recibe la información de identificación del sistemaprocedente del terminal informático (13) ;

envío, a través del segundo canal de comunicación, del patrón presentado generado, desde el servidor deverificación (12) al terminal informático (13) , e indicación al usuario de que introduzca un carácter asignado a unelemento específico correspondiente al patrón de obtención de contraseña;

recepción del carácter introducido desde el sistema de destino de uso (11) por el servidor de verificación (12) através del primer canal de comunicación, y

exclusión de una solicitud de verificación de usuario procedente de un sistema de destino de uso no registradopor ser ilegítima, basada en mensajes de inicio del procedimiento de verificación recibidos, y toma de decisión acerca desi el carácter recibido es legítimo o no, basada en el patrón presentado y el patrón de obtención de contraseña delusuario; y

notificación del resultado de la decisión al sistema de destino de uso (11) a través del primer canal decomunicación.

2. Procedimiento de verificación de usuario de acuerdo con la reivindicación 1, en el que, en la etapa de registro, se registra el patrón de obtención de contraseña asociado con información de identificación del usuario que se asigna acada usuario.

3. Procedimiento de verificación de usuario de acuerdo con la reivindicación 2, en el que, en la etapa de toma dedecisión, se recibe la información de identificación del usuario desde el terminal informático (13) , y se especifica elpatrón de obtención de contraseña del usuario de entre los patrones de obtención de contraseña registrados, basándose en la información de identificación de usuario recibida.

4. Procedimiento de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 1 a 3, en elque, en la etapa de toma de decisión, se especifica el carácter asignado a un elemento específico del patrón presentado, basándose en el patrón de obtención de contraseña del usuario, y se compara el carácter recibido y elcarácter especificado.

5. Procedimiento de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 1 a 4, en el quela etapa registro comprende las etapas de:

presentación al usuario de una pantalla que contiene un patrón de registro en el que se asigna un nombre deelemento a cada grupo de elementos, e invitación al usuario para que introduzca su selección de un elemento específico; y

registro del patrón de obtención de contraseña basándose en el elemento específico introducido selectivamentepor el usuario.

6. Procedimiento de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 1 a 5, en el queel patrón de obtención de contraseña es una secuencia de nombres de elementos asignados a los elementos específicos del patrón predeterminado.

7. Procedimiento de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 1 a 6, en el quela etapa de registro comprende las etapas de:

invitación al usuario para que introduzca una regla de conversión predeterminada para el carácter predeterminado asignado al elemento específico introducido selectivamente; y

registro del patrón de obtención de contraseña, basándose en la regla de conversión predeterminada.

8. Procedimiento de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 1 a 7, en elque, en la etapa de generación, se genera el patrón presentado basándose en un valor numérico aleatorio obtenido conuna función numérica aleatoria predeterminada.

9. Sistema de verificación de usuario para llevar a cabo la verificación de usuario en un servidor de verificación (12) , con un sistema de destino de uso (11) conectado al servidor de verificación (12) y un terminal informático (13) que se puede conectar con el servidor de verificación (12) , y dicho sistema de destino de uso (11) se comunica con elservidor de verificación (12) a través de un primer canal de comunicación, que comprende:

medios de registro adaptados para registrar un patrón de obtención de contraseña basándose en un elementoespecífico seleccionado entre un grupo de elementos que forman un patrón predeterminado;

medios de recepción adaptados para recibir un mensaje de inicio del procedimiento de verificación que incluyeinformación de identificación del sistema asignada al sistema de destino de uso (11) , y dicho mensaje de inicio delprocedimiento de verificación se envía desde el dispositivo terminal informático (13) de un usuario a través de unsegundo canal de comunicación;

en el que el sistema de destino de uso (11) incluye un interfaz de usuario para llevar a cabo un procedimientode cálculo per una instrucción facilitada a través del interfaz de usuario y, como respuesta a una operación del usuario, mostrar en pantalla la información de identificación del sistema, para permitir que el usuario introduzca la información deidentificación del sistema en el terminal informático (13) ,

en el que el terminal informático (13) es un dispositivo de comunicación portátil que el usuario lleva consigo, detal manera que el usuario del terminal informático (13) se comunica con otro dispositivo de comunicación portátil,

medios de generación adaptados para generar un patrón presentado en el que se asigna un carácter predeterminado a cada elemento del grupo de elementos que forma el patrón predeterminado, cuando se recibe lainformación de identificación del sistema procedente del terminal informático (13) ;

medios de envío adaptados para enviar, a través del segundo canal de comunicación, el patrón presentadogenerado, desde el servidor de verificación (12) al terminal informático (13) , y solicitar al usuario que introduzca uncarácter asignado a un elemento específico correspondiente al patrón de obtención de contraseña;

otros medios de recepción adaptados para recibir el carácter introducido desde el sistema de destino de uso

(11) por el servidor de verificación (12) a través del primer canal de comunicación, y

medios de toma de decisiones adaptados para excluir una solicitud de verificación de usuario por ser ilegítima, procedente de un sistema de destino de uso no registrado, basándose en mensajes de inicio del procedimiento deverificación recibidos, y para decidir si el carácter recibido es legítimo o no, basándose en el patrón presentado y elpatrón de obtención de contraseña del usuario; y

medios de notificación adaptados para notificar el resultado de la decisión al sistema de destino de uso (11) através del primer canal de comunicación.

10. Sistema de verificación de usuario de acuerdo con la reivindicación 9, en el que los medios de registro estántambién adaptados para registrar el patrón de obtención de contraseña asociado con información de identificación del usuario que se asigna a cada usuario.

11. Sistema de verificación de usuario de acuerdo con la reivindicación 10, en el que los medios de toma dedecisión están también adaptados para recibir la información de identificación del usuario desde el terminal informático (13) , y para especificar el patrón de obtención de contraseña del usuario de entre los patrones de obtención decontraseña registrados, basándose en la información de identificación de usuario recibida.

12. Sistema de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 9 a 11, en el que losmedios de toma de decisión están también adaptados para especificar el carácter asignado a un elemento específicodel patrón presentado, basándose en el patrón de obtención de contraseña del usuario, y comparar el carácter recibido y el carácter especificado.

13. Sistema de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 9 a 12, en el que losmedios de registro están también adaptados para:

presentar al usuario una pantalla que contiene un patrón de registro en el que se asigna un nombre deelemento a cada grupo de elementos, y para solicitar al usuario que introduzca su selección de un elemento específico; y

registrar el patrón de obtención de contraseña basándose en el elemento específico introducido selectivamentepor el usuario.

14. Sistema de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 9 a 13, en el que elpatrón de obtención de contraseña es una secuencia de nombres de elementos asignados a los elementos específicosdel patrón predeterminado.

15. Sistema de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 9 a 14, en el que losmedios de registro están también adaptados para:

solicitar al usuario que introduzca una regla de conversión predeterminada para el carácter predeterminadoasignado al elemento específico introducido selectivamente; y

registrar el patrón de obtención de contraseña, basándose en la regla de conversión predeterminada.

16. Sistema de verificación de usuario de acuerdo con una cualquiera de las reivindicaciones 9 a 15, en elque los medios de generación están también adaptados para generar el patrón presentado, basándose en un valor numérico aleatorio obtenido con una función numérica aleatoria predeterminada.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]