Sistema y método para la reinicialización remota de contraseña y de clave de cifrado.

Un método para asegurar datos en un dispositivo de almacenamiento de datos (10,

100) capaz de estar asegurado por una primera contraseña, el dispositivo de almacenamiento de datos (10, 100) que se proporciona con una clave de protección de contenido K, el método que comprende:

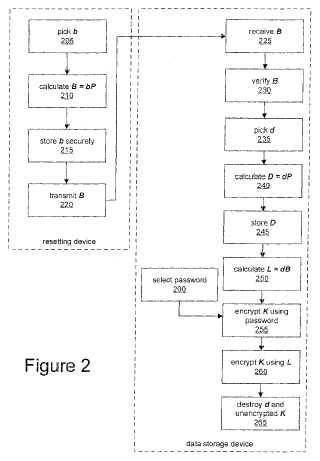

recibir (225), en el dispositivo de almacenamiento de datos (10, 100), una clave pública B generada a partir de una clave privada b en una ubicación remota (40), la clave privada b que se almacena en la ubicación remota (40);

generar (235, 240), en el dispositivo de almacenamiento de datos (10, 100), una clave privada d y una clave pública D a partir de la clave privada d;

generar (250), en el dispositivo de almacenamiento de datos (10, 100), una clave de cifrado de claves L a partir de la clave privada d y la clave pública B;

cifrar (260) la clave de protección de contenido K con la clave de cifrado de claves L para proporcionar una primera clave de protección de contenido cifrada, cifrando (255) la clave de protección de contenido K con la primera contraseña para proporcionar una segunda clave de protección de contenido cifrada, y almacenar la primera y la segunda claves de protección de contenido cifradas en el dispositivo de almacenamiento de datos (10, 100);

destruir (265) d y K en el dispositivo de almacenamiento de datos (10, 100);

y recuperar la clave de cifrado de claves L:

generando (320, 325), en el dispositivo de almacenamiento de datos, un valor de clave r y una clave pública D' a partir del valor de clave r y la clave pública D;

transmitiendo (330) la clave pública D' a la ubicación remota; recibiendo, (355), en el dispositivo de almacenamiento de datos, una clave pública L' generada a partir de la clave privada b y la clave pública D' en la ubicación remota;

y obteniendo (365), en el dispositivo de almacenamiento de datos, la clave de cifrado de claves L a partir de un inverso r1 del valor de clave r y a partir de la clave pública L'.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06113904.

Solicitante: RESEARCH IN MOTION LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 295 PHILLIP STREET WATERLOO, ONTARIO N2L 3W8 CANADA.

Inventor/es: BROWN, MICHAEL K., BROWN, MICHAEL S., LITTLE,HERB.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

PDF original: ES-2383607_T3.pdf

Fragmento de la descripción:

Sistema y método para la reinicialización remota de contraseña y de clave de cifrado.

La presente invención se refiere de manera general al campo de la seguridad informática y de red, y en particular a la administración de contraseñas.

Los datos almacenados en la memoria de un dispositivo de comunicación y/o informático, tal como un dispositivo de comunicación móvil, se pueden asegurar mediante cifrado usando una clave de protección de contenido. Esta clave, a su vez, está protegida preferentemente por, o derivada en parte de, una contraseña de introducida por el usuario, PIN, u otra pieza de datos suministrada por el usuario. Este es un medio para asegurar que los datos sensibles almacenados en el dispositivo de comunicación son accesibles solamente por un usuario designado.

Debido a que las contraseñas introducidas por el usuario a menudo son dependientes del usuario que recuerda mentalmente la contraseña, algunas veces es necesario para el usuario, un administrador u otra persona reinicializar la contraseña del usuario a otro valor cuando el usuario olvida la contraseña existente. El procedimiento de reinicialización se puede invocar remotamente desde otro dispositivo en comunicación con el dispositivo de usuario, por ejemplo desde un servidor situado en la misma red que el dispositivo de usuario. No obstante, cuando la protección de contenido está habilitada y los datos en el dispositivo de comunicación se cifran usando una clave de protección de contenido protegida por o deducida de la contraseña de usuario existente, la clave de protección de contenido no se puede recuperar sin la contraseña de usuario existente. Si el usuario no puede recordar la contraseña existente, los datos protegidos se hacen inaccesibles.

Es por lo tanto deseable proporcionar un sistema y método para reinicializar una contraseña que se usa para proteger o deducir una clave de protección de contenido en un dispositivo desde una ubicación remota, mientras que se continúa proporcionando acceso al contenido del dispositivo que está cifrado usando la clave de protección de contenido.

La US-A-5768373 revela un método para proporcionar acceso a datos cuando un usuario ha olvidado una contraseña. En esta adaptación, se proporciona una pareja de clave privada/pública "una vez". El usuario entonces tiene que ir a través de pasos adicionales de autenticación antes de que se permita el acceso a los datos.

La EP-A-1079565 se dirige a un medio de asegurar un enlace de comunicación entre un servidor y cliente proporcionando una clave compartida para impedir un ataque de hombre en el medio. Esto permite que los datos sean recuperados incluso si se pierde la contraseña.

En un aspecto hay proporcionado un método para asegurar los datos en un dispositivo de almacenamiento de datos capaz de que se asegure por una primera contraseña, el dispositivo de almacenamiento de datos que se proporciona con una clave de cifrado de contenido K, el método que comprende los pasos de:

recibir, en un dispositivo de almacenamiento de datos, una clave pública B generada a partir de una clave privada b en una ubicación remota, la clave privada b que se almacena en la ubicación remota; generar, en el dispositivo de almacenamiento de datos, una clave privada d y una clave pública D a partir de la clave privada d; generar, en el dispositivo de almacenamiento de datos, una clave de cifrado de claves L a partir de la clave privada d y la clave pública B; cifrar la clave de protección de contenido K con la clave de cifrado de claves L para proporcionar una primera clave de protección de contenido cifrada, cifrando la clave de protección de contenido K con la primera contraseña para proporcionar una segunda clave de protección de contenido cifrada, y almacenar la primera y la segunda claves de protección de contenido cifradas en el dispositivo de almacenamiento de datos; destruir d y K en el dispositivo de almacenamiento de datos; y recuperar la clave de cifrado de claves L:

generando, en el dispositivo de almacenamiento de datos, un valor clave r y una clave pública D' a partir del valor de clave r y la clave pública D; transmitir la clave pública D' a la ubicación remota; recibir, en el dispositivo de almacenamiento de datos, una clave pública L' generada a partir de la clave privada b y la clave pública D' en la ubicación remota; y obtener, en el dispositivo de almacenamiento de datos, la clave de cifrado de claves L a partir del valor de clave inverso r1 y L'.

El método puede además comprender recibir desde la ubicación remota una nueva contraseña; transmitir a la ubicación remota una clave pública D', en la que D' = rD; recibir, desde la ubicación remota, una clave pública L', en la que L' comprende una clave pública generada a partir del valor de clave b y D'; calcular r1L' para deducir L; descifrar la primera clave de protección de contenido cifrada; deducir una nueva clave de protección de contenido; y

cifrar la nueva clave de protección de contenido usando la nueva contraseña para proporcionar una nueva segunda clave de protección de contenido cifrada.

En otro aspecto hay proporcionado un dispositivo de almacenamiento de datos para almacenar datos cifrados, el dispositivo de almacenamiento de datos que se adapta para permitir acceso a las operaciones del dispositivo de almacenamiento de datos tras la introducción con éxito de una contraseña, el dispositivo de almacenamiento de datos que comprende:

una memoria volátil para almacenar datos que comprenden los datos a ser cifrados o descifrados, contraseñas, y claves; una memoria no volátil para almacenar los datos cifrados y las claves cifradas; y un procesador adaptado para:

recibir desde una ubicación remota una clave pública B en donde B = bP, generar un valor aleatorio d y almacenar temporalmente d en la memoria volátil o no volátil, calcular una clave pública D = dP, y almacenar la clave pública D en la memoria no volátil; calcular una clave de cifrado de claves L = dB, cifrar una clave de protección de contenido K usando L, usar la clave de protección de contenido K para cifrar y descifrar los datos a ser almacenados en la memoria no volátil, y cifrar y descifrar la clave de protección de contenido K usando una contraseña almacenada en la memoria volátil; y borrar L, d y copias no cifradas de K; y generar un valor aleatorio r y almacenar temporalmente r en la memoria volátil o no volátil, calcular una clave pública D' = rD, y transmitir D' a la ubicación remota; recibir desde la ubicación remota una clave pública L'=bD' y calcular r1L' para deducir la clave de cifrado de claves L, y usar L para descifrar la clave de protección de contenido K.

En otro aspecto hay proporcionado un método para asegurar datos en un dispositivo de almacenamiento de datos capaz de ser asegurado por una primera contraseña, el dispositivo de almacenamiento de datos que se proporciona con una clave de cifrado de contenido K, el método que comprende los pasos de:

recibir, en un dispositivo de almacenamiento de datos, una clave pública B generada a partir de una clave privada b en una ubicación remota, la clave privada b que se almacena en la ubicación remota; generar, en el dispositivo de almacenamiento de datos, una clave privada d y una clave pública D a partir de la clave privada d; generar, en el dispositivo de almacenamiento de datos, una clave de cifrado de claves L a partir de la clave privada d y la clave pública B; cifrar la clave de protección de contenido K con la primera contraseña para proporcionar una clave de protección de contenido cifrada, y almacenar la clave de protección de contenido cifrada en el dispositivo de almacenamiento de datos; cifrar la primera contraseña con la clave de cifrado de claves L para proporcionar una primera contraseña cifrada, y almacenar la contraseña cifrada en el dispositivo de almacenamiento de datos; destruir d y la clave de cifrado de contenido no cifrada K en el dispositivo de almacenamiento de datos; y recuperar la clave de cifrado de claves L:

generando, en el dispositivo de almacenamiento de datos, un valor clave r y una clave pública D' a partir del valor de clave r y la clave pública D; transmitiendo la clave pública D' a la ubicación remota; recibiendo, en el dispositivo de almacenamiento de datos, una clave pública L' generada a partir de la clave privada b y la clave pública D' en la ubicación remota; y obteniendo, en el dispositivo de almacenamiento de datos, la clave de cifrado de claves L a partir del valor de clave inverso r1... [Seguir leyendo]

Reivindicaciones:

1. Un método para asegurar datos en un dispositivo de almacenamiento de datos (10, 100) capaz de estar asegurado por una primera contraseña, el dispositivo de almacenamiento de datos (10, 100) que se proporciona con una clave de protección de contenido K, el método que comprende:

recibir (225) , en el dispositivo de almacenamiento de datos (10, 100) , una clave pública B generada a partir de una clave privada b en una ubicación remota (40) , la clave privada b que se almacena en la ubicación remota (40) ; generar (235, 240) , en el dispositivo de almacenamiento de datos (10, 100) , una clave privada d y una clave pública D a partir de la clave privada d; generar (250) , en el dispositivo de almacenamiento de datos (10, 100) , una clave de cifrado de claves L a partir de la clave privada d y la clave pública B; cifrar (260) la clave de protección de contenido K con la clave de cifrado de claves L para proporcionar una primera clave de protección de contenido cifrada, cifrando (255) la clave de protección de contenido K con la primera contraseña para proporcionar una segunda clave de protección de contenido cifrada, y almacenar la primera y la segunda claves de protección de contenido cifradas en el dispositivo de almacenamiento de datos (10, 100) ; destruir (265) d y K en el dispositivo de almacenamiento de datos (10, 100) ; y recuperar la clave de cifrado de claves L:

generando (320, 325) , en el dispositivo de almacenamiento de datos, un valor de clave r y una clave pública D' a partir del valor de clave r y la clave pública D; transmitiendo (330) la clave pública D' a la ubicación remota; recibiendo, (355) , en el dispositivo de almacenamiento de datos, una clave pública L' generada a partir de la clave privada b y la clave pública D' en la ubicación remota; y obteniendo (365) , en el dispositivo de almacenamiento de datos, la clave de cifrado de claves L a partir de un inverso r1 del valor de clave r y a partir de la clave pública L'.

2. El método de la reivindicación 1 que además comprende cifrar el contenido almacenado en el dispositivo de almacenamiento de datos usando la clave de protección de contenido K antes de cifrar la clave de protección de contenido K y almacenar las claves de protección de contenido cifradas en el dispositivo de almacenamiento de datos.

3. El método de la reivindicación 1 que además comprende:

recibir una contraseña de entrada; determinar que la contraseña de entrada coincide con la primera contraseña, y si la contraseña de entrada coincide con la primera contraseña, descifrar la segunda clave de protección de contenido cifrada usando la contraseña de entrada para obtener la clave de protección de contenido K; y usar la clave de protección de contenido K obtenida de esta manera para cifrar el contenido para almacenamiento en el dispositivo de almacenamiento de datos.

4. El método de la reivindicación 3 que además comprende usar la clave de protección de contenido K obtenida de esta manera para descifrar el contenido cifrado almacenado en el dispositivo de almacenamiento de datos.

5. El método de la reivindicación 1, que además comprende descifrar la primera clave de protección de contenido cifrada usando la clave de cifrado de claves L recuperada de esta manera para obtener la clave de protección de contenido K.

6. El método de la reivindicación 5, que además comprende:

descifrar el contenido previamente cifrado usando una clave de protección de contenido K y almacenada en el dispositivo de almacenamiento de datos usando la clave de protección de contenido K obtenida de esta manera; proporcionar una nueva clave de protección de contenido K'; cifrar el contenido descifrado de esta manera usando la nueva clave de protección de contenido K'; cifrar la nueva clave de protección de contenido K' usando la clave de cifrado de claves L para proporcionar una nueva primera clave de protección de contenido cifrada, y cifrar la nueva clave de protección de contenido K' con la primera contraseña para proporcionar una nueva segunda clave de protección de contenido cifrada.

7. El método de la reivindicación 5, que además comprende:

proporcionar una nueva clave de cifrado de claves M; recibir una segunda contraseña; cifrar la clave de protección de contenido K usando la nueva clave de cifrado de claves M para proporcionar una nueva primera clave de protección de contenido cifrada, y cifrar la clave de protección de contenido K con la segunda contraseña para proporcionar una nueva segunda clave de protección de contenido cifrada.

8. El método de la reivindicación 7 en el que proporcionar una nueva clave de cifrado de claves M comprende:

recibir, en un dispositivo de almacenamiento de datos, una clave pública B1 generada a partir de una clave privada b1 en la ubicación remota, la clave privada b1 que se almacena en la ubicación remota; generar, en el dispositivo de almacenamiento de datos, una clave privada d1 y una clave pública D1 a partir de la clave privada d1; generar, en el dispositivo de almacenamiento de datos, una clave de cifrado de claves M a partir de la clave privada d1 y la clave pública B1; y destruir, en el dispositivo de almacenamiento de datos, M, d1 y K mientras que retiene la nueva primera y la nueva segunda claves de protección de contenido cifradas.

9. El método de cualquiera de las reivindicaciones 1 a 8, que además comprende recibir, en el dispositivo de almacenamiento de datos, una petición de la clave pública D' desde la ubicación remota, anterior a generar el valor de clave r y la clave pública D'.

10. El método de cualquiera de las reivindicaciones 1 a 8, que además comprende recibir, en el dispositivo de almacenamiento de datos, un comando de reinicialización de contraseña desde la ubicación remota, anterior a generar el valor de clave r y la clave pública D'.

11. El método de la reivindicación 5, que además comprende:

descifrar el contenido previamente cifrado usando la clave de protección de contenido K y almacenada en el dispositivo de almacenamiento de datos usando la clave de protección de contenido K obtenida de esta manera; proporcionar una nueva clave de protección de contenido K'; cifrar el contenido descifrado de esta manera usando la nueva clave de protección de contenido K'; proporcionar una nueva clave de cifrado de claves M; cifrar la nueva clave de protección de contenido K' usando la contraseña para proporcionar una nueva primera clave de protección de contenido cifrada, y cifrar la nueva clave de protección de contenido K' con la nueva clave de cifrado de claves M para proporcionar una nueva segunda clave de protección de contenido cifrada.

12. El método de la reivindicación 11 en el que proporcionar una nueva clave de cifrado de claves M comprende:

recibir, en un dispositivo de almacenamiento de datos, una clave pública B1 generada a partir de una clave privada b1 en la ubicación remota, la clave privada b1 que se almacena en la ubicación remota; generar, en el dispositivo de almacenamiento de datos, una clave privada d1 y una clave pública D1 a partir de la clave privada d1; generar, en el dispositivo de almacenamiento de datos, una clave de cifrado de claves M a partir de la clave privada d1 y la clave pública B1; y destruir, en el dispositivo de almacenamiento de datos, la clave de cifrado de claves M, la clave privada d1 y la nueva clave de protección de contenido K' mientras que retiene la nueva primera y la nueva segunda claves de protección de contenido cifradas.

13. El método de la reivindicación 8 o la reivindicación 12 en el que la clave pública B también se genera desde un punto elíptico predeterminado P, y la clave pública B1 también se genera a partir de un punto elíptico predeterminado P1.

14. El método de cualquiera de las reivindicaciones precedentes, que además comprende:

recibir desde la ubicación remota una nueva contraseña; transmitir a la ubicación remota la clave pública D', en donde D' = rD; recibir, desde la ubicación remota, la clave pública L', en donde L' comprende una clave pública generada a partir del valor de clave b y la clave pública D'; calcular r1L' para deducir la clave de cifrado de claves L; descifrar la primera clave de protección de contenido cifrada; deducir una nueva clave de protección de contenido; y cifrar la nueva clave de protección de contenido usando la nueva contraseña para proporcionar una segunda clave de protección de contenido cifrada.

15. El método de la reivindicación 14 cuando no depende directamente o indirectamente de ninguna de las reivindicaciones 7, 8, 12 o 13, que además comprende:

recibir una clave pública B1 desde la ubicación remota, la clave pública B1 que se genera a partir de una clave privada b1 y un punto elíptico predeterminado P1 en la ubicación remota; generar una clave privada d1, y una clave pública D1 a partir de la clave privada d1 y el punto elíptico predeterminado P1; generar una clave de cifrado de claves M a partir de la clave privada d1 y la clave pública B1; destruir la clave privada d1; y cifrar la nueva contraseña usando la nueva clave de cifrado de claves M.

16. Un dispositivo de almacenamiento de datos (10, 100) para almacenar datos cifrados, el dispositivo de almacenamiento de datos (10, 100) que se adapta para permitir el acceso a las operaciones del dispositivo de almacenamiento de datos al introducir con éxito una contraseña, el dispositivo de almacenamiento de datos (10, 100) que comprende:

una memoria volátil (426) para almacenar datos que comprenden los datos a ser cifrados o descifrados, contraseñas, y claves; una memoria no volátil (424) para almacenar datos cifrados y claves cifradas; y un procesador (438) adaptado para:

recibir desde una ubicación remota (40) una clave pública B en donde B = bP en donde b es una clave privada y P es un punto elíptico predeterminado, generar un valor aleatorio d y almacenar temporalmente el valor aleatorio d en la memoria volátil o no volátil, calcular una clave pública D = dP, y almacenar la clave pública D en la memoria no volátil; calcular una clave de cifrado de claves L = dB, cifrar una clave de protección de contenido K usando la clave de cifrado de claves L, usar la clave de protección de contenido K para cifrar y descifrar los datos a ser almacenados en la memoria no volátil, y cifrar y descifrar la clave de protección de contenido K usando una contraseña almacenada en la memoria volátil; y borrar la clave de cifrado de claves L, el valor aleatorio d y las copias no cifradas de la clave de protección de contenido K; y generar un valor aleatorio r y almacenar temporalmente el valor aleatorio r en la memoria volátil o no volátil, calcular una clave pública D' = rD, y transmitir la clave pública D' a la ubicación remota; recibir desde la ubicación remota una clave pública L' = bD' y calcular r1L', en donde r1 es un inverso del valor de clave r, para deducir la clave de cifrado de claves L, y usar la clave de cifrado de claves L derivada de esta manera para descifrar la clave de protección de contenido K.

17. Un método para asegurar datos en un dispositivo de almacenamiento de datos (10, 100) capaz de estar asegurado por una primera contraseña, el dispositivo de almacenamiento de datos (10, 100) que se proporciona con una clave de protección de contenido K, el método que comprende:

recibir (225) , en un dispositivo de almacenamiento de datos, una clave pública B generada a partir de una clave privada b en una ubicación remota, la clave privada b que está almacenada en la ubicación remota; generar (235, 240) , en el dispositivo de almacenamiento de datos, una clave privada d y una clave pública D a partir de la clave privada d; generar (250) , en el dispositivo de almacenamiento de datos, una clave de cifrado de claves L a partir de la clave privada d y la clave pública B; cifrar (255) la clave de protección de contenido K con la primera contraseña para proporcionar una clave de protección de contenido cifrada, y almacenar la clave de protección de contenido cifrada en el dispositivo de almacenamiento de datos; cifrar la primera contraseña con la clave de cifrado de claves L para proporcionar una primera contraseña cifrada, y almacenar la contraseña cifrada en el dispositivo de almacenamiento de datos; destruir (265) la clave privada d y la clave de protección de contenido no cifrada K en el dispositivo de almacenamiento de datos; y recuperar la clave de cifrado de claves L:

generando (320, 325) , en el dispositivo de almacenamiento de datos, un valor de clave r y una clave pública D' a partir del valor de clave r y la clave pública D; transmitiendo (330) la clave pública D' a la ubicación remota; recibiendo (355) , en el dispositivo de almacenamiento de datos, una clave pública L' generada a partir de la clave privada b y la clave pública D' en la ubicación remota; y obteniendo (365) , en el dispositivo de almacenamiento de datos, la clave de cifrado de claves L a partir del inverso r1 del valor de clave r y la clave pública L'.

18. El método de la reivindicación 17 que además comprende cifrar el contenido almacenado en el dispositivo de

almacenamiento de datos usando la clave de protección de contenido K antes de cifrar la clave de protección de contenido K y almacenar la clave de protección de contenido cifrada en el dispositivo de almacenamiento de datos.

19. El método de la reivindicación 18 que además comprende:

recibir una contraseña de entrada; determinar que la contraseña de entrada coincide con la primera contraseña, y si la contraseña de entrada coincide con la primera contraseña, descifrar la clave de protección de contenido cifrada usando la contraseña de entrada para obtener la clave de protección de contenido K; y usar la clave de protección de contenido K obtenida de esta manera para cifrar el contenido para almacenamiento en el dispositivo de almacenamiento de datos.

20. El método de la reivindicación 19 que además comprende usar la clave de protección de contenido K obtenida de esta manera para descifrar el contenido cifrado almacenado en el dispositivo de almacenamiento de datos.

21. El método de la reivindicación 17, que además comprende descifrar la primera contraseña cifrada L recuperada de esta manera para obtener la primera contraseña, y descifrar la clave de protección de contenido cifrada usando la primera contraseña obtenida descifrando la primera contraseña cifrada para obtener la clave de protección de contenido K.

22. El método de la reivindicación 21, que además comprende:

descifrar el contenido cifrado previamente usando la clave de protección de contenido K y almacenada en el dispositivo de almacenamiento de datos usando la clave de protección de contenido K obtenida de esta manera; proporcionar una nueva clave de protección de contenido K'; cifrar el contenido descifrado de esta manera usando la clave de protección de contenido K'; cifrar la nueva clave de protección de contenido K' usando la primera contraseña para proporcionar una nueva clave de protección de contenido cifrada.

23. El método de la reivindicación 21, que además comprende:

proporcionar una nueva clave de cifrado de claves M; recibir una segunda contraseña; cifrar la clave de protección de contenido K obtenida de esta manera usando la segunda contraseña para proporcionar una nueva clave de protección de contenido cifrada, y cifrar la segunda contraseña usando la nueva clave de cifrado de claves M para proporcionar una segunda contraseña cifrada.

24. El método de la reivindicación 23 en el que proporcionar una nueva clave de cifrado de claves M comprende:

recibir, en un dispositivo de almacenamiento de datos, una clave pública B1 generada a partir de una clave privada b1 en la ubicación remota, la clave privada b1 que se almacena en la ubicación remota; generar, en el dispositivo de almacenamiento de datos, una clave privada d1 y una clave pública D1 a partir de la clave privada d1; generar, en el dispositivo de almacenamiento de datos, una clave de cifrado de claves M a partir de la clave privada d1 y la clave pública B1; y destruir la clave privada d1, destruyendo la clave de protección de contenido K después de que se proporciona la nueva clave de protección de contenido cifrada, y destruir la clave de cifrado de claves M después de que se proporciona la segunda contraseña cifrada, en el dispositivo de almacenamiento de datos.

25. El método de cualquiera de las reivindicaciones 17 a 24, que además comprende recibir, en el dispositivo de almacenamiento de datos (10, 100) , una petición de la clave pública D' desde la ubicación remota (40) , anterior a generar el valor de clave r y la clave pública D'.

26. El método de cualquiera de las reivindicaciones 17 a 24, que además comprende recibir, en el dispositivo de almacenamiento de datos, un comando de reinicialización de contraseña desde la ubicación remota, anterior a generar el valor de clave r y la clave pública D'.

27. El método de la reivindicación 21, que además comprende:

descifrar el contenido previamente cifrado usando la clave de protección de contenido K y almacenada en el dispositivo de almacenamiento de datos usando la clave de protección de contenido K obtenida de esta manera; proporcionar una nueva clave de protección de contenido K';

cifrar el contenido descifrado de esta manera usando la nueva clave de protección de contenido K'; proporcionar una nueva clave de cifrado de claves M; cifrar la nueva clave de protección de contenido K' usando la contraseña para proporcionar una nueva clave de protección de contenido cifrada, y cifrar la primera contraseña con la nueva clave de protección de claves M para proporcionar una nueva primera contraseña cifrada.

28. El método de la reivindicación 27 en el que proporcionar una nueva clave de cifrado de claves M comprende:

recibir, en un dispositivo de almacenamiento de datos, una clave pública B1 generada a partir de una clave privada b1 en la ubicación remota, la clave privada b1 que se almacena en la ubicación remota; generar, en el dispositivo de almacenamiento de datos, una clave privada d1 y una clave pública D1 a partir de la clave privada d1; generar, en el dispositivo de almacenamiento de datos, una clave de cifrado de claves M a partir de la clave privada d1 y la clave pública B1; y destruir la clave privada d1, destruyendo la nueva clave de protección de contenido K' después de que se proporciona la nueva clave de protección de contenido cifrada, y destruyendo la clave de cifrado de claves M después de que se proporciona la nueva primera contraseña cifrada, en el dispositivo de almacenamiento de datos.

29. El método de la reivindicación 24 o la reivindicación 28 en el que la clave pública B también se genera a partir de un punto elíptico predeterminado P, y la clave pública B1 también se genera a partir de un punto elíptico predeterminado P1.

30. El método de cualquiera de las reivindicaciones 17 a 29, que además comprende recibir desde la ubicación remota una segunda contraseña en el dispositivo de almacenamiento de datos (10, 100) ; transmitir a la ubicación remota la clave pública D', en donde D' = rD; recibir, desde la ubicación remota, la clave pública L', en donde la clave pública L' comprende una clave pública generada a partir del valor de clave b y la clave pública D'; calcular r1L' , en el que r1 es un inverso del valor de clave r, para deducir la clave de cifrado de claves L; descifrar la primera contraseña cifrada para obtener una primera contraseña descifrada; descifrar la clave de protección de contenido cifrada usando la primera contraseña descifrada; deduciendo una nueva clave de protección de contenido; y cifrar la nueva clave de protección de contenido usando la segunda contraseña para proporcionar una nueva clave de protección de contenido cifrada.

31. El método de la reivindicación 30 cuando no depende directamente o indirectamente de ninguna de las reivindicaciones 23, 24, 27, 28 o 29, que además comprende:

deducir una nueva clave de cifrado de claves M:

recibiendo una clave pública B1 generada a partir de una clave privada b1 y un punto elíptico predeterminado P1 en la ubicación remota, la clave privada b1 que se almacena en la ubicación remota; generar una clave privada d1, y una clave pública D1 a partir de la clave privada d1 y el punto elíptico predeterminado P1; generando la nueva clave de cifrado de claves M a partir de la clave privada d1 y la clave pública B1; y destruir la clave privada d1; y cifrando la segunda contraseña usando la nueva clave de cifrado de claves M.

32. Un medio legible por ordenador que comprende código ejecutable por un dispositivo informático (40) para llevar a cabo el método de cualquiera de las reivindicaciones 1 a 15 o 17 a 31.

33. Un dispositivo de almacenamiento de datos (10, 100) para almacenar datos cifrados, el dispositivo de almacenamiento de datos que se adapta para permitir el acceso a operaciones del dispositivo de almacenamiento de datos en la introducción con éxito de una contraseña, el dispositivo de almacenamiento de datos (10, 100) que comprende:

una memoria volátil (426) para almacenar datos que comprenden los datos a ser cifrados o descifrados, contraseñas, y claves; una memoria no volátil (424) para almacenar los datos cifrados y las claves cifradas; y un procesador (438) adaptada para:

recibir desde una ubicación remota (40) una clave pública B en donde B = bP en donde b es una clave privada y P es un punto elíptico predeterminado, generar un valor aleatorio d y almacenar temporalmente el valor aleatorio d en la memoria volátil o no volátil, calcular una clave pública D = dP, y almacenar la clave pública D en la memoria no volátil; calcular una clave de cifrado de claves L = dB, cifrar una clave de protección de contenido K usando una contraseña introducida por el usuario, cifrar la contraseña introducida por el usuario usando la clave de cifrado de claves L, usar la clave de protección de contenido K para cifrar y descifrar los datos a ser almacenados en la memoria no volátil; y borrar el valor aleatorio d y las copias no cifradas de la

clave de protección de contenido K; y generar un valor aleatorio r y almacenar temporalmente r en la memoria volátil o no volátil, calcular una clave pública D' = rD, y transmitir la clave pública D' a la ubicación remota; recibir desde la ubicación remota una clave pública L' = bD' y calcular r1L', en donde r1 es un inverso de r, para deducir la clave de cifrado de claves L, y usar la clave de cifrado de claves L deducida de esta manera para descifrar la

contraseña cifrada introducida por el usuario.

34. El dispositivo de almacenamiento de datos (10, 100) de la reivindicación 16 o la reivindicación 33, en el que el dispositivo de almacenamiento de datos es un dispositivo de comunicación móvil.

35. El dispositivo de almacenamiento de datos (10, 100) de la reivindicación 16 o la reivindicación 33, en el que el dispositivo de almacenamiento de datos es un ordenador personal.

36. El método de la reivindicación 13 o la reivindicación 29 en el que el punto elíptico predeterminado P1 es el mismo que el punto elíptico predeterminado P.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]