Mensajería universal segura para testigos de seguridad remotos.

Procedimiento para establecer una conexión de comunicaciones de extremo a extremo segura entre un sistemainformático activado por testigo de seguridad (105) y un testigo de seguridad (75) asociado a un dispositivointeligente inalámbrico 5 remoto (110),

que comprende las etapas siguientes:

a. realizar una primera transacción de seguridad que autentica dicho testigo de seguridad (75) ante dichosistema informático activado por testigo de seguridad (105),

b. establecer una conexión de comunicaciones segura entre dicho testigo de seguridad (75) y dicho sistemainformático activado por testigo de seguridad (105) que incorpora un conjunto de claves simétricascompartidas (285t, 285s) generado durante dicha primera transacción de seguridad,

c. asignar por lo menos una clave (285t) de dicho conjunto de claves simétricas compartidas (285t, 285s) a uncanal de comunicaciones dedicado (220w) entre el sistema informático activado por testigo de seguridad(105) y el testigo de seguridad (75), accesible para dicho testigo de seguridad (751), y

d. establecer por lo menos un primer estado de seguridad que indica que el canal de comunicaciones dedicadoseguro (220) se ha establecido,

e. realizar una segunda transacción de seguridad tras dicha primera transacción de seguridad, que autentica aun usuario ante dicho testigo de seguridad (75) facilitando un parámetro crítico de seguridad (235) a dichotestigo de seguridad por medio de dicho dispositivo inteligente remoto (110),

f. transmitir una señal de resultado afirmativo desde el testigo de seguridad (75) hasta el sistema informáticoactivado por testigo de seguridad (105) por medio de la conexión de comunicaciones de extremo a extremosegura si el usuario es autenticado, y establecer por lo menos un segundo estado de seguridad que indicaque el testigo de seguridad (75) ha autenticado al usuario, y

g. activar el uso de dicha conexión de comunicaciones segura tras el establecimiento de dicho por lo menos unsegundo estado de seguridad.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E04293090.

Solicitante: ACTIVCARD INC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 6623 DUMBARTON CIRCLE FREMONT, CA 94555 ESTADOS UNIDOS DE AMERICA.

Inventor/es: Wen,Wu, Le Saint,Eric F, Becquart,Jérome Antoine Marie.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2388216_T3.pdf

Fragmento de la descripción:

Mensajería universal segura para testigos de seguridad remotos.

Campo de la invención

La presente invención se refiere en general a un sistema, procedimiento y producto de programa informático de procesamiento de datos y, más particularmente, a una conexión de comunicaciones inalámbricas de extremo a extremo segura entre un sistema informático activado por testigo de seguridad y un dispositivo inteligente remoto que presenta un testigo de seguridad funcionalmente acoplado.

Antecedentes

En los entornos operativos de alta seguridad, el US National Institute of Standards and Technology (NIST) indica, en el documento FIPS PUB 140-2, "Security Requirements For Security tokens" para los niveles de seguridad 3 y 4, que los parámetros críticos de seguridad (CSP) , tales como los datos de autenticación, las contraseñas, los PIN, los CSP, las muestras biométricas, las claves criptográficas secretas y privadas, deben introducirse o extraerse del testigo de seguridad en un formato encriptado, utilizando generalmente alguna forma de trayectoria física y/o lógica de confianza o un canal de mensajes seguro para prevenir la interceptación de los parámetros críticos de seguridad.

Los testigos de seguridad a los que se hace referencia en la presente memoria comprenden dispositivos de seguridad basados en hardware, tales como módulos criptográficos, tarjetas inteligentes, tarjetas con chip de circuito integrado, soportes de datos portátiles (PDC) , dispositivos de seguridad personales (PSD) , módulos de identificación del abonado (SIM) , módulos de identidad inalámbrica (WIM) , mochilas de testigos USB, testigos de identificación, módulos de aplicación segura (SAM) , módulos de seguridad de hardware (HSM) , símbolos de multimedia segura (SMMC) , chips de Trusted Platform Computing Alliance (TPCA) y dispositivos similares.

En el documento XP 002207127 de Deutsche Telekom AG: "Das TeleSecLine Cr y pt L für sichere Netzwerkverbindugen", se describe un sistema que ofrece la transferencia de datos protegidos a través de redes 2P basadas en Ethernet.

En el documento EP-A-0 733 971, se describe un procedimiento para administrar las conexiones entre los objetos de un sistema de objetos distribuidos.

Los intentos de proveer una trayectoria física de confianza comprenden el uso de dispositivos criptográficos de hardware instalados entre los dispositivos de entrada, tales como el teclado y posiblemente el ratón. Se da a conocer un ejemplo de dichos dispositivos de interfaz criptográfica en la patente US nº 5.841.868 de Helbig. No obstante, los gastos de hardware y la carga administrativa adicional incrementan en gran medida el coste del sistema informático.

En otra propuesta (patente US nº 4.945.468 de Carson, et al.) , se genera una trayectoria de confianza facilitando una nueva ventana de terminal virtual que permite la entrada segura de los CSP. La nueva ventana de terminal virtual se aísla eficazmente de los demás procesos en ejecución. Este procedimiento constituye una propuesta razonablemente segura, pero no extiende la trayectoria de confianza hasta los dispositivos periféricos de seguridad, tales como los módulos criptográficos, los testigos de seguridad y los escáneres biométricos.

En otra propuesta, el documento US 2002/0095587 A1 de Doyle et al. da a conocer una conexión SSL inalámbrica o equivalente en la que se utilizan claves criptográficas de tiempo limitado negociadas para mantener una cadena de confianza entre los dispositivos de seguridad interconectados. No obstante, el mecanismo dado a conocer depende en gran medida de varios pares de claves de criptografía de clave pública, hecho que dificulta su mantenimiento y que puede reducir el rendimiento global debido a la lentitud relativa del procesamiento de las transacciones cuando se emplea con una tarjeta inteligente. Además, la negociación de las claves criptográficas de tiempo limitado depende de los dispositivos que contienen un reloj de sistema para el cambio de claves criptográficas. Las tarjetas inteligentes y dispositivos similares no comprenden relojes de sistema y por lo tanto dependen de su anfitrión para la temporización de los eventos, hecho que puede provocar problemas de seguridad cuando el anfitrión no es de confianza.

En la técnica correspondiente, se dispone de mecanismos criptográficos que pueden adaptarse para encriptar un CSP de entrada con una clave criptográfica para su transporte seguro, a través de una desencriptación final activada por testigo de seguridad llevada a cabo por una aplicación de seguridad instalada en el testigo de seguridad. No obstante, el mecanismo criptográfico empleado por el sistema informático activado por testigo de seguridad debe aportar un nivel suficiente de seguridad para prevenir la interceptación de las claves criptográficas utilizadas en la encriptación del CSP y además limita la vulnerabilidad a los ataques de repetición.

Otro tipo común de vulnerabilidad en la técnica relativa se refiere a la falta de capacidad para enlazar un CSP con una sesión, lo cual permite el acceso potencial de una entidad no autorizada a un testigo de seguridad desbloqueado. Para hacer frente a esta potencial vulnerabilidad, el CSP se almacena habitualmente en caché o en memoria y se presenta mediante software al testigo de seguridad cada vez que se requiere el acceso. Los CSP almacenados en caché o memoria son igualmente vulnerables a la interceptación u otros peligros potenciales causados por una entidad no autorizada. Por consiguiente, sería sumamente conveniente ofrecer un sistema de transporte seguro de CSP que limite la capacidad de interceptar una clave criptográfica durante las sesiones de comunicaciones inalámbricas, sea relativamente invulnerable a un ataque tipo repetición, reduzca al mínimo la cantidad de veces que se solicita al usuario que introduzca los CSP que ya se han facilitado en una sesión y no almacene los CSP ni en memoria ni en caché.

Sumario

Con este propósito, la presente invención es un procedimiento para establecer una conexión de comunicaciones de extremo a extremo segura según la reivindicación 1, un correspondiente sistema según la reivindicación 20 y un producto de programa informático según la reivindicación 43.

Otras características de la presente invención se describen en las reivindicaciones subordinadas.

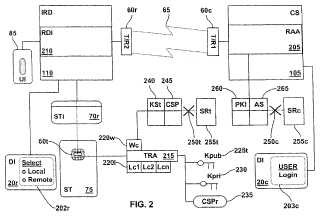

La presente invención aborda las limitaciones descritas anteriormente y ofrece una conexión de comunicaciones de extremo a extremo segura y eficaz para intercambiar de forma segura información entre un sistema informático activado por testigo de seguridad y un dispositivo remoto inteligente que presenta un testigo de seguridad acoplado. La parte del procedimiento de la presente invención comprende las etapas de realización de una primera transacción de seguridad en la que se autentica un testigo de seguridad ante un sistema informático activado por testigo de seguridad, establecimiento de una conexión de comunicaciones segura entre el testigo de seguridad y el sistema informático activado por testigo de seguridad que integra un conjunto de claves simétricas compartidas generado durante la primera transacción de seguridad, asignación de por lo menos una clave del conjunto de claves simétricas compartidas a un canal de comunicaciones dedicado accesible para el testigo de seguridad y realización de una segunda transacción de seguridad en la que se autentica un usuario ante dicho testigo de seguridad.

Si la segunda transacción de seguridad se realiza con éxito, se efectúan entonces unas etapas para señalar el resultado afirmativo al sistema informático activado por testigo de seguridad. El segundo estado de seguridad es necesario para que dicho testigo de seguridad pueda utilizar la conexión de comunicaciones segura.

La primera transacción de seguridad se lleva a cabo mediante un protocolo de desafío/respuesta (en inglés, "challenge/response protocol") que integra un par de claves asimétricas. El sistema informático activado por testigo de seguridad genera un desafío que se encripta con la clave pública asociada al testigo de seguridad.

El desafío encriptado se envía entonces al testigo de seguridad. El testigo de seguridad desencripta el desafío mediante la parte complementaria de la clave privada a la clave pública y devuelve el desafío en texto no encriptado al sistema informático activado por testigo de seguridad para su comprobación.

La clave pública se transfiere al sistema... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para establecer una conexión de comunicaciones de extremo a extremo segura entre un sistema informático activado por testigo de seguridad (105) y un testigo de seguridad (75) asociado a un dispositivo inteligente inalámbrico remoto (110) , que comprende las etapas siguientes:

a. realizar una primera transacción de seguridad que autentica dicho testigo de seguridad (75) ante dicho sistema informático activado por testigo de seguridad (105) ,

b. establecer una conexión de comunicaciones segura entre dicho testigo de seguridad (75) y dicho sistema informático activado por testigo de seguridad (105) que incorpora un conjunto de claves simétricas compartidas (285t, 285s) generado durante dicha primera transacción de seguridad,

c. asignar por lo menos una clave (285t) de dicho conjunto de claves simétricas compartidas (285t, 285s) a un canal de comunicaciones dedicado (220w) entre el sistema informático activado por testigo de seguridad

(105) y el testigo de seguridad (75) , accesible para dicho testigo de seguridad (751) , y

d. establecer por lo menos un primer estado de seguridad que indica que el canal de comunicaciones dedicado seguro (220) se ha establecido,

e. realizar una segunda transacción de seguridad tras dicha primera transacción de seguridad, que autentica a un usuario ante dicho testigo de seguridad (75) facilitando un parámetro crítico de seguridad (235) a dicho testigo de seguridad por medio de dicho dispositivo inteligente remoto (110) ,

f. transmitir una señal de resultado afirmativo desde el testigo de seguridad (75) hasta el sistema informático activado por testigo de seguridad (105) por medio de la conexión de comunicaciones de extremo a extremo segura si el usuario es autenticado, y establecer por lo menos un segundo estado de seguridad que indica que el testigo de seguridad (75) ha autenticado al usuario, y

g. activar el uso de dicha conexión de comunicaciones segura tras el establecimiento de dicho por lo menos un segundo estado de seguridad.

2. Procedimiento según la reivindicación 1, en el que dicha conexión de comunicaciones segura es anónima para dicho testigo de seguridad (75) , pero es controlada por el mismo.

3. Procedimiento según la reivindicación 1, en el que dicha primera transacción de seguridad comprende un protocolo de desafío/respuesta que incorpora un par de claves asimétricas.

4. Procedimiento según la reivindicación 1, que incluye además la etapa de señalar, mediante dicho testigo de seguridad (75) , a dicho sistema informático activado por testigo de seguridad (105) si dicha segunda transacción de seguridad se realiza con éxito.

5. Procedimiento según la reivindicación 1, en el que dicha conexión de comunicaciones segura se establece, por lo menos en parte, a través de una conexión de telecomunicaciones inalámbricas.

6. Procedimiento según la reivindicación 1, que incluye además la etapa que consiste en permitir el acceso del usuario a uno o más recursos tras la realización con éxito de dicha segunda transacción de seguridad.

7. Procedimiento según la reivindicación 1, en el que la etapa 1b incluye además las etapas siguientes:

1b.1 generar, mediante dicho sistema informático activado por testigo de seguridad (105) , dicho conjunto de claves simétricas compartidas (285t. 285s) ,

1b.2 encriptar dicha por lo menos una clave (285t) con una clave pública (225c) asociada a dicho testigo de seguridad (75) ,

1b.3 enviar dicha por lo menos una clave encriptada (285t) a dicho testigo de seguridad (75) , y

1b.4 desencriptar dicha por lo menos una clave (285t) con una clave privada (230) asociada a dicho testigo de seguridad (75) .

8. Procedimiento según la reivindicación 1, en el que dicho canal de comunicaciones dedicado (220w) impide que el número de conexiones de comunicaciones inalámbricas seguras concurrentes con dicho testigo de seguridad (75) sobrepase un límite predeterminado.

9. Procedimiento según la reivindicación 8, en el que dicho límite predeterminado es 1.

10. Procedimiento según la reivindicación 6, en el que dicha conexión de comunicaciones segura solo está disponible cuando dicho testigo de seguridad (75) se halla dentro del alcance predefinido de dicho sistema informático activado por testigo de seguridad (105) .

11. Procedimiento según la reivindicación 1, que comprende además la etapa que consiste en establecer una conexión de comunicaciones inalámbricas entre dicho dispositivo inteligente remoto (110) y dicho sistema informático activado por testigo de seguridad (105) .

12. Procedimiento según la reivindicación 11, que incluye además la etapa que consiste en permitir el acceso de dicho usuario, a uno o más recursos seguros (255t, 255c) tras la realización con éxito de dicha segunda transacción de seguridad.

13. Procedimiento según la reivindicación 11, en el que la etapa e incluye además la etapa e1 que invita a dicho usuario a proporcionar dicho parámetro crítico de seguridad (235) .

14. Procedimiento según la reivindicación 11, que incluye además la etapa de envío de un certificado digital a dicho sistema informático activado por testigo de seguridad (105) .

15. Procedimiento según la reivindicación 11, que incluye además la etapa que consiste en invitar a dicho usuario a seleccionar una transacción de autenticación local o remota.

16. Procedimiento según la reivindicación 11, que incluye además la etapa que consiste en proporcionar a dicho usuario una respuesta de retorno sensorial (205c) desde por lo menos dicho sistema informático activado por testigo de seguridad (105) , que indica que una transacción de autenticación remota está en curso.

17. Procedimiento según la reivindicación 11, en el que dicha conexión de comunicaciones inalámbricas seguras está asociada a un canal de comunicaciones dedicado (220w) que impide que se establezcan conexiones de comunicaciones inalámbricas seguras con dicho testigo de seguridad (75) .

18. Procedimiento según la reivindicación 16, en el que dicha respuesta de retorno sensorial (205c) incluye una respuesta de retorno visual, táctil, auditiva o vibratoria.

19. Procedimiento según la reivindicación 11, en el que dicha conexión de comunicaciones inalámbricas segura solo está disponible cuando dicho testigo de seguridad (75) se halla dentro de un alcance predefinido de dicho sistema informático activado por testigo de seguridad (105) .

20. Sistema para establecer una conexión de comunicaciones de extremo a extremo segura entre un sistema informático activado por testigo de seguridad (105) y un testigo de seguridad (75) asociado a un dispositivo inteligente inalámbrico y remoto (110) , que comprende:

dicho sistema informático activado por testigo de seguridad (105) , que incluye:

unos primeros medios de transacción de seguridad para por lo menos autenticar dicho testigo de seguridad

(75) ante dicho sistema informático activado por testigo de seguridad (105) ;

unos primeros medios de conexión de comunicaciones seguras para establecer por lo menos una conexión de comunicaciones segura entre dicho sistema informático activado por testigo de seguridad (105) y dicho testigo de seguridad (75) ;

en el que

dicho dispositivo inteligente remoto (110) incluye:

unos medios de interfaz de testigo de seguridad (70r) para acoplar por lo menos funcionalmente dicho testigo de seguridad (75) a dicho dispositivo inteligente remoto (110) ;

unos medios de interfaz de usuario (85r) para por lo menos recibir y encaminar un parámetro crítico de seguridad (235) proporcionado por dicho usuario hacia dichos medios de interfaz de testigo de seguridad (70r) ;

dicho testigo de seguridad (75) incluye:

unos segundos medios de conexión de comunicaciones seguras para establecer por lo menos dicha conexión de comunicaciones segura junto con dichos primeros medios de conexión de comunicaciones seguras;

unos medios de canal de comunicaciones dedicado (220w) para impedir el establecimiento de una conexión de comunicaciones segura concurrente con dicho testigo de seguridad (75) ; y

unos segundos medios de transacción de seguridad para por lo menos autenticar dicho usuario ante dicho testigo de seguridad (75) , después de dicha primera transacción de seguridad, mediante por lo menos dicho parámetro crítico de seguridad (235) ;

en el que el sistema comprende unos medios para activar dichos medios de interfaz de usuario (85r) para recibir y encaminar dicho parámetro crítico de seguridad (235) , una vez que dichos primeros medios de conexión de comunicaciones seguras han establecido dicha conexión de comunicaciones segura;

y en el que el sistema comprende unos medios para transmitir una señal de resultado afirmativo desde el testigo de seguridad (75) hasta el sistema informático activado por testigo de seguridad (105) , por medio de la conexión de comunicaciones de extremo a extremo segura, si el usuario es autenticado.

21. Sistema según la reivindicación 20, en el que dicho sistema informático activado por testigo de seguridad (105) establece comunicaciones inalámbricas con dicho dispositivo inteligente remoto (110) y dicho testigo de seguridad

(75) acoplado funcionalmente.

22. Sistema según la reivindicación 20, en el que dichos primeros medios de transacción de seguridad incluyen unos medios de protocolo de desafío/respuesta y unos medios de criptografía asimétrica.

23. Sistema según la reivindicación 20, en el que dichos primeros medios de conexión de comunicaciones seguras incluyen unos medios de generación de conjunto de claves simétricas y unos medios de intercambio de claves simétricas seguros.

24. Sistema según la reivindicación 20, en el que los medios de interfaz de testigo de seguridad (70r) incluyen unos medios de comunicaciones de testigo de seguridad y unos medios de transferencia de potencia electromagnética.

25. Sistema según la reivindicación 20, en el que dichos medios de canal de comunicaciones dedicado (220w) incluyen unos medios de identificación de canal exclusivo que son accesibles para dicho sistema informático activado por testigo de seguridad (105) .

26. Sistema según la reivindicación 20, en el que la ejecución satisfactoria de dichos primeros medios de transacción de seguridad establece un primer estado de seguridad de sistema informático asociado a dicho cliente activado por el testigo de seguridad (75) .

27. Sistema según la reivindicación 20, en el que el establecimiento de dicha conexión de comunicaciones segura establece un primer estado de seguridad de testigo asociado a dicho testigo de seguridad (75) .

28. Sistema según la reivindicación 20, en el que la ejecución satisfactoria de dichos segundos medios de transacción de seguridad establece un segundo estado de seguridad de testigo (75) asociado a dicho testigo de seguridad (75) .

29. Sistema según la reivindicación 20, en el que dicho sistema informático activado por testigo de seguridad (105) incluye además unos medios de detección de proximidad (115c) .

30. Sistema según la reivindicación 20, en el que

dicho sistema informático activado por testigo de seguridad (105) incluye:

un primer procesador (5c) ;

una primera memoria (10c) acoplada a dicho primer procesador (5c) ;

por lo menos una aplicación de autenticación remota almacenada funcionalmente en una primera parte de dicha primera memoria, que presenta instrucciones lógicas ejecutables por dicho primer procesador (5c) para:

realizar dicha autenticación de dicho testigo de seguridad (75) ;

establecer dicha conexión de comunicaciones segura con dicho testigo de seguridad (75) ;

dicho dispositivo inteligente remoto (110) incluye:

un segundo procesador (5r) ;

una segunda memoria (10r) acoplada a dicho segundo procesador (5r) ; una interfaz de testigo de seguridad (70r) acoplada a dicho segundo procesador (5r) ;

una interfaz de usuario (85r) acoplada a dicho segundo procesador (5r) ; y

por lo menos una aplicación de interfaz de dispositivo remoto almacenada funcionalmente en una parte de dicha segunda memoria (10r) , que presenta instrucciones lógicas ejecutables por dicho segundo procesador (5r) para:

emular una interfaz de dispositivo de testigo de seguridad acoplada localmente por lo menos a dicho sistema informático activado por testigo de seguridad (105) ; y

recibir y encaminar condicionalmente dicho parámetro crítico de seguridad (235) proporcionado por dicho usuario, por medio de dicha interfaz de usuario (85r) , a dicho testigo de seguridad (75) ; y

dicho testigo de seguridad (75) incluye:

por lo menos un tercer procesador (5t) ;

una tercera memoria acoplada a dicho por lo menos un tercer procesador (5t) ;

una interfaz de comunicaciones y potencia electromagnética acoplada a dicho por lo menos un tercer procesador (5t) y a dicha interfaz de testigo de seguridad (70r) ;

por lo menos una aplicación de autenticación remota por testigo almacenada funcionalmente en una segunda parte de dicha tercera memoria, que presenta instrucciones lógicas ejecutables por dicho por lo menos un tercer procesador (5t) para:

establecer dicha conexión de comunicaciones segura con dicho sistema informático activado por testigo de seguridad (105) ;

restringir dicha conexión de comunicaciones segura a un único canal de comunicaciones inalámbricas; y

realizar dicha autenticación de dicho usuario basándose por lo menos en parte en dicho parámetro de seguridad crítico (235) .

31. Sistema según la reivindicación 30, que incluye además un primer transceptor inalámbrico (60c) acoplado funcionalmente a dicho primer procesador (5c) que establece comunicaciones de procesamiento con un segundo transceptor inalámbrico (60r) acoplado funcionalmente a dicho segundo procesador (5r) .

32. Sistema según la reivindicación 30, que incluye además una clave pública (225c) asociada a dicho testigo de seguridad (75) almacenada de manera recuperable en una segunda parte de dicha primera memoria (10c) , y una clave privada (230) almacenada de manera recuperable en una segunda parte de dicha tercera memoria, siendo dicha clave privada (230) parte complementaria de dicha clave pública (225c) .

33. Sistema según la reivindicación 30, que incluye además un parámetro crítico de seguridad de referencia (235r) almacenado de manera recuperable en una tercera parte de dicha tercera memoria.

34. Sistema según la reivindicación 32, en el que dichas claves pública (225c) y privada (230) están incorporadas en dicho protocolo de desafío/respuesta utilizado para autenticar dicho testigo de seguridad (75) ante dicho sistema informático activado por testigo de seguridad (105) .

35. Sistema según la reivindicación 34, en el que dicha por lo menos una aplicación de autenticación remota incluye además instrucciones lógicas ejecutables por dicho primer procesador (5c) para generar dicho conjunto de claves simétricas (285t, 285s) y realizar un intercambio de claves seguro con dicho testigo de seguridad (75) .

36. Sistema según la reivindicación 35, en el que dicho intercambio de claves seguro se realiza utilizando dichas claves pública (225c) y privada (230) .

37. Sistema según la reivindicación 35, en el que dicho conjunto de claves simétricas (285t, 285s) está incorporado en dicha conexión de comunicaciones de extremo a extremo segura.

38. Sistema según la reivindicación 30, en el que dicha por lo menos una aplicación de autenticación por testigo remota autentica a dicho usuario comparando dicho parámetro crítico de seguridad proporcionado (235) con dicho parámetro crítico de seguridad de referencia (235r) .

39. Sistema según la reivindicación 30, en el que dicha por lo menos una aplicación de autenticación por testigo remota restringe la utilización de dicha conexión de comunicaciones de extremo a extremo segura hasta que dicho usuario sea autenticado.

40. Sistema según la reivindicación 30, en el que dicha conexión de comunicaciones de extremo a extremo segura se restringe a una única conexión inalámbrica con dicho testigo de seguridad (75) utilizando un canal de comunicaciones dedicado (220w) controlado por dicha por lo menos una aplicación de autenticación por testigo remota.

41. Sistema según la reivindicación 36, en el que dicho canal de comunicaciones dedicado (220w) incluye un identificador exclusivo disponible para dicho sistema informático activado por testigo de seguridad (105) .

42. Sistema según la reivindicación 30, en el que dicha interfaz de comunicaciones y potencia electromagnética incluye unos medios inductivos, unos medios capacitivos o unos medios de contacto eléctrico.

43. Producto de programa informático realizado en una forma tangible y legible por un procesador de testigo de seguridad (5t) , en el que dicho producto de programa informático incluye instrucciones ejecutables almacenadas para implementar el procedimiento según la reivindicación 1.

44. Producto de programa informático según la reivindicación 43, en el que dicha forma tangible incluye unos medios magnéticos, unos medios ópticos o unos medios lógicos.

45. Producto de programa informático según la reivindicación 43, en el que dichas instrucciones ejecutables se almacenan en un formato de código que comprende el código de octetos, el código compilado, el código interpretado, el código compilable y el código interpretable.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]