Formación de puentes del estado de enlaces de proveedores.

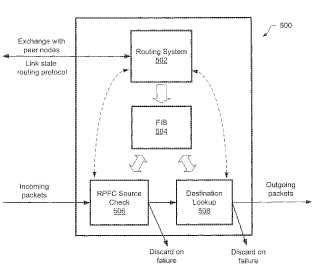

Un puente Ethernet (500) que comprende:

un módulo de encaminamiento (502) que puede ser operado:

para intercambiar información de encaminamiento del estado de enlaces entre puentes homólogos, en el que la información del estado de lenlaces comprende unas direcciones de MAC asociadas con los puentes homólogos; y determinar las trayectorias más cortas entre puentes en base a la información del estado de enlaces intercambiada utilizando un algoritmo de la trayectoria más corta el cual puede ser operado, cuando múltiples trayectorias más cortas de igual coste están disponibles entre dos puentes, para seleccionar una de las trayectorias más cortas de igual coste entre dos puentes coherente con las selecciones de las trayectorias en puentes homólogos;

una base de información de reenvío, FIB, (504);

y un módulo de reenvío;

CARACTERIZADO porque:

la FIB (504) está llena de puntos de conexión de salida y de direcciones de MAC asociadas con los puentes homólogos que utilizan las trayectorias más cortas determinadas; y

el módulo de reenvío puede ser operado:

para llevar a cabo un control de reenvío de trayectoria inversa, RPFC, para un paquete de entrada siendo considerado el RPFC como un fallo cuando el paquete de entrada llega a un punto de conexión que no se corresponde con un punto de conexión de salida asociado en la FIB con una dirección de MAC de origen del paquete de entrada; y

descartar el paquete de entrada cuando el RPFC del paquete de entrada es considerado como un fallo.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CA2006/001614.

Solicitante: NORTEL NETWORKS LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 2351 BOULEVARD ALFRED-NOBEL ST. LAURENT QUÉBEC H4S 2A9 CANADA.

Inventor/es: ALLAN,David, BRAGG,Nigel.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/46 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Interconexión de redes.

- H04L12/56

PDF original: ES-2383613_T3.pdf

Fragmento de la descripción:

Formación de Puentes del Estado de Enlaces de Proveedores

Campo técnico

La presente invención se refiere al campo de los protocolos de encaminamiento de tráfico de Ethernet y, en particular, a la configuración de la conectividad en una red Ethernet mallada.

Antecedentes de la invención En las arquitecturas de red Ethernet los dispositivos conectados a la red compiten en la capacidad de uso de la trayectoria de las telecomunicaciones compartidas en cualquier momento determinado. Cuando se utilizan múltiples puentes o nodos para interconectar los segmentos de red, existirán multiples trayectorias potenciales hacia el mismo destino dentro de una arquitectura de red mallada. La ventaja de esta arquitectura es que proporciona una redundancia de trayectorias entre puentes y permite que se añada una capacidad a la red bajo la forma de enlaces adicionales. Sin embargo, el paradigma de Ethernet de inundación y aprendizaje significa que típicamente la anchura de la conectividad que existe en una red mallada no puede ser explotada en cualquier instante determinado en el tiempo debido a la exigencia de asegurar que ninguna trayectoria duplicante pueda establecer un bucle. Debe destacarse que los puentes pueden estar interconectados mediante simples enlaces o mediante segmentos de LAN compartidos o mediante segmentos de LAN Virtual compartidos. Desde el punto de vista del presente documento, segmento, segmento virtual y enlace son efectivamente intercambiables.

Cada nodo de puente en una red Ethernet aprende cuales son los dispositivos o la estación a los que se pueda llegar a través de qué segmento de Ethernet local mediante la observación de cuáles son los paquetes de segmentos que llegan desde un dispositivo determinado. Al efectuar un envío hacia un dispositivo desconocido (uno para el cual no existe información de red en la base de información de reenvío (FIB) ) , un puente duplicará el mensaje sobre todos los segmentos adjuntos (esto se conoce como inundación) . Esto tiene dos efectos, los puentes que observan el paquete inundado aprenden la información de alcanzabilidad hacia el dispositivo de origen, y hay una expectativa de que en algún punto en el futuro se observará una contestación solicitada por el mensaje o por un mensaje no solicitado subsecuente a partir del dispositivo de destino perseguido a partir del cual puede apreciarse por medio de qué segmento el dispositivo contestó al mensaje. De manera gradual, el puente construye una imagen para sí mismo de cuál es el siguiente segmento apropiado para alcanzar dispositivos específicos en la red. Cuando se envían mensajes posteriores, el puente puede utilizar su FIB para determinar qué segmento localmente adjunto hay que reenviar . El sistema de permitir que los puentes aprendan la red por medio de la experiencia es conocido como formación de puentes transparentes. Una ventaja clave de la técnica es que la formación de puentes no requiere su establecimiento por un administrador.

En una malla, cuando un paquete es renviado entre dispositivos homólogos es posible que el paquete pase a través de múltiples puentes por medio de una pluralidad de trayectorias. Sin embargo, si el paquete tuviera que ser enviado sobre múltiples rutas de manera simultánea, la congestión de la red aumentaría y podrían producirse posibles condiciones de establecimiento de bucles. Este escenario surge en una malla para el tráfico de multidufisión y / o inundado puesto que el número de copias de un paquete determinado crecería de manera exponencial si no secontrolara. Un algoritmo de Protocolo de Árbol de Recubrimiento (STP) es utilizado para eliminar la duplicación de paquetes mediante la elección de manera iterativa de un árbol de recubrimiento que conecte de forma lógica el conjunto de nodos participantes. El algoritmo está específicamente construido para evitar bucles de puentes (múltiples trayectorias que enlazan un segmento con otro, provocando una situación de establecimiento infinito de bucles) . El algoritmo típicamente computa la trayectoria más corta desde todos los segmentos hasta un puente raíz elegido. Si la mejor trayectoria falla, el algoritmo vuelve a calcular la red y encuentra la siguiente mejor ruta. Si la raíz falla, se elige una nueva raíz y el algoritmo se reejecuta. Al mismo tiempo, toda la información de MAC aprendida con respecto a la alcanzabilidad del distintivo es descartada y las FIBs son rellenadas de manera gradual mediante inundación y aprendizaje una vez que se establece el nuevo árbol de recubrimiento.

El STP proporciona la conectividad impidiendo al tiempo la formación de bucles no deseables en una red que se producirían si existieran múltiples trayectorias activas entre nodos o dispositivos. Si se permitiera la formación de bucles, los paquetes que entraran en el bucle circularían hasta que un nodo adoptara la medida de suprimir el paquete o que el bucle se rompa. Si los puentes en la inundación por bucle o el paquete es un paquete de multidifusión, se generarán copias adicionales del paquete en cada recorrido del bucle, un resultado altamente indeseable. Para establecer una conectividad exenta de bucles, el STP crea un árbol que abarca todos los puentes existentes en una red extendida, forzando a las trayectorias redundantes a un estado de espera, o bloqueado. El STP permite solo una trayectoria activa cada vez entre dos puntos de la red, lo cual impide la formación de bucles pero la capacidad adicional asociada con la conectividad de la malla física no se utiliza. El STP fue diseñado para nodos sin memoria de estados para simplificar los puentes. Sin embargo, este sistema simplista de conectividad exenta de bucles puede traducirse en un exceso de capacidad no utilizada de la red debido a la necesidad de podar la topología física en un único árbol de recubrimiento exento de bucles.

La elección de la raíz durante la convergencia del STP se determina por el conjunto de puentes que determinan qué puente presenta la ID más baja y, a continuación, mediante la determinación por parte de cada puente del siguiente salto sobre la trayectoria de coste más bajo hasta el puente con la ID más baja, o "raíz". Los puentes inicialmente anuncian su propia ID y no se intercambian ningún coste en el protocolo de árbol de recubrimiento. Cuando reciben un anuncio con una ID más baja, dejan de anunciar su propia ID y anuncian la ID más baja y el coste. De manera similar, cuando aprecian un segmento con un coste más bajo que la ID más baja actual, modifican, en la medida correspondiente, tantos sus anuncios reradiados como su estado interno. En último término, la red convergerá en una apreciación común de la ID más baja, y cada puente que conoce el segmento siguiente sobre la trayectoria de coste más bajo hacia la raíz. Si los costes se modifican, o si un segmento de red del árbol de recubrimiento no resulta alcanzable, el algoritmo de STP computa de manera iterativa una nueva topología del árbol de recubrimiento para ofrecer una conectividad que utilice el conjunto revisado de segmentos. Mientras que los puentes de la red no converjan, los puertos quedan bloqueados deteniendo el tráfico de la red con el fin de impedir la formación de bucles y la duplicación.

La Fig. 1 muestra un ejemplo de la forma en que un algoritmo de protocolo de árbol de recubrimiento, dentro de una red mallada, efectúa el reenvío de un paquete a través de la red. A partir de un dispositivo de origen A, el algoritmo de STP ha mapeado una trayectoria a lo algo de la red para determinar los enlaces existentes entre cada nodo que consiguen el coste más bajo (mostrado como ruta de multidifusión) . Esta ruta determina las trayectorias disponibles para todo el tráfico que atraviesa la red. El dispositivo A, asociado al puente 110 envía un paquete al dispositivo B que es nuevo en la red. Los puentes de la red no incorporan tablas de reenvío llenadas para este dispositivo. El paquete es inundado dentro de la red sobre cada nodo de puente mediante la trayectoria definida por el árbol de recubrimiento. Después de que los paquetes del árbol de recubrimiento son reenviados desde el puente 110 a través del puente 112. Los enlaces desde el puente 110 hacia los puentes vecinos 116 y 120 no son utilizados porque han sido inhabilitados o bloqueados y no forman parte del árbol de recubrimiento. Desde el puente 112 el paquete es reenviado a los demás nodos de la red, los puentes 120, 122, 124 y 114. El puente 114, a su vez, reenvía el paquete a los puentes 116 y 118. El dispositivo B recibe una copia inundada del paquete a través del puente 122. Todos los puentes intermedios advertirán el segmento de llegada para el origen "A" y actualizarán en consecuencia... [Seguir leyendo]

Reivindicaciones:

1. Un puente Ethernet (500) que comprende:

un módulo de encaminamiento (502) que puede ser operado:

para intercambiar información de encaminamiento del estado de enlaces entre puentes homólogos, 5 en el que la información del estado de lenlaces comprende unas direcciones de MAC asociadas con los puentes homólogos; y determinar las trayectorias más cortas entre puentes en base a la información del estado de enlaces intercambiada utilizando un algoritmo de la trayectoria más corta el cual puede ser operado, cuando múltiples trayectorias más cortas de igual coste están disponibles entre dos puentes, para seleccionar una de las trayectorias más cortas de igual coste entre dos puentes coherente con las selecciones de las trayectorias en puentes homólogos;

una base de información de reenvío, FIB, (504) ; y un módulo de reenvío;

CARACTERIZADO porque:

la FIB (504) está llena de puntos de conexión de salida y de direcciones de MAC asociadas con los puentes homólogos que utilizan las trayectorias más cortas determinadas; y el módulo de reenvío puede ser operado:

para llevar a cabo un control de reenvío de trayectoria inversa, RPFC, para un paquete de entrada siendo considerado el RPFC como un fallo cuando el paquete de entrada llega a 20 un punto de conexión que no se corresponde con un punto de conexión de salida asociado en la FIB con una dirección de MAC de origen del paquete de entrada; y descartar el paquete de entrada cuando el RPFC del paquete de entrada es considerado como un fallo.

2. El puente Ethernet de la reivindicación 1, en el que el RPFC es inhabilitado para paquetes de envío individual 25 cuando una topología de Ethernet y un módulo de encaminamiento no son convergentes.

3. El puente Ethernet de la reivindicación 2, en el que el RPFC es periódicamente inhabilitado para paquetes de envío individual para controlar si existe una condición de bucle persistente mediante la detección del descarte de paquetes.

4. El puente Ethernet de la reivindicación 1, en el que el módulo de reenvío descarta el paquete si un punto de 30 conexión de salida no está identificado en la FIB para la dirección de MAC de destino del paquete.

5. El puente Ethernet de la reivindicación 1, en el que las direcciones de MAC de envío individual son asignadas a uno entre una tarjeta de línea, una instancia de conmutación virtual, VSI, un punto de conexión UNI u otras denominaciones arbitrarias de terminaciones en un puente, o son representativas de terminaciones de MAC detrás del puente.

6. El puente Ethernet de la reivindicación 1, en el que el módulo de encaminamiento determina la trayectoria más corta mediante el algoritmo de Floyd o mediante el algoritmo de Dikjstra.

7. El puente Ethernet de la reivindicación 1, en el que el módulo FIB es llenado en base a la información relacionada solo con los puentes homólogos existentes en la trayectoria más corta.

8. El puente Ethernet de la reivindicación 1, en el que la información del estado de los enlaces incluye la información de la comunidad de interés, de tal manera que el puente Ethernet puede determinar, cuando está sobre la trayectoria más corta entre dos puentes homólogos, si los dos puentes homólogos presentan comunidades de interés que se entrecrucen y pueda modificar en consecuencia la información en la base de información de red.

9. El puente Ethernet de la reivindicación 1, en el que la información del estado de los enlaces comprende así mismo una pluralidad de identificadores de LAN virtual, VLAN, en el que cada identificador identifica una instancia 45 respectiva de una topología de la red.

10. El puente Ethernet de la reivindicación 9, en el que la pluralidad de identificadores de VLAN es utilizada para dividir la red para facilitar el tráfico de propagación en la red, de tal manera que puedan ser utilizadas múltiples trayectorias de igual coste.

11. El puente Ethernet de la reivindicación 10, en el que el módulo de encaminamiento determina las trayectorias más cortas para cada identificador de VLAN mientras que tiene asignado un algoritmo de clasificación específico para cada identificador de VLAN para formar una barrera entre las múltiples trayectorias de igual coste para la propagación de la carga a través de un conjunto de identificadores de VLAN.

12. El puente Ethernet de la reivindicación 1, en el que la información del estado de los enlaces incluye un identificador de servicio extendido, I - SID.

13. Un puente Ethernet de acuerdo con lo definido en la reivindicación 1, en el que el módulo de reenvío puede ser operado para reenviar el paquete de entrada cuando el RPFC no es considerado como un fallo.

14. Un puente Ethernet de acuerdo con lo definido en la reivindicación 13, en el que el módulo de reenvío puede ser operado para reenviar el paquete de entrada a través de un punto de conexión de salida asociado en la FIB con una dirección de MAC de destino del paquete de entrada.

15. Un puente Ethernet de acuerdo con lo definido en la reivindicación 1, en el que la información del estado de los enlaces comprende al menos un identificador de servicio.

16. Un puente Ethernet de acuerdo con lo definido en la reivindicación 1, en el que las direcciones de MAC asociadas con puentes homólogos comprenden al menos una dirección de MAC de envío individual.

17. Un puente Ethernet de acuerdo con lo definido en la reivindicación 1, en el que la FIB está llena de al menos una dirección de MAC de multidifusión.

18. Un procedimiento para operar un puente Ethernet dentro de una red, comprendiendo el procedimiento:

el intercambio (604) de la información del estado de los enlaces con los puentes homólogos, en el que la información del estado de los enlaces comprende unas direcciones de MAC asociadas con los puentes homólogos; y la determinación (606) de las trayectorias más cortas entre puentes en base a la información del estado de enlaces intercambiada utilizando un algoritmo de la trayectoria más corta el cual puede ser operado, cuando múltiples trayectorias más cortas de igual coste se encuentran disponibles entre dos puentes, para seleccionar una de las trayectorias más cortas de igual coste entre los dos puentes coherente con las selecciones de las trayectorias en los puentes homólogos;

CARACTERIZADO por:

el llenado (608) de una base de información de reenvío (504) con unos puntos de conexión de salida y unas direcciones de MAC asociadas con los puentes homólogos utilizando las trayectorias más cortas determinadas;

la realización de un control de reenvío de trayectoria inversa, RPFC, para un paquete de entrada, considerándose el RPFC como un fallo cuando el paquete de entrada llega sobre un punto de conexión que no se corresponde con un punto de conexión de salida asociado en la FIB con una dirección de MAC de origen del paquete de entrada; y el descarte del paquete de entrada cuando el RPFC del paquete de entrada es considerado como un fallo.

19. El procedimiento de la reivindicación 18, en el que la etapa de realización del RPFC es selectivamente puenteada para el tráfico de envío individual cuando una topología de red y el módulo de encaminamiento no son convergentes.

20. El procedimiento de la reivindicación 18, en el que la etapa de determinación de las trayectorias más cortas utiliza el algoritmo de Floyd o el algoritmo de Dikjstra.

21. El procedimiento de la reivindicación 20, en el que el algoritmo de la trayectoria más corta incluye así mismo una medida del coste seleccionada entre un grupo que comprende la capacidad, la velocidad, el uso y la disponibilidad, sin tener en cuenta otras aplicaciones que utilizan la red.

22. El procedimiento de la reivindicación 18, en el que la etapa de llenado de la FIB se basa en la información relacionada únicamente con los puentes de la trayectoria más corta.

23. El procedimiento de la reivindicación 18, en el que el paquete es una encapsulación de MAC - en - MAC de acuerdo con el estándar 802.1ah del IEEE.

24. El procedimiento de la reivindicación 18, en el que la etapa de intercambio de información del estado de los enlaces comprende así mismo el intercambio de la información de la comunidad de interés, de tal manera que el puente Ethernet puede determinar, cuando está sobre la trayectoria más corta entre dos puentes homólogos, si los dos puentes homólogos presentan comunidades de interés que se entrecrucen, y pueda en consecuencia modificar la información en la base de información de reenvío.

25. El procedimiento de la reivindicación 18, en el que la etapa de intercambio de la información del estado de enlaces comprende así mismo el intercambio de una pluralidad de identificadores de LAN virtuales (VLAN) , en el que cada identificador identifica una instancia respectiva de una topología de la red.

26. El procedimiento de la reivindicación 25, en el que la pluralidad de identificadores de VLAN es utilizada para dividir la red para facilitar el tráfico de propagación en la malla, de tal manera que puedan ser utilizadas múltiples trayectorias de igual coste.

27. El procedimiento de la reivindicación 26, en el que la etapa de determinación de las trayectorias más cortas se repite para cada identificador de VLAN al tiempo que tiene asignado un algoritmo de clasificación específico para cada identificador de VLAN para formar una barrera entre múltiples trayectorias de igual coste para cargar la propagación a través de un rango de identificadores de VLAN.

28. El procedimiento de la reivindicación 18, en el que la etapa de intercambio de la información del estado de enlaces comprende así mismo el intercambio de un identificador de servicio extendido, I - SID.

29. El procedimiento de la reivindicación 18, en el que la etapa de intercambio de información del estado de enlaces comprende así mismo la provisión de una conectividad VPN asimétrica mediante la adición de atributos a un anuncio del estado de los enlaces que indica el deseo del puente Ethernet de ser un origen, un sumidero o tanto un origen como un sumidero de un grupo determinado de multidifusión, estableciendo el puente Ethernet que está sobre la trayectoria más corta entre otros dos puentes utilizando unos atributos de origen / sumidero para determinar qué direcciones del grupo de multidifusión deben ser instaladas.

30. Un procedimiento de acuerdo con lo definido en la reivindicación 18, que comprende así mismo el reenvío del paquete de entrada cuando el RPFC no es considerado como un fallo.

31. Un procedimiento de acuerdo con la reivindicación 30, en el que la etapa de reenvío del paquete de entrada comprende el reenvío del paquete de entrada a través de un punto de conexión de salida asociado en la FIB con una dirección de MAC de destino del paquete de entrada.

32. Un procedimiento de acuerdo con la reivindicación 18, en el que las direcciones de MAC asociadas con los puentes homólogos comprenden al menos una dirección de envío individual.

33. Un procedimiento de acuerdo con lo definido en la reivindicación 32, en el que la al menos una dirección de MAC de envío individual es asignado a uno entre una tarjeta de línea, una instancia de conmutación virtual, VSI, o un punto de conexión UNI o a otras denominaciones arbitrarias de terminaciones en un puente representativas de una terminación de MAC detrás de un puente.

34. Un procedimiento de acuerdo con lo definido en la reivindicación 18, en el que la información del estado de enlaces comprende al menos un identificador de servicio.

35. Una red de formación de puentes Ethernet que comprende:

una pluralidad de puentes de acuerdo con lo definido en la reivindicación 1, y una pluralidad de trayectorias que interconectan los puentes y que forman una red mallada.

36. La red de formación de puentes de la reivindicación 35, en la que uno o más puentes presenta al menos una dirección asociada de control de acceso al medio, MAC, de envío individual, y al menos una dirección asociada de MAC de multidifusión la cual es utilizada para llenar la FIB de cada puente.

37. La red de formación de puentes de la reivindicación 36, en la que unos respectivos subconjuntos de puentes forman unos dominios de formación del estado de los enlaces de proveedores, PLSB, los cuales pueden ser interconectados por medio de un MAC que identifica unos dominios PLSB homólogos.

38. La red de formación de puentes de la reivindicación 36, en la que unas redes de Transporte Troncal de Proveedores, PBT, pueden ser interconectadas con unos puentes de borde de la red de formación de puentes por medio de unos identificadores de MAC de PBT.

39. La red de formación de puentes de la reivindicación 36, en la que la Formación de Puentes Troncal de Proveedores del estándar 802.1ah del IEEE está superpuesta sobre la red de formación de puentes.

40. La red de formación de puentes de la reivindicación 36, en la que un mecanismo de política de conectividad está construido mediante la utilización de un puente entre una pluralidad de puentes a modo de una hoja sobre un árbol de envío individual punto a multipunto, mp2p, hacia cada puente homólogo, y una raíz de un árbol de multidifusión de punto a multipunto, p2mp, (S, G) hacia un conjunto respectivo de puentes homólogos para cada comunidad de interés.

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]