Procedimiento para asegurar los intercambios entre un nodo solicitante y un nodo destinatario.

Procedimiento para preservar la seguridad de los intercambios entre un nodo solicitante (N4) y un nodo destinatario (N1) ,

perteneciendo dichos nodos a una red (2) de comunicación, comprendiendo dicho procedimiento las siguientes etapas llevadas a cabo por un servidor de seguridad (Serv) :

- una etapa (F1) de recepción de una petición (M1, M3) enviada por el nodo solicitante para un acceso al nodo destinatario;

- una etapa (F7) de envío de una respuesta (M4) a la petición, comprendiendo dicha respuesta una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, caracterizado porque, al menos un secreto, que hay que compartir con al menos otro nodo solicitante, diferente de la clave de sesión, está asociado al nodo destinatario, la respuesta enviada al nodo solicitante comprende, además, dicho secreto.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2009/051066.

Solicitante: FRANCE TELECOM.

Nacionalidad solicitante: Francia.

Dirección: 6 PLACE D'ALLERAY 75015 PARIS FRANCIA.

Inventor/es: MOUSTAFA,Hassnaa, BOURDON,Gilles.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/04 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Gestión de claves, p. ej. utilizando la arquitectura genérica de bootstrapping [GBA].

- H04W12/06 H04W 12/00 […] › Autenticación.

- H04W84/18 H04W […] › H04W 84/00 Topologías de red. › Redes auto-organizadas, p.ej. redes ad hoc o redes de sensores.

PDF original: ES-2377109_T3.pdf

Fragmento de la descripción:

Procedimiento para asegurar los intercambios entre un nodo solicitante y un nodo destinatario La invención se refiere a una técnica de autenticación en una red de comunicación.

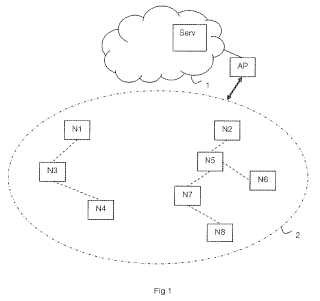

Se sitúa en el marco de una red de comunicación de tipo ad-hoc. Una red ad-hoc es una red formada por un conjunto de nodos que pueden comunicarse entre sí sin necesidad de una infraestructura fija. No obstante, la red puede estar ligada a una infraestructura, por ejemplo para el acceso a una red de comunicación de tipo Internet. Los nodos que forman una red de este tipo pueden ser móviles o fijos. Estos nodos interactúan y cooperan entre sí, basándose en una comunicación eventualmente multi-salto. De este modo los intercambios entre nodo solicitante y nodo destinatario pueden, en caso necesario, circular por al menos un nodo intermedio.

El documento titulado “Kerberos Assisted Authentication in Mobile Ad-hoc Networks” de A. Pirzada y C. McDonald, publicado en las actas de la conferencia “27th Australasian Computer Science Conference”, 2004, describe un mecanismo de autenticación de tipo Kerberos en una red ad-hoc. Un nodo solicitante N1 contacta con un servidor para un acceso a otro nodo N2. Una vez conseguida la autenticación, el servidor transmite unos datos, denominados tique o prueba de autenticación, protegidos por medio de un clave secreta KN2 del otro nodo N2, y una clave de sesión KN1N2 protegida por medio de una clave secreta KN1 del nodo solicitante N1. El tique comprende la clave de sesión KN1N2. El nodo solicitante N1 obtiene de este modo la clave de sesión KN1N2 mediante desencriptado por medio de la clave KN1. A continuación, transmite una petición de acceso al otro nodo N2, comprendiendo la petición el tique y un dato firmado con la clave de sesión KN1N2. El otro nodo N2 desencripta el tique por medio de su clave KN2 y obtiene la clave de sesión KN1N2. Por medio de esta última, desencripta el dato firmado y autenticado, así como el nodo solicitante N1. Este mecanismo garantiza la detección de la usurpación de la identidad del nodo solicitante, la detección de ataques de repetición, el establecimiento de canales seguros y una autenticación del nodo solicitante en el otro nodo. Solo se autentica el nodo solicitante ante el otro nodo mediante la presentación de la prueba de autenticación y del dato firmado por medio de la clave de sesión KN1N2. Si el otro nodo no utiliza con posterioridad la clave de sesión KN1N2, obtenida mediante desencriptado por medio de su propia clave secreta KN2 de la prueba de autenticación, el nodo solicitante no tiene ninguna garantía de que el otro nodo es un nodo de confianza. Además, en el caso de una comunicación multi-salto que circula por al menos un nodo intermedio, el nodo intermedio no es obligatoriamente un nodo de confianza.

El documento “Providing Authentication and Access Control in Vehicular Network Environnement” de Hasnaa Moustafa y otros, publicado en las actas de la conferencia “IFIP TC-11 21st International Information Security Conference, SEC, 2006”, páginas 62-73, describe otro mecanismo de autenticación para el establecimiento de las comunicaciones seguras entre vehículos.

Uno de los objetivos de la invención es resolver los inconvenientes del estado de la técnica.

La invención propone, para ello, un procedimiento para preservar la seguridad de los intercambios entre un nodo solicitante y un nodo destinatario, perteneciendo dichos nodos a una red de comunicación, dicho procedimiento comprendiendo las siguientes etapas que lleva a cabo un servidor de seguridad:

− una etapa de recepción de una petición enviada por el nodo solicitante para un acceso al nodo destinatario;

45 − una etapa de envío de una respuesta a la petición, comprendiendo dicha respuesta una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, caracterizado porque hay que compartir al menos un secreto con al menos otro nodo solicitante, diferente de la clave de sesión, que está asociado al nodo destinatario, la respuesta enviada al nodo solicitante comprende, además, dicho secreto.

Hay que señalar que la invención obtiene su potencial malicioso en una red de comunicación de tipo ad-hoc. No obstante, la invención se puede aplicar a cualquier red de comunicación en la que sea necesario seguir una ruta 55 segura.

En la respuesta a la petición, el servidor transmite no solo unas informaciones ligadas al intercambio entre el nodo solicitante y el nodo destinatario, como una prueba de autenticación que hay que proporcionar al nodo destinatario y una clave de sesión para los intercambios entre el nodo solicitante y el nodo destinatario, sino también un secreto que hay que compartir con, al menos, un nodo solicitante y asociado al nodo destinatario.

De este modo, en función del nodo destinatario, se constituye un grupo de nodos que comprenden al menos el nodo solicitante y el nodo destinatario. Este grupo de nodos comparte un secreto, que permite mejorar la seguridad de los intercambios dentro del grupo. De este modo se realiza una única petición, que permite así obtener a la vez una 65 autorización de acceso a un servicio proporcionado por el nodo destinatario y el secreto compartido dentro del grupo. El servidor, que juega el papel de un tercero de confianza, permite la puesta en marcha de una autenticación indirecta del nodo solicitante en nombre del nodo destinatario y proporciona al nodo solicitante el secreto compartido permitiéndole comunicarse con el nodo destinatario mediante un enlace seguro. La unicidad de la petición, y respectivamente de su respuesta, permite obtener una aplicación simple y especialmente eficaz. De este modo se puede distribuir de manera sencilla el secreto compartido en los intercambios para el acceso al nodo destinatario sin que se requiera una nueva autenticación en un tercero de confianza. El hecho de que un nodo del grupo guarde el secreto compartido y sea capaz de probarlo permite que de esto se deduzca que está implícitamente autenticado en el servidor. La utilización de un secreto compartido permite, además, aplicar unas técnicas de autenticación simples y rápidas, basadas en la criptografía simétrica, adaptadas para una aplicación en unos nodos susceptibles de tener unos recursos, como su batería o su capacidad de almacenamiento, limitados.

Para una aplicación de una red ad-hoc, el nodo destinatario proporciona, por ejemplo, un servicio en una zona geográfica determinada. Los nodos, que han obtenido el secreto compartido y de este modo se han autenticado de manera implícita en el servidor, forman así un grupo de confianza que preserva la seguridad de los intercambios dirigidos al nodo destinatario en un enlace eventualmente multi-salto. El nodo destinatario puede, por su parte, obtener el secreto mediante una relación privilegiada con el servidor.

De este modo, se puede mejorar la preservación de la seguridad de los intercambios entre un nodo solicitante y un nodo destinatario en una red de comunicación de tipo ad-hoc.

En un modo de realización, la respuesta contiene, además, un intervalo de tiempo de validez asociado a dicho secreto.

De este modo, se puede distribuir una multitud de secretos compartidos a los que se asocian unos intervalos de validez respectivos. El nodo solicitante determina a continuación, en función de un reloj actual el secreto que hay que utilizar. Esto permite limitar las peticiones hacia el servidor con el fin de obtener secretos válidos y evitar una simultaneidad de las peticiones cuando los secretos ya no son válidos. Al renovarse de manera frecuente el secreto compartido, esto permite evitar casos de robo del secreto compartido.

La invención se refiere, además, a un procedimiento para que se pongan en contacto un nodo solicitante y un nodo 30 destinatario, perteneciendo dichos nodos a una red de comunicación, comprendiendo dicho procedimiento las siguientes etapas que lleva a cabo el nodo solicitante:

− una etapa de envío de una petición a un servidor de seguridad para un acceso al nodo destinatario; − una etapa de recepción de una respuesta a la petición, que comprende una prueba de autenticación dirigida al 35 nodo destinatario y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, caracterizado porque la respuesta comprende, además, un secreto y porque dicho procedimiento comprende, además, una... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para preservar la seguridad de los intercambios entre un nodo solicitante (N4) y un nodo destinatario (N1) , perteneciendo dichos nodos a una red (2) de comunicación, comprendiendo dicho procedimiento 5 las siguientes etapas llevadas a cabo por un servidor de seguridad (Serv) :

− una etapa (F1) de recepción de una petición (M1, M3) enviada por el nodo solicitante para un acceso al nodo destinatario;

− una etapa (F7) de envío de una respuesta (M4) a la petición, comprendiendo dicha respuesta una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, caracterizado porque, al menos un secreto, que hay que compartir con al menos otro nodo solicitante, diferente de la 15 clave de sesión, está asociado al nodo destinatario, la respuesta enviada al nodo solicitante comprende, además, dicho secreto.

2. Procedimiento de acuerdo con la reivindicación 1, en el que la respuesta contiene, además, un intervalo de tiempo de validez asociado a dicho secreto. 20

3. Procedimiento para poner en contacto un nodo solicitante (N4) y un nodo destinatario (N1) , perteneciendo dichos nodos a una red (2) de comunicación, comprendiendo dicho procedimiento las siguientes etapas que lleva a cabo el nodo solicitante:

− una etapa (E1) de envío de una petición (M1) a un servidor de seguridad para un acceso al nodo destinatario;

− una etapa (E4) de recepción de una respuesta (M1) a la petición, que comprende una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, caracterizado porque la respuesta comprende, además, al menos un secreto y porque dicho procedimiento comprende, además, una etapa de autenticación de al menos otro nodo por medio de dicho al menos un secreto, siendo apto este otro nodo para comunicarse con el nodo destinatario.

4. Procedimiento de acuerdo con la reivindicación 3, en el que la respuesta contiene, además, un intervalo de tiempo de validez asociado a dicho secreto, el nodo solicitante selecciona un secreto válido en función de un momento actual.

5. Procedimiento de acuerdo con la reivindicación 3, en el que la etapa de envío de una petición de acceso a un 40 nodo destinatario se realiza una vez detectada una ausencia de secreto válida.

6. Procedimiento de acuerdo con la reivindicación 3, en el que el nodo solicitante y el nodo destinatario se ponen en contacto mediante una ruta formada por nodos autenticados por medio del secreto.

45 7. Servidor (300) para preservar la seguridad de los intercambios entre un nodo solicitante y un nodo destinatario en una red de comunicación, que comprende:

− unos medios (302) de recepción de una petición enviada por un nodo solicitante para un acceso a un nodo destinatario;

50 − unos medios (304) de envío de una respuesta a la petición, comprendiendo dicha respuesta una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, 55 caracterizado porque los medios de envío están, además, preparados para incluir en la respuesta un secreto, dicho secreto, que hay que compartir con al menos otro nodo solicitante, diferente de la clave de sesión, estando asociado al nodo destinatario.

8. Nodo (400) de una red de comunicación, que comprende:

60 − unos medios (402) de envío de una respuesta a un servidor para un acceso a un nodo destinatario;

− unos medios (404) de recepción de una respuesta a la petición, comprendiendo la respuesta una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre 65 el nodo y el nodo destinatario, caracterizado porque los medios de recepción están, además, preparados para recibir una respuesta que comprende al menos un secreto y porque dicho nodo comprende, además, unos medios (406) de autenticación de, al menos, otro nodo por medio de dicho al menos un secreto, siendo apto este otro nodo para comunicarse con el nodo destinatario.

9. Sistema de comunicación en una red de comunicación, que comprende un servidor de acuerdo con la reivindicación 7 y una multitud de nodos de acuerdo con la reivindicación 8.

10. Programa de ordenador que consta de unas instrucciones para la puesta en marcha del procedimiento para preservar la seguridad de los intercambios de acuerdo con la reivindicación 1 mediante un servidor de una red de comunicación, cuando este programa lo ejecuta un procesador.

11. Programa de ordenador que consta de unas instrucciones para la puesta en marcha del procedimiento para comunicarse con un nodo destinatario de acuerdo con la reivindicación 3 mediante un nodo solicitante de una red de 15 comunicación, cuando este programa lo ejecuta un procesador.

12. Señal que lleva una respuesta a una demanda de acceso a un nodo destinatario emitida por un nodo solicitante, siendo emitida dicha respuesta por un servidor en el nodo solicitante y que comprende una prueba de autenticación, dirigida al nodo destinatario, y una clave de sesión, destinada a utilizarse para los intercambios entre los nodos solicitante y destinatario, caracterizada porque dicha respuesta comprende, además, al menos un secreto, dicho secreto, que hay que compartir con al menos otro nodo solicitante, diferente de la clave de sesión, estando asociado al nodo destinatario.

Patentes similares o relacionadas:

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]