PROCEDIMIENTO DE PUESTA A DISPOSICIÓN CONFINADA DE UN SERVICIO ELECTRÓNICO.

Procedimiento de puesta a disposición confinada de un servicio (S1) electrónico,

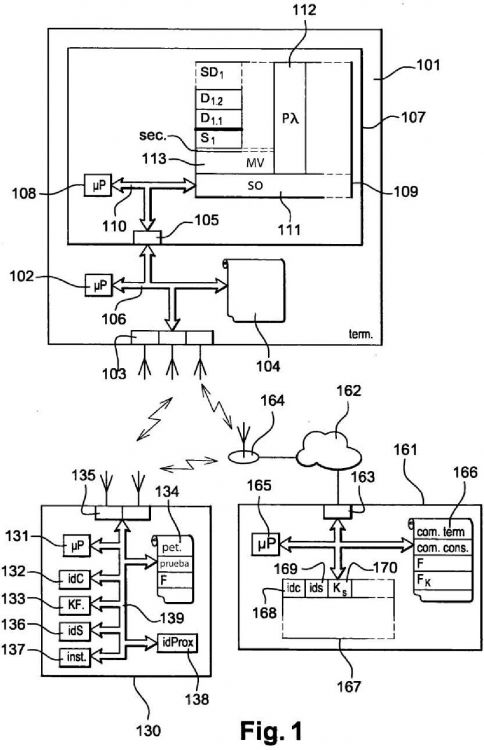

en un terminal (101) electrónico de un usuario, para al menos un prestador (161) abonado al servicio, prestador que propone ese servicio a una pluralidad de consumidores (130) a través de la implantación, en una etapa previa, de un dominio (SD1) de seguridad que garantiza el confinamiento del servicio y de un área (D1) de datos a la que puede acceder dicho servicio, ya sea directamente, o bien a través de un tratamiento del servicio electrónico, siendo el área de datos del dominio de seguridad accesible únicamente a través de una clave de acceso a los datos, caracterizado porque incluye las siguientes etapas: - el terminal indexa (211, 314), en el dominio de seguridad, el área de datos a la que el servicio puede acceder en el terminal electrónico en subáreas para garantizar que una petición (205, 302) de un consumidor de la pluralidad de consumidores sólo pueda leer/escribir/modificar una subárea (D1.x) predeterminada asociada al consumidor emisor de la petición, ya sea directamente, o bien a través del servicio electrónico

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E07301379.

Solicitante: SOCIETE FRANCAISE DU RADIOTELEPHONE.

Nacionalidad solicitante: Francia.

Dirección: 42, AVENUE DE FRIEDLAND 75008 PARIS FRANCIA.

Inventor/es: WARY, JEAN-PHILIPPE.

Fecha de Publicación: .

Fecha Solicitud PCT: 19 de Septiembre de 2007.

Fecha Concesión Europea: 11 de Agosto de 2010.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

La invención tiene por objeto un procedimiento de puesta a disposición confinada de un servicio electrónico.

El campo de la invención es el de los terminales móviles y, más particularmente, el de los servicios proporcionados a través de estos terminales móviles. En el presente caso, se entiende por terminal móvil un teléfono móvil de segunda generación o de una generación superior a la segunda. Por extensión, un terminal móvil es todo dispositivo que se comunica a través de una red y transportable, sin ayuda, por una persona. Se incluyen por tanto en esta categoría al menos los teléfonos móviles, las agendas electrónicas y los ordenadores portátiles.

Es un objeto de la invención la puesta a disposición de servicios en un terminal móvil economizando los recursos de este terminal.

Es otro objeto de la invención, en un terminal dado, poner ese servicio a disposición de una pluralidad de consumidores economizando los recursos de dicho terminal.

Es otro objeto de la invención reforzar la seguridad en la puesta a disposición del servicio.

Son conocidas en el estado de la técnica plataformas de soporte lógico para la telefonía móvil que permiten proponer servicios, distintos de los de telefonía móvil, en teléfonos móviles.

Una de estas soluciones consiste en cablear el servicio en un chip que se halla embarcado en el teléfono. En tal caso, el servicio está dedicado a un prestador y a un consumidor del servicio. Si se quiere multiplicar los servicios, entonces hay que multiplicar los chips en el teléfono, es decir, multiplicar también los conectores, lo que rápidamente pasa a ser muy oneroso. Con todo, esta solución garantiza un buen confinamiento entre los servicios, que de hecho corresponden todos ellos a un chip diferente y, por tanto, todos ellos a una memoria física diferente. Pero el coste de puesta en práctica de más de un servicio es disuasorio.

Otra de estas soluciones es una arquitectura puramente lógica que pone en práctica el concepto de dominio de seguridad. Un dominio de seguridad queda definido a nivel del sistema operativo del teléfono móvil, o de una capa superior del sistema operativo. Es una capa superior de este tipo, por ejemplo, una máquina virtual de tipo Java. El dominio de seguridad incluye al menos un área de memoria dividida en un área de programas y un área de datos. Los mecanismos del sistema operativo o de la capa superior garantizan que los códigos de instrucción del área de programas del dominio de seguridad no puedan acceder más que a los datos del área de datos de dicho dominio de seguridad. Este acceso al dominio de seguridad está protegido además por un conjunto de claves. Así, un dominio de seguridad lleva asociadas varias claves. Así, el ámbito de la técnica introduce la noción de juego de claves ("keyset") que interviene en la protección del dominio de seguridad, estando cada una de estas claves dedicada a una misión o una función de seguridad muy precisa, según las necesidades de refuerzo de la seguridad del dominio de seguridad. La siguiente lista de claves o de funciones de seguridad no es exhaustiva pero, para el refuerzo de la seguridad en un dominio, se pueden poner en práctica varias claves según las necesidades de seguridad propias del dominio en cuestión. Así, puede haber una clave para instanciar servicios en el dominio de seguridad, una clave para activar esos servicios, una clave para autentificar los accesos a esos servicios, una clave para cifrar las comunicaciones con esos servicios y una clave para modificar los parámetros del dominio de seguridad, es decir, para modificar el contenido del área de datos de dicho dominio. Sólo conociendo la clave correcta, o un medio de acceso a la clave correcta, se puede emprender la acción deseada.

Estos mecanismos permiten garantizar un buen confinamiento de los datos entre los diferentes dominios de seguridad para el caso en el que el sistema operativo subyacente pone en práctica el adecuado confinamiento (noción de «firewalling» o «sandbox» de Java). Pero esta solución adolece al menos de un gran inconveniente.

En efecto, un servicio es prestado a un consumidor para quien es importante la seguridad de sus datos. Por tanto, para cada consumidor, hay que instalar un dominio de seguridad distinto en el móvil de cada uno de los usuarios del servicio. Así que, si un operador que gestiona el terminal móvil desea proponer el mismo servicio protegido a dos consumidores diferentes, el operador está obligado a instalar dos veces el dominio de seguridad en el terminal del usuario y a prever dos juegos de claves, uno para cada uno de los consumidores. Estas instalaciones se multiplican con el número de servicios y el número de consumidores para cada uno o el conjunto de esos servicios. Consecuencia de ello es el aumento de los recursos de los que debe disponer un terminal móvil y, por tanto, el aumento de su coste y/o la disminución de sus prestaciones para un servicio dado.

En el contexto del mundo de la tarjeta inteligente Java (JavaCard™) y de la plataforma «Global Platform» (http://www.globalplatform.org/), se propone la noción de dominio de seguridad, pero se ve confrontada a la misma limitación, es decir, a la obligación de multiplicar los dominios de seguridad para instanciar varias veces una misma «applet» (aplicación en metalenguaje del lado del cliente) sobre datos diferentes y cuya confidencialidad y confinamiento han de ser garantizados a los prestadores y consumidores del servicio. A nivel del estado de la técnica de la tarjeta inteligente Java, hemos pasado de una tarjeta monoaplicación a una tarjeta multiaplicación con un modelo de tipo Global Platform, pero en nuestra invención proponemos resolver los problemas anteriormente identificados pasando de la noción de Tarjeta inteligente Java multiaplicación a tarjeta inteligente Java multiaplicación multidatos permitiendo extender el confinamiento nativo Java hasta los datos gestionados por una misma aplicación.

La solicitud europea EP1303153 da a conocer un procedimiento de selección de módulos de programas en un teléfono móvil; la solicitud internacional WO2005/076204 da a conocer un dispositivo de tipo tarjeta inteligente que propone una pluralidad de dominios de seguridad.

El objeto de la invención es solventar estos problemas proponiendo un procedimiento de puesta a disposición confinada de un servicio electrónico, en un terminal electrónico, para al menos un prestador abonado al servicio, prestador que propone ese servicio a una pluralidad de consumidores a través de la implantación, en una etapa previa, de un dominio de seguridad que garantiza el confinamiento del servicio y de un área de datos a la que puede acceder dicho servicio, ya sea directamente, o bien a través del tratamiento del servicio electrónico, siendo el dominio de seguridad accesible únicamente a través de una clave de acceso a los datos. En la invención, en el dominio de seguridad, el área de datos a la que puede acceder el servicio en el terminal electrónico está, de manera destacable, indexada en subáreas para garantizar que una petición de un consumidor de la pluralidad de consumidores sólo pueda leer/escribir/modificar una subárea predeterminada asociada al consumidor emisor de la petición, ya sea directamente, o bien a través del tratamiento del servicio electrónico.

Así pues, sólo se utilizan los recursos de un dominio de seguridad para proponer un servicio a al menos un prestador que a su vez propone ese servicio a una pluralidad de consumidores[j1].

La invención tiene pues como objeto un procedimiento de puesta a disposición confinada de un servicio electrónico, en un terminal electrónico, para al menos un prestador que, abonado al servicio, propone ese servicio a una pluralidad de consumidores a través de un dominio de seguridad que garantiza el confinamiento del servicio, y de un área de datos a la que puede acceder dicho servicio, siendo accesible el área de datos del dominio de seguridad únicamente a través de una clave de acceso a los datos, caracterizado porque:

En el dominio de seguridad, el área de datos a la que puede acceder el servicio en el terminal electrónico está indexada en subáreas para garantizar que una petición de un consumidor de la pluralidad de consumidores sólo puede leer/escribir/modificar una subárea predeterminada asociada al consumidor emisor de la petición.

En una variante, el procedimiento según la invención se caracteriza asimismo porque la indexación se realiza localmente en el terminal...

Reivindicaciones:

1. Procedimiento de puesta a disposición confinada de un servicio (S1) electrónico, en un terminal (101) electrónico de un usuario, para al menos un prestador

(161) abonado al servicio, prestador que propone ese servicio a una pluralidad de consumidores (130) a través de la implantación, en una etapa previa, de un dominio (SD1) de seguridad que garantiza el confinamiento del servicio y de un área (D1) de datos a la que puede acceder dicho servicio, ya sea directamente, o bien a través de un tratamiento del servicio electrónico, siendo el área de datos del dominio de seguridad accesible únicamente a través de una clave de acceso a los datos, caracterizado porque incluye las siguientes etapas:

- el terminal indexa (211, 314), en el dominio de seguridad, el área de datos a la que el servicio puede acceder en el terminal electrónico en subáreas para garantizar que una petición (205, 302) de un consumidor de la pluralidad de consumidores sólo pueda leer/escribir/modificar una subárea (D1.x) predeterminada asociada al consumidor emisor de la petición, ya sea directamente, o bien a través del servicio electrónico.

2. Procedimiento según la reivindicación 1, caracterizado porque la indexación se realiza localmente (211) en el terminal y mediante el servicio mediante la presentación al servicio por parte del consumidor de al menos un identificador que permite el desbloqueo del acceso a la subárea de datos asociada al consumidor identificado por el identificador.

3. Procedimiento según la reivindicación 2, caracterizado porque la identificación

(207) viene seguida de una autenticación (209, 210, 212 a 215) basada en una clave de cifrado que el servicio es capaz de producir a partir de al menos el identificador del consumidor.

4. Procedimiento según la reivindicación 1, caracterizado porque la indexación se realiza mediante un dispositivo (161) tercero, caracterizado porque el dispositivo tercero, a la recepción de una petición de un consumidor, pone en práctica las siguientes etapas:

- identificación del servicio requerido, -identificación del terminal en el que es requerido el servicio,

- identificación del consumidor,

- y, en caso de identificación positiva, emisión de una petición de actualización hacia el terminal identificado para tomar en cuenta la petición del consumidor.

5. Procedimiento según la reivindicación 4, caracterizado porque la identificación

(308) del prestador viene seguida de una autenticación (310 a 313).

6. Procedimiento según una de las reivindicaciones 4 ó 5, caracterizado porque la petición de actualización es cifrada (314) con la clave de acceso a los datos.

7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque el prestador puede, a través de peticiones específicas hacia el servicio o el sistema operativo del dominio de seguridad o el sistema operativo del terminal, efectuar directamente todas las operaciones de gestión del área de datos indexada, tales como creación, inicialización, bloqueo, destrucción, sincronización de los datos entre diferentes consumidores y/o usuarios, ..., pudiendo ser protegidas estas operaciones de gestión mediante diferentes claves conocidas por el prestador.

8. Procedimiento según una de las reivindicaciones 1 a 7, caracterizado porque la indexación del área de datos se realiza a partir de información que identifica al usuario del área en el terminal, para uno o una pluralidad de consumidores frente a un mismo o una pluralidad de prestadores o servicios.

9. Puesta en práctica del procedimiento según una de las reivindicaciones 1 a 8 en una tarjeta (107) chip (tarjeta SIM) de un teléfono móvil.

1/3

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]