PROCEDIMIENTO PARA GESTIONAR DE MANERA SEGURA LA EJECUCION DE UNA APLICACION.

Procedimiento para gestionar de manera segura la ejecución de aplicaciones en un teléfono (101) móvil,

accediendo una aplicación (108c) a recursos (108a) del teléfono móvil gestionados mediante un sistema de explotación, caracterizado porque:

- diferentes recursos del teléfono móvil son identificables y están asociados cada uno a una tabla, comprendiendo la citada tabla identificadores de aplicaciones asociados a derechos de acceso al recurso, durante la instalación de la aplicación, la citada aplicación es analizada de manera que se detectan todas las llamadas a recursos del teléfono, y que inscribe en las tablas el identificador de la aplicación en función bien de los derechos por defecto, bien de respuestas a preguntas planteadas al usuario del teléfono,

- teniendo el recurso un propietario (115) autorizado sólo a modificar cada derecho de acceso a este recurso tras la citada instalación,

- buscando el sistema de explotación y aplicando para cada recurso al que se accede los derechos correspondientes a cada ocurrencia de aplicación que accede, comprendiendo cada aplicación un identificador (idAp) único

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06300043.

Solicitante: SOCIETE FRANCAISE DU RADIOTELEPHONE.

Nacionalidad solicitante: Francia.

Dirección: TOUR SEQUOIA - LA DEFENSE 6 1, PLACE CARPEAUX,92915 PARIS LA DEFENSE CEDEX.

Inventor/es: WARY, JEAN-PHILIPPE, HYBRE,JEAN.

Fecha de Publicación: .

Fecha Solicitud PCT: 19 de Enero de 2006.

Fecha Concesión Europea: 18 de Noviembre de 2009.

Clasificación Internacional de Patentes:

- H04Q7/32S

- H04W12/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Seguridad de acceso.

Clasificación PCT:

- G06F21/24

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Procedimiento para gestionar de manera segura la ejecución de una aplicación.

La presente invención tiene por objeto un procedimiento para gestionar de manera segura la ejecución de una aplicación. El dominio de la invención es el de la telefonía móvil y más particularmente de los terminales inteligentes conectados a las redes de telefonía móvil. Un terminal llamado inteligente

a lo largo del texto es un teléfono móvil apto para telecargar contenidos multimedia o activos. Un contenido activo es un programa que puede ejecutarse sobre un teléfono móvil y por consiguiente poner en práctica las funcionalidades del citado teléfono móvil. Se considera aquí que todos los teléfonos a los que se hace referencia son terminales inteligentes. Un teléfono inteligente permite gestionar diferentes recursos internos, siendo estos recursos accesibles desde diferentes puertos de extensión o contenidos telecargados o activos. La presente definición no es limitativa de la invención.

Un objeto de la invención es hacer seguro el acceso a los recursos del teléfono móvil por los programas que se ejecutan en el citado teléfono móvil.

En la técnica más avanzada se conocen entornos de ejecución de código seguros. Estos entornos están basados sobre la puesta en práctica de una máquina virtual

que es una sobrecapa de un sistema de explotación del teléfono móvil. Esta máquina virtual ejecuta programas específicamente escritos para ella. La máquina virtual es por consiguiente necesaria para la puesta en práctica de estos programas. La máquina virtual es un intermedio entre el programa específico y el sistema de explotación del teléfono móvil, por consiguiente entre el programa específico y las funcionalidades del teléfono móvil.

Por consiguiente, por una parte el hecho de que un teléfono contenga una máquina virtual no impide la puesta en práctica de otros programas no específicos que acceden a las funcionalidades del teléfono móvil. Una política de seguridad puesta en práctica por la máquina virtual está por consiguiente definida para los programas específicos.

Por otra parte tales políticas siguen estando confinadas al nivel del teléfono móvil, sin interacción prevista con la tarjeta SIM por ejemplo. Tal modelo de seguridad es por ejemplo el modelo MIDP 2.0 correspondiente al lenguaje y a la máquina virtual Java.

El documento XP 002341584 C Computer Security Basics

(O'Reilly, Rusell & Gangemi) describe un control de acceso a ficheros en un ordenador.

En la técnica más avanzada se conocen también políticas de seguridad gestionadas por dominio, perteneciendo cada aplicación a un dominio. Un dominio define los derechos de acceso a funcionalidades definidos de manera precisa, incluso a la totalidad de las funcionalidades del teléfono. En este caso cualquier aplicación debe pertenecer a un dominio. Así, si una aplicación tiene necesidad de derechos específicos es preciso definir y asignarle un nuevo dominio, es decir redefinir los derechos para todas las funcionalidades del teléfono móvil en el cual se ejecuta la aplicación, incluyendo para las funcionalidades que la aplicación no utiliza.

En la gestión de derechos por dominio, la puesta en práctica de los derechos se hace por dominio, es decir para todas las aplicaciones que pertenecen al citado dominio. Actualizar derechos para una aplicación específica independientemente de otras aplicaciones es por consiguiente imposible.

En la invención se resuelven estos problemas asociando a cada aplicación un identificador. Cuando una aplicación está activa, una ocurrencia de ésta es gestionada por el sistema de explotación del teléfono. Esta gestión se realiza generalmente a través de un contexto de memoria descriptivo del estado actual de esta ocurrencia de aplicación, de los recursos consumidos, de los sistemas de comunicaciones utilizados, de los procesos padres e hijos ligados a la aplicación en un instante dado (la lista es no exhaustiva y no es limitativa de la invención). Este contexto es el punto de entrada del sistema de explotación para gestionar las prioridades y las interrupciones entre o inter aplicaciones. En el marco de la invención, el identificador de la aplicación es un dato cuyo valor es una constante, dato registrado en el contexto de memoria gestionado por el sistema de explotación para la ocurrencia actual de la aplicación activa. En el caso de que varias ocurrencias de la aplicación estén activas al mismo tiempo, el sistema de explotación gestiona varios contextos de memoria diferentes, pero el valor del identificador de aplicación tiene entonces el mismo valor para el conjunto de los contextos puesto que estamos frente al mismo código aplicativo.

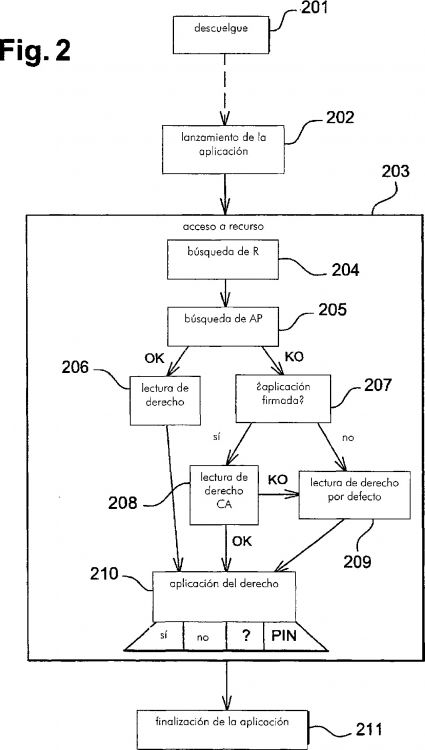

En la invención cada recurso está claramente identificado y es identificable como recurso cuando una aplicación busca acceder a él. Esta identificación del recurso puede ser implícita puesto que en este caso se realiza a través del uso de una interfaz de programa (API) claramente identificada o puede ser explícita durante el uso de una dirección de memoria identificada a su vez como un recurso que se desea proteger. Una definición más exhaustiva de la noción de recurso se proporciona más adelante. En la invención cada recurso está asociado a una tabla de identificadores de aplicaciones, estando cada identificador de esta lista asociado a un derecho relativo al recurso. Cuando la aplicación busca acceder a un recurso o funcionalidad del teléfono móvil, el sistema de explotación recorre la tabla asociada al recurso para determinar si la aplicación está identificada y extraer los derechos que posee la aplicación con respecto al recurso. El desarrollo de la ejecución de la aplicación está condicionado por la lectura de estos derechos.

En la invención cada recurso está asociado a un propietario solo habilitado para modificar la tabla asociada al recurso.

En la invención es por consiguiente posible definir de manera fina los derechos asociados a una aplicación y hacerlos evolucionar sin afectar a las otras aplicaciones.

La invención tiene por consiguiente por objeto un procedimiento para gestionar de manera segura la ejecución de aplicaciones en un teléfono móvil, accediendo una aplicación a recursos del teléfono móvil gestionados mediante un sistema de explotación caracterizado porque un recurso del teléfono móvil es identificable y está asociado a una tabla de identificadores de aplicaciones permitidas o no que puede poner en práctica el recurso, teniendo el recurso un propietario solo autorizado a actualizar la lista de aplicaciones, aplicando el sistema de explotación para cada recurso al que se accede los derechos correspondientes a la aplicación que accede, comprendiendo cada aplicación un identificador único.

Ventajosamente la invención está también caracterizada porque el sistema de explotación gestiona una tabla dinámica y temporal por identificador de aplicación que permite mantener las autorizaciones de uso de los recursos ya autorizados para cada una de las aplicaciones.

Ventajosamente la invención está también caracterizada porque el sistema de explotación libera las autorizaciones de acceso a un recurso para la aplicación identificada al final del tiempo asignado, o a la salida de un espacio geográfico predeterminado.

Ventajosamente la invención está también caracterizada porque los recursos del sistema de explotación comprenden memorias y/o zonas de memorias del teléfono móvil.

Ventajosamente la invención está también caracterizada porque los recursos del sistema de explotación comprenden medios de comunicaciones para el teléfono móvil.

Ventajosamente la invención está también caracterizada porque los propietarios de los recursos están al menos en una lista compuesta por usuarios del teléfono, del operador de telefonía móvil, del constructor del teléfono móvil y de suministradores del contenido.

Ventajosamente la invención está también caracterizada porque el acceso a los recursos está centralizado al nivel de una interfaz de programa (API), permitiendo esta interfaz el acceso a un recurso si la aplicación que busca acceder a este recurso posee los derechos requeridos.

Ventajosamente la invención está también caracterizada porque cada tabla de identificadores de aplicaciones asociada a un recurso comprende un identificador correspondiente a las aplicaciones no listadas en la tabla para definir los derechos por defecto de una aplicación.

Ventajosamente la invención...

Reivindicaciones:

1. Procedimiento para gestionar de manera segura la ejecución de aplicaciones en un teléfono (101) móvil, accediendo una aplicación (108c) a recursos (108a) del teléfono móvil gestionados mediante un sistema de explotación, caracterizado porque:

2. Procedimiento de acuerdo con la reivindicación 1, caracterizado porque el sistema de explotación gestiona una tabla dinámica y temporal por identificador de aplicación que permite mantener las autorizaciones de uso de los recursos ya autorizados para cada una de las aplicaciones.

3. Procedimiento de acuerdo con la reivindicación 2, caracterizado porque el sistema de explotación libera las autorizaciones de acceso a un recurso para la aplicación identificada al final del tiempo asignado, o a la salida de un espacio geográfico predeterminado.

4. Procedimiento de acuerdo con una de las reivindicaciones 1 a 3, caracterizado porque los recursos del sistema de explotación comprenden memorias y/o zonas de memorias del teléfono móvil.

5. Procedimiento de acuerdo con una de las reivindicaciones 1 a 4, caracterizado porque los recursos del sistema de explotación comprenden los medios de comunicaciones para el teléfono móvil.

6. Procedimiento de acuerdo con una de las reivindicaciones 1 a 5, caracterizado porque el acceso a los recursos está centralizado al nivel de una interfaz de programa, permitiendo esta interfaz el acceso a un recurso si la aplicación que busca acceder a este recurso posee los derechos requeridos.

7. Procedimiento de acuerdo con una de las reivindicaciones 1 a 6, caracterizado porque cada tabla de identificadores de aplicaciones asociada a un recurso comprende un identificador (116) correspondiente a las aplicaciones no listadas en la tabla para definir los derechos por defecto de una aplicación.

8. Procedimiento de acuerdo con una de las reivindicaciones 1 a 7, caracterizado porque los derechos por defecto pueden estar definidos para los accesos a los recursos de un mismo propietario, pudiendo esta definición ser realizada durante la configuración del móvil a la salida de fabricación.

9. Procedimiento de acuerdo con una de las reivindicaciones 1 a 8, caracterizado porque una tabla de identificadores que comprende entradas correspondientes a certificados electrónicos permite agrupar bajo un mismo propietario a varias familias de certificados electrónicos.

10. Procedimiento de acuerdo con una de las reivindicaciones 1 a 9, caracterizado porque un acceso a un recurso está comprendido en el conjunto que comprende al menos los elementos siguientes: lectura, escritura, modificación, destrucción, ejecución, de datos o de código ejecutable.

11. Procedimiento de acuerdo con una de las reivindicaciones 1 a 10, caracterizado porque cuando se descuelga el teléfono un programa de descuelgue verifica la integridad de las tablas de identificadores y de la parte del sistema de explotación que accede a estas tablas de identificadores.

12. Procedimiento de acuerdo con una de las reivindicaciones 1 a 11, caracterizado porque cuando se descuelga el teléfono un programa de descuelgue verifica la integridad de las partes del sistema de explotación a cargo de las funciones de control y de seguridad del teléfono, permitiendo estos controles garantizar cuando se descuelga el móvil que sólo y exclusivamente el sistema de explotación original del constructor está instalado en el teléfono y es utilizado por éste.

13. Procedimiento de acuerdo con una de las reivindicaciones 1 a 12, caracterizado porque un derecho de acceso a un recurso está comprendido en el conjunto que comprende al menos los elementos siguientes: acceso autorizado, acceso autorizado una vez, acceso autorizado N veces, siendo N parametrizable, acceso denegado, solicitar la autorización al usuario una vez, solicitar la autorización al usuario para cada acceso, solicitar la autorización al usuario para N accesos, siendo N parametrizable, solicitar la asignación de un código una vez, solicitar la asignación de un código para cada acceso, solicitar la asignación de un código para N accesos, siendo N parametrizable, solicitar un cálculo o un enigma criptográfico para autorizar el acceso una vez, solicitar un cálculo o un enigma criptográfico para autorizar cada acceso, solicitar un cálculo o un enigma criptográfico para autorizar N accesos, siendo N parametrizable.

14. Procedimiento de acuerdo con una de las reivindicaciones 1 a 13, caracterizado porque la tabla de identificadores de aplicaciones tiene un tamaño dinámico.

15. Procedimiento de acuerdo con una de las reivindicaciones 1 a 14, caracterizado porque cada nueva aplicación es analizada para actualizar las tablas de identificadores de aplicaciones.

16. Procedimiento de acuerdo con una de las reivindicaciones 1 a 15, caracterizado porque una aplicación del constructor instalada en el móvil tiene el derecho de leer, escribir, borrar todas las zonas de memorias reservadas para el uso del móvil.

Patentes similares o relacionadas:

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Sistema y método para gestionar datos de aplicación de aplicaciones de tarjetas sin contacto, del 15 de Julio de 2020, de Kaba AG Group Innovation Management: Un sistema para gestionar datos de aplicación de diferentes aplicaciones de tarjetas sin contacto para una pluralidad de dispositivos de comunicación móvil , comprendiendo […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas para verificar usuarios mediante números de teléfono, del 24 de Junio de 2020, de Sinch Mobile AB: Un método implementado por ordenador realizado por un dispositivo de comunicación controlado por software asociado con un número de teléfono de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Un método y sistema para proporcionar autenticación del acceso del usuario a un recurso informático a través de un dispositivo móvil utilizando múltiples factores de seguridad separados, del 17 de Junio de 2020, de Hoverkey Ltd: Un método de autenticación de un usuario para acceder a un recurso informático a través de un dispositivo móvil que comprende: almacenar una autorización de recursos cifrada; […]

Transmisión en red de mensajes de datos recíprocos relacionados con la identidad, del 10 de Junio de 2020, de EQUIFAX, INC: Método para transmitir mensajes relacionados con la identidad, que comprende: Almacenar, en un sistema de información relacionada con […]