MÉTODO Y APARATO PARA DETECTAR FRAUDE INFORMÁTICO.

Un método de detección de fraude informático, que comprende los pasos de:

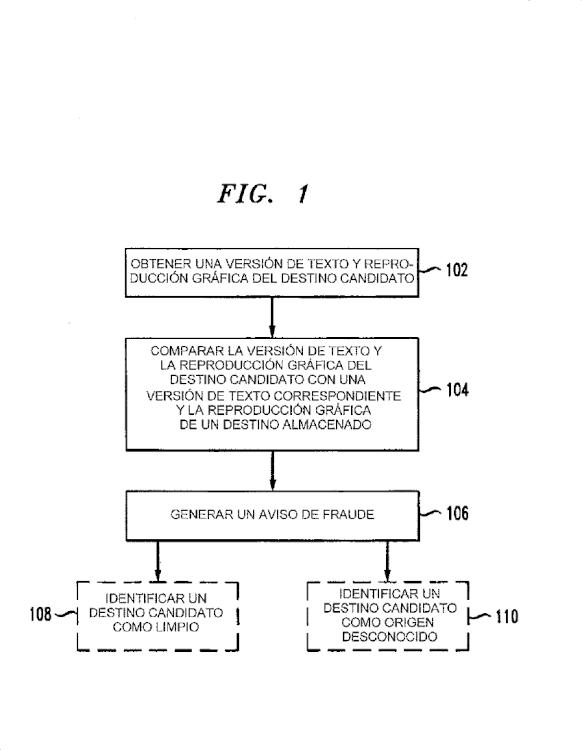

obtener (102) una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato; comparar (104) dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión de texto correspondiente de un destino almacenado y una reproducción gráfica correspondiente de dicho destino almacenado; y generar (106) un aviso de fraude si dicha reproducción gráfica de dicho destino candidato es considerablemente similar a dicha reproducción gráfica de dicho destino almacenado mientras que dicha versión de texto de dicho destino candidato difiera considerablemente de dicha versión de texto correspondiente de dicho destino almacenado

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/063845.

Solicitante: INTERNATIONAL BUSINESS MACHINES CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: NEW ORCHARD ROAD ARMONK, NY 10504 ESTADOS UNIDOS DE AMERICA.

Inventor/es: REUMANN,John, VERMA,Dinesh.

Fecha de Publicación: .

Fecha Solicitud PCT: 12 de Diciembre de 2007.

Clasificación PCT:

- G06F17/30

- G06F21/20

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia.

PDF original: ES-2359466_T3.pdf

Fragmento de la descripción:

Campo de la Invención

La presente invención se refiere generalmente a la tecnología de la información, y, más concretamente, a un método y aparato para detectar fraude informático.

Antecedentes de la Invención 5

Cuando un usuario recibe un correo electrónico u otra comunicación que parece contener un enlace a un sitio web “A”, pero se redirecciona a una versión suplantada del sitio web “A”, el usuario se dice que es objeto de un ataque de “suplantación de identidad” del sitio web. A los usuarios les gustaría saber si un sitio que están visitando es un sitio bien conocido, legítimo, o un sitio que parece un sitio legítimo pero no está situado en la misma ubicación que la versión legítima esperada del sitio web. 10

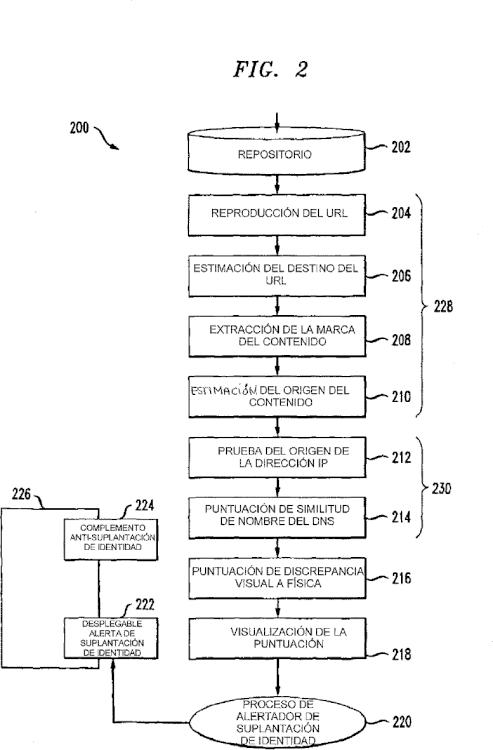

Un usuario puede iniciar una transferencia de una página web en un navegador escribiendo el URL, siguiendo un enlace, siguiendo un enlace integrado en un correo electrónico o en una sesión de mensajería instantánea, o a través de una redirección desde otra página. Como resultado, el navegador resolverá el protocolo que va a ser usado para buscar la página destino, contactará el sistema de nombre de dominio (DNS) para resolver el ordenador central de destino, conectará a la dirección del protocolo de internet (IP) nombrado por la búsqueda del DNS, descargará el 15 contenido de la página, entregará la página y ejecutará simultáneamente cualesquiera secuencias de comandos donde sea adecuado. El contenido de esta página se puede falsificar de muchas formas.

Hay conocidas barras de herramientas del navegador que meramente extraen el localizador de recursos uniforme (URL) a partir del navegador web y lo normalizan para presentar al usuario el sitio efectivo al cual se conecta. Mientras que esto puede eliminar los ataques en los que un URL rebosa la ventana de localización del navegador reduciendo el 20 nombre del sitio, no resuelve el problema en el que están siendo usados dos nombres de dominio de aspecto muy similar. Dado que la información sobre los sitios efectivos es bastante tosca, es posible para un atacante obtener un nombre de dominio de aspecto cercano en la misma geografía (por ejemplo Estados Unidos) y entonces intentar confundir tales detectores de suplantación de identidad. Adicionalmente, con la globalización en aumento, es bastante probable, por ejemplo, que un sitio legítimo para un banco con base en EE.UU. esté situado en otro país tal como, por 25 ejemplo, India o Brasil, lo cual dirige a varias falsas alarmas. Usando las técnicas conocidas, el usuario todavía sería conducido a creer que está contactando con el sitio web correcto. Las técnicas conocidas confían en el usuario comprobar el nombre de dominio para cada sitio web visitado. Adicionalmente, las técnicas conocidas solamente extraen la información entregada en el URL real, y por lo tanto, estas técnicas no son seguras en el caso de ataques de envenenamiento del DNS, en el que los nombres de dominio reales se fuerzan a resolver una dirección IP del sitio 30 corrupto que es distinta del objetivo que el usuario pretendió cuando escribió el nombre en la barra de localización del navegador.

La US 2004/123157 A1 y la EP 1 681 825 A revelan las técnicas de detección de suplantación de identidad en base a comparar las direcciones de destino y los contenidos frente a los datos almacenados, válidos.

La WO 2006/018647 revela los mecanismos para la autentificación de los proveedores de contenidos verificando la 35 correspondencia del URL y las direcciones IP.

La WO 2006/026921 A revela los sistemas y métodos de detección de la suplantación de identidad. Algunas realizaciones implican obtener una reproducción gráfica de un destino, derivando una versión de texto de dicha reproducción gráfica y comparar dicho texto frente a las versiones de texto de los destinos válidos almacenados.

Sería deseable de esta manera superar las limitaciones en los planteamientos previos. 40

Resumen de la Invención

Los principios de la presente invención proporcionan técnicas para detectar el fraude informático. Un método ejemplar (que se puede implementar por ordenador) para detectar el fraude informático, de acuerdo con un aspecto de la invención, puede incluir los pasos de obtener una versión de texto de un destino candidato y una reproducción gráfica del destino candidato, comparando la versión de texto y la reproducción gráfica del destino candidato con una versión 45 de texto correspondiente y una reproducción gráfica correspondiente de un destino almacenado, y generar un aviso de fraude si la reproducción gráfica del destino candidato es considerablemente similar a la reproducción gráfica del destino almacenado mientras que la versión de texto del destino candidato difiere considerablemente de la versión de texto correspondiente del destino almacenado.

En un aspecto de la invención, el destino candidato y el destino almacenado se representan como los URL. También, en 50 otro aspecto de la invención, las técnicas para detectar el fraude informático se ejecutan automáticamente tras cargar una página web asociada con un destino candidato. Las técnicas también se pueden ejecutar usando un botón que se muestra a un usuario en al menos una de una ventana y una barra de estado externa para una ventana del navegador asociada con el destino candidato. Adicionalmente, en otro aspecto de la invención, se puede generar un aviso de fraude a través de una sugerencia visual visualizada por un usuario en al menos una de una ventana y una barra de 55

estado externa para una ventana del navegador asociada con el destino candidato. En otro aspecto de la invención, el destino candidato se identifica como limpio si todas las organizaciones determinadas coinciden con una organización almacenada correspondiente y si la organización almacenada no es considerablemente similar a otra organización clasificada como más popular en una base de datos. El destino candidato se identifica como desconocido si las referencias visuales pueden no encajar con una organización, pero para el cual el destino candidato coincide con un 5 URL visual y destino poco probable que sea un destino de suplantación de identidad.

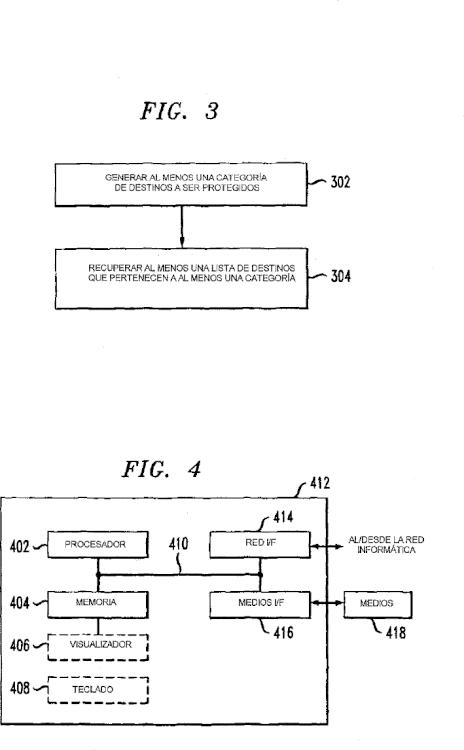

Un método ejemplar de generación de una base de datos, o lista blanca, de destinos a ser protegidos frente a fraude informático puede incluir los pasos de generar al menos una categoría de destinos a ser protegidos, y recuperar al menos una lista de destinos que pertenecen a al menos una categoría. El paso de recuperar al menos una lista de destinos que pertenecen a al menos una categoría comprende obtener una primera lista de destinos y una segunda lista 10 de destinos, y fusionar las primera y segunda listas de destinos. También el paso de recuperación comprende el acceso a un motor de búsqueda de Internet y/o el acceso a un servicio de indexación de Internet.

Al menos una realización de la invención se puede implementar en forma de un producto informático que incluye un medio utilizable por ordenador con código de programa utilizable por ordenador para realizar los pasos del método indicados. Adicionalmente, al menos una realización de la invención se puede implementar en la forma de un aparato 15 que incluye una memoria y al menos un procesador que se acopla a la memoria y operativo para realizar los pasos del método ejemplar.

Al menos una realización de la invención puede proporcionar uno o más efectos técnicos beneficiosos, tales como, por ejemplo, detectar el fraude informático cuando el candidato o la entidad de suplantación de identidad comprende un nombre de dominio que es de aspecto muy similar a aquél de una entidad prevista o almacenada. También, al menos 20 una realización de la invención puede proporcionar el efecto beneficioso de detectar el fraude informático en situaciones en las que un nombre de dominio previsto se fuerza a resolver un destino candidato o de suplantación de identidad que es distinto del objetivo que un usuario pretendió cuando el usuario escribió el nombre en la barra de localización del navegador.

Estos y otros objetos, rasgos y ventajas de la presente invención llegarán a ser evidentes a partir de la siguiente 25 descripción detallada de las realizaciones ilustrativas de la misma, la cual va a ser leída en conexión con los dibujos anexos.

Breve descripción de los dibujos

La FIG. 1 s un diagrama de flujo que ilustra un método ejemplar para detectar el fraude informático, de acuerdo con un... [Seguir leyendo]

Reivindicaciones:

1. Un método de detección de fraude informático, que comprende los pasos de:

obtener (102) una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato;

comparar (104) dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión de texto correspondiente de un destino almacenado y una reproducción 5 gráfica correspondiente de dicho destino almacenado; y

generar (106) un aviso de fraude si dicha reproducción gráfica de dicho destino candidato es considerablemente similar a dicha reproducción gráfica de dicho destino almacenado mientras que dicha versión de texto de dicho destino candidato difiera considerablemente de dicha versión de texto correspondiente de dicho destino almacenado.

2. El método de acuerdo con la reivindicación 1, en donde el paso de comparación se realiza en un subconjunto de 10 dicho destino candidato y dicho destino almacenado.

3. El método de acuerdo con la reivindicación 1, en donde el paso de comparar dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión de texto almacenado correspondiente y una reproducción gráfica almacenada correspondiente comprende los pasos de:

determinar una dirección IP, protocolo de internet, efectiva que se asigna mediante dicho destino candidato; y 15

determinar una organización propietaria efectiva para dicha dirección IP efectiva.

4. El método de acuerdo con la reivindicación 1, en donde el paso de obtener una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato comprende los pasos de:

leer un mapa de imagen de una barra de herramientas del navegador de una página web asociada con dicho destino candidato; y 20

determinar una representación de los caracteres de dicho mapa de imagen usando un algoritmo de reconocimiento óptico de caracteres, OCR.

5. El método de acuerdo con la reivindicación 1, en donde el paso de obtener una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato comprende los pasos de:

analizar una representación de caracteres; 25

normalizar dicha representación de caracteres; y

generar las versiones derivadas adecuadas de dicho destino candidato a partir de la sustitución y permutación de caracteres.

6. El método de acuerdo con la reivindicación 1, en donde el paso de comparar dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión del texto 30 almacenado correspondiente y una reproducción gráfica almacenada correspondiente comprende los pasos de:

buscar una base de datos de destinos bien conocidos; y

grabar las coincidencias entre dichos destinos bien conocidos y las versiones derivadas de dicho destino candidato.

7. El método de acuerdo con la reivindicación 1, en donde el paso de obtener una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato comprende el paso de: 35

leer solamente el texto de una página web asociada con dicho destino candidato en un grupo.

8. El método de acuerdo con la reivindicación 1, en donde el paso de obtener una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato comprende los pasos de:

tomar una instantánea de una página web asociada con dicho destino candidato;

ejecutar el OCR sobre una imagen representada entera de dicha página web; y 40

almacenar las palabras reconocidas en un grupo.

9. El método de acuerdo con la reivindicación 8, que además comprende los pasos adicionales de:

calcular una firma de distribución de palabras de dicha página web extrayendo un histograma de palabras;

comparar dicho histograma de palabras con histogramas de páginas web de destino bien conocidos;

grabar las coincidencias entre dicho histograma de palabras y los histogramas de las páginas web de destinos bien conocidos;

clasificar dichas coincidencias por porcentaje de solapamiento en dicho histograma de palabras; y

extraer las fuentes estimadas de dicha página web a partir de dichas coincidencias con alto porcentaje de solapamiento. 5

10. El método de acuerdo con la reivindicación 1, en donde el paso de obtener una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato comprende los pasos de:

convertir las imágenes en una página web asociada con dicho destino candidato con un formato de gráficos comunes;

generar las huellas de imagen para dichas imágenes;

comparar dichas huellas de imagen frente a las firmas de los logotipos bien conocidos; y 10

grabar cualquier coincidencia entre dichas huellas de imagen y dichas firmas de logotipos bien conocidos.

11. El método de acuerdo con la reivindicación 1, en donde el paso de comparar dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión del texto almacenado correspondiente y una reproducción gráfica almacenada correspondiente comprende uno o más de los pasos de: 15

comprobar dicho destino candidato para los signos de ataque de suplantación de identidad típicos;

determinar la propiedad de un dominio DNS, sistema de nombre de dominio, identificado en dicho destino candidato; y

calcular una puntuación de suplantación de identidad para dicho destino candidato.

12. El método de acuerdo con la reivindicación 1, que además comprende el paso de:

identificar dicho destino candidato como limpio si todas las organizaciones determinadas coinciden con una 20 organización almacenada correspondiente y si dicha organización almacenada no es considerablemente similar a otra organización clasificada como más popular en una base de datos.

13. El método de acuerdo con la reivindicación 1, en donde los pasos se realizan por uno de un agente del programa informático, un navegador web, y un cliente de correo electrónico.

14. Un aparato (412) para detectar fraude informático, que consta de: 25

una memoria (404); y

al menos un procesador (402) acoplado a dicha memoria (404) y operativo para:

obtener (102) una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato;

comparar (104) dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión de texto correspondiente de un destino almacenado y una reproducción 30 gráfica correspondiente de dicho destino almacenado; y

generar (106) un aviso de fraude si dicha reproducción gráfica de dicho destino candidato es considerablemente similar a dicha reproducción gráfica de dicho destino almacenado mientras que dicha versión de texto de dicho destino candidato difiere considerablemente de dicha versión de texto correspondiente de dicho destino almacenado.

15. Un producto de programa informático que comprende un medio utilizable por ordenador que tiene el código de 35 programa utilizable por ordenador para detectar fraude informático, dicho producto de programa informático que incluye:

el código de programa utilizable por ordenador para obtener (102) una versión de texto de un destino candidato y una reproducción gráfica de dicho destino candidato;

el código de programa utilizable por ordenador para comparar (104) dicha versión de texto de dicho destino candidato y dicha reproducción gráfica de dicho destino candidato con, respectivamente, una versión de texto correspondiente de un 40 destino almacenado y una reproducción gráfica correspondiente de dicho destino almacenado; y

el código de programa utilizable por ordenador para generar (106) un aviso de fraude si dicha reproducción gráfica de dicho destino candidato es considerablemente similar a dicha reproducción gráfica de dicho destino almacenado mientras que dicha versión de texto de dicho destino candidato difiere considerablemente de dicha versión de texto correspondiente de dicho destino almacenado. 45

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]