PROCEDIMIENTO Y SISTEMA PARA ASEGURAR LA TRANSMISION DE DATOS ENTRE UN CAPTADOR Y UN REGISTRADOR.

LA PRESENTE INVENCION SE REFIERE A UN PROCEDIMIENTO Y UN SISTEMA DE PROTECCION DE LA TRANSMISION DE DATOS ENTRE UN DETECTOR (20) QUE EMITE IMPULSOS Y UN GRABADOR (10) QUE LOS TRATA,

APLICABLES PARTICULARMENTE A UN CRONOTACOGRAFO PARA VEHICULOS PESADOS. EL PRINCIPIO DEL PROCESO SEGUN L INVENCION DESCANSA SOBRE UN INTERCAMBIO PERMANENTE DE DATOS CIFRADOS ENTRE UN MODULO GRABADOR (1) QUE COMPRENDE EL GRABADOR (10) Y UN MODULO DETECTOR (2) QUE COMPRENDE EL DETECTOR (20). EL INTERCAMBIO SE EFECTUA A INICIATIVA DEL MODULO GRABADOR (1) QUE ENVIA MENSAJES DE CONTROL CIFRADOS (X[(M{SUB,C})] SEGUN UN PRIMER CODIGO C AL MODULO DETECTOR (2). ESTE ULTIMO LIBERA LOS CONTROLES, Y GENERA A SU VEZ MENSAJES DE RETORNO CIFRADOS (X[C(M{SUB,R})]), BIEN PARA INDICAR LA LIBERACION DEL CONTROL, BIEN PARA TRANSMITIR IMPULSOS DEL DETECTOR PARA SU TRATAMIENTO POR EL GRABADOR. EL MODULO GRABADOR (1) DESCIFRA ENTONCES Y VERIFICA LOS MENSAJES DE VUELTA (M{SUB,R}), PARA POR UNA PARTE, CONTROLAR LA COHERENCIA DE ESTOS MENSAJES, Y POR OTRO LADO, RESTITUIR LOS IMPULSOS TRANSMITIDOS AL GRABADOR. LA INVENCION PERMITE DETECTAR Y GRABAR CUALQUIER TENTATIVA DE FALSIFICACION DE LA CONEXION ENTRE EL DETECTOR Y EL GRABADOR

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E96400908.

Solicitante: THOMSON-CSF.

Nacionalidad solicitante: Francia.

Dirección: 173, BOULEVARD HAUSSMANN,75008 PARIS.

Inventor/es: COSSON ERIC, CRAIGNOU,GILLES, MOREL,CHRISTIAN.

Fecha de Publicación: .

Fecha Solicitud PCT: 26 de Abril de 1996.

Fecha Concesión Europea: 30 de Septiembre de 2009.

Clasificación Internacional de Patentes:

- G07C5/08R

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación PCT:

- G07C5/08 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › G07C 5/00 Registro o indicación del funcionamiento de vehículos. › Registro o indicación de datos de marcha diferentes del tiempo de circulación, de funcionamiento, de parada o de espera con o sin registro de tiempos de circulación, de funcionamiento, de parada o de espera.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación antigua:

- G07C5/08 G07C 5/00 […] › Registro o indicación de datos de marcha diferentes del tiempo de circulación, de funcionamiento, de parada o de espera con o sin registro de tiempos de circulación, de funcionamiento, de parada o de espera.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Países PCT: Austria, Bélgica, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Países Bajos, Suecia, Portugal.

Fragmento de la descripción:

Procedimiento y sistema para asegurar la transmisión de datos entre un captador y un registrador.

La presente invención tiene por objeto un procedimiento que permite asegurar la transmisión de datos entre un captador, que emite impulsos, y un registrador, que lleva a cabo el tratamiento de los mismos, así como un sistema para la realización del procedimiento.

El campo de aplicación, principalmente considerado por la invención, es el de los cronotaquígrafos, que son utilizados en los caminos para carga pesada, con objeto de verificar su velocidad de desplazamiento y que se respeten los tiempos reglamentarios de los camioneros.

En otro campo, el documento PROCEEDINGS OF 1990 INTERNATIONAL CARNAHAN CONFERENCE ON SECURITY TECHNOLOGIE: CRIME COUNTERMESURES LEXINGTON (US), 10-12 octubre 1990 NEW YORK (US), páginas 29-32

describe la aseguración de una conexión entre un captador, que emite datos, y un centro de supervisión.

En el momento actual, los cronotaquígrafos están esencialmente compuestos por un captador taquimétrico, que transmite, sobre una conexión eléctrica diferencial, uno o varios impulsos hasta un registrador, por ejemplo un disco, cada vez que las ruedas del vehículo para carga pesada han efectuado una vuelta. Mediante la extracción del período de repetición de los impulsos registrados, se deduce la velocidad del vehículo en el transcurso del desplazamiento.

El captador y el registrador están generalmente separados por una distancia comprendida entre 2 y 10 metros.

En la actualidad, no está previsto ningún tipo de seguridad sobre los cronotaquígrafos existentes, lo que hace posible todo tipo de fraudes: de manera principal se puede conectar en paralelo en la conexión entre el captador y el registrador existentes, un haz captador que modificaría, en el caso considerado disminuiría, el número de impulsos transmitidos.

El objeto de la presente invención consiste en asegurar la transmisión de los datos entre el captador y el registrador, y esto a varios niveles:

En primer lugar, al nivel de la conexión, para evitar, por un parte, que sean transmitidas falsas informaciones hasta el registrador y, por otra parte, que un captador falsificado sea conectado en lugar de el que ha sido certificado por el organismo de control.

De una manera más precisa, la invención tiene por objeto detectar y registrar cualquier tentativa de falsificación de la conexión entre el captador y el registrador.

A continuación, al nivel de las informaciones transmitidas, para evitar que los datos del captador sean modificados.

La presente invención puede ser generalizada para cualquier tipo de transmisión entre un captador que emita impulsos y un registrador encargado de su tratamiento.

Para alcanzar el objeto precedente, la presente invención tiene por objeto un procedimiento según la reivindicación 1 para asegurar la transmisión de datos entre un captador taquimétrico que emite impulsos y un registrador que efectúa el tratamiento de los mismos.

De manera ventajosa, los datos cifrados intercambiados entre el módulo registrador y el módulo captador son modulados antes de la transmisión por medio de una modulación de anchura de impulso, con dos estados de una frecuencia portadora fija, y desmodulados en el momento de la recepción.

Por otra parte, la presente invención tiene igualmente por objeto un sistema para la realización del procedimiento de aseguración precedentemente definido.

Otras características y ventajas de la presente invención se pondrán de manifiesto a la vista de la descripción que sigue, hecha con referencia a las figuras adjuntas, en las que:

la figura 1 ilustra el principio general para el cifrado y el descifrado según un código generado por un polinomio reversible;

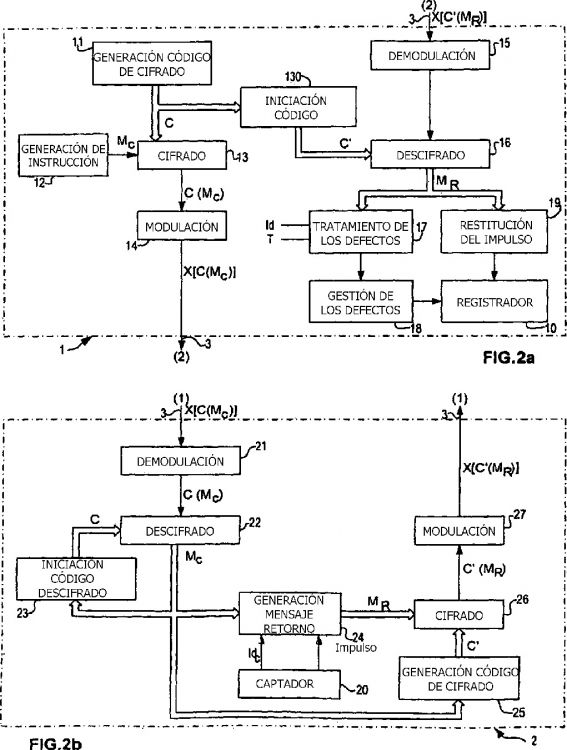

las figuras 2a y 2b representan, en forma sinóptica, el funcionamiento de un sistema posible que utilice el procedimiento de conformidad con la invención por el lado del módulo registrador (figura 2a) y por el lado del módulo captador (figura 2b).

El principio del procedimiento de aseguración, de conformidad con la invención, está basado en un intercambio permanente de datos cifrados entre un módulo registrador, que comprende el registrador, y un módulo captador, que comprende el captador.

De conformidad con la invención, el intercambio se efectúa por iniciativa del módulo registrador, que envía mensajes de instrucción cifrados al módulo captador. Este último acusa recepción de las instrucciones, a continuación genera a su vez mensajes de retorno cifrados, bien para indicar el acuse de recibo de la instrucción, o bien para transmitir impulsos del captador con vistas a su tratamiento por parte del registrador. El módulo registrador descifra entonces y verifica los mensajes de retorno para, por una parte, controlar la coherencia de estos mensajes y, por otra parte, para restituir los impulsos al registrador.

De manera preferente, para el cifrado y para el descifrado se utilizan códigos, que son generados por polinomios reversibles. Se recuerda a continuación, con referencia a la figura 1, el principio general de cifrado/descifrado de un mensaje M de cualquier tipo:

Un registro de desplazamiento 4, de tamaño N, que funciona con una cadencia H, permite generar un código pseudo-aleatorio Q, cuya secuencia es de tamaño 2N-1. Una puerta O 5 recibe, por una parte, el código de cifrado Q y, por otra parte, recibe el mensaje M, que se desea transmitir, y emite un mensaje Q[M] cifrado, transmitido a través de la conexión 3. La salida de la puerta 5 está rebucleada sobre la entrada del registro 4. En el momento de la recepción, otro registro de desplazamiento 6, que funciona igualmente con la cadencia H, recibe en la entrada el mensaje cifrado Q[M]. La salida del registro es suministrada a otra puerta lógica 7, que recibe, por otra parte, el mensaje cifrado. Como consecuencia se recupera a la salida de la puerta 7 el mensaje M descifrado.

A continuación, se detalla el principio del procedimiento de conformidad con la invención con referencia a las figuras 2a y 2b, que representan un cuadro sinóptico del funcionamiento para un sistema posible que utilice el procedimiento de conformidad con la invención. De una manera más precisa, la figura 2a ilustra el sistema al nivel del módulo registrador, y la figura 2b ilustra el sistema al nivel del módulo captador:

Como se ve en la figura 2a, el módulo registrador 1 comprende, por una parte, primeros medios 11 a 14 que le permiten generar mensajes de instrucción cifrados y, por otra parte, segundos medios 10y 15 a 19, para la verificación de los mensajes de retorno.

Los primeros medios comprenden un módulo 11 de generación de un primer código de cifrado C. Este código de cifrado es generado, de manera ventajosa, por un polinomio reversible.

Un módulo 12 genera, por otra parte, los mensajes de instrucción MC propiamente dichos. Estos mensajes son cifrados entonces según el primer código de cifrado C por un módulo de cifrado 13, con el fin de emitir mensajes de instrucción cifrados C(MC).

Estos mensajes son modulados, de manera ventajosa, por medio de una modulación de anchura de impulso con dos estados de una portadora de crecencia fija, por ejemplo igual a 2 MHz, lo que permite no tener que transmitir la cadencia que sirve para sincronizar los circuitos del módulo captador para la desmodulación y el descifrado de los mensajes.

Los mensajes de instrucción cifrados y modulados X[C(Mc)] son transmitidos, a continuación, con destino al módulo captador 2 por medio de una conexión en serie de tipo diferencial 3, por ejemplo del tipo RS 422.

Con referencia a la figura 2b, el módulo captador 2 efectúa entonces una desmodulación 21 de los mensajes recibidos y, a continuación, un descifrado 22 de los mensajes desmodulados C(MC) obtenidos, con el fin de volver a los mensajes de instrucción MC iniciales.

En función de los mensajes de instrucción, recibidos, el módulo captador efectuará ciertas tareas:

En un modo de realización preferente de la invención, los mensajes de instrucción son de tres tipos:

Reivindicaciones:

1. Procedimiento para asegurar la transmisión de datos entre un captador (20), que emite señales, y un registrador (10), que lleva a cabo el tratamiento de las mismas, que comprende las etapas siguientes:

caracterizado porque

2. Procedimiento según la reivindicación 1, caracterizado porque los mensajes de instrucción (MC) comprenden, al menos, un mensaje de solicitud de identificación del captador, porque el mensaje de retorno (MR) correspondiente comprende una información (IdC) que identifica al captador relativo al módulo captador (2) que genera el mensaje de retorno, y porque la etapa de verificación consiste en controlar que dicha información corresponda a una identificación (Id) definida de antemano.

3. Procedimiento según la reivindicación 2, caracterizado porque el mensaje de solicitud de identificación del captador es enviado periódicamente durante el intercambio de datos cifrados.

4. Procedimiento según la reivindicación 1, caracterizado porque los mensajes de solicitud de modificación de los códigos de cifrado C y C' son emitidos de manera pseudo-aleatoria.

5. Procedimiento según una cualquiera de las reivindicaciones precedentes, caracterizado porque los mensajes de instrucción comprenden mensajes de comprobación de la conexión (3) entre el módulo registrador (1) y el módulo captador (2), y porque la etapa de verificación consiste en controlar que los mensajes de retorno correspondientes han sido transmitidos al cabo de una duración T definida de antemano.

6. Procedimiento según una cualquiera de las reivindicaciones precedentes, caracterizado porque el primero y el segundo de los códigos de cifrado C y C' son generados, respectivamente, por un polinomio reversible.

7. Procedimiento según una cualquiera de las reivindicaciones precedentes, caracterizado porque los datos cifrados intercambiados entre el módulo registrador (1) y el módulo captador (2) son modulados (14; 27) antes de la transmisión por medio de una modulación de la anchura del impulso con dos estados de una frecuencia portadora fija, y desmodulados (15; 21) en el momento de la recepción.

8. Sistema para la realización de un procedimiento según una cualquiera de los reivindicaciones 1 a 7, que comprende un módulo captador (2), que emite señales, un módulo registrador (1), que trata estas señales, y una conexión en serie (3) entre el módulo registrador y el módulo captador, caracterizado porque:

caracterizado porque

9. Sistema según la reivindicación 8, caracterizado porque los medios de verificación comprenden un módulo (17) para el tratamiento de los defectos de transmisión.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]