METODO PARA LA CODIFICACION DE TRANSMISIONES.

Un método para cifrado o codificado de transmisión, que comprende:

asignar a cada usuario en un grupo de usuarios información privada respectiva Iu; seleccionar al menos una clave de cifrado de sesión K; dividir a los usuarios que no están en un conjunto revocado R en subconjuntos disjuntos Si1,...Sim que tienen claves de subconjuntos asociadas Li1,...Lim; y cifrar la clave de sesión K con las claves de subconjuntos Li1,...Lim para hacer m versiones cifradas de la clave de sesión K

Tipo: Resumen de patente/invención. Número de Solicitud: W0200305GB.

Solicitante: INTERNATIONAL BUSINESS MACHINES CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: NEW ORCHARD ROAD,ARMONK, NY 10504.

Inventor/es: LOTSPIECH,JEFFREY,BRUCE, NAOR,DALIT, NAOR,SIMEON.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/18 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › para la difusión o las conferencias.

- H04L29/06S4B

- H04L9/08 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

Clasificación PCT:

- H04L9/08 H04L 9/00 […] › distribución de claves.

Clasificación antigua:

- H04L9/08 H04L 9/00 […] › distribución de claves.

Fragmento de la descripción:

Método para la codificación de transmisiones.

Antecedentes del invento

El invento se refiere en general al cifrado o codificación de datos de transmisión que usa claves de cifrado.

La patente norteamericana nº 6.118.873 describe un sistema para cifrar música, vídeos y otros contenidos transmitidos. Como se ha descrito en ella, solamente reproductores-grabadores autorizados pueden reproducir y/o copiar el contenido y solamente de acuerdo con reglas establecidas por el vendedor del contenido. De este modo, pueden ser impedidas las copias de contenido pirateadas, que comúnmente cuestan a los proveedores de contenidos billones de dólares cada año.

En el método de cifrado descrito en la patente a que antes se ha hecho referencia, los reproductores-grabadores autorizados son provistos de claves para el dispositivo con software implantado desde una matriz de claves del dispositivo. Las claves pueden ser emitidas simultáneamente una con otra o en el trascurso del tiempo, pero en cualquier caso, ningún reproductor-grabador se supone que tiene más de una clave de dispositivo por columna de la matriz. Aunque dos dispositivos podrían compartir la misma clave desde la misma columna, las posibilidades de que cualesquiera dos dispositivos compartan exactamente las mismas claves de conjunto de todas las columnas de la matriz son muy pequeñas cuando las claves son asignadas aleatoriamente. Las claves son usadas para descifrar el contenido.

En el caso de que un dispositivo (y sus claves) resulte comprometido, deliberadamente o por error, es necesario revocar las claves de ese dispositivo. Revocar un conjunto de claves efectivamente convierte al dispositivo comprometido (y cualesquiera clones del mismo) en inoperante para reproducir el contenido que es producido después de la revocación. En la patente antes descrita, para cada revocación se requieren aproximadamente 320 bytes de mensaje. Aunque esto es efectivo, es deseable reducir la longitud del mensaje de revocación incluso más, por eficiencia.

Aunque el sistema descrito en la patente a que antes se ha hecho referencia es efectivo, debido a limitaciones de tamaño del área de encabezamiento del mensaje (denominado como "bloque de clave de medios" en la patente), solamente un número relativamente limitado (10.000 para un encabezamiento de 3M tal como DVD-Audio) de revocaciones puede ser hecho durante la vida del sistema. Este número puede ser incrementado aumentando el tamaño del encabezamiento, pero las revocaciones añadidas serían aplicables sólo a dispositivos hechos de nuevo, y no a dispositivos que hubieran sido hechos antes del aumento de tamaño del encabezamiento. Es deseable ser capaz de ejecutar un gran número de revocaciones tanto de dispositivos "viejos" como "nuevos", es decir para tener en cuenta receptores sin estado. También, como más de un dispositivo puede compartir cualquier clave particular con el dispositivo comprometido en el invento patentado a que antes se ha hecho referencia, revocar un conjunto de claves de dispositivo podría dar como resultado revocar algunas claves contenidas por dispositivos inocentes. Es deseable reducir adicionalmente las posibilidades de revocar accidentalmente un dispositivo "bueno", preferiblemente a cero.

Además, el presente invento está dirigido al difícil escenario de los receptores "sin estado", es decir, receptores que no actualizan necesariamente su estado de cifrado entre transmisiones para aceptar contramedidas contra dispositivos comprometidos. Por ejemplo, una televisión que se suscribe a un canal de pago podría tener su codificador desactivado durante un período de tiempo durante el cual los datos cifrados actualizados podrían ser transmitidos sobre el sistema. Tal dispositivo se convertiría en "sin estado" si sucede que es incapaz de actualizarse por sí mismo después de haber sido vuelto a activar y así no poseería actualizaciones que serían necesarias para un futuro descifrado del contenido.

Además, hay una necesidad creciente de proteger el contenido de medios, tales como los CD y DVD, que son vendidos al público y para los que es deseable impedir una copia no autorizada. Los grabadores en tal sistema corrientemente no interactúan con lo reproductores, y ningún reproductor conseguirá cada posible pieza de actualizaciones de datos de cifrado, ya que ningún reproductor recibe cada disco vendido. Por consiguiente, como se ha comprendido aquí, la protección de contenidos de medios vendidos es un ejemplo del problema de cifrado de transmisión a receptores sin estado.

Además, la presencia de más de unos pocos fabricantes "malvados" (es decir fabricantes que legal o ilegalmente obtienen claves pero que en cualquier caso hacen que muchos dispositivos sin autorización tengan las claves) puede ser problemática. Es deseable tener en cuenta muchos fabricantes potencialmente "malvados".

Otros métodos para el cifrado de transmisión incluyen los descritos en Fiat y col., Cifrado de Transmisión, Crypto '93 LNCS vol. 839, págs. 257-270 (1994). Este método considera la retirada de cualquier número de receptores mientras como máximo "t" de ellos operen ilegalmente entre sí. Sin embargo, el método de Fiat y col., requiere longitudes de mensaje relativamente grandes, que un número de claves relativamente grandes sea almacenado en el receptor, y que cada receptor debe realizar más de una única operación de descifrado. Además, el método de Fiat y col., no considera el escenario de receptor sin estado. Hay una necesidad de evitar la suposición a priori de cuantos receptores podrían operar ilegalmente. También, que el tamaño del mensaje y el número de claves almacenadas sean minimizados, y que el número de operaciones de descifrado que deben ser realizadas por un receptor sea minimizado, para optimizar el rendimiento.

Otros sistemas de cifrado o codificado, como el sistema de Fiat y col., no proporcionan medios para el escenario de receptores sin estado, y así no pueden ser aplicados efectivamente en cuanto a la protección de contenido de medios grabados. Ejemplos de tales sistemas incluyen los sistemas de jerarquía de clave lógica a base de árboles descritos en Wallner y col., Gestión de claves para Multidifusión: Cuestiones y Arquitecturas, proyecto IETF de clave de Wallner 1997; Wong y col., Comunicación Segura de Grupo Utilizando Gráficos de Clave, SIGCOMM 1998; Canetti y col., Seguridad Multidifusión: Una Taxonomía y Algunas Construcciones Eficientes, Proc. de INFOCOM '99 vol. 2 págs. 708-716 (1999); Canetti y col., Intercambios de Comunicación-Almacenamiento para Cifrado Multidifusión, Eurocrypt 1999, págs. 459-474; y McGraw y col., Establecimiento de Claves en Grandes Grupos Dinámicos Usando Árboles de Función de Un Sentido, sometido a Transacciones de IEEE en Ingeniería de Software (1998).

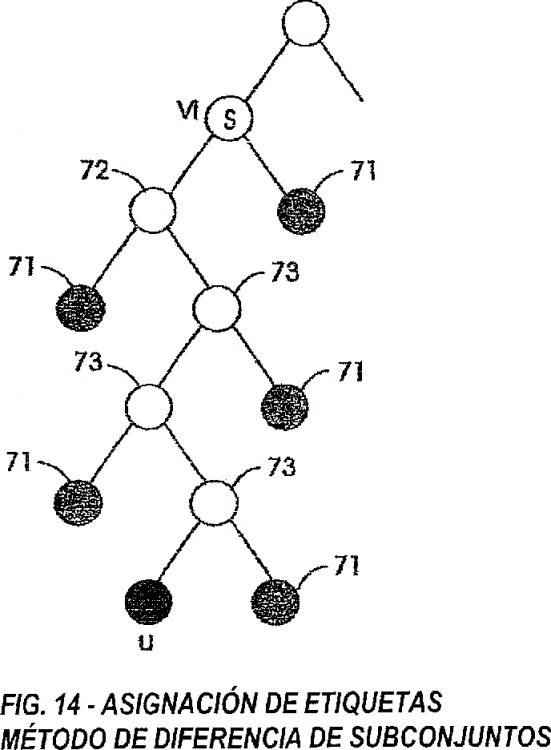

Con más especificidad en relación a los métodos de Wallner y col., y Wong y col., las claves son asignadas por asignación de una etiqueta independiente a cada nodo en un árbol binario. Desgraciadamente, en los métodos referidos alguna de las etiquetas cambia en cada revocación. Claramente, como es, el método sería inapropiado para el escenario del receptor sin estado. Incluso si un lote de revocaciones que ha de ser asociado con una única etiqueta cambia para cada nodo, los métodos referenciados de Wallner y col., y Wong y col., requerirían al menos log N descifrados en el receptor y la transmisión de rlog N cifrados (donde r es el número de dispositivos que ha de ser revocado y N es el número total de receptores en el sistema), desgraciadamente un número relativamente elevado.

Sumario del invento

El presente invento proporciona por consiguiente un método para el cifrado de transmisión, que comprende: asignar a cada usuario en un grupo de usuarios información privada respectiva Iu; seleccionar al menos una clave K de cifrado de sesión; dividir usuarios que no están en un conjunto revocado R en subconjuntos disjuntos Si1,...Sim que tienen claves de subconjuntos asociadas Li1,...Lim; y cifrar la clave K de sesión con las claves de subconjuntos Li1,...Lim para hacer m versiones cifradas de la clave K de sesión.

El método comprende preferiblemente además dividir a los usuarios en grupos S1,...Sw en los que "w" es un entero, y los grupos establecen subárboles en un árbol.

Preferiblemente, el árbol es un árbol binario completo.

Reivindicaciones:

1. Un método para cifrado o codificado de transmisión, que comprende: asignar a cada usuario en un grupo de usuarios información privada respectiva Iu; seleccionar al menos una clave de cifrado de sesión K; dividir a los usuarios que no están en un conjunto revocado R en subconjuntos disjuntos Si1,...Sim que tienen claves de subconjuntos asociadas Li1,...Lim; y cifrar la clave de sesión K con las claves de subconjuntos Li1,...Lim para hacer m versiones cifradas de la clave de sesión K.

2. El método según la reivindicación 1, que comprende además dividir a los usuarios en grupos S1,...Sw, en los que "w" es un entero, y los grupos establecen subárboles en un árbol.

3. El método según la reivindicación 2, en el que cada subconjunto Si1,...Sim incluye todas las hojas de un subárbol con raíces en algún nodo vi, estando asociado al menos cada nodo en el subárbol con una clave de subconjunto respectiva.

4. El método según la reivindicación 3, en el que el contenido es proporcionado a los usuarios en al menos un mensaje que define un encabezamiento, y el encabezamiento incluye como máximo r*log(N/r) claves de subconjuntos y cifrados, en los que r es el número de usuarios en el conjunto revocado R y N es el número total de usuarios.

5. El método según la reivindicación 3, en el que el conjunto revocado R define un árbol de expansión, y los subconjuntos que tienen raíces unidas a nodos del árbol de expansión definen los subconjuntos.

6. El método según cualquiera de las reivindicaciones 2 a 5, en el que el árbol incluye una raíz y varios nodos, teniendo cada nodo al menos una etiqueta asociada, y en el que cada subconjunto incluye todas las hojas de un subárbol con raíz en algún nodo vi que no está en él subárbol con raíces en algún otro nodo vj que desciende desde vi.

7. El método según la reivindicación 6, en el que el contenido es proporcionado a los usuarios en al menos un mensaje que define un encabezamiento, y el encabezamiento incluye como máximo 2r-1 claves de subconjuntos y cifrados, en la que r es el número de usuarios en el conjunto revocado R.

8. El método según cualquiera de las reivindicaciones 6 a 7, en el que el conjunto revocado R define un árbol de expansión, y en el que el método incluye: inicializar un árbol de cubierta T como el árbol de expansión; retirar iterativamente nodos desde el árbol de cubierta T y añadir nodos a una cubierta hasta que el árbol de cubierta T tiene como máximo un nodo.

9. El método según cualquiera de las reivindicaciones 6 a 8, en el que cada nodo tiene al menos una etiqueta inducida posiblemente por al menos uno de sus antepasados, y en el que cada usuario tiene asignadas etiquetas desde todos los nodos que cuelgan de un trayecto directo entre el usuario y la raíz pero no desde nodos en el trayecto directo.

10. Un programa de ordenador que comprende un código de programa de ordenador para, cuando es cargado en un sistema de ordenador y ejecutado, hace que dicho sistema de ordenador realice las operaciones de un método según se ha reivindicado en cualquiera de las reivindicaciones 1 a 9.

11. Un aparato para cifrado de transmisión, que comprende: medios para asignar a cada usuario en un grupo de usuarios de información privada Iu respectiva de usuarios; medios para seleccionar al menos una clave de cifrado de sesión K; medios para dividir a los usuarios que no están en un conjunto revocado R en subconjuntos disjuntos Si1,...Sim que tienen claves de subconjuntos asociadas Li1,...Lim; y medios para cifrar las claves de sesión K con las claves de subconjuntos Li1,...Lim para hacer m versiones cifradas de la clave de sesión K.

Patentes similares o relacionadas:

Procesamiento de contenido y servicios de redes para dispositivos móviles o fijos, del 8 de Julio de 2020, de AMIKA MOBILE CORPORATION: Un sistema para suministrar contenido de red a un dispositivo, comprendiendo el sistema : una primera interfaz para comunicarse con una pluralidad […]

Reparación de archivo completo usando fragmento de descripción de programa en eMBMS, del 1 de Julio de 2020, de QUALCOMM INCORPORATED: Un procedimiento de comunicación inalámbrica de un equipo de usuario, UE, que comprende: recibir una descripción de programa de radiodifusión […]

Procedimiento y aparato de comunicación de grupo en un sistema de comunicación inalámbrica, del 13 de Mayo de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento de una estación base en un sistema de comunicación móvil, comprendiendo el procedimiento: recibir (S720) un primer mensaje que incluye información […]

Procedimientos y aparatos para señalizar parámetros de acceso mejorado a canales distribuidos para subconjuntos de dispositivos inalámbricos, del 29 de Abril de 2020, de QUALCOMM INCORPORATED: Un procedimiento para configurar parámetros de acceso a canal en un sistema de comunicación inalámbrica , comprendiendo el procedimiento: […]

Procedimiento y aparato para transmitir datos de difusión multimedia en sistema de comunicación inalámbrica, del 29 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento por una estación base en un sistema de comunicación inalámbrica, comprendiendo el procedimiento: recibir, de un nodo de red de núcleo, una pluralidad de unidades […]

Transmisión por multidifusión de velocidad variable para distribución del reloj en redes por paquetes, del 8 de Abril de 2020, de HUAWEI TECHNOLOGIES CO., LTD.: El sistema que comprende: un nodo raíz en una red basada en paquetes que transmite una pluralidad de paquetes; un nodo intermediario […]

Comunicación de grupo mediante retransmisión, del 8 de Abril de 2020, de Vodafone IP Licensing Limited: Un método de comunicación de grupo dentro de una red de telecomunicaciones móviles que tiene una pluralidad de terminales móviles, comprendiendo […]

Control de una sesión de intercambio de datos entre terminales de un primer usuario con al menos un terminal de un segundo usuario, del 1 de Abril de 2020, de Orange: Procedimiento de control de una sesión (SSX) de intercambio de datos entre unos primeros terminales (T11, T12, T13) de un primer usuario (U1) con al menos […]