PROCEDIMIENTO PARA LA PROTECCION DE DATOS.

Procedimiento para la protección de datos secretos que comprende una fase de autenticación con las siguientes etapas:

a) Preparación de una característica biométrica;

b) Digitalización de la característica biométrica para elaborar datos digitalizados de autentificación de la característica biométrica;

caracterizado porque

c) Se descodifica una palabra clave codificada, elaborada mediante la codificación de datos secretos, sobre la base de los datos digitalizados de autentificación de la característica biométrica;

d) Se reconstruyen los datos secretos, mediante la descodificación de la palabra clave, sobre la base de los datos digitalizados de autenticación de la característica biométrica y sobre la base de un procedimiento de corrección de errores de la teoría de la codificación con capacidad de corrección, de modo que la capacidad de corrección se puede elegir libremente

Tipo: Resumen de patente/invención. Número de Solicitud: W0007597EP.

Solicitante: GIESECKE & DEVRIENT GMBH.

Nacionalidad solicitante: Alemania.

Dirección: PRINZREGENTENSTRASSE 159,81677 MUNCHEN.

Inventor/es: VOGEL,KOLJA, BEINLICH,STEPHAN, MARTINI,ULLRICH.

Fecha de Publicación: .

Fecha Concesión Europea: 20 de Enero de 2010.

Clasificación Internacional de Patentes:

- G07C9/00B6D4

- H04L29/06C5

- H04L29/06S12

- H04L29/06S8F

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación PCT:

- G06K9/00 FISICA. › G06 CALCULO; CONTEO. › G06K RECONOCIMIENTO DE DATOS; PRESENTACION DE DATOS; SOPORTES DE REGISTROS; MANIPULACION DE SOPORTES DE REGISTROS (impresión per se B41J). › Métodos o disposiciones para la lectura o el reconocimiento de caracteres impresos o escritos o el reconocimiento de formas, p. ej. de huellas dactilares (métodos y disposiciones para la lectura de grafos o para la conversión de patrones de parámetros mecánicos, p.e. la fuerza o la presencia, en señales eléctricas G06K 11/00; reconocimiento de la voz G10L 15/00).

- H04L9/08 H04L 9/00 […] › distribución de claves.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación antigua:

- G06K9/00 G06K […] › Métodos o disposiciones para la lectura o el reconocimiento de caracteres impresos o escritos o el reconocimiento de formas, p. ej. de huellas dactilares (métodos y disposiciones para la lectura de grafos o para la conversión de patrones de parámetros mecánicos, p.e. la fuerza o la presencia, en señales eléctricas G06K 11/00; reconocimiento de la voz G10L 15/00).

- H04L9/08 H04L 9/00 […] › distribución de claves.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Fragmento de la descripción:

Procedimiento para la protección de datos.

La presente invención se refiere a la protección de datos, en especial, a un procedimiento para asegurar la autenticidad y la integridad de datos digitalizados sobre la base de características biométricas.

Como consecuencia de la creciente globalización, particularmente las tecnologías de la información adquieren una importancia cada vez mayor en casi todos los ámbitos de la economía. Se menciona en primer lugar la utilización cada vez más extendida de las redes de comunicaciones, cuyo exponente más conocido es la red Internet. El creciente intercambio internacional de bienes y servicios hace imprescindible que las transmisiones de información sean seguras. Actualmente, el valor de las numerosas transacciones monetarias es varias veces superior al del intercambio de mercancías. Hoy en día, este tráfico de datos se realiza, en alguna de sus formas, mediante redes de comunicaciones (por ejemplo, transacciones comerciales electrónicas como las del E-Commerce

). Sin embargo, esta forma de comunicaciones, igual que en el ámbito no electrónico, requiere que en las transacciones cada una de las partes pueda confiar en las afirmaciones del interlocutor (en especial, las declaraciones de voluntad), tanto en lo que respecta a su contenido como a la identidad. No obstante, como en las transacciones electrónicas (transacciones en línea

) generalmente no existe un contacto directo con la otra parte y los datos sólo están disponibles en forma electrónica, no es posible conseguir esto de la forma habitual mediante percepción visual directa. Es imposible conseguirlo si no existe la posibilidad de autenticar y de proteger frente a manipulaciones los datos de las transacciones. También es de gran importancia para la protección de los datos personales almacenados electrónicamente, la comprobación segura de la integridad de la información. Las firmas digitales constituyen una posibilidad para asegurar la autenticidad y la integridad de los datos. Los datos sólo pueden ser modificados por personas, grupos o máquinas autorizadas. Además, cualquiera de ellos puede comprobar si una firma es o no auténtica.

Para ello, los procedimientos de firma conocidos emplean un procedimiento llamado de codificación asimétrica. A continuación se describe la forma en que se desarrolla un procedimiento de este tipo:

Para cada uno de los participantes en el sistema de firmas se genera un par de claves, por ejemplo, una clave secreta y una clave pública, las cuales tienen entre sí una determinada relación matemática. Para generar la firma digital, el remitente utiliza su clave secreta, generalmente en forma de característica especial de la firma. En primer lugar, el documento a firmar se comprime mediante un llamado procedimiento Hash

, el documento comprimido creado de este modo se vincula a la clave secreta mediante un algoritmo predeterminado, y el resultado se añade como firma digital al documento que se va a transmitir. El destinatario también comprime el documento y compara el documento comprimido con el contenido en la firma, el cual se obtiene descodificando la firma mediante la clave pública del remitente. En caso de existir coincidencia es seguro que el texto enviado y el texto recibido son iguales, es decir, que no se han producido manipulaciones ni errores de transmisión. Además, también queda claro que la firma sólo puede haber sido generada por el remitente, quien está en posesión de la clave secreta, ya que de otro modo la clave pública no encajaría

, es decir, no se habría podido realizar la conversión al documento comprimido original.

La seguridad de los procedimientos de firma modernos se basa en el hecho de que, según el estado actual del conocimiento, no es posible determinar la clave privada de la firma aunque el atacante informático disponga tanto del texto en claro o no codificado como del texto firmado y de la clave pública correspondiente. El RSA es un ejemplo de procedimiento de codificación asimétrica. El nombre del procedimiento RSA se deriva de los nombres de quienes lo han desarrollado: Ronald L. Rivest, Adi Shamir y Leonard Adleman, que dieron a conocer el procedimiento en 1977 (On Digital Signatures and Public-Key Cryptosystems

(Sobre firmas digitales y sistemas criptográficos de clave pública

), MIT Laboratory for Computer Science Technical Memorandum 82, Abril 1977) y 1978 (A Method for Obtaining Digital Signatures and Public-Key Cryptosystems

(Un método para obtener firmas digitales y sistemas criptográficos de clave pública

), Communications of the ACM 2/1978). Los fundamentos del procedimiento RSA son las consideraciones relativas a la teoría de los números, en las que se presupone que es muy difícil reducir a factores los números muy grandes, o sea, descomponerlos en factores de números primos. Se trata del llamado problema de la factorización

(reducción a factores). El coste de cálculo previsto es tan elevado que, cuando las claves están adecuadamente elegidas, prácticamente no es posible descifrarlas mediante un ataque por fuerza bruta

. No se han publicado casos de ataques criptoanalíticos.

Así pues, con la ayuda de un procedimiento de codificación asimétrica es posible asociar unívocamente un documento firmado a una clave de firma. Sin embargo, sigue siendo problemático asociar un documento firmado a una persona u organización. Para conseguir esto, se deben cumplir las premisas citadas a continuación, es decir, en primer lugar, que sólo el titular legal tenga acceso a su clave de firma privada y, en segundo lugar, que cada clave pública esté asociada unívocamente al titular legal de la clave privada correspondiente.

Para cumplir la condición mencionada en primer lugar, existe la posibilidad de identificar mediante características biométricas al titular legal de la clave de firma.

Para cumplir la condición mencionada en último lugar, muchos sistemas recurren a los llamados Trusted Third Parties

(terceros de confianza

): se trata de terceros que no participan de modo directo en la transacción, y de quienes se está seguro de que son dignos de confianza. El sistema de confianza y de controles recíprocos con frecuencia se denomina modelo Trust

.

Son ejemplos del uso de procedimientos de firma para la autenticación y comprobación de la integridad de datos: los contratos que se concluyen a través de Internet u otra red de datos; las transacciones electrónicas (comercio electrónico); el control del acceso a recursos (por ejemplo, conexiones de datos o sistemas de almacenamiento externo); los datos de control de procesos que se exportan y se leen en instalaciones técnicas de producción; la gestión de datos de personas (por ejemplo, la gestión de datos de pacientes, o en las administraciones públicas).

Igual que en todos los sistemas de seguridad, en los procedimientos de firma actualmente conocidos también existen múltiples posibilidades de agresión informática, los llamados ataques

. Estas posibilidades se enumeran en la tabla de la figura 6.

Por ejemplo, los sistemas Smart Card

(tarjeta inteligente) son sistemas de firma conocidos. Muchos de los sistemas basados en tarjetas inteligentes ofrecen una buena protección frente a ataques contra la clave misma (ataques criptoanalíticos), ataques BFA

(por fuerza bruta

), y frente a ataques a los equipos físicos en los que está almacenada la clave. En cambio, los ataques RA

(replay-and-fake terminal attacks

(ataques de repetición y terminal falso)), así como los ataques a los usuarios, son relativamente prometedores de éxito, es decir, que los sistemas de tarjetas inteligentes presentan un cierto riesgo en cuanto a la seguridad frente a tales ataques.

Algunos sistemas intentan proteger a los usuarios del robo de la clave de firma. Se utilizan tanto el PIN

(número de identificación personal) como procedimientos biométricos. La mayoría de los proveedores de sistemas de autenticación ni siquiera menciona los ataques contra el modelo Trust

(TMA).

A continuación se describe un sistema tradicional que combina las firmas digitales con la medición de características biométricas. Tanto la clave privada de firma del cliente, como una muestra o prototipo (el llamado Template

(patrón)) de la representación digital de la característica biométrica medida, están disponibles en una memoria. Concretamente, se realizan las siguientes operaciones de autenticación: El usuario se identifica, por ejemplo, introduciendo un PIN, o bien de modo que se realiza la lectura de una...

Reivindicaciones:

1. Procedimiento para la protección de datos secretos que comprende una fase de autenticación con las siguientes etapas:

a) Preparación de una característica biométrica;

b) Digitalización de la característica biométrica para elaborar datos digitalizados de autentificación de la característica biométrica;

caracterizado porque

c) Se descodifica una palabra clave codificada, elaborada mediante la codificación de datos secretos, sobre la base de los datos digitalizados de autentificación de la característica biométrica;

d) Se reconstruyen los datos secretos, mediante la descodificación de la palabra clave, sobre la base de los datos digitalizados de autenticación de la característica biométrica y sobre la base de un procedimiento de corrección de errores de la teoría de la codificación con capacidad de corrección, de modo que la capacidad de corrección se puede elegir libremente.

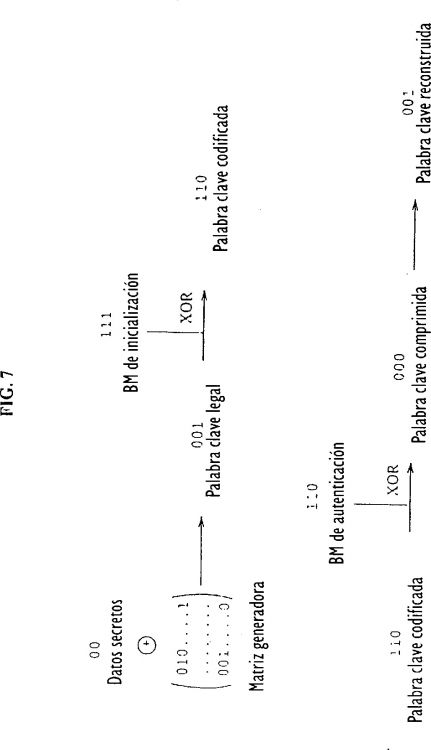

2. Procedimiento, según la reivindicación 1, que comprende una fase de inicialización con las siguientes etapas:

a) Preparación de una característica biométrica;

b) Digitalización de la característica biométrica para elaborar datos de característica biométrica digitalizados;

c) Preparación de datos secretos;

d) Codificación de los datos secretos sobre la base de los datos de característica biométrica digitalizados y codificación con tolerancia de errores.

3. Procedimiento, según la reivindicación 2, que comprende las siguientes etapas sucesivas:

a) Codificación con tolerancia de errores de los datos secretos para elaborar una palabra clave;

b) Codificación de la palabra clave sobre la base de los datos de característica biométrica digitalizados para elaborar una palabra clave codificada.

4. Procedimiento, según la reivindicación 3, en el que la palabra clave es generada por una matriz generadora.

5. Procedimiento, según la reivindicación 2, que comprende la siguiente etapa: elaboración de datos de corrección inicial para describir el espacio de palabras clave permitidas.

6. Procedimiento, según la reivindicación 2, que comprende la siguiente etapa: preparación de datos de corrección iniciales sobre la base de los datos de características biométricas digitalizados.

7. Procedimiento, según la reivindicación 1, que comprende las siguientes etapas:

(a) Elaboración de datos de corrección de autenticación sobre la base de los datos digitalizados de la característica biométrica de autenticación;

(b) Reconstrucción de los datos de la característica biométrica digitalizados, sobre la base de los datos de corrección de autenticación e iniciales;

(c) Descodificación de los datos secretos codificados, sobre la base de los datos de característica biométrica digitalizados reconstruidos.

8. Procedimiento, según la reivindicación 6, en el que los datos de corrección inicial se elaboran mediante el cálculo con módulo n

de los datos de característica biométrica digitalizados, siendo n

la longitud de lados de los cuadrados en los que se dispone la representación binaria de la característica biométrica.

9. Procedimiento, según la reivindicación 7, en el que los datos de corrección de autenticación se elaboran mediante el cálculo con módulo n

de los datos de la característica de autenticación, siendo n

la longitud de lados de los cuadrados en los que se dispone la representación binaria de la característica.

10. Procedimiento, según las reivindicaciones 2 a 9, que comprende datos de corrección inicial específicos del usuario y/o una codificación con tolerancia de errores específica del usuario.

11. Procedimiento, según una de las reivindicaciones 2 a 10, en el que se determinan o calculan aproximadamente una parte pública y una parte privada, a partir de la característica biométrica.

12. Procedimiento, según la reivindicación 11, en el que la separación de la característica biométrica en una parte pública y una parte privada se realiza con la ayuda de información recogida empíricamente.

13. Procedimiento, según las reivindicaciones 1 a 11, en el que, mediante una función hash, se elabora un valor hash a partir de los datos de característica biométrica digitalizados.

14. Procedimiento, según una de las reivindicaciones 1 a 13, en el que, mediante una función hash, se elabora un valor hash a partir de los datos de característica biométrica de autenticación digitalizados.

15. Procedimiento, según una de las reivindicaciones anteriores, en el que la característica biométrica es una biometría de comportamiento.

16. Procedimiento, según una de las reivindicaciones anteriores, en el que la característica biométrica está constituida por una firma autógrafa.

17. Procedimiento, según una de las reivindicaciones anteriores, en el que la firma autógrafa se descompone en una parte pública y una parte secreta, y la parte secreta es un subconjunto verdadero de la información dinámica de la firma.

18. Procedimiento, según una de las reivindicaciones anteriores, en el que la preparación y/o digitalización de la característica biométrica se realizan varias veces.

19. Procedimiento, según una de las reivindicaciones anteriores, en el que los datos secretos se generan con un procedimiento de clave pública.

20. Dispositivo para la realización del procedimiento, según una de las reivindicaciones anteriores, con:

(a) un medio para la digitalización de una característica biométrica destinada a elaborar datos de característica biométrica digitalizados;

(b) un medio para preparar datos secretos;

caracterizado porque comprende:

(c) un medio para la codificación con tolerancia de errores y para la descodificación de los datos secretos; así como

(d) un medio para el cifrado y descifrado, mediante los datos de característica biométrica digitalizados, de los datos secretos codificados con tolerancia de errores.

21. Dispositivo, según la reivindicación 20, que comprende un medio para la elaboración de palabras clave.

22. Dispositivo, según la reivindicación 20, que comprende un medio para la elaboración de datos de corrección inicial.

23. Dispositivo, según una de las reivindicaciones 20 a 22, que comprende un medio para la elaboración de un valor hash.

24. Dispositivo, según una de las reivindicaciones 20 a 23, que comprende un medio para descomponer la característica biométrica en una parte pública y una parte privada.

25. Dispositivo, según la reivindicación 24, que comprende un medio para descomponer la característica biométrica en una parte pública y una parte privada, mediante información estadística.

26. Dispositivo, según las reivindicaciones 20 a 25, que además comprende un medio para captar una firma autógrafa como característica biométrica.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]