CODIFICACION DE MENSAJES PARA UTILIZAR EN UN SISTEMA DE COMUNICACION BASADO EN EL ESTADO DE CLASIFICACION DE SEGURIDAD.

Un método para aplicar automáticamente codificación de mensajes clasificados,

comprendiendo dicho método:

para un mensaje a transmitir, asociar un estado de estados de clasificación plurales posibles con el mensaje, en que dicho estado de clasificación asociado con dicho mensaje es establecido manualmente;

antes de transmitir el mensaje, detectar el estado de clasificación asociado con el mensaje; y

codificar automáticamente el mensaje para transmisión usando un nivel de codificación de cifrado que corresponde al estado de clasificación detectado

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05253771.

Solicitante: RESEARCH IN MOTION LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 295 PHILLIP STREET,WATERLOO, ONTARIO N2L 3W8.

Inventor/es: BROWN, MICHAEL K., BROWN, MICHAEL S., LITTLE, HERBERT, A., ADAMS,NEIL,P, MCCALLUM,MICHAEL E, TOTZKE,SCOTT,W.

Fecha de Publicación: .

Fecha Solicitud PCT: 17 de Junio de 2005.

Fecha Concesión Europea: 2 de Diciembre de 2009.

Clasificación Internacional de Patentes:

- H04W12/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Seguridad de acceso.

Clasificación PCT:

- H04L29/06 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Codificación de mensajes para utilizar en un sistema de comunicación basado en el estado de clasificación de seguridad.

Antecedentes

Esta solicitud se refiere en general a sistemas de comunicaciones capaces de codificar mensajes para fines de seguridad.

El documento US 2003/0182435 A1 describe un sistema y método para extractar informaciones sensibles a la seguridad desde un objeto de datos y separar la información extractada del resto del documento.

El documento EP-A-1494121 describe un método y aparato para cambiar un modo de comunicación para un dispositivo basándose en su entorno.

Gobiernos, y algunas corporaciones, usan típicamente un sistema de clasificación de seguridad para determinar el nivel de sensibilidad de la información contenida en documentos y correos electrónicos. Dicho sistema de clasificación de seguridad varía entre países diferentes y diferentes organizaciones.

Una vez que se establece el nivel de clasificación de información, es importante asegurarse de que siempre se apliquen uniformemente las políticas de seguridad apropiadas. Cuando se aplican clasificaciones al correo electrónico, lo que se necesita es un método para hacer cumplir una codificación de mensajes apropiada basada en el estado de clasificación establecido (por ejemplo, nivel de clasificación, intensidad de cifrado, etc.).

Existe una solución anterior para añadir clasificación a mensajes Outlook (marca registrada propiedad de Microsoft Corporation). Se llama "Classify" y se encuentra en la Red Mundial Global en "markwilson.ca/products.html". El producto es un pug-in para Outlook (marca registrada) que permite a uno añadir clasificación a un mensaje. Sin embargo, el nivel de clasificación no está necesariamente vinculado a codificación de mensajes. Por consiguiente, no hay ninguna manera de hacer cumplir, por ejemplo, que todos los mensajes "secretos" y anteriores tengan que ser cifrados.

Sumario

Para resolver este problema, permitimos que el Administrador de Tecnología de Información (IT) (a través de Política IT) establezca una correspondencia deseada entre estados de clasificación disponibles y los correspondientes niveles de codificación de mensajes aplicables. Esto podría ser una correspondencia explícita (tal como "Secreto" = "Cifrado") o podría ser una serie de mínimos (tal como "Confidencial" >="Firmado").

Esta información, por ejemplo, podría ser "impulsada" a un dispositivo remoto de comunicación inalámbrica a través de dicha política IT. Una vez residente en el dispositivo, cuando el usuario desee enviar un mensaje, la lógica de aplicación del dispositivo miraría el nivel de clasificación actual establecido por el usuario y comparar la codificación actual de mensajes con aquélla en que debe basarse en política IT. Si no está especificada, naturalmente, sólo puede enviarse como está. Si está especificada, y la codificación actualmente especificada para su uso no es al menos de la intensidad mínima requerida, la codificación sería subida automáticamente al nivel apropiado (es decir, desde Plaintext a Firmado y Cifrado). Preferiblemente, esto sería perfecto para el usuario.

Esta lógica de codificación hecha cumplir puede hacerse también más granular que sólo especificando la codificación de mensajes codificada. Por ejemplo, como variación adicional, el Administrador de IT podría también (o en lugar de) especificar un nivel de "intensidad" para indicar algoritmos que deberían usarse para el cifrado. Por ejemplo, una clasificación de "Secreto" puede corresponder a una intensidad "fuerte" que podría significar que los algoritmos públicos clave usados tienen que ser >=2048 bits y el algoritmo simétrico tiene que ser AES-192 o superior. Pero clasificación "Muy Secreto" puede corresponder a "Extra Fuerte" que significaría que los algoritmos públicos clave usados tienen que ser >=4096 bits y el algoritmo simétrico tiene que ser AES-256 o superior.

Estas realizaciones pueden ser conseguidas en equipo físico, equipo lógico o una combinación de equipo físico y equipo lógico y proporcionan un método para mejorar la posibilidad de codificar mensajes basándose en el estado de clasificación (por ejemplo, en un dispositivo de comunicación inalámbrica). Las realizaciones ilustrativas ser conseguidas al menos en parte mediante un código de programa informático ejecutable que puede ser incorporado en medios físicos de memoria digital.

Breve descripción de los dibujos

Los objetos y ventajas de la solución descrita en esta memoria se entenderán y se apreciarán mejor en unión de la siguiente descripción detallada de realizaciones ilustrativas tomadas junto con los dibujos que se acompañan, en los que:

La figura 1 es una vista esquemática extensa de sistema global de un sistema de comunicación de correo electrónico inalámbrico ilustrativo que incorpora un dispositivo móvil de comunicación inalámbrica que tiene capacidad mejorada para codificar mensajes basándose en el estado de clasificación;

La figura 2 es un diagrama esquemático abreviado de equipo físico incluido dentro de un dispositivo móvil ilustrativo de comunicación inalámbrica;

La figura 3 es un organigrama esquemático abreviado ilustrativo de equipo lógico informático (es decir, lógica de programas) que puede ser utilizado en el dispositivo de la figura 2 para hacer cumplir una Política IT de codificación de cifrado según el estado de clasificación (por ejemplo, nivel de clasificación o intensidad de cifrado);

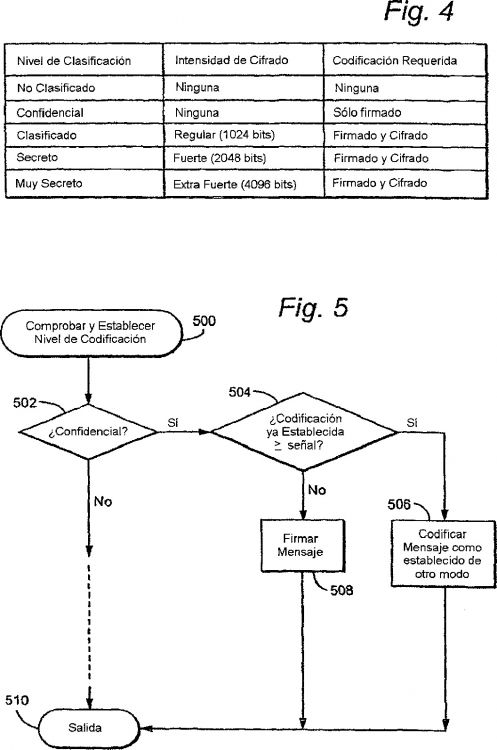

La figura 4 es una tabla que representa una Política IT ilustrativa para su uso en la lógica de programas de la figura 3; y

La figura 5 es un organigrama esquemático abreviado ilustrativo de equipo lógico informático (es decir, lógica de programas) que puede ser utilizado en el dispositivo de la figura 2 para asegurar al menos un nivel mínimo de codificación.

Descripción detallada de realizaciones ilustrativas

La figura 1 es una visión general de un sistema de comunicación ilustrativo en el que puede usarse un dispositivo de comunicación inalámbrica 100. Una persona versada en la materia apreciará que puede haber cientos de topologías diferentes de sistemas. Puede haber también muchos remitentes y destinatarios de mensajes. El sistema ilustrativo sencillo mostrado en la figura 1 es para fines ilustrativos solamente, y muestra tal vez el entorno de correo electrónico por Internet actualmente más dominante.

La figura 1 muestra un remitente de correos electrónicos 10, la Internet 12, un sistema de servidores de mensajes 14, una puerta inalámbrica 16, una infraestructura inalámbrica 18, una red inalámbrica 20 y un dispositivo de comunicaciones móvil 100.

Un remitente de correos electrónicos 10 puede estar conectado, por ejemplo, a un ISP (Proveedor de Servicios de Internet), en el que un usuario del sistema tiene una cuenta, ubicada dentro de una compañía, posiblemente conectada a una red de área local (LAN), y conectado a la Internet 12, o conectado a la Internet 12 a través de un ASP grande (proveedor de servicios de aplicaciones) tal como America OnlineTM (AOL). Los versados en la materia apreciarán que los sistemas mostrados en la figura 1 pueden conectarse en lugar de ello a una red de área amplia (WAN) distinta de la Internet, aunque las transferencias de correos electrónicos son realizadas corrientemente a través de disposiciones conectadas a Internet como se muestra en la figura 1.

El servidor de mensajes 14 puede implementarse, por ejemplo, en un ordenador de red dentro de un cortafuegos de una corporación, un ordenador dentro de un sistema ISP o ASP o similar, y actúa de interfaz principal para intercambio de correos electrónicos a través de la Internet 12. Si bien otros sistemas de mensajería pudieran no requerir un sistema de servidores de mensajes 14, un dispositivo móvil 100 configurado para recibir y posiblemente enviar correo electrónico estará normalmente asociado con una cuenta en un servidor de mensajes. Tal vez los dos servidores de mensajes más corrientes sean Microsoft ExchangeTM y Lotus DominoTM. Estos productos se usan a menudo en unión de encaminadores de correo a través de Internet que dirigen y entregan correo. Estos componentes intermedios no se muestran en la figura 1, ya que no desempeñan directamente un papel en la invención descrita en lo que sigue. Los servidores...

Reivindicaciones:

1. Un método para aplicar automáticamente codificación de mensajes clasificados, comprendiendo dicho método:

2. El método según la reivindicación 1, en el que la correspondencia entre estados de clasificación y niveles de codificación es establecida y hecha cumplir automáticamente en un usuario por una Política IT, residente en un dispositivo usado para generar y/o transmitir el mensaje.

3. El método según la reivindicación 1, en el que los estados de clasificación comprenden descriptores de intensidad de cifrado.

4. El método según la reivindicación 1, en el que los niveles de clasificación comprenden descriptores de nivel de seguridad.

5. El método según la reivindicación 1, en el que el nivel de codificación utilizado es al menos un nivel mínimo de codificación de cifrado para el estado de clasificación detectado o de un nivel más alto si es designado de otro modo.

6. Aparato para aplicar automáticamente codificación de mensajes clasificados, comprendiendo dicho aparato:

7. Aparato según la reivindicación 6, en el que la correspondencia entre estados de clasificación y niveles de codificación es establecida y hecha cumplir automáticamente en un usuario por una Política IT, residente en un dispositivo usado para generar y/o transmitir el mensaje.

8. Aparato según la reivindicación 6, en el que los estados de clasificación comprenden descriptores de intensidad de cifrado.

9. Aparato según la reivindicación 6, en el que los niveles de clasificación comprenden descriptores de nivel de seguridad.

10. Aparato según la reivindicación 6, en el que el nivel de codificación utilizado es al menos un nivel mínimo de codificación de cifrado para el estado de clasificación detectado o de un nivel más alto si es designado de otro modo.

11. Un medio de memoria digital que tiene almacenado en él un programa informático que, cuando es ejecutado, produce automáticamente codificación de mensajes clasificados:

12. El medio de memoria digital según la reivindicación 11, en el que la correspondencia entre estados de clasificación y niveles de codificación es establecida y hecha cumplir automáticamente en un usuario por una Política IT, residente en un dispositivo usado para generar y/o transmitir el mensaje.

13. El medio de memoria digital según la reivindicación 11, en el que los estados de clasificación comprenden descriptores de intensidad de cifrado.

14. El medio de memoria digital según la reivindicación 11, en el que los niveles de clasificación comprenden descriptores de nivel de seguridad.

15. El medio de memoria digital según la reivindicación 11, en el que el nivel de codificación utilizado es al menos un nivel mínimo de codificación de cifrado para el estado de clasificación detectado o de un nivel más alto si es designado de otro modo.

Patentes similares o relacionadas:

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Sistema y método para gestionar datos de aplicación de aplicaciones de tarjetas sin contacto, del 15 de Julio de 2020, de Kaba AG Group Innovation Management: Un sistema para gestionar datos de aplicación de diferentes aplicaciones de tarjetas sin contacto para una pluralidad de dispositivos de comunicación móvil , comprendiendo […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas para verificar usuarios mediante números de teléfono, del 24 de Junio de 2020, de Sinch Mobile AB: Un método implementado por ordenador realizado por un dispositivo de comunicación controlado por software asociado con un número de teléfono de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Un método y sistema para proporcionar autenticación del acceso del usuario a un recurso informático a través de un dispositivo móvil utilizando múltiples factores de seguridad separados, del 17 de Junio de 2020, de Hoverkey Ltd: Un método de autenticación de un usuario para acceder a un recurso informático a través de un dispositivo móvil que comprende: almacenar una autorización de recursos cifrada; […]

Transmisión en red de mensajes de datos recíprocos relacionados con la identidad, del 10 de Junio de 2020, de EQUIFAX, INC: Método para transmitir mensajes relacionados con la identidad, que comprende: Almacenar, en un sistema de información relacionada con […]