Sistemas y métodos de seguridad coordinados para un dispositivo electrónico.

Un método para implementar una característica de seguridad de un dispositivo electrónico (100),

de tal manera que el método comprende:

detectar un intento de acceso no válido;

iniciar, en respuesta a dicha detección, una primera operación de seguridad para impedir el acceso a, o inhabilitar, una entidad, datos, aplicación o función asociada con dicho dispositivo, y disparar o desencadenar un intento no válido para acceder a otra entidad, datos, aplicación o función asociada con dicho dispositivo, a fin de iniciar una segunda operación de seguridad para impedir el acceso a, o inhabilitar, dicha otra entidad, datos, aplicación o función.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08155575.

Solicitante: RESEARCH IN MOTION LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 295 PHILLIP STREET WATERLOO, ONTARIO N2L 3W8 CANADA.

Inventor/es: OULD,CHRISTOPER.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/22 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para impedir la toma de datos sin autorización en un canal de transmisión de datos (medios para verificar la identidad o la autorización de un usuario en un sistema de comunicaciones secretas o protegidas H04L 9/32).

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/08 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Seguridad de acceso.

PDF original: ES-2390507_T3.pdf

Fragmento de la descripción:

Sistemas y métodos de seguridad coordinados para un dispositivo electrónico.

Campo técnico

Las realizaciones descritas en la presente memoria se refieren generalmente al funcionamiento de una característica

o características de seguridad existentes en dispositivos electrónicos y, más particularmente, en dispositivos electrónicos móviles.

Antecedentes

Los dispositivos electrónicos móviles están a menudo equipados con una tarjeta inteligente tal como una tarjeta de Módulo de Identidad de Abonado, o “SIM” (“Subscriber Identity Module”) con el fin de enviar y recibir señales de comunicaciones (tales como una llamada de telefonía celular) . Típicamente, tales tarjetas de SIM requieren procedimientos de registro y activación de red que implican el uso de palabras de paso. Similarmente, el uso de palabras de paso o de otras características de seguridad puede emplearse para limitar o restringir el acceso a la capacidad funcional de la tarjeta de SIM.

Adicionalmente, algunos dispositivos electrónicos también proporcionan una capacidad funcional de aplicación que es independiente de la tarjeta de SIM. Por ejemplo, algunos dispositivos incluyen aplicaciones de dispositivo que proporcionan la capacidad funcional de libro de direcciones, la capacidad funcional de planificación en el tiempo y de calendario, videojuegos, toma de fotografías con cámara digital y su visionado, y presentaciones multimedia, entre otras. A menudo, tales aplicaciones implican el almacenamiento y el uso de datos o contenido de usuario. El acceso a estas aplicaciones, funciones y datos de usuario está, por lo común, restringido o regulado mediante el uso de palabras de paso u otras características de seguridad.

En el caso de que un usuario no autorizado se haga con el dispositivo e introduzca una palabra de paso no válida en el dispositivo (a menudo al usuario se le dan múltiples oportunidades para introducir una palabra de paso válida) , las características de seguridad impiden o restringen de otro modo el acceso a los datos de usuario y pueden impedir un uso adicional de las aplicaciones o la capacidad funcional del dispositivo.

El documento WO 2007/110094 A divulga un sistema para hacer valer políticas o criterios de seguridad en dispositivos de comunicaciones móviles configurados para ser utilizados en una red de comunicaciones móviles, en asociación operativa con un módulo de identidad de abonado. El sistema, que tiene una arquitectura o estructura de cliente-servidor, comprende un servidor que se hace funcionar por parte de un operador de red de comunicaciones móviles y un cliente residente en un dispositivo de comunicaciones móviles en el que se han de hacer valer los criterios de seguridad. El servidor está configurado para determinar criterios de seguridad que se han de aplicar en dicho dispositivo de comunicaciones móviles, y para enviar al mismo un criterio de seguridad que se ha de aplicar. El cliente se ha configurado para recibir el criterio de seguridad que se ha de aplicar desde el servidor, y para aplicar el criterio de seguridad recibido. El servidor incluye una función de autentificación de servidor, configurada para autentificar el criterio de seguridad que se va a enviar al dispositivo de comunicaciones móviles; el cliente está configurado, de manera adicional, para establecer la autenticidad del criterio de seguridad recibido desde el servidor, aprovechando una función de autentificación de cliente residente en el módulo de identidad de abonado.

Breve descripción de los dibujos

Para una mejor comprensión de las realizaciones que se describen en la presente memoria, y para mostrar más claramente el modo como pueden llevarse a efecto, se hará referencia a continuación, a modo de ejemplo, a los dibujos que se acompañan, en los cuales:

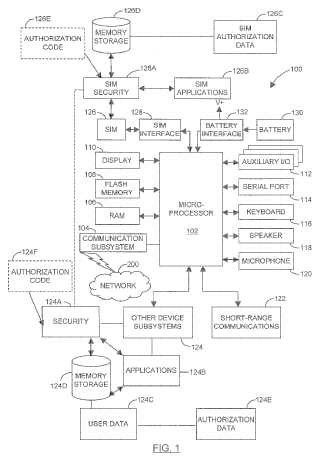

La Figura 1 es un diagrama de bloques de un dispositivo móvil en un ejemplo de realización práctica; La Figura 2 es un diagrama de bloques de un componente de subsistema de comunicación del dispositivo móvil de la Figura 1; La Figura 3 es un diagrama de bloques de un nodo de una red inalámbrica; La Figura 4 es un diagrama de bloques que ilustra componentes de un sistema anfitrión o principal, en una configuración a modo de ejemplo; y La Figura 5 es un diagrama de flujo que ilustra las etapas de un método de coordinación de sistemas de seguridad d de un dispositivo informático, de acuerdo con al menos una realización.

Descripción detallada

Si bien ciertas realizaciones de dispositivos electrónicos móviles existentes hacen posible la inhabilitación de las aplicaciones del dispositivo al recibir una palabra de paso válida, el presente Solicitante ha constatado que la tarjeta de SIM puede permanecer sin afectar. Como resultado de ello, un ladrón del dispositivo puede tener la posibilidad de seguir utilizando la capacidad funcional de comunicación hasta que se le notifique a los administradores de la red de comunicación y se bloquee la tarjeta de SIM impidiendo su acceso a la red, o se desactive de otro modo.

Por otra parte, el presente Solicitante ha apreciado también que, además de las tarjetas de SIM, pueden utilizarse otros tipos de tarjetas de comunicación en aplicaciones de dispositivos electrónicos móviles. De acuerdo con ello, a modo de ejemplo únicamente, otros tipos de tarjetas de comunicación que pueden utilizarse pueden incluir un R-UIM (módulo de identidad de usuario extraíble –“removable user identity module”) o un CSIM (módulo de identidad de abonado de CDMA (acceso múltiple por división de código –“code division multiple access”) o de CDMA 2000 (“CDMA or CDMA 2000 subscriber identity module”) ) o una tarjeta de USIM (módulo de identidad de abonado universal –“universal subscriber identity module”) .

Realizaciones que se describen en esta memoria están generalmente dirigidas a un sistema y a un método que coordinan dos o más medidas u operaciones de seguridad típicamente independientes de un dispositivo electrónico tal como, por ejemplo, un sistema de comunicaciones móviles. En particular, la activación de una primera medida de seguridad puede disparar o desencadenar la activación de una segunda medida de seguridad.

En un aspecto amplio, se proporciona un método para implementar una característica de seguridad de un dispositivo electrónico, de tal manera que el método comprende: detectar un intento de acceso no válido; iniciar, en respuesta a dicha detección, una primera operación de seguridad para impedir el acceso a, o inhabilitar, una entidad, datos, aplicación o función asociada con dicho dispositivo, y disparar o desencadenar un intento no válido para acceder a otra entidad, datos, aplicación o función asociada con dicho dispositivo, a fin de iniciar una segunda operación de seguridad para impedir el acceso a, o inhabilitar, dicha otra entidad, datos, aplicación o función.

La detección del intento de acceso no válido puede llevarse a cabo por un primer módulo de seguridad.

La etapa de detectar un intento de acceso no válido puede ser iniciada mediante la recepción de un mensaje que comprende instrucciones de control. El mensaje que comprende instrucciones de control puede ser recibido desde un administrador de red.

La primera operación de seguridad puede desencadenar el intento de acceso no válido a dicha otra entidad, datos, aplicación o función asociada con dicho dispositivo.

La segunda operación de seguridad puede comprender impedir el acceso a, o inhabilitar, dicha otra entidad que comprende un dispositivo o un componente que se comunica con, se conecta a, o se inserta en, dicho dispositivo electrónico. La entidad puede ser otro dispositivo de red vinculado al dispositivo electrónico mediante una conexión de red inalámbrica o por conducción de cable, o mediante una conexión local tal como un cable de Bus en Serie Universal. La entidad puede comprender un dispositivo o componente que es susceptible de insertarse en el dispositivo electrónico, y puede extraer o desviar potencia de dicho dispositivo electrónico.

La segunda operación de seguridad puede comprender inhabilitar la capacidad funcional de una entidad que comprende una tarjeta de comunicación del dispositivo electrónico, tal como una tarjeta de SIM u otra tarjeta, que habilite conexiones de red inalámbricas o por conducción de cable a otros... [Seguir leyendo]

Reivindicaciones:

1. Un método para implementar una característica de seguridad de un dispositivo electrónico (100) , de tal manera que el método comprende:

detectar un intento de acceso no válido; iniciar, en respuesta a dicha detección, una primera operación de seguridad para impedir el acceso a, o inhabilitar, una entidad, datos, aplicación o función asociada con dicho dispositivo, y disparar o desencadenar un intento no válido para acceder a otra entidad, datos, aplicación o función asociada con dicho dispositivo, a fin de iniciar una segunda operación de seguridad para impedir el acceso a, o inhabilitar, dicha otra entidad, datos, aplicación o función.

2. El método de acuerdo con la reivindicación 1, en el cual la detección del intento de acceso no válido se lleva a cabo por un primer módulo de seguridad (124A) .

3. El método de acuerdo con la reivindicación 1 o la reivindicación 2, en el cual la etapa de detectar un intento de acceso no válido se inicia con la recepción de un mensaje que comprende instrucciones de control.

4. El método de acuerdo con la reivindicación 3, en el cual el mensaje que comprende instrucciones de control es recibido desde un administrador de red.

5. El método de acuerdo con la reivindicación 2, o la reivindicación 3 o la reivindicación 4 cuando dependen de la reivindicación 2, en el cual la primera operación de seguridad desencadena el intento de acceso no válido a dicha otra entidad, datos, aplicación o función asociada con dicho dispositivo.

6. El método de acuerdo con una cualquiera de las reivindicaciones precedentes, en el cual la segunda operación de seguridad comprende impedir el acceso a, o inhabilitar, dicha otra entidad que comprende un dispositivo o componente que se comunica con, se conecta a, o se inserta dentro de, dicho dispositivo electrónico.

7. El método de acuerdo con una cualquiera de las reivindicaciones 1 a 5, en el cual la segunda operación de seguridad comprende inhabilitar la capacidad funcional de una entidad que comprende una tarjeta de comunicación

(126) del dispositivo electrónico.

8. El método de acuerdo con una cualquiera de las reivindicaciones precedentes, en el cual detectar el intento de acceso no válido comprende recibir un código de autorización (124F) y determinar que el código de autorización (124F) no se corresponde con datos de autorización previamente almacenados.

9. El método de acuerdo con cualquiera de las reivindicaciones precedentes, en el cual desencadenar un intento no válido de acceder a dicha otra entidad, datos, aplicación o función asociada con dicho dispositivo, comprende proporcionar a sabiendas un código o datos de autorización no válidos a un segundo módulo de seguridad (126A) asociado con dicha otra entidad, datos, aplicación o función.

10. El método de acuerdo con la reivindicación 9, en el cual el código o datos de autorización no válidos son enviados a dicho segundo módulo de seguridad (126A) tantas veces como sea necesario para iniciar dicho segundo módulo de seguridad (126A) con el fin de impedir el acceso a, o inhabilitar, dicha otra entidad, datos, aplicación o función.

11. Un dispositivo electrónico (100) que comprende:

un módulo (124B) para detectar un intento de acceso no válido; un primer módulo de seguridad (124A) , conectado con el módulo (124B) , de tal manera que el primer módulo de seguridad está configurado para iniciar, en respuesta a un intento de acceso no válido detectado, una primera operación de seguridad para impedir el acceso a, o inhabilitar, una entidad, datos, aplicación o función asociada con dicho dispositivo, y para disparar o desencadenar un intento no válido de acceder a otra entidad, datos, aplicación o función asociada con dicho dispositivo; y un segundo módulo de seguridad (126A) , asociado con dicha otra entidad, datos, aplicación o función, de tal manera que dicho segundo módulo de seguridad (126A) está configurado para impedir el acceso a, o inhabilitar, dicha otra entidad, datos, aplicación o función en respuesta a dicho intento de acceso no válido desencadenado.

12. El dispositivo electrónico (100) de acuerdo con la reivindicación 11, en el cual el primer módulo de seguridad (124A) está configurado para detectar un intento de acceso no válido en respuesta a la recepción de un mensaje que comprende instrucciones de control.

13. El dispositivo electrónico (100) de acuerdo con la reivindicación 12, en el cual el primer módulo de seguridad (124A) está configurado para recibir el mensaje que comprende instrucciones de control desde un administrador de red.

14. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 13, en el cual el primer módulo de seguridad (124A) está configurado para desencadenar dicho intento de acceso no válido a dicha otra entidad, datos, aplicación o función asociada con dicho dispositivo.

15. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 14, en el cual el segundo módulo de seguridad (126A) está configurado para impedir el acceso a, o inhabilitar, dicha otra entidad que comprende un dispositivo o componente que se comunica con, se conecta a, o se inserta dentro de, dicho dispositivo electrónico.

16. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 15, en el cual el segundo módulo de seguridad (126A) está configurado para inhabilitar la capacidad funcional de una entidad que comprende una tarjeta de comunicación (126) del dispositivo electrónico.

17. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 16, en el cual el segundo módulo de seguridad (126A) se ha configurado para impedir el acceso a, o inhabilitar, dicha otra entidad que comprende un dispositivo o componente que se comunica con, se conecta a, o se inserta dentro de, dicho dispositivo electrónico.

18. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 17, en el cual el primer módulo de seguridad (124A) está configurado para disparar o desencadenar un intento no válido de acceder a dicha otra entidad, datos, aplicación o función asociada con dicho dispositivo, al proporcionar a sabiendas un código o datos de autorización no válidos a dicho segundo módulo de seguridad (126A) .

19. El dispositivo electrónico (100) de acuerdo con la reivindicación 18, en el cual el primer módulo de seguridad (124A) está configurado para enviar un código o datos de autorización no válidos a dicho segundo módulo de seguridad (126A) tantas veces como sea necesario para iniciar dicho segundo módulo de seguridad (126A) , con el fin de impedir el acceso a, o inhabilitar, dicha otra entidad, datos, aplicación o función.

20. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 19, de tal modo que el dispositivo comprende adicionalmente un dispositivo de almacenamiento (124D) de datos de usuario, configurado para almacenar datos (124C) de usuario, y de tal manera que el primer módulo de seguridad (124A) está configurado adicionalmente para inhabilitar el acceso a, o para borrar, los datos (124C) de usuario cuando se implementa la primera operación de seguridad.

21. El dispositivo electrónico (100) de acuerdo con una cualquiera de las reivindicaciones 11 a 20, de tal manera que el dispositivo comprende, adicionalmente, un dispositivo de almacenamiento (124D) de datos de autorización, destinado a almacenar datos de autorización (124E) , y de modo que el primer módulo de seguridad (124A) está configurado, de manera adicional, para recibir un primer código de autorización (124F) y comparar el primer código de autorización (124F) con los primeros datos de autorización (124E) almacenados en el dispositivo de almacenamiento (124D) de datos de autorización, a fin de detectar un intento de acceso no válido.

22. El dispositivo electrónico (100) de acuerdo con la reivindicación 21, en el cual el primer módulo de seguridad (124A) está configurado, de manera adicional, para implementar dicha primera operación de seguridad al determinarse que el primer código de autorización (124F) no se corresponde con los primeros datos de autorización (124E) .

23. El dispositivo electrónico (100) de acuerdo con la reivindicación 22, en el cual el segundo módulo de seguridad (126A) está configurado, de manera adicional, para recibir un segundo código de autorización (126E) y comparar el segundo código de autorización (126E) con los segundos datos de autorización (126C) almacenados en el dispositivo de almacenamiento (126D) de datos de autorización.

24. El dispositivo electrónico de acuerdo con la reivindicación 23, en el cual el segundo modulo de seguridad (126A) está configurado, de manera adicional, para implementar dicha segunda operación de seguridad al determinarse que el segundo código de autorización (126E) no se corresponde con los segundos datos de autorización (126C) .

25. El dispositivo electrónico de acuerdo con una cualquiera de las reivindicaciones 11 a 24, de tal manera que el dispositivo comprende un dispositivo electrónico móvil.

26. Un medio legible por computadora, que comprende instrucciones susceptibles de llevarse a cabo en un procesador (102) de un dispositivo electrónico (100) para hacer que dicho dispositivo electrónico implemente el método de acuerdo con una cualquiera de las reivindicaciones 1 a 10.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]