SISTEMA Y MÉTODO DE PROTECCIÓN DE DATOS EN UN DISPOSITIVO DE COMUNICACIÓN.

Un dispositivo de comunicación (30) para proteger los datos recibidos en dicho dispositivo de comunicación (30),

comprendiendo el dispositivo de comunicación (30): una memoria (32) configurada para almacenar datos; un módulo de protección de datos (49) de dicho dispositivo de comunicación (30) configurado para recibir datos, para proteger los datos recibidos mediante el cifrado o encriptación de dichos datos recibidos, y para almacenar los datos recibidos protegidos en la memoria (32); medios para habilitar o capacitar el módulo de protección de datos (49), estando dichos medios configurados para restringir algunas o todas las demás operaciones del dispositivo de comunicación (30) hasta que la protección de datos haya sido habilitada; en el que el dispositivo de comunicación (30) tiene un primer estado operativo y un segundo estado operativo; y un almacén de claves (42) configurado para almacenar una pluralidad de claves criptográficas; en el que el módulo de protección de datos (49) está configurado para determinar si el dispositivo de comunicación (30) está en el primer estado operativo o en el segundo estado operativo, para cifrar o encriptar los datos recibidos utilizando una primera de la pluralidad de claves criptográficas si el dispositivo de comunicación está en el primer estado operativo o una segunda de la pluralidad de claves criptográficas si el dispositivo de comunicación está en el segundo estado operativo, y almacenar los datos recibidos cifrados o encriptados en la memoria (32); y en el que la primera de la pluralidad de claves criptográficas está protegida

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06115509.

Solicitante: RESEARCH IN MOTION LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 295 PHILLIP STREET WATERLOO, ONTARIO N2L 3W8 CANADA.

Inventor/es: ADAMS,NEIL, LITTLE,HERB.

Fecha de Publicación: .

Fecha Solicitud PCT: 28 de Febrero de 2003.

Clasificación Internacional de Patentes:

- G06F21/00N1C

- H04L29/06S4B

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Chipre, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2357414_T3.pdf

Fragmento de la descripción:

Campo del Invento

Este invento se refiere en general a la protección de datos, y en particular a la protección de datos en un dispositivo de comunicación.

Descripción del Estado de la Técnica

En un entorno de empresa, los empleados tienen frecuentemente posibilidad de acceso a suministros de equipo de oficina a ser utilizado para realizar su trabajo, que incluye típicamente al menos un ordenador personal (PC) y frecuentemente incluye también dispositivos de comunicaciones móviles inalámbricas y otros tipos de dispositivos electrónicos. En cualquiera de esos equipos puede haber almacenada información confidencial o sensible de otro modo, información sobre el patrono, o ambas. Aunque el equipo del usuario, tal como un PC, que permanece en las instalaciones del patrono esté físicamente asegurado por el patrono, los dispositivos portátiles o móviles, por su propia naturaleza, es más probable que se extravíen o sean robados, y por lo tanto son menos seguros. Es por lo tanto frecuentemente deseable proteger la información sensible que haya en los dispositivos móviles para impedir que una parte no autorizada tenga acceso a tal información en equipo del usuario perdido o robado.

Un tipo corriente de medida de seguridad para dispositivos móviles habilitados o capacitados para comunicaciones, tal como los dispositivos móviles inalámbricos, por ejemplo, es la de asegurar que la información sensible es transferida a tales dispositivos móviles con seguridad. Aunque la transferencia de la información sea segura, estas medidas solamente protegen la información durante la transferencia, y no después de que haya sido recibida la información por un dispositivo móvil.

De acuerdo con otro esquema de seguridad conocido, la información recibida es cifrada o encriptada cuando se almacena en una memoria, o antes de hacerlo. El descifrado o desencriptado de la información cifrada almacenada requiere acceso a una clave criptográfica. En general, se prefiere una criptografía de clave simétrica, en la cual se utiliza una sola clave tanto para el cifrado o encriptado como para el descifrado o desencriptado, para los dispositivos móviles que tienen recursos limitados para el procesado, ya que las operaciones criptográficas con clave simétrica son más rápidas y requieren menos tareas del procesador que las asociadas con otros esquemas criptográficos. El acceso a esa única clave puede ser controlado utilizando protección por contraseña, por ejemplo, de modo que un usuario no autorizado no pueda simplemente leer la clave de la memoria en un dispositivo móvil perdido o robado y descifrar luego todo el contenido cifrado o encriptado almacenado en el dispositivo móvil. Sin embargo, esto puede dar por resultado situaciones en las que la clave no sea accesible cuando se haya recibido la información en un dispositivo móvil. Es deseable que se requiera un empleado para operar un dispositivo móvil provisto por su empleador de manera segura mediante lo cual los datos recibidos en el dispositivo sean protegidos.

Otro antecedente de la técnica incluye:

1) El Credant Mobile Guardian Shield (Escudo Guardián Móvil Credant), diseñado para asegurar la confidencialidad de la información almacenada en un dispositivo móvil. En el caso de que un empleado deje o abandone una compañía, por ejemplo, un administrador autorizado puede recuperar la información

2) El SafeGuard PDA (PDA Salvaguardi) de Ultimaco Safeware AG

3) TRUST DIGITAL (DIGITAL CONFIANZA) de Trust Digital Security Software; y

4) un documento de PALM titulado “Securing the handheld environment – An Enterprise Perspective” (Asegurando el entorno portátil – Una perspectiva de Empresa).

En un primer aspecto del invento, hay provisto preferiblemente un dispositivo de comunicación que comprende: una memoria configurada para almacenar datos; un módulo de protección de datos de dicho dispositivo de comunicación configurado para recibir datos, para proteger los datos recibidos mediante el cifrado o encriptación de dichos datos recibidos, y almacenar los datos recibidos protegidos en la memoria, en el que el sistema comprende además medios para habilitar o capacitar el módulo de protección de datos, estando configurados dichos medios para restringir algunas o todas las demás operaciones del dispositivo de comunicación hasta que la protección de datos haya sido habilitada; en el que el sistema tiene un primer estado operativo y un segundo estado operativo; y un almacén de claves configurado para almacenar una pluralidad de claves criptográficas; en el que el módulo de protección de datos está configurado para determinar si el dispositivo de comunicación está en el primer estado operativo o en el segundo estado operativo, para cifrar o encriptar los datos recibidos utilizando una primera de la pluralidad de claves criptográficas si el dispositivo de comunicación está en el primer estado operativo, o una segunda de la pluralidad de claves criptográficas si el dispositivo de comunicación está en el segundo estado operativo, y para almacenar los datos recibidos cifrados o encriptados en la memoria; y en el que la primera de la pluralidad de claves criptográficas está protegida.

En un segundo aspecto del invento, hay provisto preferiblemente un método para proteger los datos recibidos en un dispositivo de comunicación, el método comprende los pasos de: recibir los datos en un sistema de protección de datos de dicho dispositivo de comunicación, en el que dicho sistema de protección de datos, al recibir los datos, procesa dichos datos cifrándolos o encriptándolos para protegerlos; almacenar dichos datos recibidos protegidos en una memoria de dicho dispositivo de comunicación; habilitar o capacitar el sistema de protección de datos antes de que dichos datos sean recibidos en dicho sistema de protección de datos o si no, restringir algunas o todas las demás operaciones del dispositivo de comunicación hasta que el sistema de protección de datos haya sido habilitado; almacenar una primera clave criptográfica y una segunda clave criptográfica en el dispositivo de comunicación, estando protegida la primera clave criptográfica; determinar si el dispositivo de comunicación (30) está en un primer estado operativo o en un segundo estado operativo; cifrar o encriptar los datos recibidos utilizando la primera clave criptográfica si el dispositivo de comunicación (30) está en el primer estado operativo; encriptar los datos recibidos utilizando la segunda clave criptográfica si el dispositivo de comunicación (30) está en el segundo estado operativo; y almacenar los datos recibidos cifrados o encriptados en la memoria del dispositivo de comunicación.

Aún en un aspecto adicional del invento, hay provisto preferiblemente un producto de programa de ordenador que comprende un medio o soporte legible por ordenador que incorpora un código de programa ejecutable mediante el procesador de un dispositivo informático para implementar el método del segundo aspecto del invento.

Otras características de los sistemas y métodos de protección de datos se describirán o se harán evidentes en el curso de la descripción detallada que sigue y de la reivindicaciones adjuntas.

BREVE DESCRIPCIÓN DE LOS DIBUJOS

La Fig. 1 es un diagrama de bloque que ilustra un sistema de comunicación en el cual se pueden utilizar dispositivos móviles.

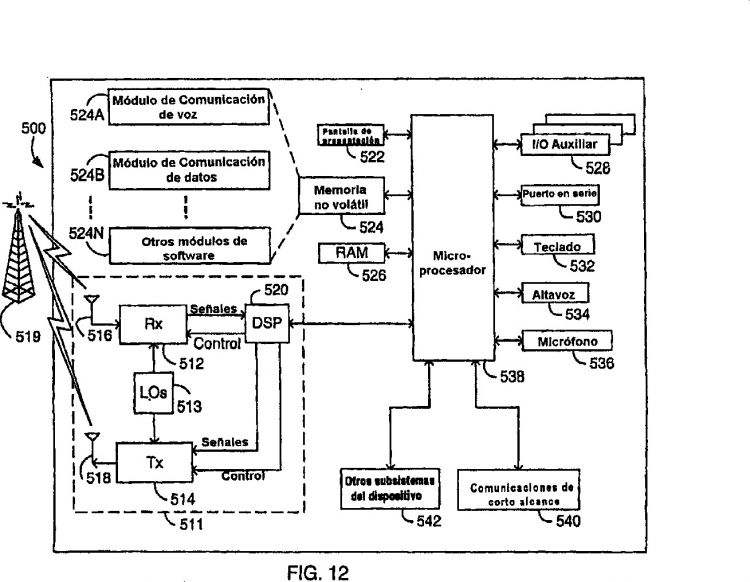

La Fig. 2 es un diagrama de bloque de un dispositivo móvil en el cual se han incorporado un sistema y un método de protección de datos.

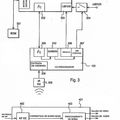

La Fig. 3 es un organigrama o diagrama de flujo que ilustra un método de habilitar o capacitar la protección de datos.

La Fig. 4 es un organigrama o diagrama de flujo que ilustra un método de protección de datos recibidos en un dispositivo móvil.

La Fig. 5A es un diagrama de bloque de un formato de datos.

La Fig. 5B es un diagrama de bloque de un formato de datos alternativo.

La Fig. 6 es un organigrama o diagrama de flujo en el que se ha ilustrado un método para obtener acceso a datos protegidos.

Las Figs. 7-11, son reproducciones de pantallas de una presentación de un dispositivo móvil en el cual se han incorporado un sistema y un método de protección de datos.

La Fig. 12 es un diagrama de bloque de un dispositivo de comunicación móvil inalámbrico.

DESCRIPCIÓN DE LAS REALIZACIONES PREFERIDAS

La Fig. 1 es un diagrama... [Seguir leyendo]

Reivindicaciones:

1. Un dispositivo de comunicación (30) para proteger los datos recibidos en dicho dispositivo de comunicación (30), comprendiendo el dispositivo de comunicación (30):

una memoria (32) configurada para almacenar datos;

un módulo de protección de datos (49) de dicho dispositivo de comunicación (30) configurado para recibir datos, para proteger los datos recibidos mediante el cifrado o encriptación de dichos datos recibidos, y para almacenar los datos recibidos protegidos en la memoria (32);

medios para habilitar o capacitar el módulo de protección de datos (49), estando dichos medios configurados para restringir algunas o todas las demás operaciones del dispositivo de comunicación (30) hasta que la protección de datos haya sido habilitada;

en el que el dispositivo de comunicación (30) tiene un primer estado operativo y un segundo estado operativo; y

un almacén de claves (42) configurado para almacenar una pluralidad de claves criptográficas;

en el que el módulo de protección de datos (49) está configurado para determinar si el dispositivo de comunicación (30) está en el primer estado operativo o en el segundo estado operativo, para cifrar o encriptar los datos recibidos utilizando una primera de la pluralidad de claves criptográficas si el dispositivo de comunicación está en el primer estado operativo o una segunda de la pluralidad de claves criptográficas si el dispositivo de comunicación está en el segundo estado operativo, y almacenar los datos recibidos cifrados o encriptados en la memoria (32); y

en el que la primera de la pluralidad de claves criptográficas está protegida.

2. El dispositivo de comunicación (30) de la reivindicación 1, en el que los medios que habilitan el módulo de protección de datos están configurados para invocar automáticamente una operación para habilitar o capacitar la protección de datos en el dispositivo de comunicación (30) o si no, restringir algunas o todas las demás operaciones del dispositivo de comunicación (30) hasta que la protección de datos haya sido habilitada.

3. El dispositivo de comunicación (30) de la reivindicación 2, en el que los medios que habilitan el módulo de protección de datos están configurados para invocar automáticamente una operación para requerir que un usuario habilite o capacite la protección de datos en el dispositivo de comunicación (30) o si no, restringir algunas o todas las demás operaciones del dispositivo de comunicación (30) hasta que la protección de datos haya sido habilitada por el usuario.

4. El dispositivo de comunicación (30) de una cualquiera de las reivindicaciones anteriores, en el que los medios que habilitan el módulo de protección de datos comprenden un módulo de control de configuración implementada de software.

5. El dispositivo de comunicación (30) de una cualquiera de las reivindicaciones anteriores, en el que la primera clave criptográfica es inaccesible cuando el dispositivo de comunicación (30) está en el segundo estado operativo.

6. El dispositivo de comunicación (30) de la reivindicación 5, en el que el primer estado operativo es un estado de desbloqueado, y en el que el segundo estado operativo es un estado de bloqueado.

7. El dispositivo de comunicación (30) de la reivindicación 5 ó de la reivindicación 6, en el que la primera clave criptográfica es una clave simétrica, y en el que la segunda clave criptográfica es una clave pública.

8. El dispositivo de comunicación (30) de la reivindicación 7, en el que la clave pública está asociada con una clave privada, y en el que el módulo de protección de datos (49) está además configurado para determinar si los datos cifrados o encriptados fueron cifrados o encriptados utilizando la clave pública o la clave simétrica, para descifrar o desencriptar los datos cifrados o encriptados utilizando la clave privada si los datos cifrados o encriptados hubieran sido cifrados o encriptados utilizando la clave pública, y para descifrar o desencriptar los datos cifrados o encriptados utilizando la clave simétrica si los datos cifrados o encriptados hubieran sido cifrados o encriptados utilizando la clave simétrica.

9. El dispositivo de comunicación (30) de una cualquiera de las reivindicaciones anteriores, en el que el dispositivo de comunicación (30) comprende un dispositivo de comunicación móvil inalámbrico seleccionado del grupo consistente en: un dispositivo de comunicación de datos, un teléfono móvil que tiene funcionalidad de comunicaciones tanto de datos como de voz, un dispositivo de modo múltiple capaz de comunicaciones de voz, de datos y de comunicaciones de otros tipos, un dispositivo de mensajería, un asistente digital personal (PDA) habilitado o capacitado para comunicaciones inalámbricas, un módem inalámbrico, un dispositivo de comunicación de una vía, y un dispositivo de comunicación de dos vías.

10. Un método de protección de datos recibidos en un dispositivo de comunicación (30), comprendiendo el métodos los pasos de:

recibir los datos en un sistema de protección de datos (49) de dicho dispositivo de comunicación (30), en el que dicho sistema de protección de datos, al recibir los datos, los procesa mediante el cifrado o encriptación de los mismos para protegerlos;

almacenar dichos datos recibidos protegidos en una memoria (32) de dicho dispositivo de comunicación (30);

habilitar o capacitar el sistema de protección de datos (49) antes de que dichos datos sean recibidos en dicho sistema de protección de datos (49) o si no, restringir algunas o todas las demás operaciones del dispositivo de comunicación (30) hasta que el sistema de protección de datos (49) haya sido habilitado;

almacenar (66) una primera clave criptográfica y una segunda clave criptográfica en el dispositivo de comunicación (30), estando protegida la primera clave criptográfica;

determinar (74) si el dispositivo de comunicación (30) está en un primer estado operativo o en un segundo estado operativo;

encriptar (78) los datos recibidos utilizando la primera clave criptográfica si el dispositivo de comunicación (30) está en el primer estado operativo;

encriptar (76) los datos recibidos utilizando la segunda clave criptográfica si el dispositivo de comunicación (30) está en el segundo estado operativo; y

almacenar (82) los datos recibidos encriptados en la memoria (32) del dispositivo de comunicación (30).

11. El método de la reivindicación 10, que comprende además invocar automáticamente una operación para habilitar o capacitar la protección de datos en el dispositivo de comunicación (30) o si no, restringir algunas o todas las operaciones del dispositivo de comunicación (30) hasta que la protección de datos haya sido habilitada.

12. El método de la reivindicación 11, que comprende además invocar automáticamente una operación para requerir a un usuario que habilite o capacite la protección de datos en el dispositivo de comunicación (30) o si no, restringir algunas o todas las demás operaciones del dispositivo de comunicación (30) hasta que la protección de datos haya sido habilitada por el usuario.

13. El método de una cualquiera de las reivindicaciones 10 a 12, en el que un medio para habilitar o capacitar el sistema de protección de datos (49) es proporcionado o provisto como un módulo de control de configuración implementada de software.

14. El método de la reivindicación 13, en el que los medios que habilitan el sistema de protección de datos son proporcionados al dispositivo de comunicación (30) antes de que dicho dispositivo sea provisto o proporcionado a un usuario o cuando el dispositivo de comunicación (30) está primero configurado para ser operado por un usuario.

15. El método de una cualquiera de las reivindicaciones 10 a 12, en el que el segundo estado operativo es un estado operativo de bloqueado en el cual la primera clave criptográfica es inaccesible y el primer estado operativo es un estado operativo de desbloqueado en el cual la primera clave criptográfica es accesible.

16. El método de la reivindicación 15, que además comprende el paso de almacenar la clave privada en el dispositivo de comunicación (30), en el que la primera clave criptográfica es una clave simétrica que está almacenada de forma cifrada o encriptada, y la segunda clave criptográfica es una clave pública asociada con una clave privada.

17. El método de la reivindicación 16, que además comprende determinar si los datos cifrados o encriptados fueron cifrados o encriptados utilizando la clave pública o la clave simétrica, descifrando o desencriptando los datos cifrados o encriptados utilizando la clave privada si los datos cifrados o encriptados fueron cifrados o encriptados utilizando la clave pública, y descifrando o desencriptando los datos cifrados o encriptados utilizando la clave simétrica si los datos cifrados o encriptados fueron cifrados o encriptados utilizando la clave simétrica.

18. Un producto de programa de ordenador para proteger los datos recibidos en un dispositivo de comunicación (30), comprendiendo dicho producto de programa de ordenador un medio legible por ordenador que incorpora un código de programa ejecutable mediante el procesador de un dispositivo informático para implementar el método de una cualquiera de las reivindicaciones 10 a 17.

Patentes similares o relacionadas:

GESTIÓN DE DERECHOS DIGITALES (DRM) ROBUSTA Y FLEXIBLE CON UN MÓDULO DE IDENTIDAD INVIOLABLE, del 22 de Diciembre de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un módulo de identidad inviolable adaptado para la conexión física con un sistema cliente que tiene un medio para recibir contenido digital sobre […]

PROCEDIMIENTO Y APARATO PARA PARTICIPAR EN SERVICIOS DE COMUNICACIÓN GRUPAL EN UN SISTEMA DE COMUNICACIÓN EXISTENTE, del 20 de Diciembre de 2011, de QUALCOMM INCORPORATED: Un dispositivo de comunicación de tipo pulsar-para-hablar para participar en una red de comunicación grupal, que comprende: medios para recibir […]

CIFRADO/DESCIFRADO DE DATOS DE PROGRAMA PERO NO DE DATOS PSI, del 18 de Noviembre de 2011, de Zenith Electronics LLC Lewis, Richard: Método, implementado por un receptor , de descifrado de datos cifrados que comprende: recibir una clave de datos (PKMS) desde un transmisor , […]

PROCESADOR DE SEGURIDAD, UN PROCEDIMIENTO Y UN SOPORTE DE GRABACIÓN PARA CONFIGURAR EL COMPORTAMIENTO DE ESTE PROCESADOR, del 10 de Agosto de 2011, de VIACCESS: Procesador de seguridad para un decodificador adecuado para recibir una señal multimedia codificada con la ayuda de una palabra de control, siendo […]

TRANSMISIÓN SEGURA DE VOZ Y DATOS A TRAVÉS DE TELÉFONOS IP, del 22 de Junio de 2011, de ALCATEL LUCENT: Un aparato de teléfono del protocolo de Internet, IP, en una red de comunicaciones que comprende: - una entrada de voz; - una salida de voz; y - al menos un módulo […]

MÉTODO PARA CREAR UNA RED VIRTUAL PRIVADA UTILIZANDO UNA RED PÚBLICA, del 1 de Junio de 2011, de NAGRAVISION S.A.: Método para crear y explotar una red virtual privada (VPN) que comprende una pluralidad de unidades conectadas a una red pública, cada unidad comprende medios de seguridad […]

MÉTODO PARA GESTIONAR DERECHOS DIGITALES EN UN SERVICIO DE DIFUSIÓN/MULTIDIFUSIÓN, del 24 de Mayo de 2011, de LG ELECTRONICS INC.: Método de gestión de derechos digitales para un servicio de difusión-multidifusión, siendo realizado el método por un terminal, y comprendiendo: realizar un procedimiento […]

MÉTODO PARA GESTIONAR DERECHOS DIGITALES EN UN SERVICIO DE DIFUSIÓN/MULTIDIFUSIÓN, del 24 de Mayo de 2011, de LG ELECTRONICS INC.: Método de gestión de derechos digitales para un servicio de difusión-multidifusión, siendo realizado el método por un terminal, y comprendiendo: realizar un procedimiento […]

PROCEDIMIENTO Y DISPOSICION DE ACOPLAMIENTO PARA PREVENIR EL ACCESO NO AUTORIZADO A UN MICROPROCESADOR, del 2 de Noviembre de 2010, de NOKIA MULTIMEDIA TERMINALS OY: Un procedimiento para prevenir el uso no autorizado de una cierta interfaz protegida en y hacia un procesador (101, 101'), que se caracteriza […]

PROCEDIMIENTO Y DISPOSICION DE ACOPLAMIENTO PARA PREVENIR EL ACCESO NO AUTORIZADO A UN MICROPROCESADOR, del 2 de Noviembre de 2010, de NOKIA MULTIMEDIA TERMINALS OY: Un procedimiento para prevenir el uso no autorizado de una cierta interfaz protegida en y hacia un procesador (101, 101'), que se caracteriza […]