Sistema y método para un control seguro de los recursos de dispositivos de comunicación móvil inalámbrica.

Un sistema para controlar de forma segura un dispositivo de comunicación móvil inalámbrica (30,

52), quecomprende:

una pluralidad de dominios (54, 58, 62, 64, 68) residentes o radicados en un dispositivo de comunicaciónmóvil inalámbrica (30, 52), de tal manera que cada dominio (54, 58, 62, 64, 68) incluye al menos un recurso(48, 46, 50, 40, 32) del dispositivo de comunicación móvil inalámbrica (30, 52); y

un controlador (40) de dominio, configurado para recibir una petición para llevar a cabo una operación queafecta al menos a uno de los recursos (48, 46, 50, 40, 32), a fin de determinar si la petición se ha originadocon una entidad que tiene una relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el almenos un recurso afectado (48, 46, 50, 40, 32), y para permitir que se complete la operación en el caso deque la petición se haya originado con una entidad que tiene una relación de confianza con el dominio (54, 58,62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CA2003/001245.

Solicitante: RESEARCH IN MOTION LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 295 PHILLIP STREET WATERLOO, ONTARIO N2L 3W8 CANADA.

Inventor/es: YACH, DAVID, P., LITTLE, HERBERT, A., SHENFIELD,MICHAEL, OWEN,RUSSELL,N.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04K1/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04K COMUNICACIONES SECRETAS; PERTURBACION DE LAS COMUNICACIONES. › Comunicaciones secretas.

- H04L12/28 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L12/56

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2420758_T3.pdf

Fragmento de la descripción:

Sistema y método para un control seguro de los recursos de dispositivos de comunicación móvil inalámbrica CAMPO TÉCNICO Esta invención se refiere generalmente a dispositivos de comunicación móvil inalámbrica y, en particular, al aporte de seguridad a tales dispositivos.

TÉCNICA ANTERIOR Cuando se introdujeron por primera vez los computadores personales (PCs –“personal computers”) , uno de sus mayores atractivos era que la máquina era controlada por su usuario. Esto estaba en estrecha relación con el modelo de computadora central o principal, en el que múltiples usuarios compartían una única máquina. Los recursos de una computadora central o principal eran cuidadosamente compartidos entre los usuarios por el sistema operativo. En un PC que tiene un único usuario en todo momento, este tipo de división o reparto de recursos no era necesario. A medida que el PC comenzó a desplazar la computadora principal de empresa, sin embargo, comenzaron a aparecer de nuevo los problemas de control. Los departamentos de Tecnología de Información (IT – “Information Technology”) de las empresas percibieron cada vez más el PC de sobremesa como parte de la infraestructura corporativa. Esto provocó tensión entre una de las metas iniciales de la revolución del PC, que el usuario controle su propia computadora, y el nuevo papel que jugaban en la empresa. Este conflicto continúa hoy en día y se plantea de forma habitual en las compañías de todo el mundo.

Una tensión similar existe con las computadoras de mano y otras computadoras portátiles, tales como los dispositivos de comunicación móvil inalámbrica. Sin embargo, la situación con las computadoras de mano es más compleja por diversas razones. Puesto que las computadoras de mano están llegando a ser relativamente baratas, muchos usuarios adquieren tales dispositivos para uso personal. No puede decirse que dichos dispositivos, adquiridos por el usuario, sean propiedad de una empresa de la que el usuario es un empleado, pero con frecuencia llegan a contener datos de la empresa tales como contactos, entradas de calendario y correo electrónico. Incluso cuando una computadora de mano es adquirida por un empleador de la empresa y se proporciona a un empleado, es probable que la computadora de mano se utilice fuera de las instalaciones de la empresa. Esto puede requerir un acceso externo a la infraestructura de la empresa. El hecho de permitir a un dispositivo no asegurado acceder a la red de la empresa ofrece potenciales brechas en la seguridad. Por otra parte, cuando una computadora de mano es habilitada para las comunicaciones inalámbricas, un portador se convierte en otra parte interesada con respecto a la computadora de mano. El portador posee y hace funcionar una red de comunicación inalámbrica en la que la computadora de mano se ha configurado para operar, y, por tanto, puede desear ejercer un control sobre el tráfico de la red. Así mismo, el portador puede desear ampliar sus ingresos mediante el ofrecimiento de servicios adicionales a las computadoras de mano. Un portador puede, por tanto, estar en malos términos con un departamento de IT de la empresa por lo que respecta al control de la computadora de mano, en particular en el caso de que los controles del departamento de IT puedan incrementar, potencialmente, el tráfico de red o afectar a la capacidad del portador para ofrecer estos servicios y, de este modo, reducir sus ingresos.

En consecuencia, persiste la necesidad de un sistema y un método para un control seguro de un dispositivo de comunicación inalámbrica, que permita a cada partícipe individual, incluyendo el usuario, el propietario de la empresa o el operador del sistema corporativo, el portador y, posiblemente, otros partícipes, controlar sus bienes o activos en el dispositivo sin que ello afecte a los otros partícipes.

El documento US 2002/0031230 A1 divulga un método y un aparato de seguridad para la gestión de clave criptográfica centrada en web, denominado PXa3 (Autentificación, Autorización y Administración Extensible Precisa –“Precise eXtensible Authentication, Authorization and Administration”) . El modelo PXa3 se sirve de un perfil de seguridad único o exclusivo para un usuario/a de red y del (de los) dominio (s) de miembro al (a los) que pertenece. Un servidor de PXa3 mantiene o conserva todas las claves y certificados privados, el perfil de seguridad del usuario, incluyendo los credenciales y los datos de adscripción de autentificación opcional. El servidor mantiene un perfil de seguridad para cada usuario, y los administradores simplemente transmiten actualizaciones de credenciales y otras actualizaciones de mantenimiento periódicas para el usuario a través de sus cuentas de miembro basadas en el servidor de PXa3. Los administradores de dominio y de grupo de trabajo también llevan a cabo tareas administrativas a través de una conexión al sitio web de PXa3, en lugar de hacerlo en una estación de trabajo local. Un perfil de seguridad del miembro, que contiene permisos de acceso de algoritmo, credenciales, valores de dominio y de mantenimiento, una clave de encriptación o cifrado de encabezamiento de archivo, modelos o plantillas biométricas opcionales, y políticas o criterios específicos del dominio, está contenido en uno de estos dos lugares: bien en una ficha criptográfica extraíble (por ejemplo, una tarjeta inteligente) , o bien en un perfil basado en el servidor central, que es mantenido para cada miembro y está disponible como “soft token” o “marca de software” [dispositivo de seguridad de autentificación por dos factores] susceptible de ser descargada a través de cualquier conexión a la Internet.

EXPOSICIÓN DE LA INVENCIÓN De acuerdo con un aspecto de la invención, un sistema para el control seguro de un dispositivo de comunicación móvil inalámbrica comprende una pluralidad de dominios que residen en el dispositivo de comunicación móvil inalámbrica, de tal modo que cada dominio incluye un bien o activo de dispositivo móvil, perteneciente al dispositivo de comunicación móvil inalámbrica, y un controlador de dominio configurado para recibir una petición para llevar a cabo una operación que afecta al menos a uno de los activos, a fin de determinar si la petición se ha originado con una entidad que tiene una relación de confianza con el dominio que incluye el al menos un activo afectado, y para permitir que se complete la operación en el caso de que la petición se haya originado con una entidad que tiene una relación de confianza con el dominio que incluye el al menos un activo afectado.

De acuerdo con otro aspecto de la invención, un método para un control seguro de un dispositivo de comunicación móvil inalámbrica comprende segregar o separar bienes o activos de dispositivo móvil, pertenecientes al dispositivo de comunicación móvil inalámbrica, en una pluralidad de dominios, de manera que cada dominio incluye al menos un recurso del dispositivo de comunicación móvil inalámbrica, recibir una petición para llevar a cabo una operación que afecta a al menos uno de los recursos, determinar si la operación es permitida por el dominio que incluye el recurso afectado, y permitir que se complete la operación en el caso de que la operación sea permitida por el dominio que incluye el recurso afectado.

Características adicionales de los sistemas y métodos de control seguro se describirán o resultarán evidentes en el curso de la siguiente descripción detallada.

BREVE DESCRIPCIÓN DE LOS DIBUJOS

La Figura 1 es un diagrama de bloques que muestra un sistema de comunicación en el que pueden utilizados dispositivos de comunicación móvil inalámbrica.

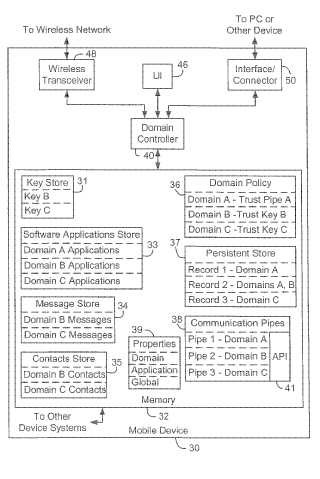

La Figura 2 es un diagrama de bloques de un dispositivo de comunicación móvil inalámbrica proporcionado a modo de ejemplo, en el cual pueden ponerse en práctica un sistema y un método para un control seguro.

La Figura 3 es un diagrama de bloques que ilustra múltiples dominios de un dispositivo de comunicación móvil

inalámbrica.

La Figura 4 es un diagrama de flujo que muestra un método para un control seguro de un dispositivo de comunicación móvil inalámbrica.

La Figura 5 es un diagrama de bloques de un dispositivo de comunicación móvil inalámbrico proporcionado a modo de ejemplo.

MEJOR MODO DE LLEVAR A CABO LA INVENCIÓN La Figura 1 es un diagrama de bloques que muestra un sistema de comunicación en el cual pueden utilizarse dispositivos de comunicación móvil inalámbrica. El sistema de comunicación 10 incluye una Red de Área Extensa (WAN –“Wide Area Network”) 12, acoplada o conectada a un sistema informático 14, una pasarela 16 de red inalámbrica y una Red de Área Local (LAN... [Seguir leyendo]

Reivindicaciones:

1. Un sistema para controlar de forma segura un dispositivo de comunicación móvil inalámbrica (30, 52) , que comprende:

una pluralidad de dominios (54, 58, 62, 64, 68) residentes o radicados en un dispositivo de comunicación móvil inalámbrica (30, 52) , de tal manera que cada dominio (54, 58, 62, 64, 68) incluye al menos un recurso (48, 46, 50, 40, 32) del dispositivo de comunicación móvil inalámbrica (30, 52) ; y un controlador (40) de dominio, configurado para recibir una petición para llevar a cabo una operación que afecta al menos a uno de los recursos (48, 46, 50, 40, 32) , a fin de determinar si la petición se ha originado con una entidad que tiene una relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) , y para permitir que se complete la operación en el caso de que la petición se haya originado con una entidad que tiene una relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) .

2. El sistema de acuerdo con la reivindicación 1, que comprende adicionalmente un dispositivo de almacenamiento

(31) de claves destinado a almacenar claves criptográficas (56, 66) asociadas con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) , de tal manera que el controlador (40) de dominio está configurado para determinar si la petición se ha originado con una entidad que tiene una relación de confianza con el dominio (54, 58, 62, 64, 68) , utilizando las claves criptográficas (56, 66) .

3. El sistema de acuerdo con la reivindicación 1, en el cual el controlador (40) de dominio está configurado para determinar si la petición se ha originado con una entidad que tiene una relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) , mediante la determinación de si el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado también incluye la entidad.

4. El sistema de acuerdo con la reivindicación 1, en el cual al menos un dominio de la pluralidad de dominios (54, 58, 62, 64, 68) incluye, adicionalmente, una aplicación de software.

5. El sistema de acuerdo con la reivindicación 4, en el que el al menos un dominio (54, 58, 62, 64, 68) comprende una pluralidad de dominios subordinados, o subdominios, y en el cual el dispositivo de comunicación móvil inalámbrica (30, 52) incluye, adicionalmente, una aplicación de software por encima del usuario, o suprausuario, que tiene una relación de confianza con más de uno de la pluralidad de subdominios.

6. El sistema de acuerdo con la reivindicación 5, en el cual cada uno de los más de uno de la pluralidad de subdominios incluye la aplicación de software suprausuario.

7. El sistema de acuerdo con la reivindicación 1, en el cual el controlador (40) de dominio está configurado, adicionalmente, para recibir información y para emplazar la información dentro de un dominio (54, 58, 62, 64, 68) .

8. El sistema de acuerdo con la reivindicación 1, en el que el al menos un recurso (48, 46, 50, 40, 32) se ha seleccionado de entre el grupo consistente en: conductos de comunicación, datos permanentes, propiedades y aplicaciones de software.

9. El sistema de acuerdo con la reivindicación 1, que comprende, adicionalmente, un dispositivo de almacenamiento de datos para almacenar propiedades, y en el cual el controlador (40) de dominio está configurado, adicionalmente, para determinar si la operación es permitida por las propiedades contenidas en el dispositivo de almacenamiento de datos, y para permitir que se complete la operación cuando la operación es permitida por las propiedades contenidas en el dispositivo de almacenamiento de datos.

10. El sistema de acuerdo con la reivindicación 9, en el cual cada propiedad es global, específica del dominio, o específica de una aplicación de software de dispositivo móvil, existente en el dispositivo de comunicación móvil inalámbrica (30, 52) .

11. El sistema de acuerdo con la reivindicación 1, en el cual la pluralidad de dominios (54, 58, 62, 64, 68) comprende al menos uno de entre: un dominio (54) de empleador, un dominio (62) de portador, un dominio (64) de usuario, un dominio por defecto (58) , o un dominio (68) de propiedades.

12. El sistema de acuerdo con la reivindicación 1, en el cual al menos uno de los recursos (48, 46, 50, 40, 32) comprende una aplicación de software que tiene acceso a múltiples dominios o una aplicación de software que presenta una vista unificada de los datos a través de múltiples dominios.

13. El sistema de acuerdo con la reivindicación 1, en el cual la pluralidad de dominios (54, 58, 62, 64, 68) comprende un dominio (54) de empleador y un dominio (64) de usuario; de tal manera que los datos del dominio (54) de empleador son enviados utilizando un conducto de comunicación asociado con el dominio (54) de empleador, y

los datos del dominio (64) de usuario son enviados utilizando un conducto de comunicación asociado con el dominio (64) de usuario.

14. El sistema de acuerdo con la reivindicación 1, en el cual la petición procede de una aplicación de software.

15. Un método para un control seguro de un dispositivo de comunicación móvil inalámbrica (30, 52) , que comprende:

separar o segregar recursos (48, 46, 50, 40, 32) del dispositivo de comunicación móvil inalámbrica (30, 52) en una pluralidad de dominios (54, 58, 62, 64, 68) , de tal manera que cada dominio (54, 58, 62, 64, 68) incluye al menos un recurso (48, 46, 50, 40, 32) del dispositivo de comunicación móvil inalámbrica (30, 52) ; recibir (70) una petición para llevar a cabo una operación que afecta al menos a uno de los recursos (48, 46, 50, 40, 32) ; determinar (74) si la operación es permitida por el dominio (54, 58, 62, 64, 68) que incluye el recurso afectado (48, 46, 50, 40, 32) ; y permitir que se complete la operación en el caso de que la operación sea permitida por el dominio (54, 58, 62, 64, 68) que incluye el recurso afectado (48, 46, 50, 40, 32) .

16. El método de acuerdo con la reivindicación 15, en el cual la etapa de determinar comprende la etapa de determinar si la petición se ha originado con una entidad que tiene una relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) .

17. El método de acuerdo con la reivindicación 16, en el cual la etapa de determinar si la petición se ha originado con la entidad que tiene la relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) , comprende la etapa de determinar si el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado, también incluye la entidad.

18. El método de acuerdo con la reivindicación 16, en el que la petición se origina desde una aplicación de software, y en el cual la etapa de determinar si la petición originada con la entidad que tiene la relación de confianza con el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) , comprende la etapa de verificar una firma digital de la aplicación de software utilizando una clave criptográfica (56, 66) asociada con el dominio (54, 58, 62, 64, 68) .

19. El método de acuerdo con la reivindicación 15, que comprende, adicionalmente, las etapas de:

recibir información; y asociar la información con al menos uno de la pluralidad de dominios (54, 58, 62, 64, 68) .

20. El método de acuerdo con la reivindicación 19, en el cual la etapa de asociar comprende la etapa de determinar con qué dominios (54, 58, 62, 64, 68) se ha de asociar la información de acuerdo con los criterios de dominio.

21. El método de acuerdo con la reivindicación 20, en el cual los criterios de dominio especifican que la información se ha de asociar con dominios (54, 58, 62, 64, 68) basándose en uno o más de entre: una fuente de información, un indicador de un dominio contenido en la información, un conducto de comunicación por el que es recibida la información, una firma digital de la información, una lista de acceso que describe información de dominio permitida, y una entrada desde un usuario del dispositivo de comunicación móvil inalámbrica (30, 52) .

22. El método de acuerdo con la reivindicación 15, que comprende, adicionalmente, la etapa de:

determinar si la operación es permitida por las propiedades almacenadas en el dispositivo de comunicación móvil inalámbrica (30, 52) , de tal manera que la etapa de permitir comprende la etapa de permitir que se complete la operación en el caso de que la operación sea tanto por el dominio (54, 58, 62, 64, 68) como por las propiedades.

23. El método de acuerdo con la reivindicación 22, en el cual la etapa de determinar si la operación es permitida por las propiedades almacenadas en el dispositivo de comunicación móvil inalámbrica (30, 52) , comprende la etapa de comprobar propiedades globales para el dispositivo de comunicación móvil inalámbrica (30, 52) y propiedades de dominio para el dominio (54, 58, 62, 64, 68) que incluye el al menos un recurso afectado (48, 46, 50, 40, 32) .

24. El método de acuerdo con la reivindicación 23, en el que la petición se origina desde una aplicación de software, y en el cual la etapa de determinar si la operación es permitida por las propiedades almacenadas en el dispositivo de comunicación móvil inalámbrica (30, 52) , comprende, adicionalmente, la etapa de comprobar propiedades de aplicación para la aplicación de software.

25. El método de acuerdo con la reivindicación 15, en el cual la pluralidad de dominios (54, 58, 62, 64, 68) comprende al menos uno de entre: un dominio (54) de empleador, un dominio (62) de portador, un dominio (64) de usuario, un dominio por defecto (58) , o un dominio (68) de propiedades.

26. El método de acuerdo con la reivindicación 15, en el cual al menos uno de los recursos (48, 46, 50, 40, 32) comprende una aplicación de software que tiene acceso a múltiples dominios o una aplicación de software que presenta una vista unificada de los datos a través de múltiples dominios.

27. El método de acuerdo con la reivindicación 15, en el cual la pluralidad de dominios (54, 58, 62, 64, 68) comprende un dominio (54) de empleador y un dominio (64) de usuario; de tal manera que los datos del dominio (54) de empleador son enviados utilizando un conducto de comunicación asociado con el dominio (54) de empleador, y los datos del dominio (64) de usuario son enviados utilizando un conducto de comunicación asociado con el dominio

(64) de usuario.

28. El método de acuerdo con la reivindicación 15, en el cual la petición procede de una aplicación de software.

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]