CONTROL DE ACCESO Y PROTECCION CONTRA UNA COPIA.

Procedimiento para el control de una autorización de acceso a productos de software,

- en el que el producto de software es una oferta online que puede llamarse a través de una red de datos central,

- en el que un proveedor de los productos de software almacena al menos dos identificadores de acceso en un medio de almacenamiento intercambiable,

- en el que al menos un primer identificador de acceso es un identificador de producto asignado de forma unívoca al producto de software,

- en el que los identificadores de acceso se almacenan en una base de datos central de forma asignada uno a otro,

- en el que el segundo identificador de acceso puede ser modificado por un proveedor de tal modo

- que en el momento de una venta del producto de software se asigne un segundo identificador de acceso nuevo,

- que el segundo identificador de acceso nuevo se almacene junto con el identificador del producto en un medio de almacenamiento intercambiable,

- que el segundo identificador de acceso nuevo se asigne al identificador del producto en la base de datos central,

- en el que al menos los dos identificadores de acceso se leen del medio de almacenamiento intercambiable al accederse al producto de software,

- en el que se comprueba con ayuda de los dos identificadores de acceso leídos del medio de almacenamiento intercambiable una autorización de acceso de tal modo que los identificadores de acceso consultados se transmitan a través de la red de datos central a un ordenador o una red de ordenadores que gestionan la oferta online,

- que en el ordenador o en la red de ordenadores se compruebe si los identificadores de acceso se corresponden uno a otro,

- que se realice una autorización en caso de una comprobación positiva,

- que tras haberse accedido con éxito a la oferta online con ayuda del ordenador se modifique al menos el primer identificador de acceso y

- que la asignación entre al menos el primero y el segundo identificador de acceso se modifique correspondientemente en la base de datos central

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05014926.

Solicitante: HOPP, ANDREAS

OSTROWSKI, GERHARD.

Nacionalidad solicitante: Alemania.

Dirección: HARDENBERGSTRASSE 48,45472 MULHEIM A.D.R.

Inventor/es: HOPP,ANDREAS, OSTROWSKI,GERHARD.

Fecha de Publicación: .

Fecha Solicitud PCT: 9 de Julio de 2005.

Fecha Concesión Europea: 20 de Enero de 2010.

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Control de acceso y protección contra una copia.

La invención se refiere generalmente a un procedimiento para el control de una autorización de acceso a productos de software.

En el caso de productos de software convencionales, en particular en el caso de programas que pueden instalarse fijamente en un ordenador, hasta ahora no se ha resuelto por completo el problema de copias de los programas. Por ejemplo, es conocido proteger la instalación de software con ayuda de claves de instalación. Estas claves de instalación se adjuntan al producto como secuencias de cifras y deben ser introducidas manualmente por el usuario en el momento de la primera instalación. No obstante, esta secuencia de cifras puede copiarse sin más y puede conducir a una reproducción del software.

También es conocido el uso de la llamada técnica "dongle" (seguro electrónico). Para ello, se inserta en la interfaz paralela de un ordenador una pieza adicional, en la que está depositada una cadena de caracteres codificada. El software sólo puede ejecutarse cuando está instalado el dongle. El software lo comprueba en cada arranque, Puesto que sólo está depositado un identificador de acceso en el dongle, dado el caso, éste también puede copiarse fácilmente.

Por lo tanto, la invención tiene el objetivo de proporcionar una autorización de acceso y una protección contra copia para productos de software que sea segura y que pueda ser manejada fácilmente por el usuario.

El objetivo anteriormente indicado se consigue mediante el objeto de la reivindicación 1.

Los productos de software en el sentido de la invención pueden ser ofertas online, que pueden llamarse, por ejemplo, mediante Internet. Los ejemplos de realización de la descripción general y específica expuesta a continuación orientados a un programa que puede instalarse fijamente en un ordenador como producto de software sirven sólo como explicación y no forman parte de la invención.

Los identificadores de acceso son cadenas de caracteres que pueden ser codificadas y no codificadas. Los identificadores de acceso pueden ser protegidos por cifras de sumas de comprobación.

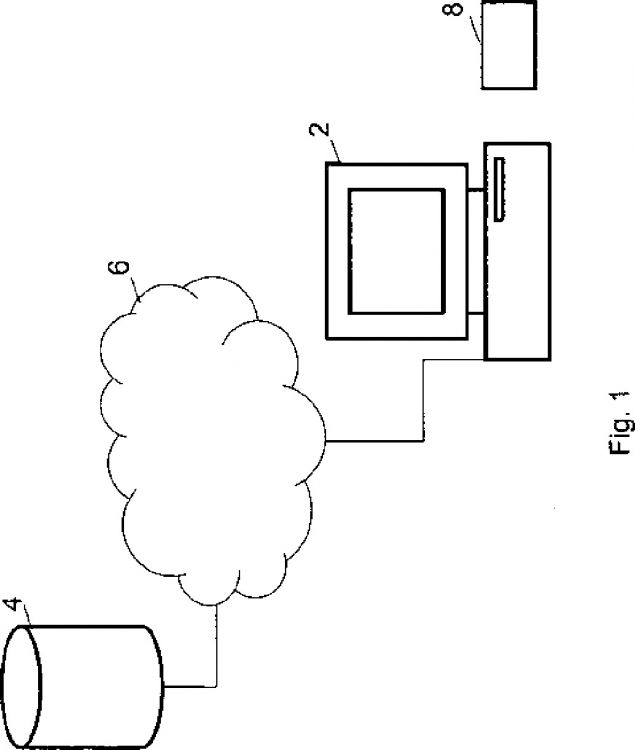

Los medios de almacenamiento son intercambiables y pueden conectarse en caso necesario fácilmente con el ordenador usado. El acceso a los medios de almacenamiento puede realizarse mediante distintas interfaces, por ejemplo USB, lectores de tarjetas inteligentes, firewire, bluetooth, PS/2 u otros.

Puesto que pueden leerse en el medio de almacenamiento el primero y el segundo identificador de acceso, comprobándose con ayuda de estos dos identificadores de acceso una autorización de acceso, puede garantizarse una mayor seguridad contra copias y accesos no autorizados a contenidos online. Además, un primer identificador de acceso está asignado de forma unívoca al producto de software. Gracias a esta asignación unívoca al producto de software, el medio de almacenamiento puede asignarse a un producto de software concreto y determinado. No obstante, el medio de almacenamiento no podría usarse en un caso así con un mismo producto de software pero con otro número de serie, por lo que no podría instalarse este producto de software con este medio de almacenamiento. También sería posible que un producto de software sin un identificador de acceso correspondiente sólo pueda instalarse en un medio de almacenamiento como instalación de prueba.

Se propone que se almacenen los dos identificadores de acceso en un dispositivo de almacenamiento USB o en una tarjeta inteligente. Estos dos medios son especialmente preferibles, puesto que pueden ser manejados de forma sumamente fácil por el usuario. Además, su fabricación es económica, por lo que no resultan costes adicionales importantes para los proveedores de los productos de software por la protección contra copia propuesta.

Para mejorar aún más el control de acceso a los productos de software, se propone almacenar los identificadores de acceso de forma asignada entre sí en una base de datos central. En esta base de datos central puede almacenarse en una tabla la asignación de los identificadores de acceso correspondientes. Los "Tupel" (tuples o tuplos) que se forman así son unívocos y permiten un control comprobando si los al menos dos identificadores de acceso pertenecen uno al otro permitiendo, por lo tanto, una autorización del producto de software.

Según una primera alternativa, el producto de software es un programa que puede ser instalado en un ordenador. Esto puede ser cualquier software de aplicaciones.

En este caso es preferible que al menos un segundo identificador de acceso sea un identificador de usuario asignado de manera unívoca a un usuario. Este identificador de usuario asignado de forma unívoca a un usuario puede almacenarse en el medio de almacenamiento, por ejemplo, en el momento de la compra del producto de software. El identificador de usuario unívoco permite la asignación unívoca al usuario correspondiente. El medio de almacenamiento se confecciona, por lo tanto, de tal modo que presente tanto el identificador unívoco del producto como al identificador unívoco del usuario. Este "Tupel" (tuple o tuplo) es único y puede usarse sólo con el producto de software correspondiente.

Para garantizar otra mejora, en particular para impedir la copia de los primeros y segundos identificadores de acceso en otro medio de almacenamiento se propone también que un tercer identificador de acceso sea un identificador de hardware asignado de forma unívoca al medio de almacenamiento. En el medio de almacenamiento propiamente dicho están montados preferiblemente microchips, de los que pueden leerse secuencias de cifras unívocas. Estos microchips están cableados preferiblemente sólo de una forma única y fija con el medio de almacenamiento. Por lo tanto, pueden "casarse" entre sí tres distintos identificadores de acceso. El "Tupel" (tuple o tuplo) formado por los tres identificadores de acceso es unívoco y no puede ser copiado.

Según un ejemplo de realización preferible se propone que durante una instalación del programa en el ordenador se lean los identificadores de acceso del medio de almacenamiento y que se compruebe la autorización de acceso mediante una rutina de instalación del programa con ayuda de los identificadores de acceso. De este modo se comprueba durante la instalación del programa, por ejemplo al llamarse una rutina de instalación, la autorización de acceso al programa. Para ello, se leen los identificadores de acceso del medio de almacenamiento y se comprueban en la rutina de instalación. Esto puede hacerse, por ejemplo, porque en los identificadores de acceso están codificadas cifras de comprobación, que se comprueban con ayuda de programas adecuados en la rutina de instalación. Sólo si las cifras de comprobación son correctas y/o si se han realizado otros procedimientos de comprobación posibles, el programa puede ser instalado. En otro caso es posible que se instale sólo una versión de prueba, que permita sólo un servicio limitado tanto en el tiempo como eventualmente en cuanto al alcance de las funciones.

Para conseguir independencia del medio de almacenamiento se propone según unas configuraciones ventajosas que se almacene al menos el identificador de usuario leído en el ordenador. Para ello, la información correspondiente puede depositarse, por ejemplo, en una entrada de "registro". Al activarse el programa puede leerse adicionalmente el identificador de hardware del medio de almacenamiento. En este caso, la presencia del medio de almacenamiento es necesaria para realizar la activación con éxito. No obstante, el almacenamiento en el ordenador no es necesario, puesto que los identificadores de acceso pueden leerse del medio de almacenamiento.

Para la autorización definitiva del programa o para la activación de otras funciones, así como para el registro del usuario se propone que tras una instalación del programa se realice una comprobación del identificador de acceso mediante una red de datos. Para ello se transmiten según unas configuraciones ventajosas los identificadores de acceso a través de la red de datos a un ordenador central, se comparan los identificadores de acceso transmitidos al ordenador central con identificadores de acceso almacenados en la base de datos central transmitiéndose sólo en caso de una comprobación positiva una autorización a través de la red de datos al ordenador. De este modo se permite en particular una comprobación de la asignación de los identificadores de acceso en la base de datos propiamente dicha con los identificadores de acceso recibidos. Puesto que...

Reivindicaciones:

1. Procedimiento para el control de una autorización de acceso a productos de software,

2. Procedimiento según la reivindicación 1, caracterizado porque los al menos dos identificadores de acceso se almacenan en una memoria USB o una tarjeta inteligente.

3. Procedimiento según la reivindicación 1, caracterizado porque al menos un segundo identificador de acceso es un identificador de hardware asignado de forma unívoca al medio de almacenamiento.

4. Procedimiento según la reivindicación 3, caracterizado porque la consulta de los identificadores de acceso del medio de almacenamiento está protegida por contraseña.

Patentes similares o relacionadas:

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Proceso para asegurar la comunicación de un archivo digital a través de una red de comunicación, del 26 de Febrero de 2020, de AMADEUS S.A.S.: Proceso para comunicar un archivo digital (D1) desde un servidor a un Sistema de Manejo de Información (IHS), comprendiendo el IHS un conjunto […]

Método y aparato para proporcionar entorno virtual personalizado, del 15 de Enero de 2020, de Beijing Xiaomi Mobile Software Co., Ltd: Un método realizado por una plataforma de servicios para proporcionar acceso a una comunidad de servicios que comprende: comparar la información de identificación […]

Procedimiento y dispositivo para controlar la pantalla de seguridad en un dispositivo electrónico, del 28 de Agosto de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: un módulo de representación; una primera memoria que tiene datos de representación almacenados en […]