Procedimiento y sistema para la estrangulación o el bloqueo de áreas geográficas para la mitigación de los ataques de denegación distribuida de servicio usando una interfaz gráfica de usuario.

Un procedimiento para controlar un sistema de cortafuegos para la protección de un sistema de ordenadores delos ataques sobre la red a la cual está conectado el sistema de ordenadores,

comprendiendo el procedimiento lasetapas de:

a. monitorizar las peticiones actuales al sistema de ordenadores;

b. medir una o más características de la red sobre la base de las peticiones actuales;

c. proporcionar una interfaz gráfica de usuario que visualice la una o más características de la red medidaspara al menos un área geográfica del origen de las peticiones, comprendiendo cada una de dicha, al menos unárea geográfica al menos un país;

d. recibir una entrada de usuario seleccionando al menos un área geográfica;

e. acceder, sobre la base de la al menos un área geográfica seleccionada, a una base de datos que asocia,para la, al menos un área geográfica de origen cada uno de los países con las direcciones de IPcorrespondientes;

f. generar automáticamente normas de cortafuegos para el sistema de ordenadores sobre la base de lasdirecciones de IP recuperadas de la base de datos para la al menos un área geográfica seleccionada; y

g. filtrar un remitente o las peticiones de un remitente dependiendo de las normas del cortafuegos generadaspara la, al menos un área geográfica seleccionada, en donde la etapa de filtrado comprende iniciar un algoritmode estrangulamiento del ancho de banda que limita el ancho de banda para la, al menos un área geográficaseleccionada, en el que el límite para un remitente particular corresponde al área geográfica de origen, y en elque la suma de todos los límites para todos los remitentes se selecciona en base a la carga del servidor o aluso del ancho de banda del sistema de ordenadores.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08154391.

Solicitante: DEUTSCHE TELEKOM AG.

Nacionalidad solicitante: Alemania.

Dirección: FRIEDRICH-EBERT-ALLEE 140 53113 BONN ALEMANIA.

Inventor/es: ROSHANDEL,MEHRAN, GOLDSTEIN,MARKUS, REIF,MATTHIAS, STAHL,ARMIN, BREUE,THOMAS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

PDF original: ES-2401163_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema para la estrangulación o el bloqueo de áreas geográficas para la mitigación de los ataques de denegación distribuida de servicio usando una interfaz gráfica de usuario Campo de la invención La invención se refiere en general a la mitigación de ataques de Denegación Distribuida de Servicio (DDoS) sobre servicios públicos disponibles de Internet. Ejemplos de tales servicios incluyen los sitios Web, la telefonía de Internet (VoIP) , los servidores de FTP, DNS, etc.

Antecedentes de la invención En la Internet, los ataques de Denegación Distribuida de Servicio (DDoS) se han convertido hoy en día en una gran amenaza. Grandes redes escaladas de PC infectados (robots o autómatas) combinan su ancho de banda y potencia de computación para sobrecargar un servicio público disponible y denegarlo a los usuarios legales. Todos los servidores públicos son básicamente vulnerables a los ataques de DDoS debido a la estructura abierta de la Internet. Los robots los suelen adquirir automáticamente los hackers que usan herramientas software para escanear a través de la red, detectando vulnerabilidades y explotando la máquina objetivo.

El número de tales incidentes de DDoS está aumentando continuamente. Por ejemplo, los ataques contra grandes sitios de comercio electrónico en febrero de 2000 y los ataques contra los servidores de DNS raíz en 2003 y 2007 han llamado la atención pública al problema de los ataques de DDoS. Hoy en día, se atacan principalmente los sitios web de medio tamaño por delincuentes para extorsionar el dinero de protección de sus propietarios sin atraer demasiado la atención del público. Además de esto, también los Proveedores del Servicio de Internet (ISP) tienen que tratar con el problema de que el tráfico de DDoS está congestionando los anchos de banda de sus enlaces.

El software de los robots también ha evolucionado alarmantemente a lo largo del tiempo. Herramientas primitivas como TFN, Stacheldraht, Trinoo o Mstream usan estructuras de comunicaciones sin cifrar y organizadas jerárquicamente. La mayor parte de estas herramientas usaban torrentes de TCP-SYN, UDP o ICMP con posibles parámetros identificables. Como algunos de estos ataques se han mitigado satisfactoriamente, ha surgido una nueva generación de robots. SDBot, Agobot o el Phatbot muy mejorado son representantes conocidos que usan IRC como una comunicación robusta y segura. Estas herramientas también contienen procedimientos para difundirse por sí mismos y tienen algoritmos de ataque más sofisticados, que podrían actualizarse sobre la Internet. El tráfico de ataque de estas herramientas parece como el tráfico legal sobre la capa de transporte, lo que le hace casi imposible filtrarlo de forma efectiva con cortafuegos normalizados.

La mitigación de los ataques de DDoS en el origen o dentro del núcleo de la Internet parece que es una tarea imposible debido a la naturaleza distribuida y libre de autorización de la red basada en IP. Enfoques para conseguir este objetivo normalmente descansan en cambiar los protocolos actuales de Internet y por lo tanto no son fácilmente aplicables. El filtrado de entrada como se describe en el documento RFC 2827 (P. Ferguson y D. Senie "Network ingress filtering: Defeating denial of service attanchs which employ IP source address spoofing" Estados Unidos, 2000, disponible en http://rfc.net/rfc2827.html.) también ayuda a mitigar los ataques de DDoS con direcciones fuente de IP falsificadas (suplantación de IP) y se deberían aplicar por cada ISP. Como el filtrado de entrada solo ayuda a otros ISP sobre la Internet y no al que realmente lo está aplicando, llevó un tiempo bastante largo hasta que se estableció en muchos sitios. Además, Savage y otros (S. Savage, D. Wetherall, A. R. Karlin, y T. Aderson, "Practical network support for IP traceback", en SIGCOMM 2000, páginas 295 - 306) Rastreo sugerido de IP para encontrar la fuente de las direcciones de IP suplantadas por marcación probabilística de paquetes. Hoy en día, la suplantación de IP ya no es tan común en los ataques de DDoS, excepto para el último octeto de una dirección de IP.

Un sistema conocido para mitigar los ataques es el DefensePro de Radware con el sistema operativo APSolute (http"//www.radwar.com/Products/ApplicationNetworkSecurity/DefensePro.aspx) . De acuerdo con este sistema, los paquetes de IP se examinan en busca de características llamativas comunes, por ejemplo, tamaños de paquetes idénticos, puertos de origen y objetivo, etc. Este sistema funciona bien en el caso de solo un número pequeño de fuentes de ataque, ya que el atacante generalmente genera un número comparativamente alto de peticiones o en el caso de tener paquetes de ataque idénticos.

De este modo, hoy en día hay una fuerte necesidad de mitigar los ataques de DDoS cerca del objetivo, que parece ser la única solución al problema en la infraestructura de Internet actual. El objetivo de tal sistema de protección es limitar su efecto desestabilizante sobre el servidor mediante la identificación de las peticiones maliciosas.

De este modo, los ataques de Denegación Distribuida de Servicio (DDoS) son hoy en día el factor más desestabilizante en la Internet global y hay una fuerte necesidad de soluciones sofisticadas.

Normalmente, los sistemas de ordenadores se protegen por un componente de seguridad, un cortafuegos. La configuración de tales cortafuegos se realiza mediante conjuntos de normas que describen las características de los paquetes entrantes que se permite que pasen el cortafuegos o que se rechazan. Los parámetros para una norma son diversos y dependientes del sistema utilizado. En muchos casos, se indican el protocolo, la puerta objetivo y la

puerta de origen, las direcciones de red objetivo y de origen y la dirección del flujo de los paquetes de datos. En la internet la dirección de la red objetivo y de origen consisten de las direcciones de IP (que es una dirección abstracta del ordenador) y la máscara de red. El rechazo o el permiso de paso a una pluralidad de intervalos no conectados requiere la definición de muchas normas para el cortafuegos. Sin embargo, como no hay ninguna relación directa entre las direcciones de IP y la localización geográfica de un ordenador, es de hecho necesario un gran número de tales normas para definir un país, por ejemplo.

La tecnología relacionada se describe en los documentos US 2006/267802, US 2006/010389 o la Gestión Remota de Tecnología "Bloques de IP de País", 11 de enero de 2008.

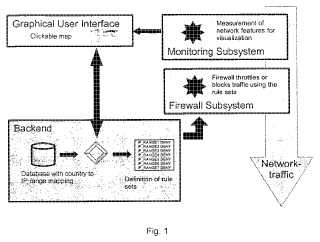

Sumario de la invención La invención comienza de la idea de monitorización de las peticiones reales a un sistema de ordenadores y la prevención de situaciones de sobrecarga sobre la base de la información acerca del origen geográfico de las peticiones con una interfaz gráfica de usuario (GUI) .

De acuerdo con un primer aspecto, la invención proporciona un procedimiento de acuerdo con la reivindicación 1 de protección de un sistema de ordenadores de los ataques sobre una red a la que se conecta el sistema de ordenadores, comprendiendo el procedimiento las etapas de (a) monitorización de las peticiones actuales al sistema de ordenadores; (b) medición de una o más características de la red sobre la base de las peticiones actuales; (c) provisión de una interfaz gráfica de usuario que visualiza una o más características medidas de la red para al menos un área geográfica del origen de las peticiones, (d) recibir una entrada de usuario que selecciona al menos un área geográfica; (e) acceder sobre la base del área geográfica, al menos una, seleccionada, a una base de datos que asocia, para la, al menos un área geográfica de origen, cada uno de los países con los intervalos de direcciones de IP correspondientes; y (f) generar automáticamente normas de cortafuegos para el sistema de ordenadores sobre la base de las direcciones de IP recuperadas de la base de datos para el área geográfica, al menos una, seleccionada. La etapa a) preferentemente también comprende acceder a la base de datos sobre la base de las direcciones de IP monitorizadas para recuperar información de las mismas con respecto al país desde el que está viniendo la petición monitorizada.

El procedimiento comprende la etapa adicional g) de filtrar un remitente o las peticiones desde un remitente dependiendo de las normas generadas de cortafuegos para el área geográfica, al menos una, seleccionada. La etapa de filtrar comprende de un algoritmo de estrangulamiento del ancho de banda, en el que el límite para un remitente particular corresponde al área geográfica de origen. De este modo, ciertas peticiones o el remitente no se bloquean completamente. Más bien, el número de peticiones aceptadas o el ancho de banda proporcionado para un remitente o país particular,... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento para controlar un sistema de cortafuegos para la protección de un sistema de ordenadores de los ataques sobre la red a la cual está conectado el sistema de ordenadores, comprendiendo el procedimiento las etapas de:

a. monitorizar las peticiones actuales al sistema de ordenadores;

b. medir una o más características de la red sobre la base de las peticiones actuales;

c. proporcionar una interfaz gráfica de usuario que visualice la una o más características de la red medidas para al menos un área geográfica del origen de las peticiones, comprendiendo cada una de dicha, al menos un área geográfica al menos un país;

d. recibir una entrada de usuario seleccionando al menos un área geográfica;

e. acceder, sobre la base de la al menos un área geográfica seleccionada, a una base de datos que asocia, para la, al menos un área geográfica de origen cada uno de los países con las direcciones de IP correspondientes;

f. generar automáticamente normas de cortafuegos para el sistema de ordenadores sobre la base de las direcciones de IP recuperadas de la base de datos para la al menos un área geográfica seleccionada; y

g. filtrar un remitente o las peticiones de un remitente dependiendo de las normas del cortafuegos generadas para la, al menos un área geográfica seleccionada, en donde la etapa de filtrado comprende iniciar un algoritmo de estrangulamiento del ancho de banda que limita el ancho de banda para la, al menos un área geográfica seleccionada, en el que el límite para un remitente particular corresponde al área geográfica de origen, y en el que la suma de todos los límites para todos los remitentes se selecciona en base a la carga del servidor o al uso del ancho de banda del sistema de ordenadores.

2. El procedimiento de la reivindicación 1, en el que la etapa a) preferentemente también comprende el acceso a la base de datos sobre la base de las direcciones de IP monitorizadas para recuperar información de las mismas con respecto al país del que está viniendo la petición monitorizada.

3. El procedimiento de la reivindicación 1, en el que las características medidas de la red se seleccionan del grupo que comprende: el país de origen, las tasas de paquetes, las características de aplicación, el volumen de transmisión, el número estimado de peticiones en un intervalo de tiempo definido, o combinaciones de las mimas.

4. El procedimiento de cualquiera de las reivindicaciones anteriores, en el que en la etapa c) la interfaz gráfica de usuario comprende un mapa geográfico.

5. El procedimiento de la reivindicación 4, en el que la interfaz gráfica de usuario proporciona diferentes niveles de los mapas geográficos, niveles que comprenden el mapa del mundo, mapas continentales, mapas locales, mapas de países individuales y mapas de ciudades.

6. El procedimiento de cualquiera de las reivindicaciones anteriores, en el que la una o más características medidas de la red para cada una de las áreas geográficas se visualizan por medio de la interfaz gráfica de usuario en diferentes características gráficas.

7. El procedimiento de la reivindicación 6, en el que la característica gráfica se selecciona del grupo que comprende: color, patrón gráfico, parpadeo o combinaciones de las mimas.

8. El procedimiento de cualquiera de las reivindicaciones anteriores, en el que una petición es un paquete de IP, un correo electrónico, una petición de DNS, una descarga de FTP, una llamada de VoIP o una petición de HTTP.

9. El procedimiento de cualquiera de las reivindicaciones anteriores, en el que el área geográfica se selecciona del grupo que comprende país, provincia, estado o ciudad.

10. Un sistema para controlar un sistema de cortafuegos para proteger un sistema de ordenadores de ataques sobre una red a la cual se conecta el sistema de ordenadores, comprendiendo el sistema:

medios para monitorizar las peticiones actuales al sistema de ordenadores; medios para medir una o más características de la red en base a las peticiones actuales; medios de representación para proporcionar una interfaz gráfica de usuario que visualiza la una o más características medidas de la red para al menos un área geográfica del origen de las peticiones, comprendiendo cada una de dicha al menos un área geográfica al menos un país; un medio de entrada que recibe una entrada de usuario que selecciona al menos un área geográfica; una base de datos que asocia, para la al menos un área geográfica de origen, cada uno de los países con las direcciones de IP correspondientes; medios para la generación automática de normas de cortafuegos para el sistema de ordenadores sobre la base de las direcciones de IP recuperadas de la base de datos para la al menos un área geográfica seleccionada; y un filtro para filtrar un remitente o las peticiones de un remitente dependiendo de las normas de cortafuegos generadas para la al menos un área geográfica seleccionada, en donde el filtro comprende un algoritmo de estrangulamiento del ancho de banda que limita el ancho de banda para la al menos un área geográfica

seleccionada, en donde el límite para un remitente particular corresponde al área geográfica de origen, y en donde la suma de todos los límites para todos los remitentes se selecciona en base a la carga del servidor o al uso de ancho de banda del sistema de ordenadores.

de países a intervalos de IP

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]