Método y aparato para comunicación de paquetes de datos entre redes locales.

Un método de comunicación de paquetes de datos entre un primer dispositivo de comunicaciones (E3A) en unaprimera red local y un segundo dispositivo de comunicaciones (E1B) en una segunda red local,

en donde se usandirecciones IP privadas superpuestas potencialmente para dispositivos en las primera y segunda redes locales, quecomprende los pasos de:

- establecer un túnel VPN, Red Privada Virtual, entre una primera pasarela (A) que sirve a la primera red local yuna segunda pasarela (B) que sirve a la segunda red local, en donde se ha asignado una dirección IP pública acada pasarela,

- definir, en la primera pasarela, un espacio de dirección IP interno seleccionado a ser usado en la primera redlocal para dispositivos en la segunda red local, el espacio de dirección IP seleccionado que está separado de, esdecir no se superpone con, un espacio de dirección IP interno usado en la primera red local para dispositivos enla primera red local,

- recibir, en la primera pasarela, un paquete de datos entrante desde el segundo dispositivo (E1B) a través dedicho túnel VPN, el paquete entrante que tiene una cabecera IP interna que incluye una dirección de destinointerna usada en la segunda red local para el primer dispositivo y una dirección fuente interna usada en lasegunda red local para el segundo dispositivo,

- cambiar, en la primera pasarela (A), dicha dirección de destino interna a una dirección de destino interna usadaen la primera red local para el primer dispositivo,

- cambiar, en la primera pasarela (A), dicha dirección de fuente interna a una dirección de fuente interna delespacio de dirección seleccionado usado en la primera red local para el segundo dispositivo y que está dentro dedicho espacio de dirección IP interno seleccionado, y

- reenviar el paquete entrante al primer dispositivo (E3A) con una cabecera IP interna modificada que incluye eldestino interno cambiado y las direcciones de fuente, caracterizado porque el método además comprende:

- crear una lista de confianza con partes de confianza para la primera red local, y

- admitir un túnel VPN para el establecimiento entre la primera red local y una red local candidata si la red localcandidata está asociada con una primera parte presente en dicha lista de confianza.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2009/050292.

Solicitante: TELEFONAKTIEBOLAGET L M ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: KOLHI,JOHAN, THYNI,TOMAS, GOTARE,CHRISTIAN, WELIN,ANNIKKI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/46 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Interconexión de redes.

- H04L29/12 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizados por el terminal de datos.

PDF original: ES-2429121_T3.pdf

Fragmento de la descripción:

Método y aparato para comunicación de paquetes de datos entre redes locales

Campo técnico

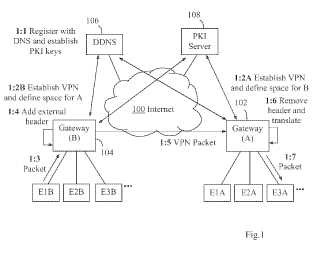

La invención se refiere de manera general a un método, un programa de ordenador y aparato para comunicación de paquetes de datos en un túnel VPN (Red Privada Virtual) entre dispositivos de comunicación situados dentro de diferentes redes locales que podrían usar espacios de dirección superpuestos.

Antecedentes La transmisión basada en paquetes de información codificada digitalmente entre diferentes partes sobre redes IP (Protocolo de Internet) se usa para una variedad de servicios de comunicación, tales como mensajería de correo electrónico, transferencia de ficheros, navegación en Internet, telefonía de voz y vídeo, difusión en forma continua de contenido, juegos, etcétera. La información codificada digitalmente se dispone en paquetes de datos en una parte remitente que entonces transmite los paquetes hacia una parte de recepción objetivo sobre un trayecto de transmisión. Un paquete de datos está configurado básicamente con un campo de datos que contiene datos de carga útil y un campo de cabecera que contiene una dirección de destino de la parte de recepción y una dirección de fuente de la parte remitente.

Los paquetes de datos se pueden comunicar entre varios dispositivos de comunicación situados dentro de diferentes redes locales o privadas donde cada red emplea una pasarela para recibir paquetes para los dispositivos desde fuentes fuera de la red, y también para enviar paquetes desde los dispositivos a destinos fuera de la red. Los paquetes comunicados entre tales dispositivos en diferentes redes locales se transportan entonces entre las respectivas pasarelas de red sobre una red IP pública, tal como Internet.

En esta descripción, el término “red local” se usa para representar de manera general cualquier red que usa direccionamiento privado interno y una pasarela para comunicación externa con partes fuera de la red. Otros términos equivalentes usados comúnmente incluyen “red privada”, “red residencial” y “red doméstica”. Además, una “pasarela” podría ser una pasarela residencial (RGW) , un encaminador IP o cualquier otro tipo de entidad de red capaz de comunicar paquetes de datos entre un dispositivo dentro de una red local y una entidad fuera de la red.

Dado que la comunicación sobre redes IP públicas se considera generalmente “inseguro” con respecto a protección de datos y privacidad, es deseable proteger los datos de la carga útil y otra información sensible en los paquetes de intercepción o manipulación ilícita. Una forma de superar este problema es establecer un túnel VPN (Red Privada Virtual) entre las partes que comunican sobre la red IP pública.

Una VPN puede ser vista básicamente como un túnel cifrado a través de una red IP pública, para transferir paquetes de datos entre terminales y servidores. Las VPN se usan comúnmente para comunicaciones seguras a través de Internet pública. Se pueden definir varios parámetros de QoS (Calidad de Servicio) para una VPN para lograr un comportamiento esperado entre un cliente VPN y un proveedor de servicios VPN. Generalmente, se puede establecer una VPN para dos o más dispositivos de comunicación en una comunidad de usuarios para proporcionar una cierta funcionalidad que es en algún aspecto relevante para esa comunidad.

Según crece la popularidad y el uso de Internet, llega a ser cada vez más deseable extender las redes privadas y locales a través de Internet también. Por ejemplo, muchas compañías y empresas que tienen una red local establecen sus propias VPN para permitir a sus empleados acceder a la red local de manera remota.

Una VPN puede de esta manera ser vista como una red local lógica y “distribuida” que se ejecuta sobre una infraestructura de red pública. Estas redes hacen uso de una gama de tecnologías para obtener privacidad de tráfico, separación de tráfico y QoS de los datos. Se puede establecer una VPN sobre una intranet, Internet o una infraestructura de red del proveedor de servicios. Hay generalmente dos tipos básicos de servicios VPN disponiblesconocidos como “VPN de Acceso” y “VPN de LAN (Red de Área Local) a LAN”, el primero que se usa para acceso remoto y el último cuando se interconectan diferentes redes locales para proporcionar una intranet o extranet.

No obstante, establecer una VPN entre dispositivos en redes locales puede provocar varios problemas. Un problema es que los dispositivos dentro de las redes locales usan típicamente direcciones IP de un espacio de dirección privado, donde tales direcciones IP privadas se pueden asignar libremente a dispositivos internamente por un administrador local o similar. Las direcciones IP privadas usadas son básicamente desconocidas de esta manera para otros usuarios, a menos que se diga explícitamente, y también para el proveedor de servicios de Internet que proporciona las direcciones IP públicas a los abonados.

Otro problema es que las direcciones IP privadas usadas por diferentes redes locales para sus dispositivos se superponen generalmente unas con otras, en particular los espacios de direcciones privadas basados en IPv4 usados comúnmente que se reutilizan en múltiples redes locales. Por ejemplo, la dirección IP privada usada por un dispositivo en una red local puede ser la misma dirección que la usada por otro dispositivo en la red local opuesta, provocando direccionamiento ambiguo en los paquetes de datos comunicados entre estas dos redes. Esto hace una tarea incómoda conectar diferentes redes locales juntas por medio de un túnel VPN. Debido a tales espacios de direcciones reutilizadas o superpuestas, las direcciones IP privadas son “inencaminables” de manera efectiva en la Internet pública, y las direcciones IP públicas por lo tanto se deben usar también en los paquetes.

La US-2007/195800-A1 describe un sistema y método para usar direcciones IP privadas para designar dispositivos centrales en diferentes redes. Las realizaciones abordan el problema de una escasez de direcciones IP públicas bajo una arquitectura IPv4 y en una realización se proporcionan capacidades de penetración NAT dinámicas.

La US-2004/148439-A1 describe un sistema y método para crear una red entre iguales interconectando redes privadas a través de una pasarela residencial direccionable públicamente. Se establece un túnel entre una pasarela de una primera red privada y una pasarela de una segunda red privada y la dirección de un dispositivo en una de las redes privadas se correlaciona en la otra red privada.

La US-2007/180139-A1 describe una conversión de direcciones en el caso de direcciones de red duplicadas cuando se hace una comunicación a través de dos pasarelas.

Compendio Es un objeto de la presente invención abordar al menos algunos de los problemas perfilados anteriormente. También es un objeto proporcionar un mecanismo para permitir un direccionamiento no ambiguo para paquetes de datos incluso cuando comunican dispositivos en dos redes locales diferentes usando espacios de dirección superpuestos potencialmente.

Según diferentes aspectos que se define en las reivindicaciones independientes, se proporcionan un método, una adaptación en una pasarela y un programa de ordenador para abordar los problemas perfilados anteriormente.

Cada uno del método, adaptación de pasarela y programa de ordenador anteriores pueden comprender además rasgos y funciones configurados según las siguientes realizaciones.

Cuando el paquete entrante también tiene una cabecera IP externa que incluye las direcciones IP públicas de la primera y segunda pasarelas como direcciones de destino y de fuente externas, respectivamente, se elimina la cabecera IP externa del paquete entrante por la primera pasarela.

En otra realización, la primera pasarela además recibe un paquete de datos saliente desde el primer dispositivo, el paquete saliente que tiene una cabecera IP interna que incluye una dirección de destino interna usada en la primera red local para el segundo dispositivo y una dirección de fuente interna usada en la primera red local para el primer dispositivo. El paquete entonces se encapsula con una cabecera IP externa que incluye las direcciones IP públicas de las pasarelas como direcciones de destino y de fuente externas, respectivamente. El túnel VPN correcto se puede determinar para el paquete saliente en base a la dirección de destino interna, y el paquete saliente entonces se envía a la segunda pasarela a través de un túnel VPN.

Se puede determinar entonces un túnel VPN para cada paquete saliente en base al número único en una dirección de destino... [Seguir leyendo]

Reivindicaciones:

1. Un método de comunicación de paquetes de datos entre un primer dispositivo de comunicaciones (E3A) en una primera red local y un segundo dispositivo de comunicaciones (E1B) en una segunda red local, en donde se usan direcciones IP privadas superpuestas potencialmente para dispositivos en las primera y segunda redes locales, que comprende los pasos de:

- establecer un túnel VPN, Red Privada Virtual, entre una primera pasarela (A) que sirve a la primera red local y una segunda pasarela (B) que sirve a la segunda red local, en donde se ha asignado una dirección IP pública a cada pasarela,

- definir, en la primera pasarela, un espacio de dirección IP interno seleccionado a ser usado en la primera red local para dispositivos en la segunda red local, el espacio de dirección IP seleccionado que está separado de, es decir no se superpone con, un espacio de dirección IP interno usado en la primera red local para dispositivos en la primera red local,

- recibir, en la primera pasarela, un paquete de datos entrante desde el segundo dispositivo (E1B) a través de dicho túnel VPN, el paquete entrante que tiene una cabecera IP interna que incluye una dirección de destino interna usada en la segunda red local para el primer dispositivo y una dirección fuente interna usada en la segunda red local para el segundo dispositivo,

- cambiar, en la primera pasarela (A) , dicha dirección de destino interna a una dirección de destino interna usada en la primera red local para el primer dispositivo,

- cambiar, en la primera pasarela (A) , dicha dirección de fuente interna a una dirección de fuente interna del espacio de dirección seleccionado usado en la primera red local para el segundo dispositivo y que está dentro de dicho espacio de dirección IP interno seleccionado, y

- reenviar el paquete entrante al primer dispositivo (E3A) con una cabecera IP interna modificada que incluye el destino interno cambiado y las direcciones de fuente, caracterizado porque el método además comprende:

- crear una lista de confianza con partes de confianza para la primera red local, y

- admitir un túnel VPN para el establecimiento entre la primera red local y una red local candidata si la red local candidata está asociada con una primera parte presente en dicha lista de confianza.

2. Un método según la reivindicación 1, el paquete entrante que además tiene una cabecera IP externa que incluye las direcciones IP públicas de dicha primera y segunda pasarelas como direcciones de destino y de fuente externas, respectivamente, en donde la cabecera IP externa se elimina del paquete entrante por la primera pasarela.

3. Un método según la reivindicación 1 o 2, que comprende los siguientes pasos adicionales:

- recibir, en la primera pasarela, un paquete de datos saliente desde el primer dispositivo, el paquete saliente que tiene una cabecera IP interna que incluye una dirección de destino interna usada en la primera red local para el segundo dispositivo y una dirección de fuente interna usada en la primera red local para el primer dispositivo,

- encapsular el paquete con una cabecera IP externa incluyendo las direcciones IP públicas de dichas pasarelas como direcciones de destino y de fuente externas, respectivamente,

- determinar el túnel VPN correcto para el paquete saliente en base a dicha dirección de destino interna, y

- enviar el paquete saliente a la segunda pasarela a través del túnel VPN.

4. Un método según cualquiera de las reivindicaciones 1-3, en donde los túneles VPN se establecen entre la primera red local y una pluralidad de redes locales opuestas, y se define un espacio de dirección IP interno seleccionado para cada red opuesta a ser usada en la primera red local para dispositivos en cada red opuesta respectiva, cada espacio de dirección IP seleccionado que está separado de, es decir no se superpone con, ningún otro espacio de dirección usado en la primera red local.

5. Un método según la reivindicación 1-4, en donde se admite el túnel VPN para establecimiento si la red local candidata está asociada indirectamente con dicha primera parte en la lista de confianza que está asociada con una segunda parte presente en una lista de confianza de la primera parte.

6. Un método según la reivindicación 5, en donde se evalúa la red local candidata para el establecimiento de un túnel VPN en respuesta a una petición de túnel VPN desde la red local candidata.

7. Un método según cualquiera de las reivindicaciones 5 o 6, en donde un túnel VPN establecido entre dos redes locales se termina automáticamente si se modifica una lista de confianza asociada con cualquiera de las dos redes para inhabilitar el túnel VPN.

8. Una adaptación en una primera pasarela (A) que sirve a una primera red local, capaz de comunicar paquetes de datos entre un primer dispositivo de comunicaciones (E1A) en la primera red local y un segundo dispositivo de comunicaciones (E3B) en una segunda red local servida por una segunda pasarela (B) , la primera pasarela que está adaptada para establecer un túnel VPN entre la primera pasarela y la segunda pasarela en donde se ha asignado una dirección IP pública a cada pasarela, y las direcciones IP privadas superpuestas potencialmente se usan para dispositivos en cada red local, que comprende:

- medios de definición de dirección IP (400a) adaptados para definir un espacio de dirección IP interno seleccionado a ser usado en la primera red local para dispositivos en la segunda red local, el espacio de dirección IP seleccionado que está separado de, es decir no se superpone con, un espacio de dirección IP interno usado en la primera red local para dispositivos en la primera red local,

- medios de recepción (400b) adaptados para recibir un paquete de datos entrante desde el segundo dispositivo a través de dicho túnel VPN, el paquete entrante que tiene una cabecera IP interna que incluye una dirección de destino interna usada en la segunda red local para el primer dispositivo y una dirección de fuente interna usada en la segunda red local para el segundo dispositivo,

- medios de cambio de dirección IP (400c) adaptados para cambiar dicha dirección de destino interna a una dirección de destino interna usada en la primera red local para el primer dispositivo, y para cambiar dicha dirección de fuente interna a una dirección de fuente interna del espacio de dirección seleccionado usado en la primera red local para el segundo dispositivo y que está dentro de dicho espacio de dirección IP interno seleccionado, y

- medios de reenvío (400d) adaptados para reenviar el paquete entrante al segundo dispositivo con una cabecera IP interna modificada que incluye las direcciones de destino y de fuente internas cambiadas,

en donde la adaptación se caracteriza porque está adaptada además para crear una lista de confianza con partes de confianza para la primera red local, y para admitir un túnel VPN para el establecimiento entre la primera red local y una red local candidata si la red local candidata está asociada con una primera parte presente en dicha lista de confianza.

9. Una adaptación según la reivindicación 8, el paquete entrante que además tiene una cabecera IP externa que incluye las direcciones IP públicas de dichas primera y segunda pasarelas como direcciones de destino y de fuente externas, respectivamente, en donde los medios de cambio de dirección IP están adaptados además para eliminar la cabecera IP externa del paquete entrante por la primera pasarela.

10. Una adaptación según la reivindicación 8 o 9, adaptada además para:

- recibir un paquete de datos saliente desde el primer dispositivo, el paquete saliente que tiene una cabecera IP interna que incluye una dirección de destino interna usada en la primera red local para el segundo dispositivo y una dirección de fuente interna usada en la primera red local para el primer dispositivo,

- encapsular el paquete con una cabecera IP externa incluyendo las direcciones IP públicas de dichas pasarelas como direcciones de destino y de fuente externas, respectivamente,

- determinar el túnel VPN correcto para el paquete saliente en base a dicha dirección de destino interna, y

- enviar el paquete saliente a la segunda pasarela a través del túnel VPN.

11. Una adaptación según cualquiera de las reivindicaciones 8-10, en donde los túneles VPN se establecen entre la primera red local y una pluralidad de redes locales opuestas, y se define un espacio de dirección IP interno seleccionado para cada red opuesta a ser usada en la primera red local para dispositivos en cada red opuesta respectiva, cada espacio de dirección IP seleccionado que está separado de, es decir no se superpone con, ningún otro espacio de dirección usado en la primera red local.

12. Una adaptación según la reivindicación 11, en donde los espacios de direcciones IP seleccionados incluyen direcciones basadas en IPv4, y se asigna un número único en un segundo o tercer octeto de cada dirección IP para representar la red local opuesta correspondiente.

13. Una adaptación según la reivindicación 12, adaptada además para determinar un túnel VPN para cada paquete saliente en base a dicho número único en una dirección de destino interna en el paquete saliente, y entonces envía el paquete a través del túnel VPN determinado.

14. Una adaptación según la reivindicación 13, en donde el establecimiento de los túneles VPN incluye añadir en la pasarela de cada red local un nombre de DNS registrado y una clave PKI pública correspondiente de cada pasarela opuesta.

15. Una adaptación según la reivindicación 14, en donde se ha generado dicha clave PKI pública y una clave PKI privada correspondiente para cada pasarela y las claves PKI públicas están almacenadas en un servidor PKI

accesible para las pasarelas.

16. Una adaptación según la reivindicación 8, adaptada además para admitir el túnel VPN para el establecimiento si la red local candidata está asociada indirectamente con dicha primera parte en la lista de confianza estando asociada con una segunda parte presente en una lista de confianza de la primera parte.

17. Una adaptación según la reivindicación 16, adaptada además para admitir el túnel VPN para el establecimiento dependiendo de un número predeterminado de niveles de confianza aprobados para la primera red local.

18. Una adaptación según la reivindicación 16 o 17, adaptada además para evaluar la red local candidata para el establecimiento del túnel VPN en respuesta a una petición de túnel VPN desde la red local candidata.

19. Una adaptación según cualquiera de las reivindicaciones 16-18, adaptada además para terminar un túnel VPN establecido entre dos redes locales automáticamente si se modifica una lista de confianza asociada con cualquiera de las dos redes para inhabilitar el túnel VPN.

20. Un producto de programa de ordenador (400e) configurado para una primera pasarela (A) que sirve a una primera red local y es capaz de comunicar paquetes de datos entre un primer dispositivo de comunicaciones (E1A) en la primera red local y un segundo dispositivo de comunicaciones (E3B) en una segunda red local servida por una segunda pasarela (B) , en donde un túnel VPN se establece entre la primera pasarela (a) y la segunda pasarela (B) , una dirección IP pública se ha asignado a cada pasarela, y se usan direcciones IP privadas superpuestas potencialmente para dispositivos en cada red local, en donde el programa de ordenador comprende medios de código que cuando se ejecutan en la primera pasarela hacen a la primera pasarela:

- definir un espacio de dirección IP interno seleccionado a ser usado en la primera red local para dispositivos en la segunda red local, el espacio de dirección IP seleccionado que está separado de, es decir no se superpone con, un espacio de dirección IP interno usado en la primera red local para dispositivos en la primera red local, y

cuando se recibe desde el segundo dispositivo (E1B) a través de dicho túnel VPN un paquete entrante que tiene una cabecera IP interna que incluye una dirección de destino interna usada en la segunda red local para el primer dispositivo y una dirección de fuente interna usada en la segunda red local para el segundo dispositivo,

- cambiar dicha dirección de destino interna a una dirección de destino interna usada en la primera red local para el primer dispositivo,

- cambiar dicha dirección de fuente interna a una dirección de fuente interna del espacio de dirección seleccionado usado en la primera red local para el segundo dispositivo y que está dentro de dicho espacio de dirección IP interno seleccionado,

antes de que se reenvíe el paquete entrante al primer dispositivo (E3A) con una cabecera IP interna modificada que incluye las direcciones de destino y de fuente internas cambiadas,

en donde el programa de ordenador se caracteriza porque además hace a la primera pasarela:

- crear una lista de confianza con partes de confianza para la primera red local, y

- admitir un túnel VPN para el establecimiento entre la primera red local y una red local candidata si la red local candidata está asociada con una primera parte presente en dicha lista de confianza.

Patentes similares o relacionadas:

Sistemas y métodos para proporcionar una arquitectura de enlace seguro múltiple, del 1 de Julio de 2020, de E^NAT Technologies, LLC: Un sistema para proporcionar una arquitectura de enlace seguro múltiple, MSL, comprendiendo dicho sistema: un componente de red privada virtual, […]

Método para la gestión mejorada de llamadas de emergencia en un escenario de itinerancia y sistema, programa informático y medio legible por ordenador correspondientes, del 17 de Junio de 2020, de DEUTSCHE TELEKOM AG: Un método para la gestión mejorada de llamadas de emergencia en un escenario de itinerancia, en donde un equipo de usuario se asigna a una red de telecomunicaciones […]

Protocolos de control de sistema de chasis virtual, del 3 de Junio de 2020, de ALCATEL LUCENT: Un nodo de red (110a-110f) adaptado para ser parte de un sistema de chasis virtual que tiene una pluralidad de nodos de red dispuestos de modo que la pluralidad de […]

Método para establecer relaciones entre conjuntos de rutas de etiquetas conmutadas y redes virtuales, del 3 de Junio de 2020, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para establecer un túnel de extremo a extremo que se extiende a través de múltiples dominios utilizando un elemento de red, que comprende: asociar […]

Dispositivo de bus de campo para comunicarse con un dispositivo de automatización remoto, del 27 de Mayo de 2020, de DEUTSCHE TELEKOM AG: Dispositivo de bus de campo para comunicarse con un dispositivo de automatización remoto (FI) a través de una red de comunicación , donde […]

Método para implementar un túnel de GRE, un punto de acceso y una puerta de enlace, del 22 de Abril de 2020, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para implementar un túnel de encapsulamiento de enrutamiento genérico, GRE, que comprende: enviar , por un punto de acceso, […]

Sistemas y métodos para detección automática de dispositivo, gestión de dispositivo y asistencia remota, del 15 de Abril de 2020, de Bitdefender IPR Management Ltd: Un regulador [18] de red conectado a múltiples sistemas cliente [12a-f] en una red [14] local, en donde un enrutador [19] provee un servicio de red que comprende asignar direcciones […]

Sistema y método para establecer una conexión entre un primer dispositivo electrónico y un segundo dispositivo electrónico, del 1 de Abril de 2020, de ALE INTERNATIONAL: Un método implementado por ordenador para establecer una conexión de paquetes entre una primera aplicación que se ejecuta en un primer dispositivo electrónico […]