Método de autenticación, método de autorización de pago y equipos electrónicos correspondientes.

Método de autenticación de un Usuario (7) mediante un Administrador (21) en el que dicho Usuario está asociado con un equipo electrónico en la forma de un terminal de teléfono móvil (8) en el que está cargado un programa de software,

estando adaptado dicho programa de software para almacenar dentro de dicho terminal de teléfono móvil una clave criptográfica codificada por medio de un PIN, en el que dicho Administrador está asociado con un equipo electrónico, en el que el método proporciona un Intermediario (9) asociado con un equipo electrónico adaptado para comunicarse con dicho equipo electrónico del Usuario y dicho equipo electrónico del Administrador mediante mensajes de texto y para almacenar un número de teléfono móvil del Usuario, y proporciona las siguientes etapas:

A) el equipo electrónico del Administrador envía al equipo electrónico del Intermediario un mensaje de texto que contiene al menos un código de identidad del Usuario,

B) el equipo electrónico del Intermediario identifica al Usuario y el número de teléfono móvil del Usuario y envía al equipo electrónico del Usuario un mensaje de texto que contiene al menos una clave de autenticación, estando codificado dicho mensaje de texto,

C) el equipo electrónico del Usuario recibe dicho mensaje de texto desde el equipo electrónico del Intermediario, lo descodifica por medio de dicha clave criptográfica después de haber obtenido dicho PIN desde una persona que usa el terminal de teléfono móvil del Usuario, y envía otro mensaje de texto codificado al equipo electrónico del Intermediario que contiene al menos dicha clave de autenticación,

D) el equipo electrónico del Intermediario recibe dicho otro mensaje de texto codificado desde el equipo electrónico del Usuario, lo descodifica, y realiza una comparación entre la clave de autenticación enviada al equipo electrónico del Usuario y la clave de autenticación recibida desde el equipo electrónico del Usuario, y

E) el equipo electrónico del Intermediario envía un mensaje de texto, que contiene al menos el resultado de dicha comparación o información que se deriva de la misma, a al menos el equipo electrónico del Administrador;

en el que dicho terminal de teléfono móvil usa dicho PIN solo para la codificación y descodificación interna de dicha clave criptográfica tras haberlo recibido de una persona que usa el terminal de teléfono móvil del Usuario en cada caso;

por donde el Administrador autentica al Usuario basándose en dicho resultado recibido o en información derivada del mismo.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2010/063979.

Solicitante: Ferrari, Giuseppe.

Nacionalidad solicitante: Italia.

Dirección: Via Ripamonti 189 20141 Milan ITALIA.

Inventor/es: COLOMBO,DANILO, BERGANTINI,MARIO, MINARDI,ALESSANDRO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/06 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

- H04W4/12 H04W […] › H04W 4/00 Servicios especialmente adaptados para las redes de comunicación inalámbricas; Recursos para las mismas. › Mensajería; Buzones de correo; Anuncios.

PDF original: ES-2543883_T3.pdf

Fragmento de la descripción:

Método de autenticación, método de autorización de pago y equipos electrónicos correspondientes Campo de la invención [0001] La presente invención se refiere a un método de autenticación, un método de autorización de pago y a equipos electrónicos correspondientes.

Estado de la técnica

En el campo de la seguridad informática, la autenticación se define como el proceso por el que un ordenador, un programa de software o un usuario verifica la correcta, o al menos presunta, identidad de otro ordenador, programa de software o usuario.

Actualmente existen muchos tipos de autenticación diferentes, con diversos niveles de seguridad y utilidad. Esto varía desde el clásico "nombre de usuario/contraseña", a la combinación de aquellos con códigos personales de "un uso", a los secuenciadores de códigos más recientemente usados por instituciones bancarias, también llamados "identificadores de seguridad", que sustituyen a los códigos de "un uso".

A partir de la solicitud de patente británica nº 2384396, se conoce un sistema de autenticación para transferir con seguridad información a través de mensajes de una red de comunicación móvil (por ejemplo, SMS de GSM) ; los mensajes se codifican total o parcialmente; tanto el usuario que origina la información como el usuario que recibe la información se autentican mediante un sistema de autorización que transfiere la información; la autenticación se lleva a cabo mediante el sistema de autorización basado en PIN recibidos por él desde ambos usuarios (etapa 322 en la Fig. 4A y etapa 350 en la Fig. 4B) y comparados (etapa 322 en la Fig. 4A y etapa 350 en la Fig. 4B) con PIN previamente almacenados de manera interna (etapa 308 en la Fig. 4A y etapa 328 en la Fig. 4B) ; el proceso de transferencia de información autenticada facilita que las claves públicas específicas de transacción se transfieran desde el sistema de autenticación al terminal de origen (mensaje 310 de la Fig. 4A) y desde el sistema de autenticación al terminal de recepción (mensaje 334 en la Fig. 4B) .

Sumario de la invención [0005] Aunque la solución descrita en la solicitud de patente antes mencionada es bastante fiable y segura, existe el riesgo de que la información de autenticación (es decir, los PIN) y la información de codificación (es decir, las claves públicas) puedan capturarse y recibir un uso incorrecto por parte de usuarios maliciosos, ya que se transmiten por el aire y se almacenan dentro del sistema de autenticación.

La presente invención es una solución diseñada para asegurar una autenticación más fiable y segura de una persona a través de un terminal de teléfono móvil para el uso de un servicio genérico.

El requisito de autenticación se aplica a todos los servicios que requieren el acceso a datos confidenciales, la segura comunicación de tales datos a terceras partes, y en general a todos los servicios que implican transferencias de cantidades de dinero u objetos valiosos o autorizaciones para tales transferencias en diversas 45 capacidades. En este contexto, los ejemplos más comunes de actividades humanas que requieren autenticación mediante un sistema electrónico son: la compra de un bien en Internet, la solicitud de un certificado a una institución pública, el uso de un ordenador, la retirada de una cantidad de dinero de un cajero automático, la compra de un bien mediante una tarjeta de crédito o tarjeta de débito en un minorista normal, y la realización de una transacción bancaria por medio de Internet (llamada "Banca en línea") .

Las principales características técnicas de la presente invención se exponen en las reivindicaciones adjuntas para considerarse como una parte esencial de la presente descripción; otras características técnicas de la presente invención se exponen en la siguiente descripción detallada. El aspecto clave de la presente invención es un método de autenticación; otros aspectos hacen referencia a un método de autorización de pago basándose en tal 55 método de autenticación y equipos electrónicos adaptados para tales métodos.

La presente invención tiene tres objetivos principales:

- el aislamiento de la información confidencial: evitar el intercambio de datos confidenciales (números PIN, claves criptográficas, ) durante el procedimiento de autenticación; -una alta certeza, robustez y seguridad; -una alta utilidad tanto para los usuarios en términos de operación (fácil de usar) y en términos de practicidad (siempre disponible en cualquier momento) .

La solución de acuerdo con la presente invención se basa en el intercambio de información entre dos entidades:

- un "Usuario", usuario de un servicio, es decir, la entidad, normalmente una persona, que desea autenticarse; -un "Administrador", que proporciona el servicio, es decir, la entidad con la que el Usuario pretende autenticarse para usar el servicio.

Una tercera entidad el "Intermediario" ubicada entre el Usuario y el Administrador, se ocupa de proporcionar el soporte de tecnología de la información necesario para el intercambio de información entre las otras dos entidades y para la autenticación del Usuario hacia el Administrador. En algunos contextos, el Intermediario y el Administrador pueden coincidir, pero es preferente mantener esta separación lógica para la conveniencia de la exposición.

La solución de acuerdo con la presente invención requiere normalmente la instalación de un programa de software en el terminal de teléfono móvil del Usuario, llamado "Cliente"; este programa de software se ocupa de controlar la comunicación con el Administrador y proporcionar al Usuario una interfaz adecuada teléfono-terminal. En su lugar, el Administrador tiene normalmente disponible una interfaz de tipo Web para todas sus operaciones; como alternativa, puede darse que el Administrador tenga un terminal de teléfono móvil con un Cliente que refleje completamente el del Usuario.

El flujo de información intercambiada entre las entidades antes definidas se realiza mediante mensajes de texto (mensajes de texto de teléfono y/o mensajes de texto informáticos) y se divide en dos secciones:

- la sección Administrador-Intermediario: en esta sección el transporte de información se realiza por medio del protocolo TCP/IP para la interfaz de tipo Web y por medio de SMS, MMS o el protocolo TCP/IP para el Cliente. -la sección Intermediario-Usuario; en esta sección el transporte de información se realiza por medio de SMS, MMS o el protocolo TCP/IP (a través de, por ejemplo, una tecnología de mensajería instantánea) para el Cliente;

De acuerdo con la implementación más típica de la presente invención, se proporciona: un transporte SMS en la sección Intermediario-Usuario y un transporte TCP/IP en la sección Administrador-Intermediario.

La información intercambiada entre el Usuario y el Administrador se divide en dos tipos: "Datos de Control" y "Datos de Servicio".

Los Datos de Control se codifican siempre preferentemente por medio de claves criptográficas asimétricas (clave pública + clave privada) en cada etapa del procedimiento de autenticación, asegurando de esta manera la confidencialidad y la autenticación.

La criptografía asimétrica, también conocida como criptografía de par de claves, criptografía de clave pública/privada, o también criptografía de clave pública, es un tipo de criptografía donde los pares de claves se asocian con las entidades implicadas en la comunicación:

- la clave privada, personal y secreta, se usa para descodificar un texto codificado; -la clave pública, que tiene que distribuirse, se usa para codificar un texto dirigido a una entidad que tiene la clave privada correspondiente.

Los Datos de Servicio pueden estar "sin codificar", al menos que se especifique lo contrario.

Ventajosamente, los mensajes son independientes del tipo de transporte usado. Preferentemente, cada mensaje de texto usado durante la autenticación se transporta usando un único mensaje te texto de teléfono, en particular un SMS.

Breve descripción de los dibujos [0020] La presente invención así como sus características técnicas y ventajas se entenderán mejor a partir de la siguiente descripción al considerarla junto con los dibujos adjuntos en los que:

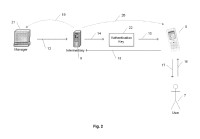

La Fig. 1 es un diagrama de bloques útil para entender un procedimiento de registro de acuerdo con la presente 55 invención, La Fig. 2 es un diagrama de bloques útil para entender un procedimiento de autenticación de acuerdo con la presente invención, y La Fig. 3 es un diagrama de bloques útil para entender un procedimiento de pago de acuerdo con la presente invención que incorpora el procedimiento de autenticación... [Seguir leyendo]

Reivindicaciones:

1. Método de autenticación de un Usuario (7) mediante un Administrador (21) en el que dicho Usuario está asociado con un equipo electrónico en la forma de un terminal de teléfono móvil (8) en el que está cargado un programa de software, estando adaptado dicho programa de software para almacenar dentro de dicho terminal de teléfono móvil una clave criptográfica codificada por medio de un PIN, en el que dicho Administrador está asociado con un equipo electrónico, en el que el método proporciona un Intermediario (9) asociado con un equipo electrónico adaptado para comunicarse con dicho equipo electrónico del Usuario y dicho equipo electrónico del Administrador mediante mensajes de texto y para almacenar un número de teléfono móvil del Usuario, y proporciona las siguientes etapas:

A) el equipo electrónico del Administrador envía al equipo electrónico del Intermediario un mensaje de texto que contiene al menos un código de identidad del Usuario, B) el equipo electrónico del Intermediario identifica al Usuario y el número de teléfono móvil del Usuario y envía al equipo electrónico del Usuario un mensaje de texto que contiene al menos una clave de autenticación, estando codificado dicho mensaje de texto, C) el equipo electrónico del Usuario recibe dicho mensaje de texto desde el equipo electrónico del Intermediario, lo descodifica por medio de dicha clave criptográfica después de haber obtenido dicho PIN desde una persona que usa el terminal de teléfono móvil del Usuario, y envía otro mensaje de texto codificado al equipo electrónico del Intermediario que contiene al menos dicha clave de autenticación, D) el equipo electrónico del Intermediario recibe dicho otro mensaje de texto codificado desde el equipo electrónico del Usuario, lo descodifica, y realiza una comparación entre la clave de autenticación enviada al equipo electrónico del Usuario y la clave de autenticación recibida desde el equipo electrónico del Usuario, y E) el equipo electrónico del Intermediario envía un mensaje de texto, que contiene al menos el resultado de dicha comparación o información que se deriva de la misma, a al menos el equipo electrónico del Administrador;

en el que dicho terminal de teléfono móvil usa dicho PIN solo para la codificación y descodificación interna de dicha clave criptográfica tras haberlo recibido de una persona que usa el terminal de teléfono móvil del Usuario en cada caso; por donde el Administrador autentica al Usuario basándose en dicho resultado recibido o en información derivada del mismo.

2. Método de autenticación de acuerdo con la reivindicación 1, en el que los mensajes de texto intercambiados entre el equipo electrónico del Usuario y el equipo electrónico del Intermediario son mensajes de texto de teléfono, en particular SMS y/o MMS.

4. Método de autenticación de acuerdo con la reivindicación 1 o 2, en el que el Administrador está asociado con un equipo electrónico en la forma de un terminal de usuario informático y los mensajes de texto intercambiados entre el equipo electrónico del Administrador y el equipo electrónico del Intermediario son mensajes de texto informáticos, transportados en particular usando el protocolo TCP/IP. 6. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que dicho PIN comprende preferentemente de 4 a 8 dígitos y en el que para la codificación y descodificación de dicha clave criptográfica se aplica una función de resumen criptográfico a dicho PIN que proporciona una secuencia de bits que tienen una longitud preferentemente de 128 a 256. 7. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que los mensajes de texto intercambiados entre el equipo electrónico del Intermediario y el equipo electrónico del Usuario están 55 codificados. 8. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que los mensajes de texto intercambiados entre el equipo electrónico del Intermediario y el equipo electrónico del Administrador están codificados. 9. Método de autenticación de acuerdo con las reivindicaciones 7 y/u 8, en el que los mensajes de texto están codificados mediante Criptografía de Curva Elíptica. 10. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que el equipo electrónico del Usuario está adaptado para gestionar claves públicas y privadas de Usuario, para almacenar la clave privada de Usuario y preferentemente una clave pública de Intermediario, usándose dichas claves para codificar y descodificar mensajes de texto hacia y/o desde dicho equipo electrónico del Intermediario. 11. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que el equipo electrónico del Administrador está adaptado para gestionar claves públicas y privadas de Administrador, para almacenar la clave privada de Administrador y preferentemente una clave pública de Intermediario, usándose dichas claves para codificar y descodificar mensajes de texto hacia y/o desde dicho equipo electrónico del Intermediario. 12. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que el equipo electrónico del Intermediario está adaptado para gestionar claves públicas y privadas de Intermediario, para almacenar la clave privada de Intermediario y preferentemente una clave pública de Usuario y/o una clave pública de Administrador, usándose dichas claves para codificar y descodificar mensajes de texto hacia y/o desde dicho equipo electrónico del Usuario y/o dicho equipo electrónico del Administrador. 13. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que las comunicaciones entre el equipo electrónico del Usuario, el equipo electrónico del Intermediario y el equipo electrónico del Administrador pueden comprender el intercambio de mensajes de texto no codificados y/o mensajes de texto totalmente codificados y/o mensajes de texto parcialmente codificados, dependiendo tales características de los mensajes de texto de su contenido y/o de las entidades implicadas en el intercambio. 14. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que en la etapa E el equipo electrónico del Intermediario envía el mensaje de texto también al equipo electrónico del Usuario. 15. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, que proporciona además un procedimiento de registro preliminar durante el que al menos ocurren las siguientes etapas: - dicha clave criptográfica se codifica por medio de un PIN y se almacena dentro del terminal de teléfono móvil del Usuario, y -dicho número de teléfono móvil del Usuario se almacena mediante el equipo electrónico del Administrador. 16. Método de autenticación de acuerdo con cualquiera de las reivindicaciones anteriores, en el que en la etapa A el mensaje de texto contiene además al menos una referencia a un producto o servicio solicitado por el Usuario al Administrador, en la etapa B el mensaje de texto contiene además al menos una referencia a un producto o servicio solicitado por el Usuario al Administrador, y en la etapa C el otro mensaje de texto codificado contiene además información referente a una autorización de pago de acuerdo con datos de una persona que usa el terminal de teléfono móvil del Usuario. 17. Método para autorizar el pago de un Usuario a un Administrador, que comprende el método de autenticación de acuerdo con la reivindicación 16 y proporciona además un Pagador asociado al menos con un equipo electrónico adaptado para comunicarse con dicho equipo electrónico del Intermediario, en el que después de la etapa D y antes de la etapa E, el equipo electrónico del Intermediario envía una solicitud de pago al equipo electrónico del Pagador de acuerdo con el resultado de dicha comparación, y recibe un resultado del pago del equipo electrónico del Pagador, y en el que en la etapa E, el mensaje de texto contiene al menos dicho resultado del pago. 18. Método de autorización de pago de acuerdo con la reivindicación 17, en el que en la etapa B el equipo 45 electrónico del Intermediario obtiene dicha clave de autenticación del equipo electrónico del Pagador, siendo dicha clave de autenticación un código de transacción financiera único para el Pagador. 19. Equipo electrónico que comprende características técnicas que hacen que esté adaptado para funcionar como Intermediario de acuerdo con cualquiera de las reivindicaciones 1 a 18. 50 3. Método de autenticación de acuerdo con la reivindicación 1 o 2, en el que el Administrador está asociado con un equipo electrónico en la forma de un terminal de teléfono móvil y los mensajes de texto intercambiados entre el equipo electrónico del Administrador y el equipo electrónico del Intermediario son mensajes de texto de teléfono, en particular SMS y/o MMS.

5. Método de autenticación de acuerdo con la reivindicación 2 o 3, en el que cada uno de dichos mensajes de texto se corresponde únicamente con un SMS o MMS.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]