Procedimiento y sistema informático para determinar una puntuación de amenaza.

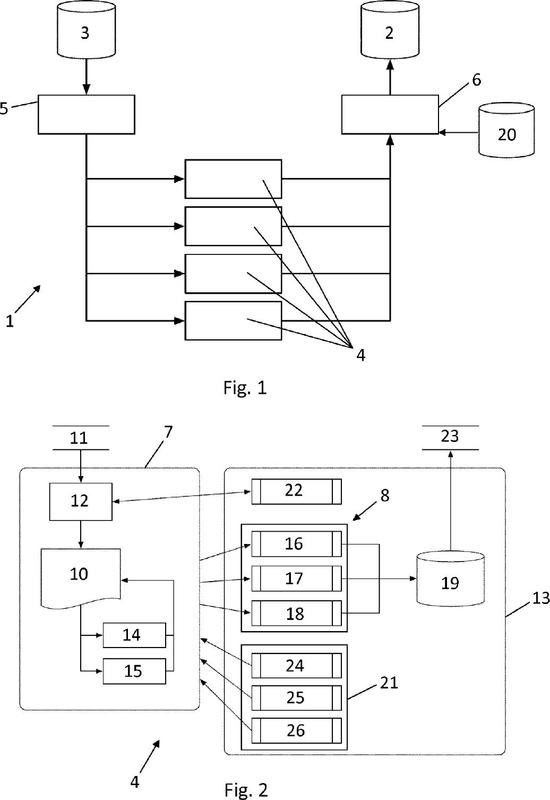

Procedimiento para determinar una puntuación de amenaza de un documento electrónico (10),

comprendiendo el procedimiento las etapas de:

- cargar y representar el documento (10) electrónico en un entorno controlado de documentos;

- consultar una lista de todos los elementos de navegación disponibles en el documento (10) electrónico desde el entorno controlado de documentos;

- controlar el entorno controlado del documento para simular la interacción del usuario con el documento (10) electrónico basado en la lista consultada;

- al cargar y representar el documento (10) electrónico y al controlar el entorno controlado del documento para simular la interacción del usuario con el documento electrónico, monitorear el entorno controlado del documento en busca de eventos activados por el documento (10) electrónico y pertenecer a uno de al menos dos eventos predefinidos clases

- registrar cada evento observado junto con una clase de evento respectiva a la que pertenece;

- determinar una puntuación de amenaza del documento (10) electrónico basado en ponderaciones numéricas predefinidas asociadas con cada una de las clases de eventos predefinidas a las que pertenecen los eventos registrados.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2017/066565.

Solicitante: Cyan Security Group GmbH.

Nacionalidad solicitante: Austria.

Dirección: Krotenthallergasse 8 1080 Wien AUSTRIA.

Inventor/es: ARNOTH,PETER, CSERNA,MARKUS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/53 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › ejecutando en un entorno restringido, p. ej.: sandbox o máquina virtual seguro.

- G06F21/56 G06F 21/00 […] › Detección de malware en ordenadores o manipulación, p. ej.: disposiciones para antivirus.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

PDF original: ES-2761603_T3.pdf

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]