Procedimiento para el reconocimiento de fraude en conexiones en itinerancia en redes de comunicación móviles.

Procedimiento para el reconocimiento de fraude en redes de comunicación móviles,

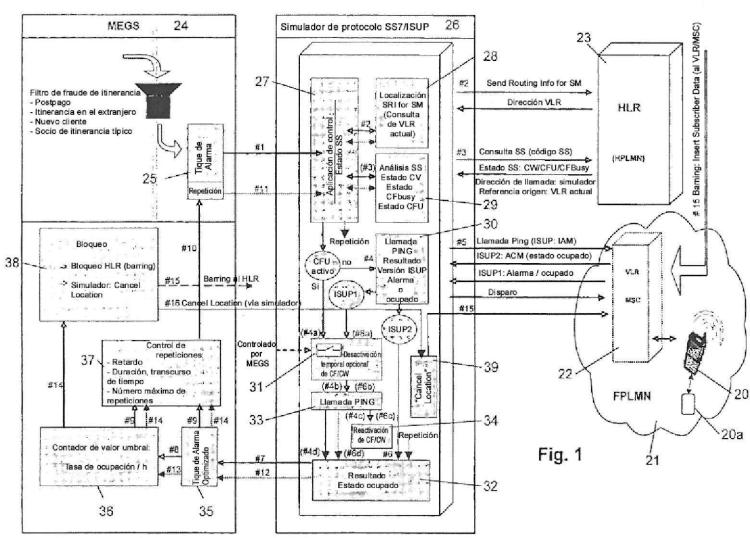

en particular para el reconocimiento de fraude en conexiones en itinerancia, en el que para el análisis previo de posibles fraudes de itinerancia se usa un sistema de reconocimiento de abusos, MEGS, (24) existente y en el caso de un módulo de identificación de abonado, tarjeta SIM, (20a) llamativo, reconocido por el MEGS (24) se verifica una conexión en itinerancia asociada al módulo de identificación de abonado mediante al menos un criterio adicional respecto a un posible abuso,

caracterizado porque

como criterio se examina la "tasa de ocupación" del módulo de identidad de abonado (20a) en cuestión durante un intervalo de tiempo determinado, averiguándose la tasa de ocupación del módulo de identidad de abonado (20a) mediante al menos una llamada de test, llamada PING, al módulo de identidad de abonado, usándose para la realización de la llamada PING un simulador de protocolo SS7/ISUP (26),

porque antes de la realización de la llamada PING se determina la ubicación actual del módulo de identidad de abonado (20a) mediante una consulta de la dirección VLR actual (

2),

porque usando la dirección VLR y antes de la realización de la llamada PING se averigua el estado SS actual del módulo de identidad de abonado, que comprende Call Wait, CV, Call Forwarding Unconditional, CFU, y Call Forwarding BUSY, CFBusy, en el registro de adscripción, HLR, (23) (

3), y

porque en el caso de CFU activo o CFBusy/CW activo en conexión con ISUP1 se desactiva temporalmente el servicio SS en el HLR (31), a continuación se realiza la llamada PING (33), y después de la realización de la llamada PING se reestablece el estado SS original (34).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/011091.

Solicitante: DEUTSCHE TELEKOM AG.

Nacionalidad solicitante: Alemania.

Dirección: FRIEDRICH-EBERT-ALLEE 140 53113 BONN ALEMANIA.

Inventor/es: HABERKORN,GÜNTER.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/12 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Detección o prevención de fraude.

PDF original: ES-2515144_T3.pdf

Fragmento de la descripción:

Procedimiento para el reconocimiento de fraude en conexiones en itinerancia en redes de comunicación móviles.

La invención se refiere a un procedimiento para el reconocimiento de fraude (fraude = engaño) en redes de comunicación móviles, y en particular un procedimiento para el reconocimiento de fraude en conexión en itinerancia, también designado como el así denominado fraude de itinerancia.

Por el fraude de itinerancia se les generan a los operadores de redes móviles unas pérdidas por valor de millones 1 por año.

En el fraude de itinerancia se crean módulos de identidad de abonado, así denominadas tarjetas SIM (SIM: Subscriber Identity Module), con indicación de identidad falsa o por medios extorsivos. A continuación con estas tarjetas SIM en el extranjero, es decir en el interior de redes móviles extranjeras (redes en itinerancia: FPLMN) se 15 establecen conexiones permanentes con objetivos internacionales (niveles de tarifas más altos), como por ejemplo con las islas del Mar del Sur. Se trata en general de conexiones permanentes (parcialmente también conexiones múltiples vía multi-party), que se establecen en instantes fuera del tiempo de trabajo regular (p. ej. fin de semana). Precisamente en los fines de semana se producen retardos en la red de adscripción (HPLMN) a reconocer de forma temprana estas actividades e iniciar contramedidas. Los así denominados High-Usage-Reports que desvelan un 2 uso masivo de las conexiones en itinerancia, sólo se pueden transmitir parcialmente tras algunos días de la red en itinerancia a la red de adscripción. Por ejemplo, con sólo tres tarjetas SIM y debido a los escenarios de conexión arriba mencionados, en un fin de semana se pueden producir varios miles de euros de pérdidas para el operador de red.

En T-Mobile Deutschland existe un sistema de reconocimiento de abusos (MEGS) que comprende diferentes filtros para el reconocimiento temprano del fraude de itinerancia. En este caso se aplican por ejemplo criterios de filtrado típicos como:

- Tarjeta SIM se usa por primera vez y se inscribe en el extranjero 3

- Se trata de una tarjeta postpago

- Se usan socios de itinerancia típicos (network scoring)

- El cliente no es un cliente de negocios

- Otros criterios de filtrado

El MEGS está representado esquemáticamente en la figura 1, arriba a la izquierda. Si en el caso de una tarjeta SIM 4 se constatan los criterios arriba mencionados, entonces se emite un tique de alarma. Lamentablemente la cuota de éxito con este método de reconocimiento actualmente sólo se sitúa en un pequeño porcentaje, es decir, de 1 tiques de alarma sólo unos pocos designan casos reales de fraude de itinerancia. Dado que los criterios de filtrado del MEGS la mayoría de las veces son ciertos no sólo en los estafadores sino también en muchos clientes normales, se puede llegar a un gran aluvión de alarmas (>1/día) en el caso del MEGS. Para la protección de los 45 clientes normales sólo se pueden aplicar medidas de sanción por fraude en los pocos casos con sospecha asegurada. Además, por consiguiente permanecen esencialmente las pérdidas masivas debidas al fraude de itinerancia.

El documento US 25 8483 A1 da a conocer un procedimiento para el reconocimiento de fraude en una red de 5 comunicación, en el que las llamadas telefónicas se verifican por un sistema de reconocimiento de abusos mediante reglas fijadas respecto a un posible abuso. Un criterio posible es en este caso la duración de las llamadas telefónicas, que no deberían sobrepasar un valor umbral consabido. Para conexiones en la red fija se puede realizar esto de forma relativamente sencilla. Aquí no se menciona una solución para las conexiones móviles, en particular conexiones en itinerancia.

Por este motivo el objetivo de la invención es especificar un procedimiento para el reconocimiento de fraude en conexiones en itinerancia en redes de comunicación móviles, que presente en comparación al procedimiento aplicado hasta ahora (MEGS) una tasa de reconocimiento positivo esencialmente más elevada.

Este objetivo se consigue según la invención por las características de la reivindicación Independiente.

Configuraciones preferidas y otras características ventajosas de la invención están especificadas en las reivindicaciones dependientes.

Se ha reconocido que en el caso de conexiones salientes en el extranjero hasta ahora no tiene lugar una conexión de señalización en la dirección al operador de la red de adscripción. Esto dificulta el reconocimiento en la red de adscripción (HPLMN), de que clientes reconocidos por el MEGS realizan en el extranjero una conexión permanente de varias horas.

Por ello según la invención se valora como criterio adicional univoco para el filtro ya ¡mplementado por el MEGS la tasa de ocupación de las tarjetas SIM en cuestión. Es decir, que en el caso de tarjetas SIM llamativas, reconocidas por el MEGS se constata adlclonalmente si existe una conexión permanente durante un Intervalo de tiempo más largo (p. ej. varias horas). En caso afirmativo se puede introducir una contramedida temprana y unívoca. Por 15 consiguiente, mediante el bloqueo rápido de la tarjeta SIM en cuestión se puede reducir considerablemente el daño global (la mayoría de las veces hasta el 95 %). Otros clientes que se han detectado mediante los métodos de reconocimiento actuales de MEGS, quedan no influenciados por estas medidas.

Mediante la aplicación de una llamada de test (sin indicación de número de llamada), denominada a continuación 2 llamada PING, sobre la tarjeta SIM / alarma prefiltrada por el MEGS, se puede determinar la tasa de ocupación de las tarjetas SIM individuales durante un intervalo de tiempo determinado. Después de sobrepasar un valor umbral para la tasa de ocupación se puede derivar de este modo una señal unívoca para otras medidas de sanción, como bloqueo en el HLR (HLR-Barring) o interrupción de la llamada (Cancel Location).

Para la realización de estas llamadas Ping y de los escenarios siguientes adicionales se puede aplicar un simulador de protocolo SS7/ISUP. El SS7, Signalling System #7 (en español sistema de señalización número 7) comprende una serie de protocolos y procedimientos para la señalización en redes de telecomunicaciones, como la red telefónica pública, tanto si es ISDN, red fija o red móvil.

En así denominados User Parts se describen las funciones que están a disposición de un usuario. Estas funciones pueden ser dependientes del servicio usado (ISDN, teléfono analógico, servicio móvil) y por ello se describen por separado. Los User Parts aquí llamados son:

ISUP (ISDN User Part) describe las funciones que están a disposición de usuarios ISDN. Forman parte de ellas 35 como elemento más importante la descripción del servicio o bearer capability. ISDN permite operar distintos terminales, como teléfono, FAX u ordenador en la misma conexión. En una conexión en la red ISDN se envía siempre una descripción del tipo de servicio, para que sólo responda el terminal que también secunda el servicio deseado.

SCCP (Signalling Connection Control Part) es una capa intermedia que pone a disposición otras funciones más allá de MTP Level 3, como por ejemplo comunicación sin conexión u orientada a la conexión entre funciones de red especiales. La aplicación más importante que está construida sobre SCCP es la red inteligente o Rl. Las funciones de red inteligente se definen en recomendaciones especiales. En aquellos casos también se puede conducir ISUP (ISDN USer Part) a través de SCCP en lugar de a través de MTP3.

MAP (Mobile Application Part) opera las funciones específicas de redes móviles. Naturalmente la itinerancia es especialmente importante. Mediante Itinerancia un abonado puede cambiar de una célula de radio a la siguiente, sin pérdida de conexión y se inscribe en redes ajenas.

Al aplicar llamadas PING se debe tener en cuenta lo siguiente:

1) Determinación de la localización VLR actual

Mensaje SS7 relevante: Send_Routinglnfo_for_SM (SRI for Short Message) Resultado: aplicación como Orlg- 55 Reference en la parte MAP del protocolo SS7. Consultas con operación: lnterrogate_SS conducirían a una Cancel_Location (así como corte de la conferencia) del cliente en cuestión, lo que no se desea en este contexto.

2) Consulta del estado SS Cali Walt, Cali Forwarding Unconditional y Cali Forwardlng BUSY:

Mensaje SS7 relevante: lnterrogate_SS (código SS)

Resultado: Estado SS del cliente en cuestión.

Para ello en la parte SCCP se debe aplica la dirección del simulador SS7 y en la parte MAP (Orig_Reference) la dirección VLR actual del cliente. Por lo demás se realiza un CanceIJocation... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para el reconocimiento de fraude en redes de comunicación móviles, en particular para el reconocimiento de fraude en conexiones en itinerancia, en el que para el análisis previo de posibles fraudes de

itinerancia se usa un sistema de reconocimiento de abusos, MEGS, (24) existente y en el caso de un módulo de identificación de abonado, tarjeta SIM, (2a) llamativo, reconocido por el MEGS (24) se verifica una conexión en itinerancia asociada al módulo de identificación de abonado mediante al menos un criterio adicional respecto a un posible abuso,

caracterizado porque

como criterio se examina la tasa de ocupación del módulo de identidad de abonado (2a) en cuestión durante un intervalo de tiempo determinado, averiguándose la tasa de ocupación del módulo de identidad de abonado (2a) mediante al menos una llamada de test, llamada PING, al módulo de identidad de abonado, usándose para la 15 realización de la llamada PING un simulador de protocolo SS7/ISUP (26),

porque antes de la realización de la llamada PING se determina la ubicación actual del módulo de identidad de abonado (2a) mediante una consulta de la dirección VLR actual (#2),

porque usando la dirección VLR y antes de la realización de la llamada PING se averigua el estado SS actual del módulo de Identidad de abonado, que comprende Cali Wait, CV, Cali Forwarding Unconditional, CFU, y Cali Forwardlng BUSY, CFBusy, en el registro de adscripción, HLR, (23) (#3), y

porque en el caso de CFU activo o CFBusy/CW activo en conexión con ISUP1 se desactiva temporalmente el 25 servicio SS en el HLR (31), a continuación se realiza la llamada PING (33), y después de la realización de la llamada PING se reestablece el estado SS original (34).

2. Procedimiento según la reivindicación 1, caracterizado porque en el caso de que la tasa de ocupación sobrepase un valor umbral temporal determinado se inician medidas para impedir un abuso frente al

módulo de identidad de abonado (2a).

3. Procedimiento según una de las reivindicaciones anteriores, caracterizado porque las medidas para impedir un abuso comprenden un bloqueo en el HLR (23), HLR-Barring, o una interrupción de la llamada, Cancel

Location.

4. Procedimiento según una de las reivindicaciones anteriores, caracterizado porque mediante la llamada Ping, en el caso de una conexión ISUP2, independientemente del desvío de llamada o Cali Wait ya se puede evaluar el estado del módulo de Identidad de abonado a través del mensaje ACM, Address Complete Message, no siendo posible un análisis de estado del abonado itinerante saliente en caso de CFU activo.

5. Procedimiento según una de las reivindicaciones anteriores, caracterizado porque mediante la llamada Ping, en el caso de una conexión ISUP1, se puede evaluar el estado ALERT o BUSY, no pudiéndose valorar el resultado de la llamada Ping en el caso de CFbusy o CW activos.

6. Dispositivo para la realización del procedimiento según una de las reivindicaciones 1 a 5, que

comprende un sistema de reconocimiento de abusos MEGS (24) y un simulador de protocolo (26).

7. Programa de procesamiento de datos con un código de programa que realiza un procedimiento según una de las reivindicaciones 1 a 5 ejecutado sobre uno o varios dispositivos de procesamiento de datos.

8. Producto de programa de procesamiento de datos, que comprende código de programa ejecutable sobre uno o varios dispositivos de procesamiento de datos para la realización del procedimiento según una de las reivindicaciones 1 a 5.

Patentes similares o relacionadas:

Método para operar un dispositivo de comunicación inalámbrica, del 29 de Julio de 2020, de THALES DIS AIS Deutschland GmbH: Método para operar un dispositivo de comunicación inalámbrica configurado para operar en una red celular que comprende una pluralidad de estaciones base, el […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Métodos y sistemas para verificar usuarios mediante números de teléfono, del 24 de Junio de 2020, de Sinch Mobile AB: Un método implementado por ordenador realizado por un dispositivo de comunicación controlado por software asociado con un número de teléfono de […]

Procedimiento de identificación de riesgo de robo de cuenta, aparato de identificación y sistema de prevención y control, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento de identificación de una cuenta robada en un dispositivo de una plataforma de red, que comprende: recopilar (S210) información de […]

Procedimiento y un dispositivo para asegurar una interfaz de sistema de señalización nº 7, del 6 de Mayo de 2020, de GSMK GESELLSCHAFT FUR SICHERE MOBILE KOMMUNIKATION MBH: Un procedimiento para asegurar una interfaz de sistema de señalización nº 7, interfaz SS7, de un sistema, a través de la cual tiene lugar un acceso a una […]

Supervisión de llamadas en itinerancia, del 6 de Mayo de 2020, de Telefónica Germany GmbH & Co. OHG: Un método para supervisar una llamada en itinerancia, comprendiendo el método las etapas de - en una primera ubicación que es una red doméstica, un conmutador doméstico […]

Dispositivo de control de acceso y método de control de autenticación, del 29 de Abril de 2020, de HUAWEI TECHNOLOGIES CO., LTD.: Un dispositivo de control de acceso, en donde el dispositivo de control de acceso comprende: un módulo de restricción, configurado para restringir […]

Método y aparato para reconocer el comportamiento de riesgo, del 8 de Abril de 2020, de Alibaba Group Holding Limited: Un método para identificar comportamientos de riesgo dentro de una red informática, el método que comprende: adquirir datos de comportamiento del usuario, […]