Acceso a través de redes de acceso no-3GPP.

Un método llevado a cabo por un equipo de usuario (1) para una comunicación a través una red de acceso (3,

3'),que comprende:

- recuperar información a partir de, o para interpretar una condición especial indicada en un mensaje enviado alequipo de usuario (1) desde un servidor AAA en una red local de equipo de usuario (1), en un procedimiento deautenticación que forma parte del establecimiento de una conexión desde el equipo de usuario (1) a través de la redde acceso (3, 3'), haciendo referencia la condición especial a si la red de acceso (3, 3') es o no de confianza, y

- utilizar, en una etapa siguiente del procedimiento de establecimiento de la conexión, la información recuperada o elresultado de la interpretación de la condición especial, para seleccionar un modo apropiado de establecer laconectividad a través de la red de acceso (3, 3').

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2008/051261.

Solicitante: TELEFONAKTIEBOLAGET L M ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: ARKKO, JARI, ROMMER,STEFAN, LEHTOVIRTA,VESA, BLOM,Rolf, NÄSLUND,Mats, NORRMAN,Karl, SAHLIN,BENGT.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/06 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

- H04W76/02

PDF original: ES-2447546_T3.pdf

Fragmento de la descripción:

Acceso a través de redes de acceso no-3GPP

Campo técnico

La presente invención se refiere a un método de establecimiento de comunicación entre un UE (User Equipment, equipo de usuario) , denominado a asimismo un terminal, un terminal de usuario o una estación de usuario, y un nodo de red, y se refiere además a un sistema que comprende por lo menos un UE y un nodo de red.

Antecedentes El 3GPP (3rd Generation Partnership Project, proyecto de asociación de tercera generación) está en el proceso de definición de un estándar extendido para la transmisión de paquetes de datos, denominado EPS (Evolved Packet System, sistema evolucionado de paquetes) . En el EPS, además de tecnologías de acceso-3GPP nativas tales como WCDMA (Wideband Code Division Multiple Access, acceso múltiple por división de código de banda ancha) , LTE (Long Term Evolution, evolución a largo plazo) , estará soportado asimismo el acceso a servicios de comunicación de datos y/o servicios de Internet a través de acceso no-3GPP, incluyendo en particular el acceso a través de una red local tal como una HPLMN (Home Public Land Mobile Network, red móvil terrestre pública local) por medio de métodos/tecnologías/redes/estándares de acceso no-3GPP, por ejemplo WiMAX acorde con el estándar IEEE 802.16, una WLAN (Wireless Local Area Network, red de área local inalámbrica) , por ejemplo acorde con el estándar IEEE 802.11g/n, xDSL (Digital Subscriber Line, línea de abonado digital) , etc. Para el objetivo de la invención descrita en la presente memoria, "red local" debe entenderse como la entidad con la que un usuario tiene un acuerdo comercial, a menudo en forma de abono, para el acceso de red o acceso de servicios y por lo tanto comprende tanto redes convencionales de operador de telecomunicaciones, como operadores virtuales, etc. El documento US-2008/0026734-A1 da a conocer un sistema de este tipo, que involucra un UE que conecta a una red3GPP a través de una red de acceso WLAN. Una red de acceso puede ser gestionada y/o administrada por otra entidad diferente a la red local, en cuyo caso existe normalmente un acuerdo comercial entre las dos redes.

Los métodos de acceso no-3GPP pueden agruparse en una de estas dos categorías:

- Acceso no-3GPP de confianza, y

- Acceso no-3GPP no de confianza, denominado así mismo acceso no-3GPP no fiable.

Las dos categorías de acceso no-3GPP se muestran en la figura 1a, que es una vista general de un "sistema de paquetes evolucionado" tal como se define en el documento estándar 3GPP TS23.402, "Architecture enhancement for non-3GPP accesses".

La definición exacta de los términos "de confianza" y "no de confianza" para un acceso EPS está actualmente bajo discusión. La discusión se complica debido al hecho de que aplican tanto aspectos técnicos -considérese, por ejemplo, la siguiente cuestión: él acceso es seguro/de confianza debido a unos medios técnicos de protección suficiente? - como aspectos comerciales -considérese, por ejemplo la siguiente cuestión: tiene el operador local, es decir el operador de la red local, un "acuerdo" lo suficientemente fuerte con el operador de la red de acceso como para considerar la red de acceso como de confianza desde el punto de vista del operador local? Por lo tanto, existe tanto un interés de los abonados (por ejemplo, privacidad) como un interés de los operadores (por ejemplo, comercial) para determinar si cierto acceso es o no de confianza.

Lo que sí está claro es que las redes de acceso no-3GPP de confianza y no de confianza son generalmente redes de acceso IP (protocolo de Internet) que utilizan tecnología de acceso, cuya especificación está fuera del alcance de 3GPP. Una "hipótesis" de trabajo adoptada recientemente por el 3GPP SA2 a este respecto es que si una red de acceso IP no-3GPP es o no de confianza, no es una característica de la propia red de acceso. En un escenario no itinerante, es una decisión del operador de la HPLMN, es decir el operador local, si una red de acceso IP no-3GPP se utiliza como una red acceso no-3GPP de confianza o no de confianza, y compete al operador implementar medidas de seguridad adecuadas en el caso respectivo, por ejemplo según la discusión siguiente de la descripción de antecedentes.

Resulta obvio que los diferentes tipos de accesos no-3GPP utilizarán diferentes medios de protección entre la red local y el terminal/UE, por ejemplo:

- En el establecimiento de conectividad en un acceso no de confianza, se establecerá probablemente un túnel IPsec (Internet Protocol Security, protocolo de seguridad de internet) entre el terminal y un nodo de "pasarela" "sobre" el acceso, es decir, una ePDG (evolved Packet Data Gateway, pasarela de paquetes de datos evolucionada) , tal como se muestra en la figura 1a. Se entiende que en la presente memoria "conectividad" significa "el estado o un estado de estar conectado". El establecimiento del túnel IPsec se realiza además mediante un procedimiento ejecutado según el protocolo IKE (Internet Key Exchange, intercambio de clave de Internet) , específicamente la versión 2 del mismo. Esto hará la seguridad más o menos independiente de las características de seguridad de la red de acceso utilizada. No obstante, una red de confianza no tendrá o necesitará esta característica.

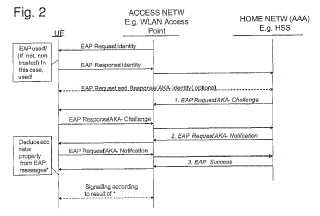

- En el establecimiento de conectividad en un acceso de confianza es probable que se utilice el EAP (Extensible Authentication Protocol, protocolo de autenticación extensible) y éste puede incluir, pero no necesariamente, el método EAP AKA (Authentication and Key Agreement, acuerdo de autenticación y gestión de claves) para la autenticación de acceso, mientras que un acceso no de confianza puede utilizar o no utilizar el EAP.

- Los accesos establecidos según diferentes métodos pueden utilizar diferentes soluciones de movilidad, por ejemplo MIP (IP móvil) o PMIP (Proxy MIP) . Con respecto a movilidad y seguridad IP, MIP se da a conocer el documento US2007/006295-A1, que da a conocer un método que proporciona movilidad segura para un terminal en un sistema móvil que comprende por lo menos dos subredes basadas en IP. De acuerdo con el método, un terminal detecta una nueva subred basada en IP y sus requisitos de seguridad.

Considérese un UE que está a punto de establecer conectividad, por ejemplo con la finalidad de unirse a algún servicio o servicios a través de una red de acceso no-3GPP. A priori, en general el UE no sabe si el acceso está o no considerado como "de confianza" por la red local. Entonces la cuestión consiste en si el UE debería o no establecer un túnel IPsec con una ePDG, siendo éste un procedimiento que requiere recursos/costes/tiempo relativamente elevados que deberían evitarse en la medida de lo posible. En particular, si el UE intenta utilizar el IKE/IPsec, pero éste no está de hecho soportado por la red, se derrocha señalización y/o pueden producirse casos de error.

Si bien el UE podría estar preconfigurado estáticamente con información adecuada, no existen métodos utilizados de forma general para señalizar dinámicamente al UE si el acceso está o no considerado de confianza. En general, el UE puede deducir algunos aspectos "técnicos" de la propia tecnología utilizada, por ejemplo WiMAX o WLAN, pero el UE no puede obtener información y comprender todos los aspectos técnicos, por ejemplo la presencia de una ePDG o qué protocolo de movilidad debe ser utilizado. A un nivel superior, el UE no puede conocer los aspectos de carácter "comercial". Por ejemplo, considérese una red de acceso no-3GPP dada, por ejemplo una red WIMAX proporcionada por una parte o un operador A. Dos diferentes operadores de red local, B y C, podrían tener opiniones diferentes sobre si la parte A y la red proporcionada por la misma es o no de confianza, debido a sus políticas de seguridad y acuerdos comerciales. Por lo tanto, un UE que utiliza un abono en el operador B debería considerar quizás de confianza la parte A y su red de acceso, mientras que un UE que utiliza un abono en el otro operador C debería considerar no de confianza la parte A y su red de acceso. La situación se complica más aún si se tienen en cuenta accesos "heredados" a través de redes 3GPP, por ejemplo una I-WLAN (Interworking Wireless Local Area Network, red de área local inalámbrica de interconexión) según el documento estándar 3GPP TS 33.234. En un acceso a través de una red de acceso I-WLAN, puede utilizarse una pasarela en forma de una PDG (Packet Data Gateway (pasarela de paquetes de datos) , una pasarela acorde con el estándar 3GPP general o anterior, a diferenciar de la ePDG especial mencionada anteriormente) para determinar el túnel IPsec hacia/desde el UE y por lo tanto esta red WLAN se considerará como "no de confianza". Sin embargo,... [Seguir leyendo]

Reivindicaciones:

1. Un método llevado a cabo por un equipo de usuario (1) para una comunicación a través una red de acceso (3, 3') , que comprende:

- recuperar información a partir de, o para interpretar una condición especial indicada en un mensaje enviado al equipo de usuario (1) desde un servidor AAA en una red local de equipo de usuario (1) , en un procedimiento de autenticación que forma parte del establecimiento de una conexión desde el equipo de usuario (1) a través de la red de acceso (3, 3') , haciendo referencia la condición especial a si la red de acceso (3, 3') es o no de confianza, y

- utilizar, en una etapa siguiente del procedimiento de establecimiento de la conexión, la información recuperada o el resultado de la interpretación de la condición especial, para seleccionar un modo apropiado de establecer la conectividad a través de la red de acceso (3, 3') .

2. Un método según la reivindicación 1, caracterizado por que el procedimiento de autenticación está basado en el EAP y por que dicho mensaje es un mensaje EAP enviado desde el servidor AAA.

3. Un método según la reivindicación 1, caracterizado por que el procedimiento de autenticación está basado en el EAP.

4. Un método según la reivindicación 3, caracterizado por que el procedimiento de autenticación está basado en el EAP AKA.

5. Un método según la reivindicación 4, caracterizado por que el mensaje es una señal de Solicitud EAP/Desafío AKA, una señal de Solicitud EAP/Notificación AKA o una señal de Éxito EAP.

6. Un método según la reivindicación 1, en el que la conectividad a establecer es una conexión IP, que incluye la etapa adicional de:

- asignar una dirección IP al equipo de usuario (1) ,

caracterizado por que en un procedimiento de establecimiento, si el equipo de usuario (1) ha sido asignado a una dirección IP antes de un posible inicio de un procedimiento de autenticación llevado a cabo de acuerdo con el EAP, se establece un túnel IPsec a una pasarela en la red local o una red relacionada con la misma, y si un comienzo de un procedimiento de autenticación llevado a cabo de acuerdo con el procedimiento EAP se produce antes de que el equipo de usuario (1) haya sido asignado a una dirección IP, se establece entonces un túnel IPsec si la red de acceso (3, 3') se señaliza como no de confianza o no se establece un túnel IPsec y se establece un canal normal de comunicación si la red de acceso (3, 3') se señaliza como de confianza.

7. Un equipo de usuario (1) para una comunicación a través de una red de acceso (3, 3') , que comprende:

- una unidad para recuperar (15) información especial desde, o para interpretar una condición especial indicada en un mensaje enviado al equipo de usuario (1) desde un servidor AAA en una red local al equipo de usuario, en un procedimiento de autenticación que forma parte del establecimiento de una conexión desde el equipo de usuario a través de la red de acceso (3, 3') , haciendo referencia la condición especial a si la red de acceso (3, 3') es o no de confianza, y

- una unidad para utilizar (19) , en una etapa siguiente del procedimiento de establecimiento de la conexión, la información recuperada o el resultado de la interpretación de la condición especial para seleccionar un modo apropiado de establecer la conectividad a través de la red de acceso (3, 3') .

8. Un equipo de usuario (1) según la reivindicación 7, caracterizado por que

- la unidad para utilizar (19) está dispuesta para establecer un túnel de seguridad para comunicación si la información recuperada indica que la red de acceso (3, 3') no es de confianza y para establecer un canal normal de comunicación si la información recuperada indica que la red de acceso (3, 3') es de confianza.

9. Un equipo de usuario (1) según la reivindicación 7 ú 8, caracterizado por que el procedimiento de autenticación está basado en EAP.

10. Un equipo de usuario (1) según la reivindicación 9, caracterizado por que el procedimiento de autenticación está basado en EAP AKA.

11. Un equipo de usuario (1) según la reivindicación 10, caracterizado por que dicho mensaje es una señal deSolicitud EAP/Desafío AKA, una señal de Solicitud EAP/Notificación AKA o una señal de Éxito EAP.

12. Un servidor AAA en una red local de un equipo de usuario (1) , estando dispuesto el servidor AAA para enviar información al equipo de usuario (1) en un procedimiento de autenticación que forma parte del establecimiento de conectividad desde el equipo de usuario a través de una red de acceso (3, 3') , en el que el servidor AAA está

dispuesto para introducir, en un mensaje incluido en dicha información enviada al equipo de usuario (1) , información especial que indica una condición especial que hace referencia a si la red de acceso (3, 3') es o no de confianza, o modificar dicho mensaje a efectos de indicar la condición especial.

13. Un servidor AAA según la reivindicación 12, caracterizado por que el servidor AAA está dispuesto para 5 introducir la información especial en el mensaje EAP.

14. Un servidor AAA según la reivindicación 13, caracterizado por que el mensaje EAP es una señal de Solicitud EAP/Desafío AKA, una señal de Solicitud EAP/Notificación AKA o una señal de Éxito EAP.

15. Un producto de programa informático comprendido en, o para su utilización por un equipo de usuario (1) relacionado con un servidor AAA en una red local del equipo de usuario, estando el producto de programa

informático en una memoria y comprendiendo medios de código legible por ordenador que cuando son ejecutados por el equipo de usuario (1) hacen que el equipo de usuario (1)

– recupere información especial desde, o para interpretar una condición especial indicada en un mensaje enviado al equipo de usuario (1) desde el servidor AAA con el que está relacionado el equipo de usuario (1) , en un procedimiento de autenticación que forma parte del establecimiento de una conexión desde el equipo de usuario (1)

a través de una red de acceso (3, 3') , haciendo referencia la condición especial a si la red de acceso (3, 3') es o no de confianza, y

-utilice, en una etapa siguiente del procedimiento de establecimiento de la conexión, la información recuperada o el resultado de la interpretación de la condición especial, para seleccionar un modo apropiado de establecer la conectividad a través de la red de acceso (3, 3') .

16. Un producto de programa informático, comprendido en, o para utilizar por un servidor AAA relacionado con equipos de usuario, siendo el producto de programa informático una memoria y comprendiendo medios de código legible por ordenador que, cuando son ejecutados por el servidor AAA hacen que el servidor AAA introduzca, en un mensaje incluido en información enviada a uno de los equipos de usuario relacionados con el servidor AAA, información especial que indica una condición especial relativa a si es o no de confianza la red de acceso (3, 3') , a través de la cual debe de establecerse una conexión de dicho equipo de usuario (1) , o modifique dicho mensaje para indicar la condición especial.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]