MÉTODO DE AUTENTICACIÓN ENTRE UN PROVEEDOR DE SERVICIOS DE RED DE DISTRIBUCIÓN DE CONTENIDO Y UN PROPIETARIO DE CONTENIDO.

Método de autenticación entre un proveedor de servicios de red de distribución de contenido y un propietario de contenido que comprende:

a) establecer una conexión TCP entre un nodo de extremo de un proveedor deservicios CDN y un servidor de autenticación del propietario de contenido;

b) para contenido solicitado por un usuario final a través de dicha conexión TCP establecida, enviar el nodo de extremo una petición de autenticación al servidor de autenticación del propietario de contenido;

c) recibir, el servidor de autenticación, la petición de autenticación y realizar una autenticación de la misma para el usuario final; y

d) enviar, el servidor de autenticación, una respuesta al nodo de extremo, a través de la conexión TCP, indicando si la petición de autenticación se ha concedido o no.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201130759.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: RODRIGUEZ RODRIGUEZ,PABLO, CHHABRA,Parminder, GARCÍA MENDOZA,Armando Antonio, BARTHEL,Mattias.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04N21/258 H04 […] › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 21/00 Distribución selectiva de contenido, p. ej. televisión interactiva, VBD [Video Bajo Demanda] (transmisión bidireccional en tiempo real de datos de vídeo en movimiento H04N 7/14). › Gestión de datos de usuarios finales o clientes, p. ej. gestión de las capacidades del cliente, la preferencias del usuario o datos demográficos o procesamiento de las preferencias de varios usuarios finales para obtener datos de colaboración.

Fragmento de la descripción:

MÉTODO DE AUTENTICACIÓN ENTRE UN PROVEEDOR DE SERVICIOS DE RED DE DISTRIBUCIÓN DE CONTENIDO Y UN PROPIETARIO DE CONTENIDO

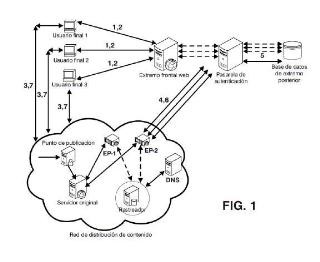

Campo de la técnica La presente invención se refiere, en general, a un método de autenticación entre un proveedor de servicios de red de distribución de contenido y un propietario de contenido que comprende abrir una conexión TCP entre los servidores de contenido del proveedor de servicios de red de distribución de contenido y el propietario de contenido para realizar peticiones de autenticación, y más en particular, a un método que comprende mantener dicha conexión TCP abierta para realizar peticiones de autenticación de conexión subsiguientes.

La invención se aplica, en particular, para implementar un esquema de autenticación rápida para servicios web.

Estado de la técnica anterior Se incluye la terminología y definiciones que podrían ser útiles para entender la presente invención.

PoP: Un punto de presencia es una demarcación artificial o punto de interfaz entre dos entidades de comunicación. Es un punto de acceso a Internet que aloja servidores, conmutadores, encaminadores y agregadores de llamadas. Los ISP normalmente tienen múltiples PoP.

Red de distribución de contenido (CON) : Esto se refiere a un sistema de nodos (u ordenadores) que contienen copias de contenido de cliente que está almacenado y situado en diversos puntos en una red (o Internet pública) . Cuando se replica contenido en diversos puntos en la red, el ancho de banda se utiliza mejor a lo largo de la red y los usuarios tienen tiempos de acceso más rápidos al contenido. De este modo, el servidor original que contiene la copia original del contenido no experimenta atascos.

Sistema de resolución de DNS de ISP: Los usuarios residenciales se conectan a un ISP. Cualquier petición para resolver una dirección se envía a un sistema de resolución de DNS mantenido por el ISP. El sistema de resolución de DNS de ISP enviará la petición de DNS a uno o más servidores de DNS dentro del dominio administrativo del ISP.

URL: En términos sencillos, el Uniform Resource Locator (URL, localizador

uniforme de recursos) es la dirección de una página web en la world-wíde web. No hay dos URL idénticos. Si son idénticos, apuntan al mismo recurso.

Redirección de URL (o HTTP) : La redirección de URL también se conoce como reenvío de URL. Puede ser necesario redireccionar una página (1) si su nombre de dominio ha cambiado, (2) si se crean alias significativos para URL largos o que cambian frecuentemente (3) si el usuario deletrea mal un nombre de dominio al teclearlo (4) si se manipula a los visitantes, etc. Para los fines de la presente invención, un servicio de redirección típico es uno que redirecciona usuarios al contenido deseado. Un enlace de redirección puede usarse como dirección permanente para contenido que cambia frecuentemente de anfitrión (host) (casi como de ONS) .

Contenedor: Un contenedor es un compartimento lógico para un cliente que contiene el contenido del cliente CON. Un contenedor o bien establece un enlace entre el URL del servidor original y el URL de la CON o bien puede contener el propio contenido (que se carga en el contenedor en el punto de entrada) . Un nodo de extremo replicará archivos desde el servidor original a archivos en el contenedor. Cada archivo en un contenedor puede correlacionarse exactamente con un archivo en el servidor original. Un contenedor tiene varios atributos asociados con él -el tiempo desde y el tiempo hasta que el contenido es válido, geobloqueo de contenido, etc. También se utilizan mecanismos para garantizar que se transmitan automáticamente nuevas versiones del contenido en el servidor original al contenedor en los nodos de extremo y se eliminen versiones antiguas.

Un cliente puede tener tantos contenedores como desee. Un contenedor es realmente un directorio que contiene archivos de contenido. Un contenedor puede contener subdirectorios y archivos de contenido dentro de cada uno de estos subdirectorios.

Geolocalización: Es la identificación de ubicaciones geográficas reales de un dispositivo conectado a Internet. El dispositivo puede ser un ordenador, dispositivo móvil o un aparato que permita la conexión a Internet a un usuario final. Los datos de geolocalización de la dirección IP pueden incluir información tal como país, región, ciudad, código postal, latitud 1longitud de un usuario.

Unidad de negocio (OB) : Una OB es un área geográfica arbitraria en la que el proveedor del servicio de CNO está instalado. Una OB puede operar en más de una región. Una región es un área geográfica arbitraria y puede representar un país, o parte de un país o incluso un conjunto de países. Una OB puede estar compuesta por más de una región. Una OB puede estar compuesta por uno o más ISP. Una OBtiene exactamente una instancia de servidor de topología.ID de partición: Es una correlación global de prefijos de dirección IP con números enteros. Se trata de una correlación uno a uno. Por tanto, no hay dos OB con el mismo PIDen su dominio.

Aplicación de función hash (hashíng) consistente: Este método proporciona la funcionalidad de una tabla hash de modo que la adición o eliminación de una ranura no altera significativamente la correlación de llaves con ranuras. La aplicación de función hash consistente es un modo de distribuir peticiones entre una población grande y cambiante de servidores web. La adición o eliminación de un servidor web no altera significativamente la carga en los otros servidores.

Red de superposición: Una red de superposición es una red informática que se construye sobre otra red. Los nodos en una red de superposición están conectados mediante enlaces virtuales 1lógicos. Cada enlace lógico puede consistir en un trayecto constituido por múltiples enlaces físicos en la red subyacente.

Interconexión de redes de distribución de contenido (COl) : La interconexión de redes de distribución de contenido es la capacidad de conectar muchas CON administradas de manera independiente para formar una federación CON. Esto permite a una CON extenderse más allá de su dominio administrativo para aumentar el alcance de contenido.

Protocolo de control de transporte (TCP) : El protocolo de control de transporte es uno de los protocolos principales de los protocolos de Internet. TCP es responsable de una entrega ordenada y fiable de flujos continuos de datos entre dos anfitriones de red.

Nance: Es un número pseudoaleatorio generado en un protocolo de autenticación para garantizar que una comunicación antigua no puede constituir la base de ataques de reproducción. Los nance se usan en la autenticación de acceso a resúmenes de HTTP para calcular el resumen MD5 de la contraseña. Los nances son diferentes cada vez que se presenta una respuesta de desafío de autenticación 401.

Cnance: Cada petición de cliente tiene un número de secuencia único, lo que hace que sean prácticamente imposibles ataques de reproducción y de diccionario. Esto se usa para crear una quot;clave de sesiónquot; para la autenticación de peticiones yrespuestas subsiguientes que es diferente para cada sesión autenticada. Esto limita la cantidad de material con cualquier clave [13].

Cookíe: Una cookíe se refiere a la información de estado que se pasa entre un servidor y un cliente. La información de estado se almacena en el cliente. Las cookíes tienen varias aplicaciones: recordar información sobre el usuario que visitó un sitio web, gestión de sesiones, recordar el contenido de un carrito de la compra mientras un usuario navega por un sitio web, personalizar preferencias, etc., entre otras cosas.

Desde hace ya más de una década, la gente realiza cada vez más transacciones en la web al mes. Compran libros y música onlíne; se conectan en línea para comprar billetes de avión y entradas de conciertos. Cada vez más, efectúan la mayor parte de las transacciones bancarias y pagan facturas onlíne. El espectacular crecimiento del comercio electrónico ha significado que las empresas han tenido que esforzarse por ofrecer a los consumidores niveles variables de mecanismos de autenticación de modo que nuestras transacciones puedan efectuarse con alto grado de seguridad.

Siguen dedicando un número cada vez mayor de horas cada semana a conectarse en línea. A principios de esta década, dedicaban muchas horas onlíne a leer las noticias y a escuchar música. A mediados de la década, se entusiasmaron por la posibilidad de ver vídeos en YouTube [3] y compartir fotos onlíne. Últimamente, sus intereses han evolucionado a dedicar tiempo en las redes sociales y ver vídeos (YouTube [3] y Hulu [2] entre...

Reivindicaciones:

1.

2.

3.

4.

5.

Método de autenticación entre un proveedor de servicios de red de distribución de contenido y un propietario de contenido, que comprende: a) establecer una conexión TCP entre un nodo de extremo de dicho proveedor de servicios CON y un servidor de autenticación de dicho propietario de contenido; b) para contenido solicitado por un usuario final a través de dicha conexión TCP establecida, enviar el nodo de extremo una petición de autenticación al servidor de autenticación del propietario de contenido; e) al recibir dicha petición de autenticación, realizar dicho servidor de autenticación una autenticación de dicha petición realizada por un usuario final;

y

d) devolver, dicho servidor de autenticación, una respuesta a dicho nodo de extremo, a través de dicha conexión TCP, indicando si dicha petición de autenticación se ha concedido o no; estando el método caracterizado porque comprende mantener dicha conexión TCP establecida abierta entre el nodo de extremo y el servidor de autenticación del propietario de contenido y realizar peticiones de autenticación de conexión subsiguientes a través de dicha conexión TCP que se mantiene abierta. Método según la reivindicación 1, en el que dichas peticiones de autenticación subsiguientes se realizan para diferentes usuarios finales, realizándose dichas etapas b) a d) para cada una de dichas peticiones de autenticación subsiguientes. Método según la reivindicación 1 ó 2, en el que dicho servidor de autenticación comprende un extremo posterior de autenticación en el propietario de contenido. Método según la reivindicación 3, que comprende enviar, dicho nodo de extremo, actualizaciones de descarga de contenido a dicho servidor de autenticación a través de dicha conexión TCP que se mantiene abierta. Método según cualquiera de las reivindicaciones anteriores, que comprende reconocer, el nodo de extremo, que un contenido solicitado soporta un protocolo de autenticación rápida y realizar dichas etapas a) a d) y dicho mantenimiento de la conexión TCP, sólo una vez que se ha reconocido que dicho contenido soporta dicha autenticación rápida.

6. Método según cualquiera de las reivindicaciones anteriores, que comprende reconocer, el nodo de extremo, que el contenido solicitado por un usuario final

requiere autenticación rápida y realizar, el nodo de extremo, dichas etapas a) a d) a través de una conexión TCP ya abierta.

7. Método según la reivindicación 5 ó 6, que comprende usar contenedores con metadatos asociados para indicar dicho soporte de autenticación rápida para dicho contenido.

8. Método según la reivindicación 7, que comprende usar contenedores con metadatos asociados para indicar la dirección IP y el número de puerto del servidor de autenticación.

9. Método según la reivindicación 7 u 8, que comprende crear, un propietario de contenido que usa la CON del proveedor de servicios, dicho contenedor definiendo metadatos de dicho contenedor o modificando metadatos de dicho contenedor después de cargar contenido en dicho contenedor.

1O. Método según la reivindicación 8 ó 9, que comprende realizar las siguientes etapas: -obtener, dicho usuario final, acceso a una página web de dicho propietario de contenido usando un mecanismo de autenticación que da como resultado la generación de un testigo de autenticación en el propietario de contenido, enviando este último dicho testigo de autenticación a dicho usuario final; -solicitar, dicho usuario final, contenido enviando a un nodo de extremo un URL que incluye nombre de archivo, un ID de contenedor de un contenedor que soporta autenticación rápida, y dicho testigo de autenticación; -reconocer, dicho nodo de extremo, al recibir dicho URL, dicho contenedor como que soporta autenticación rápida, extraer el testigo recibido y construir un mensaje Petición de Inicio de Descarga con el testigo recibido junto con un ID de sesión generado localmente y una dirección IP de usuario final, y enviar dicho mensaje al servidor de autenticación del propietario de contenido a través de dicha conexión TCP, abriéndola si no estaba ya abierta; y -comprobar, el servidor de autenticación, la validez de dicho mensaje y el testigo recibido usando una combinación de la dirección IP de usuario final y el testigo recibido para autenticar al usuario final, y también usando dicha dirección IP de usuario final e ID de sesión para mantener información de contabilidad del usuario final, y:-si el testigo es válido, el servidor de autenticación devuelve, a través

de la conexión TCP:

-una respuesta de autorización junto con el ID de sesión recibido, de modo que el nodo de extremo pueda identificar la respuesta, y un código HTTP OK que el nodo de extremo debe devolver al usuario final; o

-un mensaje de respuesta de redirección que contiene un URL de la redirección como carga útil en el mensaje;

-si el testigo no es válido, el servidor de autenticación devuelve, a través de la conexión TCP, una respuesta de no autorizado junto con el ID de sesión recibido, de modo que el nodo de extremo pueda identificar la respuesta, y un código de error HTTP que el nodo de extremo debe devolver al usuario final; -enviar, el nodo de extremo al usuario final solicitante:

-dicho código HTTP OK y el contenido solicitado, o -dicho URL de la redirección junto con un código HTTP; o -dicho código de error HTTP;

y si se ha enviado dicho código HTTP OK: -cerrar, el nodo de extremo, la conexión al usuario final una vez que el nodo de extremo ha terminado de enviar el contenido solicitado al mismo; y -enviar, el nodo de extremo, al servidor de autenticación, un mensaje Finalizar Descarga junto con el IP de usuario final, el ID de sesión y el número de bytes enviados al usuario final en la sesión, para que el propietario de contenido mantenga información de contabilidad para sus clientes.

11. Método según la reivindicación 1 O, que comprende enviar el contenido como un flujo continuo, y: -enviar periódicamente, dicho nodo de extremo, a dicho servidor de autenticación, a través de dicha conexión TCP, un mensaje Petición Actualizar Progreso que contiene el ID de sesión y el número de bytes enviados al usuario final en el último periodo de tiempo predeterminado, permitiendo así que el propietario de contenido mantenga una contabilidad actualizada de la cantidad de contenido a la que ha accedido un usuario final; -devolver, el servidor de autenticación, en respuesta a dicho mensaje Petición Actualizar Progreso:- un mensaje Autorizar respuesta a dicho nodo de extremo que contiene

el ID de sesión del usuario final enviado en el mensaje Petición Actualizar

Progreso, un código de autorización si autoriza al usuario final a continuar

recibiendo contenido de dicho flujo continuo; o

5 -un mensaje Petición Finalizar Flujo Continuo, si el propietario de

contenido desea que un usuario final deje de recibir el contenido en flujo

continuo debido a políticas implementadas por el propietario de contenido,

incluyendo dicho mensaje Respuesta Finalizar Flujo Continuo incluye el ID de

sesión del usuario final, un desfase en el que debe detenerse el flujo continuo

10 del usuario final, y una carga útil adjunta como flujo continuo de carga útil que

debe enviarse al usuario final;

y si se ha enviado dicho mensaje Petición Finalizar Flujo Continuo:

- esperar, el nodo de extremo al recibir dicho mensaje Petición Finalizar

Flujo Continuo, hasta que el usuario final alcance dicho desfase y, una vez

15 alcanzado, detener el flujo continuo de contenido y, a continuación, transferir

dicho flujo continuo de carga útil al usuario final; y

- cerrar, el nodo de extremo, la conexión al usuario final.

12. Método según la reivindicación 1 O u 11, que comprende:

- enviar, el servidor de autenticación, al nodo de extremo, un mensaje Petición

20 Abortar, a través de dicha conexión TCP; y

- cerrar, el nodo de extremo, la conexión TCP al servidor de autenticación y la

conexión al usuario final una vez que ha recibido dicho mensaje Petición

Abortar.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]