SISTEMA DE SEGURIDAD COLABORATIVA PARA USUARIOS RESIDENCIALES.

Un sistema colaborativo de intercambio de información de seguridad entre usuarios,

basado en que una determinada función (ya sea almacenamiento o procesado) está repartida en diferentes puntos de una red para conseguir factores de procesado y almacenamientos más escalables que si se tratase de hacer todo en un mismo punto.

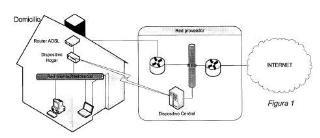

La invención propone una arquitectura con un elemento centralizado, denominado "Dispositivo Central", a través del cual dichos dispositivos de usuario comparten información con el resto de usuarios para activar finalmente una alarma o descartarla.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200901107.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: AMAYA CALVO,ANTONIO MANUEL, SANZ HERNANDO,IVAN, NUÑEZ MENDOZA,JERONIMO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Fragmento de la descripción:

Sistema de seguridad colaborativa para usuarios residenciales.

Sector de la técnica

La invención pertenece al sector de las comunicaciones IP y, específicamente, con foco en la seguridad de los usuarios en su acceso a Internet.

Estado de la técnica

En un mundo donde los servicios de Internet están en pleno apogeo y en el que se proporcionan a los usuarios cada vez más posibilidades: comercio electrónico, banca electrónica, trámites administrativos o comunicaciones personales, por poner solo unos ejemplos, surgen de forma paralela, los actos delictivos que se dan en el mundo analógico trasladados al mundo digital de Internet: intento de fraude, intrusión en los sistemas, robo de identidades, etc.

Debido a las altas cantidades económicas que se manejan hoy día y al aumento de las dependencias de los usuarios hacia los nuevos servicios, el número de actos delictivos crece exponencialmente. Este hecho, a su vez, crea una riqueza en compañías del sector de seguridad, ofreciendo productos a los usuarios finales de cara a que ellos mismos pongan los medios para protegerse. Los productos típicos que se están ofreciendo son:

- Firewalls o cortafuegos: Como elementos que permiten configurar a un usuario que conexiones puede realizar a Internet y que conexiones pueden realizar desde Internet a su domicilio.

- Antivirus, Antimalware (sistemas de detección de software malicioso): Para tratar de identificar el código malicioso que se instala en los ordenadores de los usuarios.

- Sistemas de detección de intrusiones (IDS, "Intrusión Detection System"): Para tratar de identificar tráfico malicioso que circula en nuestra red.

En concreto, en el campo de los sistemas de detección de intrusiones, se están ofreciendo productos encargados de monitorizar el tráfico de red en busca de intentos de intrusión o actividades sospechosas (en algunos casos con diferentes capacidades). Estos servicios se están ofreciendo tanto para empresas como para usuarios residenciales, necesitándose en su gestión e interpretación ciertos conocimientos mínimos de tecnología y seguridad que el usuario medio no tiene.

Con el fin de liberar al usuario de esta carga de gestión, hay diversas empresas que ofrecen servicios encaminados a la monitorización de sistemas de seguridad e incluso pueden realizar correlaciones (toma de decisiones en función de los eventos que se van produciendo) y aprendizajes entre los informes que les llegan de diferentes clientes o fuentes.

La patente US 2005/0257264 describe un sistema de generación y distribución de alarmas en un entorno cooperativo. Dicha distribución se realiza en base a una estructura (Bloom Filters) donde se van encadenando las distintas alarmas detectadas. El sistema describe dicha estructura y los mecanismos de compartición en un entorno colaborativo.

A diferencia de esa patente, la solución que propone la presente invención se basa en un Dispositivo Central que almacena todas las alarmas generadas por los Dispositivos Hogar, siendo capaz de responder a las peticiones que realicen dichos dispositivos sobre un determinado evento. Los Dispositivos Hogar pueden completar los análisis realizados con la información obtenida en su propia red con la información de otros Dispositivos Hogar, aumentando la capacidad de detección de intrusiones o tráfico no deseado.

Esta forma de actuar, donde hay un dispositivo mediador (Dispositivo Central), permite un mayor grado de confianza en el sistema al ser este quien valida la información.

La patente US 2004/0205419 describe un sistema que comprende una pluralidad de dispositivos de cliente y al menos un servidor. Además, se especifica que si se detectan eventos anormales en uno de los dispositivos de cliente, se envía una alerta a los usuarios finales y se informa al servidor del sistema de red.

Este es otro concepto distinto al de la presente invención y se basa en lo que se conoce como un SIM, múltiples sondas repartidas por clientes que envían la información a un servidor central y es este quien realiza las correlaciones e identificaciones necesarias.

En la presente invención, por el contrario, son los dispositivos de cliente quien realiza las correlaciones y se apoyan en el dispositivo central para conocer la criticidad de las mismas. Además el sistema propuesto en US 2004/0205419 está centralizado en el ataque de virus informático y no en otros ataques de red como el que propone la presente invención.

Problema técnico planteado

En la actualidad existen diversos productos que permiten tener una visión centralizada del estado de seguridad de una red, pero necesitan tener acceso a todo el tráfico que pasa por la red. Destacan entre otros muchos:

Esto supone, para el caso de un ISP (Internet Service Provider - Proveedor de Servicios de Internet) que puede llegar a dar servicio a varios millones de clientes, dos problemas:

Estos problemas hacen que en muchos casos el servicio no se llegue a implantar (por falta de viabilidad de una solución técnica) y se traslada el problema a las dependencias y control del usuario.

Con el fin de facilitar a los usuarios finales la labor de gestión de los sistemas de monitorización, se están proporcionando diversos servicios encaminados a la monitorización de sistemas de seguridad. Estos servicios pueden incluso realizar correlaciones y aprendizajes entre los informes que reciben de los diferentes clientes, aunque no se ha visto ningún servicio que permita a un usuario (cliente/empresa) conocer los eventos que se están produciendo en la red y tomar la decisión de como actuar en función de dicha información sin tener que ceder la gestión de seguridad a un tercero.

Además que la gestión la haga finalmente un usuario implica que, pese a la multitud de ataques que se realizan diariamente en Internet, no tiene acceso en tiempo real a esta información privilegiada y únicamente tiene conocimiento de los ataques que se están realizando a su red o de ataques muy concretos que aparecen con posterioridad publicados en foros.

Los servicios actuales de monitorización desplegados en distintos clientes únicamente utilizan la información recopilada y analizada por sus propios sistemas, sin tener en cuenta la información recopilada por otros clientes. Esta arquitectura plantea varios problemas que son solventados por la solución propuesta:

Reivindicaciones:

1. Sistema de seguridad colaborativa para usuarios residenciales que consta de una serie de dispositivos distribuidos en los usuarios del servicio, denominados Dispositivos Hogar cada uno de los cuales dispone de al menos una interface de red para una red de interconexión de ordenadores pública tal como Internet, y de al menos un módulo de gestión integral de seguridad destinado a labores de detección de ataques y amenazas locales a su entorno, caracterizado porque cada uno de dichos Dispositivos Hogar comprende además los siguientes módulos interconectados:

compartiendo dichos Dispositivos Hogar información con el resto de usuarios a través de un servidor centralizado, denominado Dispositivo Central instalado en las instalaciones del proveedor de dicha red de interconexión de ordenadores y destinado a recoger información sobre las consultas previas realizadas por los Dispositivos Hogar, decidiendo dicho Dispositivo Central en base a una lógica programada, la criticidad de una información recibida.

2. Sistema de seguridad colaborativa para usuarios residenciales, según la reivindicación 1, en el que dicho Módulo Sistema Experto de Correlación para la toma de decisiones, es actualizable dinámicamente desde el Dispositivo Central.

3. Sistema de seguridad colaborativa para usuarios residenciales, según la reivindicación 1 ó 2, caracterizado porque dicho Dispositivo Central dispone de una base de conocimientos que es actualizada a partir de cualquier alarma generada por un Dispositivo Hogar.

4. Sistema de seguridad colaborativa para usuarios residenciales, según una cualquiera de las reivindicaciones 1 a 3, caracterizado porque el Dispositivo Central está adaptado para propagar información sobre nuevas amenazas, nuevas reglas de correlación o nuevos agentes maliciosos a todos los Dispositivos Hogar conectados al mismo.

5. Sistema de seguridad colaborativa para usuarios residenciales, según reivindicaciones anteriores, caracterizado por que el Dispositivo Hogar está instalado en modo bridge (puente) entre una red local del usuario y una red pública, de manera que es invisible para el resto de equipos del usuario, no interactúa con otros dispositivos de dicho usuario y puede realizar un filtrado activo (eliminación de tráfico entrante o saliente) de dicha red de usuario.

6. Método de funcionamiento de un sistema de seguridad colaborativa para usuarios residenciales según la reivindicación 1, caracterizado porque comprende almacenar todas las alarmas generadas por los Dispositivos Hogar en un Dispositivo Central instalado en las instalaciones del proveedor de dicha red de interconexión de ordenadores, y responder desde este Dispositivo Central a las peticiones que realicen dichos Dispositivos Hogar sobre un determinado evento de manera que cuando el Dispositivo Hogar detecta indicios de un ataque y no tiene datos suficientes para tomar una decisión, realiza una consulta al Dispositivo Central sobre los datos que han provocado esos indicios, y el Dispositivo Central le comunicará qué otros Dispositivos Hogar han solicitado información sobre el mismo indicio, permitiendo de esta forma que los Dispositivos Hogar intercambien información sobre la actividad detectada incluyendo los datos (tipología) del tipo de ataque detectado, para activar finalmente una alarma o descartarla.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]