MÉTODO Y SISTEMA PARA LA COGENERACIÓN ASÍNCRONA Y NO NOTIFICADA DE CLAVES SIMÉTRICAS SECRETAS CRIPTOGRÁFICAS EN UBICACIONES ESPACIALMENTE DISTANTES A TRAVES DE UN SISTEMA DISTRIBUIDO.

Método y sistema para la cogeneración asíncrona y no notificada de claves simétricas secretas criptográficas en ubicaciones espacialmente distantes a través de un sistema distribuido.

El método comprende:

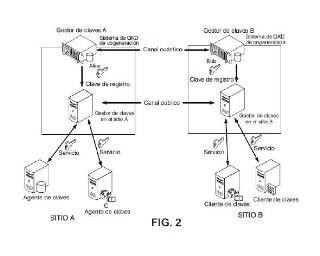

a) requerir, por un primer usuario a un primer sistema cogenerador/gestor de claves, que inicie una comunicación con un segundo usuario;

b) solicitar, dicho primer sistema cogenerador/gestor de claves a dicho primer usuario, un bloque de clave secreta identificado;

c) entregar, dicho primer usuario a dicho primer sistema cogenerador/gestor de claves, dicho bloque de clave secreta identificado solicitado;

d) Establecer una comunicación entre dichos usuarios;

e) entregar, dicho primer usuario a dicho segundo usuario, un bloque de cabecera que identifica dicho bloque de clave secreta identificado;

f) enviar, dicho segundo usuario a un segundo sistema cogenerador/gestor de claves, dicho bloque de cabecera; y

g) entregar, dicho segundo sistema cogenerador/gestor de claves a dicho segundo usuario, el resto del bloque de clave secreta identificado;

El sistema está adaptado para implementar el método.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201001362.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: DÁVILA MURO,JORGE, SOTO RODRÍGUEZ,MERCEDES, MARTÍN AYUSO,VICENTE.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

Fragmento de la descripción:

Campo de la técnica La presente invención se refiere a un método y a un sistema para la cogeneración asíncrona y no notificada de claves simétricas secretas criptográficas en ubicaciones espacialmente distantes a través de un sistema distribuido.

La invención garantiza, entre participantes en la comunicación, la sincronía necesaria en el uso de la misma clave secreta para métodos criptográficos de clave simétrica. Se sabe que para mantener la confidencialidad y comunicaciones autenticadas, los participantes deben usar el mismo método de entre varios métodos criptográficos existentes. Todos estos métodos suponen el conocimiento de una clave secreta, que es la misma y se comparte (caso simétrico) entre los participantes, o pueden ser dos relacionadas de maneras complejas utilizando diferentes transformaciones matemáticas (caso asimétrico) . La implementación natural e inmediata de la invención es un sistema de comunicación de información a través de canales cuánticos, aunque también puede usarse en cualquier situación en la que tenga que gestionarse de manera asíncrona material secreto previamente compartido.

La invención pertenece al campo de las comunicaciones, y específicamente a su seguridad.

Estado de la técnica anterior En el estado de la técnica se supone que, a través de algunas de las tecnologías existentes, es posible transmitir y cogenerar de manera segura una clave simétrica entre al menos dos partes o participantes distantes espacialmente.

En lo sucesivo en el presente documento se empleará como ejemplo de la parte o participante responsable de la transmisión o cogeneración de la clave simétrica, una distribución de clave cuántica (QKD) . En estos sistemas, la criptografía cuántica utiliza las propiedades físicas descritas por la mecánica cuántica como medio para codificar información y por tanto puede transmitir todo tipo de información entre dos puntos distantes. Los sistemas de distribución de clave cuántica (QKD) utilizan las partículas cuánticas transportadas y con información codificada (qubits) para generar claves criptográficas simétricas entre dos extremos. Dado que es la aplicación inmediata más probable y sirve para ilustrar el punto de partida de la presente invención, se describirá brevemente el funcionamiento de uno de estos sistemas.

- Sistemas de OKD

Un sistema de distribución de clave cuántica simétrica consiste en dos dispositivos de cogeneración que intercambian una clave utilizando un protocolo que utiliza los principios de la física cuántica para transportar la información secreta [referencias 1, 2, 3, 4]. Cada uno de estos dispositivos o participantes (los dos extremos de un sistema de OKD) se denominarán, respectivamente Alice y Bob. Para llevar a cabo este intercambio, los extremos de un sistema de OKD (Alice y Bob) están conectados a través de dos canales de comunicación: un canal cuántico o privado y otro canal público o convencional. El medio de transmisión habitualmente usado para el canal cuántico es la fibra óptica y el elemento físico utilizado para codificar el qubit es el fotón [referencia 5].

Además de enviar información a través del canal cuántico, un sistema de OKD requiere el intercambio de información de manera convencional, no necesariamente secreta, pero con integridad autenticada y que permita la conciliación, corrección y destilación de una clave secreta final. Para mantener la integridad en el intercambio de información a través del canal convencional, se requiere la asignación de la misma autenticación de clave secreta en ambos extremos. Tras una implementación y finalización satisfactoria de estos procesos, cuya descripción detallada no es relevante para la presente invención, ambos extremos tienen cadenas de bits aleatorios idénticas, que constituyen el principal objeto de la presente invención.

- Sistemas de gestión de claves

La seguridad de las comunicaciones y los sistemas de almacenamiento no depende de que los algoritmos o procedimientos utilizados en los mismos sean secretos, sino en que las claves que utilizan sean secretas, por lo que respecta al principio de Kerckhofs en criptografía. Por este motivo, la gestión de claves es una parte esencial de un sistema de seguridad ya que abarca la generación, intercambio, almacenamiento, protección, uso, identificación, instalación, sustitución y destrucción de claves criptográficas.

En el caso de las claves simétricas, la clave debe generarse de manera secreta y después distribuirse de manera secreta a aquellos lugares y sistemas que vayan a utilizarla. Cuando éstas son secretas, los sistemas de gestión de claves operan con geometría simétrica bajo el paradigma centralizado y cliente-servidor. En estos escenarios, el primer riesgo al que se enfrenta el sistema de generación es distribuir la clave secreta de manera segura, aleatoria y uniforme. El siguiente punto crítico es almacenar la contraseña de forma protegida (a prueba de violación) , su distribución a lugares en los que vaya a utilizarse y su instalación en sistemas que la requieran. Los riesgos del sistema se dan en todas estas fases, por tanto al eliminar la necesidad de cualquiera de ellas, o incluso su simplificación, puede suponerse una mayor seguridad del sistema global ya que se reducen los riesgos.

En la gestión de claves convencional, la generación de claves tiene lugar en un único servidor centralizado, con clientes que se suscriben para obtener las contraseñas. Durante el proceso de suscripción (alta) se establecen los secretos necesarios para construir futuros canales de comunicación confidenciales y autenticados entre el gestor, el generador de claves y los usuarios finales que utilizarán la clave. A partir de este momento, los clientes pueden solicitar al servidor central claves simétricas para comunicarse confidencialmente y/o de manera autenticada entre clientes del servidor de claves.

En estos escenarios, aparte del tiempo para su creación, la seguridad de la clave depende de la seguridad de almacenamiento, transporte a través de entornos hostiles y la apropiada instalación en el sistema objetivo. Si esto se realiza cerca de la generación de la clave simétrica secreta, los clientes que la usen disminuirán el riesgo para las claves durante la distribución requerida. Sin embargo, la singularidad del servidor generador de claves hace que sea imposible que esté cerca simultáneamente de todos sus clientes remotos.

Por tanto, el objeto de la presente invención es resolver en parte el problema anteriormente mencionado.

En relación con la gestión de claves convencional, puede mencionarse la iniciativa OASIS Key Management Interoperability Protocol (KMIP) TC [referencia 12] que describe una interfaz para la comunicación entre claves de cliente y servidor. La interfaz es suficientemente abierta para poder adaptar fácilmente la arquitectura propuesta en este documento a la misma.

Los problemas con las soluciones existentes son diferentes. Los gestores de claves actuales utilizan, entre otras cosas, primitivas criptográficas basadas en la dificultad de factorizar números compuestos con dos factores de tamaño similar, u obtener el logaritmo discreto de un número de base elegida de manera aleatoria o arbitraria. En ambos casos, la seguridad de los sistemas criptográficos se basa en la complejidad de computación con los costes que ello implica. En principio, esta dependencia de la potencia computacional del atacante puede eliminarse si, en lugar de ello, se utilizan primitivas basadas en la naturaleza cuántica de las partículas subatómicas.

Cuando las funciones de un gestor de claves están asociadas al uso de hardware específico para la distribución de claves cuánticas, esta funcionalidad puede dividirse en dos entidades que se encuentran en los extremos del canal cuántico establecido por el sistema de QKD. El uso de sistemas de QKD permitió pasar del centralismo tradicíonal de los gestores de claves tradicionales, dando simultáneamente a ambos extremos del canal cuántico las funciones del servidor de claves. El uso de tecnologías de cogeneración para proteger claves criptográficas simultáneamente en ubicaciones espacialmente distantes puede distribuir la función del generador de claves a estas mismas ubicaciones, esencialmente creando un sistema...

Reivindicaciones:

1. Método de cogeneración asíncrona y no notificada de claves simétricas secretas criptográficas en ubicaciones espacialmente distantes a través de un sistema distribuido, que comprende llevar a cabo, secuencialmente, las siguientes acciones: a) requerir, por parte de un primer usuario, que se encuentra en una primera ubicación, a un primer sistema cogenerador/gestor de claves, que inicie una comunicación confidencial y/o autenticada con un segundo usuario que se encuentra en una segunda ubicación; b) solicitar, dicho primer sistema cogenerador/gestor de claves a dicho primer usuario, un bloque de clave secreta identificado; c) entregar, dicho primer usuario a dicho primer sistema cogenerador/gestor de claves, dicho bloque de clave secreta identificado solicitado, a través de un canal de comunicaciones autenticado y cifrado; d) establecer una comunicación, por medio de dicho primer sistema cogenerador/gestor de claves, entre dicho primer usuario y dicho segundo usuario a través de un canal de comunicaciones autenticado y con seguridad media; e) entregar, dicho primer usuario a dicho segundo usuario, un bloque de cabecera que identifica dicho bloque de clave secreta identificado; f) enviar, dicho segundo usuario a un segundo sistema cogenerador/gestor de claves, dicho bloque de cabecera, a través de un canal de comunicaciones autenticado y cifrado; en el que dicho segundo sistema cogenerador/gestor de claves se comunica con dicho primer sistema cogenerador/gestor de claves a través de un canal privado, para compartir dichos bloques de clave simétrica secreta, y de un canal público; y g) entregar, dicho segundo sistema cogenerador/gestor de claves a dicho segundo usuario, el resto del bloque de clave secreta identificado correspondiente a dicho bloque de cabecera, a través de dicho canal de comunicaciones autenticado y cifrado.

2. Método según la reivindicación 1, en el que, después de dicha etapa g) , el método comprende establecer una comunicación entre dichos usuarios primero y segundo, y transportar a través de la misma material de clave de autenticación que no estaba incluido en dichos bloques de clave secreta identificados.

3. Método según la reivindicación 1 ó 2, en el que cada uno de dichos sistemas cogeneradores/gestores de claves primero y segundo comprende dos tipos de componentes principales: un sistema cogenerador de claves y un sistema de gestión de claves, comprendiendo el método llevar a cabo dicha compartición de bloques de clave simétrica secreta por medio de dichos sistemas cogeneradores de claves, a través de dicho canal privado.

4. Método según la reivindicación 3, que comprende establecer dicha comunicación entre dichos usuarios primero y segundo a través de dichos sistemas de gestión de claves que se comunican por medio de dicho canal público, comunicándose cada uno de dichos usuarios primero y segundo con un respectivo sistema de dichos sistemas de gestión de claves.

5. Método según la reivindicación 3 ó 4, en el que dichos sistemas cogeneradores de claves unidos por dicho canal privado forman un sistema de distribución de claves cuánticas, y en el que dicho canal privado es un canal cuántico que también forma parte de dicho sistema de distribución de claves cuánticas, o sistema de QKD.

6. Método según la reivindicación 5, que comprende generar, mediante dicho sistema de QKD, dicha clave simétrica secreta por lotes, siguiendo procesos de sincronización que se producen entre sistemas cogeneradores del sistema de QKD, y entregar los bloques de clave identificados, asociados con dichas claves simétricas secretas, por parte de cada sistema cogenerador al respectivo sistema de gestión de claves conectado al mismo según un flujo secuencial de bits secretos.

7. Método según la reivindicación 6, que comprende almacenar y extraer dichos bits secretos, secuencialmente, en y desde una memoria intermedia que opera en modo de "primero en entrar-primero en salir" en cada uno de dichos sistemas cogeneradores.

8. Método según la reivindicación 7, que comprende, antes de dicha etapa a) , suscribir a cada uno de dichos usuarios primero y segundo, a través de respectivos ordenadores cliente, a al menos un servicio de clave secreta, llevándose a cabo dicha etapa b) sólo con respecto a un primer usuario que está suscrito a dicho al menos servicio de clave secreta. 9. Método según la reivindicación 8, en el que dicho servicio de clave secreta comprende proporcionar, por medio del respectivo sistema de gestión, al usuario suscrito un bloque secreto identificado solicitado. 10. Sistema para la cogeneración asíncrona y no notificada de claves simétricas 5 secretas criptográficas en ubicaciones espacialmente distantes a través de un sistema distribuido, que comprende: sistemas cogeneradores/gestores de claves primero y segundo, que se encuentran en ubicaciones espacialmente distantes, que se comunican a través de un canal privado y un canal público, y previstos para generar 10 claves simétricas secretas y compartir entre ellos bloques de clave simétrica secreta relacionados con dichas claves simétricas secretas, a través de dicho canal privado; un primer ordenador cliente usuario que se comunica con dicho primer sistema cogenerador de claves, a través de un primer canal de 15 comunicaciones autenticado y cifrado; un segundo ordenador cliente usuario que se comunica con dicho segundo sistema cogenerador de claves, a través de un segundo canal de comunicaciones autenticado y cifrado; y un canal de comunicaciones autenticado y con seguridad media para 20 comunicar dicho primer usuario con dicho segundo usuario bajo el control de al menos uno de dichos sistemas cogeneradores/gestores de claves, estando el sistema dispuesto y adaptado para implementar el método según cualquiera de las reivindicaciones 1 a 9.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]