METODO Y SISTEMA PARA MITIGAR ATAQUES DE LA DENEGACION DE SERVICIO DISTRIBUIDA, BASADO EN LA ESTIMACION DE DENSIDAD DE VECINDAD DE IP.

Método de proteger sistemas de ordenadores de ataques sobre una red a la cual está conectado el sistema de ordenadores,

comprendiendo el método las etapas de:

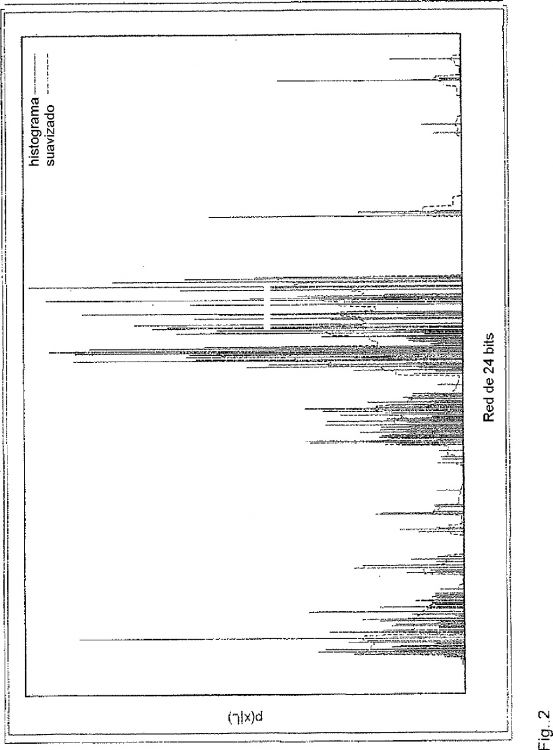

a. establecer, durante una operación libre de ataques del sistema de ordenadores, una base de datos en forma de un histograma de IPs de fuente que almacena todas las solicitudes recibidas de todos los emisores del sistema de ordenadores;

b. calcular y almacenar un histograma de IPs de fuente suavizado a partir del histograma de IPs de fuente obtenido en la etapa a), representando el histograma de IPs suavizado la probabilidad de que un emisor particular sea un emisor legítimo;

c. aplicar un umbral sobre el histograma de IPs de fuente suavizado para diferenciar entre un emisor aceptable y un emisor que debe ser rechazado;

d. monitorizar las solicitudes al sistema de ordenadores;

e. aceptar un nuevo emisor para el cual no había ninguna entrada en el histograma de IPs de fuente antes del suavizado si el valor de probabilidad asumido para la dirección de fuente del nuevo emisor derivada del histograma de IPs suavizado excede el umbral

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08154393.

Solicitante: DEUTSCHE TELEKOM AG.

Nacionalidad solicitante: Alemania.

Dirección: FRIEDRICH-EBERT-ALLEE 140,53113 BONN.

Inventor/es: ROSHANDEL,MEHRAN, GOLDSTEIN,MARKUS, REIF,MATTHIAS, STAHL,ARMIN, BREUE,THOMAS.

Fecha de Publicación: .

Fecha Solicitud PCT: 11 de Abril de 2008.

Fecha Concesión Europea: 10 de Marzo de 2010.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Método y sistema para mitigar ataques de la denegación de servicio distribuida, basado en la estimación de densidad de vecindad de IP.

Campo de la invención

La invención se refiere generalmente a la mitigación de los ataques de Distributed Denial of Service (DDoS - Denegación de Servicio Distribuida). Ejemplos de tales servicios incluyen sitios web, Telefonía por Internet (VolP - Voz sobre IP), servidor de FTP, DNS, etc.

Antecedentes de la invención

En la Internet, los ataques de Distributed Denial of Service (DDoS - Denegación de Servicio Distribuida) se han convertido en una amenaza importante. Las redes a gran escala de PCs infectados (bots o zombies) combinan su ancho de banda y potencia de cálculo con el fin de sobrecargar un servicio disponible públicamente y denegarlo para los usuarios legales. Todos los servidores públicos son básicamente vulnerables a los ataques de DDoS debido a la estructura abierta de Internet. Los bots son adquiridos normalmente de manera automática por los hackers que utilizan herramientas de software para rastrear a través de la red, detectando las vulnerabilidades y explotando la máquina de objetivo.

El número de tales incidentes de DDoS está aumentando constantemente. Por ejemplo, los ataques contra los grandes sitios de comercio electrónico en Febrero de 2000 y los ataques contra los servidores de DNS de raíz en 2003 y 2007 han atraído la atención pública hacia el problema de los ataques de DDoS. Hoy, principalmente sitios web de tamaño medio son atacados por criminales con el fin de extorsionar a sus propietarios sin atraer demasiado la atención pública. Además de ello, también los Internet Service Providers (ISP - Suministradores de Servicios de Internet) tienen que tratar con el problema de que el tráfico de DDoS está congestionando sus anchos de banda de enlace.

El software de bot ha evolucionado también de manera alarmante a largo del tiempo. Herramientas iniciales como TFN, Stacheldraht, Trinoo o Mstream utilizaban estructuras de comunicación sin encriptar y organizadas jerárquicamente. La mayoría de estas herramientas utilizaban flujos de TCP-SYN, UDP o ICMP con parámetros posiblemente identificables. Puesto que algunos de estos ataques han sido mitigados con éxito, apareció una nueva generación de bots. -SDBot, Agobot o el muy mejorado Phatbot son representantes conocidos que utilizan IRC como comunicación robusta y segura. Estas herramientas contienen también métodos para extenderse y tienen algoritmos de ataque más sofisticados, que podrían ser actualizados en Internet. El tráfico de ataque de esas herramientas parece tráfico legal en la capa de transporte, lo que hace casi imposible filtrarlo de manera efectiva con cortafuegos estándar.

Mitigar ataques de DDoS en el origen o dentro el núcleo de la Internet parece una tarea imposible debido a la naturaleza distribuida y sin autorización de la red basada en IP. Los planteamientos para lograr este objetivo típicamente se basan en protocolos de Internet actuales cambiantes y no son por lo tanto fácilmente aplicables. El filtrado de ingreso como se describe en el documento RFC 2827 (P. Ferguson y D. Senie, "Network ingress filtering: Defeating denial of service attacks which employ IP source address spoofing". Estados Unidos, 2000, disponible en: http://rfc.net/rfc2827.html) también ayuda a mitigar los ataques de DDoS con falsas direcciones de IP de fuente (IP spoofing - Falsificación de IP) y debería ser aplicado por cada ISP. Puesto que el filtrado de ingreso sólo ayuda a otros ISPs en la Internet y no al que actualmente lo está aplicando, pasó mucho tiempo hasta que fue implantado en muchos sitios. Además, Savage et al. (S. Savage, D. Wetherall, A. R. Karlin y T. Anderson, "Practical network support for IP traceback", en SIGCOMM, 2000, pp. 295-306) sugirieron Rastreo de IP para encontrar la fuente de las direcciones de IP falsificadas marcando paquetes de manera probabilística. Hoy en día, la falsificación de IP ya no es tan común en los ataques de DDoS, excepto para el último octeto de una dirección de IP.

Peng et al. (T. Peng, C. Leckie y K. Ramamohanarao, "Protection from Distributed Denial of Service Attack using history-based IP filtering" en Proceedings of the IEEE International Conference on Communications (ICC 2003). Anchorage. AL, USA: IEEE, 2003) sugieren un sistema que monitoriza fuentes durante una operación normal (sin experimentar ataques) para aprender o establecer una base de datos de direcciones de fuente. En caso de un ataque esta información se usa para bloquear nuevas fuentes nunca antes monitorizadas. Este planteamiento se basa en la asunción de que durante un ataque ninguna fuente nueva o desconocida solicita acceso a un servidor - de otro modo podrían ser bloqueados.

Así, hoy, hay una enorme necesidad de mitigar los ataques de DDoS cerca del objetivo, lo que parece ser la única solución al problema en la infraestructura de Internet actual. El objetivo de tal sistema de protección es limitar su efecto desestabilizador en el servidor mediante identificación de solicitudes malintencionadas.

Así, los ataques de Distributed Denial of Service (DDoS - Denegación de Servicio Distribuida) son hoy el factor más desestabilizante en la Internet global y hay una gran necesidad de soluciones sofisticadas.

El documento US-A-2005/249214 describe un sistema y método de acuerdo con el preámbulo de la reivindicación 1. Se hace otra referencia a GARY PACK ET AL: "On Filtering of DDoS Attacks Based on Source Address Prefixes" TECHNICAL REPORT 1547, UNIVERSITY OF WISCONSIN-MADISON, DEPARTMENT OF COMPUTER SCIENCES, December 2005.

Resumen de la invención

De acuerdo con un primer aspecto, la invención proporciona un método de proteger sistemas de ordenadores de ataques sobre una red a la cual el sistema de ordenadores está conectado, comprendiendo el método las etapas de: (a) establecer, durante una operación libre de ataques del sistema de ordenadores, una base de datos en forma de un histograma de IPs de fuente que almacena todas las solicitudes recibidas de todos los emisores en el sistema de ordenadores; (b) calcular y almacenar un histograma de IPs de fuente suavizado a partir del histograma de IPs de fuente obtenido en la etapa (a); (c) aplicar un umbral de probabilidad en el histograma de IPs de fuente suavizado para diferenciar entre un emisor aceptable y un emisor que se debe rechazar; (d) monitorizar solicitudes al sistema de ordenadores; (e) aceptar un nuevo emisor para el cual no había entrada en el histograma de IPs de fuente antes del suavizado si el valor de probabilidad asumido derivado del histograma de IPs de fuente suavizado excede el umbral. El histograma de IPs de fuente suavizado representa la probabilidad de que un emisor particular sea un emisor legítimo. Preferiblemente, el cálculo del histograma de IPs de fuente suavizado en la etapa b) se hace considerando las relaciones de vecindad del emisor. Además, el método comprende preferiblemente la etapa de normalizar el histograma de IPs suavizado.

Preferiblemente, la etapa b) de calcular y almacenar un histograma suavizado se lleva a cabo repetidamente en intervalos de tiempo predeterminados.

De acuerdo con una realización preferida de la invención, el suavizado se lleva a cabo estimando una función de densidad de fuente. Por ejemplo, una estimación de densidad de kernel, o convolución se usa para el suavizado.

El suavizado del histograma se basa en el hecho de que la probabilidad de que aparezca una nueva fuente en la vecindad de fuentes ya observadas, es mayor comparada con las áreas en las que sólo se han observado unas pocas solicitudes o fuentes.

Se prefiere además que la distancia entre dos fuentes se defina como el bit de mayor orden de dos direcciones de IP que son diferentes sumado a su distancia Euclidiana. Por ejemplo, las dos direcciones de IP 365 (110110101) y 346 (101011010) tienen el bit diferente de mayor orden de 000100000 = 32. Su distancia Euclidiana es 365-346 = 19. Entonces, la distancia es la suma 32+19 = 51. En caso de que las redes se usen como fuentes, se usa la dirección de IP numéricamente menor para el cálculo.

El método de la invención comprende también las etapas de establecer un umbral para el histograma de IPs de fuente suavizado para diferenciar entre un emisor aceptable y un emisor que se sebe rechazar; y aceptar a un emisor o rechazar a un emisor dependiendo de si el emisor está por encima o por debajo del umbral. El umbral puede ser un umbral dinámico, dependiendo de la carga del servidor o del uso de ancho de...

Reivindicaciones:

1. Método de proteger sistemas de ordenadores de ataques sobre una red a la cual está conectado el sistema de ordenadores, comprendiendo el método las etapas de:

a. establecer, durante una operación libre de ataques del sistema de ordenadores, una base de datos en forma de un histograma de IPs de fuente que almacena todas las solicitudes recibidas de todos los emisores del sistema de ordenadores;

b. calcular y almacenar un histograma de IPs de fuente suavizado a partir del histograma de IPs de fuente obtenido en la etapa a), representando el histograma de IPs suavizado la probabilidad de que un emisor particular sea un emisor legítimo;

c. aplicar un umbral sobre el histograma de IPs de fuente suavizado para diferenciar entre un emisor aceptable y un emisor que debe ser rechazado;

d. monitorizar las solicitudes al sistema de ordenadores;

e. aceptar un nuevo emisor para el cual no había ninguna entrada en el histograma de IPs de fuente antes del suavizado si el valor de probabilidad asumido para la dirección de fuente del nuevo emisor derivada del histograma de IPs suavizado excede el umbral.

2. El método de la reivindicación 1, en el que el cálculo del histograma de IPs de fuente suavizado de la etapa b) está hecho considerando las realizaciones de vecindad de la solicitud.

3. El método de cualquiera de las reivindicaciones precedentes, en el que la etapa b) de calcular y almacenar un histograma suavizado se lleva a cabo repetidamente en intervalos de tiempo predefinidos.

4. El método de cualquiera de las reivindicaciones precedentes, en el que el suavizado se lleva a cabo estimando una función de densidad de fuente.

5. El método de cualquiera de las reivindicaciones 2 a 4, en el que la distancia entre dos fuentes se define como el bit de mayor orden de dos direcciones de IP que son diferentes sumadas a su distancia Euclidiana.

6. El método de cualquiera de las reivindicaciones precedentes, en el que el umbral es un umbral dinámico, que depende de la carga del servidor o del uso del ancho de banda del sistema de ordenadores.

7. El método de cualquiera de las reivindicaciones precedentes, en el que el histograma de IPs de fuente suavizado representa la probabilidad de que un emisor particular sea un emisor legítimo.

8. El método de cualquiera de las reivindicaciones precedentes, en el que la etapa b) comprende la etapa de normalizar el histograma de IPs suavizado.

9. El método de cualquiera de las reivindicaciones 1 a 4, que comprende también la etapa de estrangular a un emisor particular.

10. El método de la reivindicación 9, en el que el número de paquetes de IP de un emisor que debe ser rechazado depende del valor de la función de densidad estimada para este emisor.

11. El método de cualquiera de las reivindicaciones precedentes, en el que una solicitud es un paquete de IP, un correo electrónico, una solicitud de DNS, una descarga de FTP, una llamada de VoIP o una solicitud de HTTP.

12. Sistema para proteger a un sistema de ordenadores de ataques sobre una red a la cual el sistema de ordenadores está conectado, comprendiendo el sistema:

medios para monitorizar solicitudes al sistema de ordenadores;

medios para establecer, durante una operación libre de ataques de un sistema de ordenadores, una base de datos en forma de un histograma de IPs de fuente que almacena todas las solicitudes recibidas de todos los emisores del sistema de ordenadores;

caracterizado por

medios para calcular y almacenar un histograma de IPs de fuente suavizado a partir de un histograma de IPs de fuente, representando el histograma de IPs de fuente suavizado la probabilidad de que un emisor particular sea un sistema de ordenadores legítimo;

medios para aplicar un umbral de probabilidad en el histograma de IPs de fuente suavizado para diferenciar entre un emisor aceptable y un emisor que debe ser rechazado;

y

medios para aceptar un nuevo emisor para el cual no había ninguna entrada en el histograma de IPs de fuente antes del suavizado si el valor de probabilidad asumido para la dirección de fuente del nuevo emisor derivado del histograma de IPs de fuente suavizado excede el umbral.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]