Dispositivo de procesamiento.

Un dispositivo de procesamiento (101; 201), que comprende:

- un entorno (107) de ejecución segura que comprende un temporizador (117) y medios para llevar eldispositivo de procesamiento a un estado operativo predeterminado;

en donde el entorno de ejecución segura está configurado para:

- en respuesta a la expiración del temporizador (117), llevar el dispositivo de procesamiento (101; 201)a dicho estado operativo predeterminado,

caracterizado porque el dispositivo de procesamiento comprende además:

- una interfaz (104) de comunicaciones para la comunicación de datos entre el dispositivo deprocesamiento y un sistema (102; 202) de gestión de dispositivo remoto externo al dispositivo deprocesamiento;

y porque el entorno de ejecución segura está configurado además para:

- en respuesta a una recepción, procedente del sistema (102; 202) de gestión de dispositivoremoto a través de dicha interfaz (104) de comunicaciones, de una señal activadora, reiniciar eltemporizador.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E10164806.

Solicitante: TELEFONAKTIEBOLAGET L M ERICSSON AB (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: SMEETS,BERNARD, EKDAHL,PATRIK.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06F21/57 G06F […] › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › Certificados o mantenimiento de plataformas informáticas de confianza, p. ej.: recuperación de seguridad o power-downs, controles, control de versión del software del sistema, actualizaciones de seguridad o valoración de vulnerabilidades.

- G06F9/445 G06F […] › G06F 9/00 Disposiciones para el control por programa, p. ej. unidades de control (control por programa para dispositivos periféricos G06F 13/10). › Carga o inicio de programas (arranque G06F 9/4401; disposiciones de seguridad para la carga o inicio de programas G06F 21/57).

PDF original: ES-2415832_T3.pdf

Fragmento de la descripción:

Dispositivo de procesamiento CAMPO TÉCNICO Se describe un dispositivo de procesamiento y un método correspondiente para llevar un dispositivo de procesamiento a un estado operativo predeterminado.

ANTECEDENTES Los sistemas de procesamiento de datos tales como los ordenadores personales, los sistemas integrados como los teléfonos móviles u otros dispositivos móviles, y otros dispositivos de procesamiento de datos dependen de la ejecución de software correcto que no haya sido manipulado de manera no autorizada. La manipulación del software podría conducir a un comportamiento incorrecto del dispositivo o incluso a ruptura de las características de seguridad fundamentales del dispositivo. Por ello, es particularmente importante proteger el software central del dispositivo.

La operación de los sistemas de procesamiento de datos y similares puede verse perturbada mediante software malicioso tal como programas de virus y troyanos. Una forma de proteger tales dispositivos de usuario frente a estos tipos de amenazas consiste en desplegar programas de antivirus y de seguridad Internet tales como los ofrecidos por compañías como Symantec, F-Secure y E-set. Con el paso de los años, estas herramientas de protección han resultado ser muy eficaces para bloquear amenazas conocidas (y similares) . Mediante el uso de tecnologías de Sistema de Detección de Intrusión en estas herramientas, es también posible impedir muchos otros ataques sobre los dispositivos de usuario. Otra alternativa de atacar el software malicioso consiste en mantener lo que se conoce como “ruta de acceso de software de confianza”. En este caso, la idea básica consiste en que todo el software que se ejecuta en un dispositivo sea auténtico (y con la esperanza de que no sea perjudicial) . La autenticidad del software se entiende en el sentido de que tiene un arranque de seguridad que garantiza que el sistema (básico) que está cargado en el dispositivo del usuario es auténtico, y que el sistema tiene entonces que cargar solamente el software que es auténtico, lo que puede ser reforzado con el uso de signaturas digitales que se puede necesitar que cada software lleve a cabo. Un estándar industrial para realizar arranque de seguridad ha sido definido por el Trusted Computing Group (TCG) , véase por ejemplo la “Especificación TCG, Visión General de la Arquitectura”, Specification, Revisión 1.4, Agosto de 2007.

Aún más, sigue existiendo el problema de que, a pesar de las medidas anteriores, pueden aún tener éxito algunos ataques y afectar al funcionamiento de un dispositivo de usuario.

El TCG ha desarrollado un mecanismo seguro conocido como atestación, mediante el que un sistema observador externo (servidor) puede interrogar el estado del motor de seguridad central, mencionado como Módulo de Plataforma de Confianza (TPM) , por ejemplo como se describe en la “Especificación TCG, Visión General de la Arquitectura” (ibid.) y en la “Especificación Principal TPM Nivel 2 Versión 1.2, Revisión 103”. Este proceso se conoce como atestación remota, e incluye que el servidor reciba un valor firmado de estado de registro de TPM PCR. Esto permite al servidor remoto seguir el rastro de, por ejemplo, el software que se cargó en el dispositivo de usuario. Sin embargo, la atestación remota de la técnica anterior mencionada anteriormente, no proporciona una forma segura para que el servidor o cualquier sistema de gestión de dispositivo de usuario decida y ejecute correctamente un rearranque (reinicio) del dispositivo de usuario en caso de que un dispositivo de usuario sea infectado por software malicioso.

El software de detección de virus y de IDS no puede impedir por completo que el software malicioso alcance un dispositivo de usuario. El uso de software firmado puede ser ejecutado para los componentes estándar de un sistema (como software de arranque y módulos de software de OS) . Para controladores de dispositivos, un cumplimiento estricto es más problemático debido a que ello implica, por ejemplo, que los desarrolladores de tarjetas gráficas deben obtener sus controladores de dispositivo firmados por el proveedor del OS o por el proveedor del dispositivo de usuario. Para software de aplicación, la metodología de software firmado se considera con frecuencia que es demasiado restrictiva para los desarrolladores de la aplicación. Por lo tanto, no se usa con frecuencia una cadena de software de confianza (signaturas) y se usa en su lugar una interacción de usuario mediante la que se solicita al usuario que proporcione su aceptación de este software que va a ser instalado en el dispositivo. Tal propuesta se utiliza, por ejemplo, en el sistema Android para dispositivos móviles. De ese modo, incluso en presencia de soluciones de arranque seguro tal como la que define el TCG, sigue existiendo la necesidad de una protección mejorada frente al software malicioso.

La función de atestación remota según se ha descrito por TCG, puede ser usada por un sistema de gestión de dispositivo para observar el dispositivo y para concluir que el dispositivo está infectado. Sin embargo, esto implica que la parte confiable del dispositivo de usuario esté capacitada para observar su funcionamiento completo, es decir, esté capacitada para tomar la decisión de que está infectada. Sin embargo, si ocurre tal infección, ha sido el software de protección del dispositivo el que ha fallado realmente en cuanto a bloquear el software malicioso.

En términos de TCG, existe un problema adicional dado que el núcleo de los mecanismos de protección está construido en torno al TPM que es un módulo de hardware resistente a las manipulaciones que está capacitado para mantener secretos y variables de estado de forma segura. Sin embargo, el TPM es un dispositivo esclavo, es decir, que actúa cuando recibe instrucciones de que lo haga. Con ello, el cálculo realizado por el TPM es inducido por el software del dispositivo de usuario, es decir, en caso de una infección, el cálculo realizado por el TPM está inducido por una entidad infectada. En consecuencia, cuando llega una petición de atestación remota, el software malicioso puede poner de nuevo el dispositivo en un estado aparentemente correcto, ocultarse en sí mismo, e iniciar el proceso de petición de atestación. Cuando la respuesta de la atestación ha finalizado, el software malicioso puede tomar de nuevo el control. Mientras tanto, el sistema de gestión obtiene todavía las indicaciones procedentes del dispositivo de que todo está ok, aunque el sistema de gestión pueda tener indicación procedente de otras observaciones en el sentido de que hay algo erróneo en cuanto a las operaciones del dispositivo.

El documento US7360253 describe un método de estimulación de un estado operativo conocido en un ordenador. El ordenador incluye un circuito de vigilancia y ejecuta un sistema de monitorización. El circuito de vigilancia incluye un temporizador, y tras la expiración del temporizador, el ordenador es arrancado de nuevo a menos que el sistema de monitorización envíe un mensaje al circuito de vigilancia que provoque un reinicio del temporizador.

Sin embargo, sigue existiendo el problema de que la seguridad del método de la técnica anterior mencionado en lo que antecede dependa del sistema de monitorización. Con ello, si el sistema de monitorización es atacado, la seguridad del método puede verse comprometida.

Un método similar se conoce a partir del documento US 2006/143446.

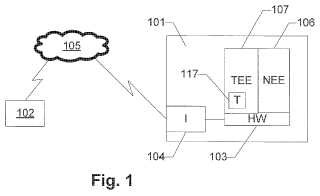

SUMARIO En la presente memoria se describe un dispositivo de procesamiento que comprende:

- un entorno de ejecución segura, que comprende medios para llevar el dispositivo de procesamiento a un estado operativo predeterminado; y un temporizador; -una interfaz de comunicación para comunicación de datos entre el dispositivo de procesamiento y un sistema de gestión de dispositivo remoto, externo al dispositivo de procesamiento;

en donde el entorno de ejecución segura está configurado - en respuesta a la expiración del temporizador, para llevar el dispositivo de procesamiento a dicho estado operativo predeterminado; -en respuesta a una recepción, procedente del sistema de gestión de dispositivo remoto a través de dicha interfaz de comunicación, de una señal de activación, para reiniciar el temporizador.

Con ello, las realizaciones del dispositivo de procesamiento descritas en la presente memoria proporcionan un mecanismo eficiente, fácilmente implementable, para imponer que el dispositivo de procesamiento sea llevado a un estado operativo predeterminado, por ejemplo un estado que cause una nueva carga del software auténtico inicial, y de ese modo la reanudación del funcionamiento normal de un dispositivo de usuario infectado que está... [Seguir leyendo]

Reivindicaciones:

1. Un dispositivo de procesamiento (101; 201) , que comprende:

- un entorno (107) de ejecución segura que comprende un temporizador (117) y medios para llevar el dispositivo de procesamiento a un estado operativo predeterminado; en donde el entorno de ejecución segura está configurado para:

- en respuesta a la expiración del temporizador (117) , llevar el dispositivo de procesamiento (101; 201) a dicho estado operativo predeterminado, caracterizado porque el dispositivo de procesamiento comprende además:

-una interfaz (104) de comunicaciones para la comunicación de datos entre el dispositivo de procesamiento y un sistema (102; 202) de gestión de dispositivo remoto externo al dispositivo de procesamiento; y porque el entorno de ejecución segura está configurado además para: -en respuesta a una recepción, procedente del sistema (102; 202) de gestión de dispositivo remoto a través de dicha interfaz (104) de comunicaciones, de una señal activadora, reiniciar el temporizador.

2. Un dispositivo de procesamiento según la reivindicación 1, en donde la señal activadora comprende un valor de temporizador, y en donde el entorno de ejecución segura está adaptado para reiniciar el temporizador a partir del valor de temporizador recibido.

3. Un dispositivo de procesamiento según una cualquiera de las reivindicaciones anteriores, en donde el entorno de ejecución segura está adaptado para enviar un primer nonce (vector de inicialización) al sistema de gestión de dispositivo remoto, para extraer un segundo nonce (vector de inicialización) de la señal activadora recibida; para comparar el primer y el segundo nonces (vectores de inicialización) ; y, para reiniciar el temporizador solamente, si el primer y el segundo nonces (vectores de inicialización) son iguales.

4. Un dispositivo de procesamiento según la reivindicación 3, en donde el entorno de ejecución segura está configurado para verificar la autenticidad del segundo nonce (vector de inicialización) , y para reiniciar el temporizador solamente, si la autenticidad ha sido verificada con éxito.

5. Un dispositivo de procesamiento según una cualquiera de las reivindicaciones anteriores, en donde el entorno de ejecución segura está configurado para llevar el dispositivo de procesamiento a dicho estado operativo predeterminado mediante el re-arranque del dispositivo de procesamiento en un estado predeterminado.

6. Un dispositivo de procesamiento según la reivindicación 5, en donde el re-arranque comprende verificar la autenticidad de un componente de software básico para proporcionar un conjunto de funciones básicas de sistema, y cargar el componente de software básico condicionado a una verificación con éxito.

7. Un dispositivo de procesamiento según la reivindicación 5 ó 6, en donde el dispositivo de procesamiento está configurado para enviar, después de un reinicio del dispositivo de procesamiento en el estado predeterminado, un mensaje al sistema de gestión de dispositivo indicativo del estado operativo del dispositivo de procesamiento.

8. Un dispositivo de procesamiento, según la reivindicación 7, en donde enviar un mensaje al sistema de gestión de dispositivo indicativo del estado operativo del dispositivo de procesamiento comprende recibir una petición de atestación desde el sistema de gestión de dispositivo y responder a la petición de atestación recibida mediante comunicación de al menos un valor de una variable de estado indicativa del estado operativo del dispositivo de procesamiento mantenido por el entorno de ejecución segura.

9. Un dispositivo de procesamiento según una cualquiera de las reivindicaciones anteriores, en donde el entorno de ejecución segura comprende un identificador que identifica el dispositivo de procesamiento, una clave pública asociada al sistema de gestión de dispositivo, el temporizador, y una clave criptográfica para verificar la autenticidad del estado operativo predeterminado.

10. Un dispositivo de procesamiento según una cualquiera de las reivindicaciones anteriores, que comprende además un entorno de ejecución normal que tiene un nivel de seguridad más bajo que el entorno de ejecución segura; en donde el entorno de ejecución segura está asegurado frente a una alteración no autorizada por parte del entorno de ejecución normal.

11. Un dispositivo de procesamiento según la reivindicación 10, en donde el entorno de ejecución normal comprende un sistema operativo y opcionalmente software de aplicación adicional para operar el dispositivo de procesamiento.

12. Un dispositivo de procesamiento según una cualquiera de las reivindicaciones anteriores, configurado para proporcionar comunicación protegida criptográficamente entre el sistema de gestión de dispositivo y el entorno de ejecución segura.

13. Un sistema (102; 202) de gestión de dispositivo para controlar el funcionamiento de un dispositivo (101; 201) de procesamiento remoto externo al sistema de gestión de dispositivo, comprendiendo el dispositivo de procesamiento remoto un entorno (107) de ejecución segura que comprende un temporizador (117) y medios para llevar el dispositivo de procesamiento a un estado operativo predeterminado; comprendiendo el sistema de gestión de dispositivo:

una interfaz de comunicaciones para comunicación de datos entre el sistema de gestión de dispositivo y el dispositivo de procesamiento remoto; medios de procesamiento configurados para:

- determinar un estado operativo del dispositivo de procesamiento remoto; -en respuesta al estado operativo determinado, enviar una señal activadora al dispositivo de procesamiento a través de la interfaz de comunicaciones para provocar que el dispositivo de procesamiento reinicie el temporizador.

14. Un sistema de gestión de dispositivo según la reivindicación 13, configurado para observar y analizar tráfico de datos de uno o más dispositivos de procesamiento remoto con el fin de determinar uno o más parámetros indicativos de un funcionamiento normal de los uno o más dispositivos; y, condicionada a los uno o más parámetros determinados, enviar una señal predeterminada al uno o más dispositivos de procesamiento para provocar que el dispositivo de procesamiento reinicie el temporizador.

15. Un sistema de comunicaciones que comprende un dispositivo de procesamiento según se ha definido en una cualquiera de las reivindicaciones 1 a 12, y un sistema de gestión de dispositivo según se ha definido en una cualquiera de las reivindicaciones 13 a 14.

16. Un método de operar un dispositivo de procesamiento (101; 201) bajo el control de un sistema (102; 202) de gestión de dispositivo remoto externo al dispositivo de procesamiento, comprendiendo el dispositivo de procesamiento un entorno (107) de ejecución segura que comprende un temporizador (117) y medios para llevar el dispositivo de procesamiento a un estado operativo predeterminado; comprendiendo el método:

-en respuesta a la expiración del temporizador (117) , llevar el dispositivo de procesamiento (101; 201) a dicho estado operativo predeterminado; -en respuesta a una recepción, procedente del sistema (102; 202) de gestión de dispositivo remoto a través de una interfaz (104) de comunicaciones del dispositivo de procesamiento, de una señal activadora generada por el sistema de gestión de dispositivo remoto en respuesta a un estado operativo determinado del dispositivo de procesamiento, reiniciar el temporizador.

17. Un producto de programa de ordenador adaptado para implementar un entorno de ejecución segura para un dispositivo de procesamiento, comprendiendo el entorno de ejecución segura un temporizador y medios para llevar el dispositivo de procesamiento a un estado operativo predeterminado; y configurado para ejecutar las etapas del método según la reivindicación 16.

Patentes similares o relacionadas:

Procedimiento de gestión de módulos de software integrados para una computadora electrónica de un dispositivo de conmutación eléctrica, del 17 de Junio de 2020, de SCHNEIDER ELECTRIC INDUSTRIES SAS: Procedimiento de gestión de módulos de software integrados para una computadora electrónica integrada de un dispositivo eléctrico de conmutación de […]

Comunicación de datos de recompensa entre aplicaciones, del 10 de Junio de 2020, de Outfit7 Limited: Método de comunicación de datos de recompensa desde una primera aplicación que se ejecuta en un dispositivo de procesamiento de datos hasta una segunda aplicación […]

Compartición de objetos de primera clase a través de múltiples lenguajes de programación interpretados, del 29 de Abril de 2020, de THE BOEING COMPANY: Un método para compartir construcciones de lenguaje entre diferentes lenguajes de secuencias de comandos basados en Java, en el que las construcciones del […]

Sistema de control de acceso al servicio y procedimiento que usa un agente del navegador integrado, del 15 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un sistema de control de acceso al servicio que usa un agente del navegador integrado, comprendiendo el sistema: un servidor que proporciona […]

Menú y configuración aumentada de búsqueda para aplicaciones informáticas, del 18 de Marzo de 2020, de Microsoft Technology Licensing, LLC: Un sistema, que comprende: un componente de referencia configurado para acceder a un conjunto de metadatos almacenados en un archivo […]

Sistemas y métodos para sincronización de datos y gestión de conmutación por error, del 19 de Febrero de 2020, de IEX Group, Inc: Un método para ejecutar una aplicación de forma expeditiva en al menos un procesador informático, comprendiendo el método: ejecutar simultáneamente una pluralidad de instancias […]

Aparatos y procedimientos de ampliación de servicios de aplicaciones, del 12 de Febrero de 2020, de QUALCOMM INCORPORATED: Un procedimiento para ampliar servicios de un dispositivo de usuario, que comprende: identificar una primera aplicación residente en el dispositivo […]

Método para transmitir y verificar la validez de los datos de configuración en un sistema electrónico, sistema electrónico asociado y producto de programa informático, del 29 de Enero de 2020, de ALSTOM Transport Technologies: Método para transmitir y verificar la validez de los datos de configuración en un sistema electrónico con almacenamiento centralizado de los […]