Técnica para habilitar un flujo nominal de un archivo ejecutable.

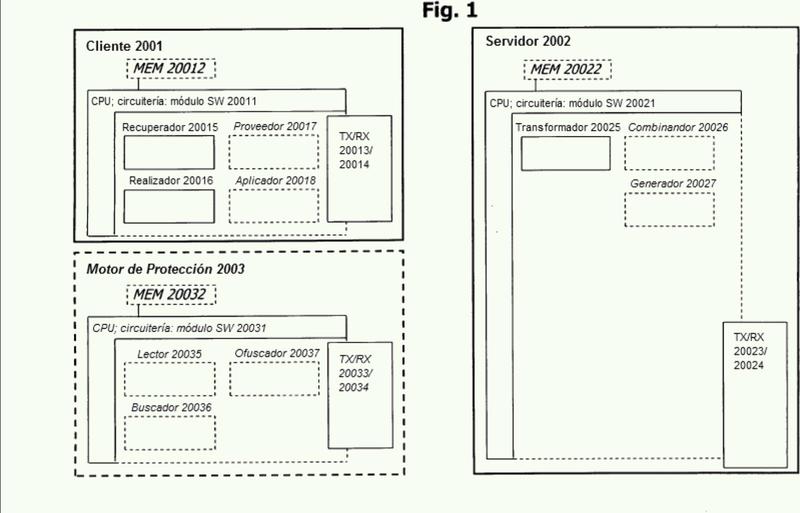

Un método para habilitar un flujo nominal de un archivo (300) ejecutable en un cliente (2001),

en donde el archivo ejecutable comprende código ejecutable que carece al menos de una constante nominal, en donde el archivo ejecutable comprende una porción de código de ofuscación en una ubicación donde está careciendo de la constante nominal, en donde solamente la constante nominal habilita el flujo nominal del archivo ejecutable, y en donde al menos una constante nominal es un valor numérico usado en el código ejecutable, cuyo número permanece sin cambios durante todo el tiempo de ejecución del archivo ejecutable, siendo el método realizado por el cliente y comprendiendo:

recuperar (S1-1) información de hardware sustancialmente única del cliente;

transmitir (S1-2) una de la información de hardware y de la información derivada de la misma a un servidor (2002);

recibir (S1-3) al menos una constante transformada que se ha transformado por medio de un proceso de cifrado en base a una de la información de hardware y de la información derivada de la misma; y

realizar (S1-5), usando una de la información de hardware y de la información derivada de la misma, una transformación inversa sobre al menos una constante transformada para recuperar la constante nominal, en donde la transformación inversa es un proceso de descifrado, que es parte de la porción de código de ofuscación.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E14003279.

Solicitante: DENUVO GMBH.

Nacionalidad solicitante: Austria.

Dirección: Strubergasse 26 5020 Salzburg AUSTRIA.

Inventor/es: GABLER,CHRISTOPHER, YATES,ROBERT, RAUCH,LEO, MONINGER,MATTHIAS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/12 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › Protección de software ejecutable.

PDF original: ES-2627951_T3.pdf

Patentes similares o relacionadas:

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Protección de seguridad de aplicaciones de dispositivos móviles basada en personalización y vinculación segura de dominios de código, del 10 de Junio de 2020, de Afirma Consulting & Technologies, S.L: Un método asociado con uno o más proveedores de servicios y un proveedor de servicios de personalización en relación a la personalización de seguridad […]

Sistema y método anticlonación, del 20 de Mayo de 2020, de Callsign, Inc: Sistema para autentificar una instancia de aplicación de software, comprendiendo el sistema: un dispositivo de usuario […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Procedimiento y equipo para proteger un software frente a una utilización no autorizada, del 12 de Febrero de 2020, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proteger un software frente a una utilización no autorizada, en el que el software incluye un software ejecutable […]

Procedimiento, sistema, terminal y servidor de gestión de dispositivos para instalar componentes de software, del 27 de Noviembre de 2019, de HUAWEI TECHNOLOGIES CO., LTD.: Un procedimiento para instalar componentes de software, que comprende: recibir , mediante un terminal, un paquete de componentes de software suministrado directamente […]

Método y aparato de detección de amenazas y sistema de red, del 30 de Octubre de 2019, de HUAWEI TECHNOLOGIES CO., LTD.: Un método de detección de amenazas que se aplica a un escenario de carga de retardo, el método comprende:

al cargar un localizador uniforme […]

Método y aparato de detección de amenazas y sistema de red, del 30 de Octubre de 2019, de HUAWEI TECHNOLOGIES CO., LTD.: Un método de detección de amenazas que se aplica a un escenario de carga de retardo, el método comprende:

al cargar un localizador uniforme […]

Control de acceso a un programa, del 30 de Octubre de 2019, de Rovio Entertainment Ltd: Un aparato que comprende:

medios configurados para almacenar un valor de duración de retraso;

medios configurados para iniciar retraso […]

Control de acceso a un programa, del 30 de Octubre de 2019, de Rovio Entertainment Ltd: Un aparato que comprende:

medios configurados para almacenar un valor de duración de retraso;

medios configurados para iniciar retraso […]