Sistema y método para proporcionar acceso autorizado a contenido digital.

Un método llevado a cabo por un proveedor de servicio para proporcionar un acceso autorizado a un contenido de PPV,

que comprende las etapas de:

recibir una solicitud de acceso a un contenido desde una pluralidad de usuarios;

en respuesta a la solicitud de acceso, proporcionar un par de claves asimétricas que tienen una clave de codificación pública y una clave de codificación privada para cada uno de la pluralidad de usuarios;

proporcionar una única clave de unidad de dispositivo para cada uno de la pluralidad de usuarios, donde cada una de las claves de unidad de dispositivo está codificada con la clave de codificación pública asociada con cada usuario;

proporcionar un primer mensaje de control de habilitación (ECM - Entitlement Control Message, en inglés) para la solicitud de acceso, incluyendo la etapa de proporcionar el primer ECM:

a) proporcionar reglas de acceso para la solicitud de acceso en el primer ECM;

b) proporcionar un primer código de autenticación de mensaje (MAC - Message Authentication Code, en inglés) para al menos las reglas de acceso en el primer ECM; y

c) proporcionar el primer ECM como un ECM dirigido a un grupo, de multidifusión a la pluralidad de usuarios; y además,

proporcionar un segundo ECM para la solicitud de acceso, donde la etapa de proporcionar el segundo ECM incluye: a) codificar una primera copia de una clave de programa con la clave de unidad de dispositivo, siendo la clave de programa operable para descodificar el contenido para la 20 solicitud de acceso y deducir el primer MAC; y

b) proporcionar la primera copia codificada de la clave de programa en el segundo ECM; y

donde proporcionar el segundo ECM comprende proporcionar el segundo ECM como un ECM dirigido a una unidad para cada uno de la pluralidad de usuarios, donde el ECM dirigido a una unidad incluye una clave de programa codificada con la clave de unidad de dispositivo que es única para cada uno de los usuarios.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2005/042018.

Solicitante: GENERAL INSTRUMENT CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 101 TOURNAMENT DRIVE HORSHAM, PENNSYLVANIA 19044 ESTADOS UNIDOS DE AMERICA.

Inventor/es: MEDVINSKY, ALEXANDER.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04N21/266 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 21/00 Distribución selectiva de contenido, p. ej. televisión interactiva, VBD [Video Bajo Demanda] (transmisión bidireccional en tiempo real de datos de vídeo en movimiento H04N 7/14). › Gestión del canal o del contenido, p. ej. generación y gestión de claves y mensajes de derecho en un sistema de acceso condicional o la fusión de un canal de VBD de difusión única con un canal de multidifusión.

- H04N21/4623 H04N 21/00 […] › Procesamiento de mensajes de derecho, p. ej. ECM [Mensaje de Control de Derecho] o EMM [Mensaje de Gestión de Derecho].

PDF original: ES-2404041_T3.pdf

Fragmento de la descripción:

Sistema y método para proporcionar acceso autorizado a contenido digital

Antecedentes La programación de TV de pago digital proporcionada a los descodificadores (STBs – Set Top Boxes, en inglés) de cable y satélite durante mucho tiempo ha sido proporcionada con acceso condicional y gestión de derechos digitales (DRM – Digital Rights Management, en inglés) . Como se ha entendido convencionalmente, el acceso condicional se refiere al control del acceso a la transmisión o emisión particulares, independientemente del contenido específico en tal transmisión o emisión. PowerKEY, de Scientific Atlanta, y MediaCipher, de Motorola, son ejemplos comunes de tecnologías de acceso convencionales. También, como se ha entendido convencionalmente, DRM se refiere al control del acceso a un contenido particular, independientemente del modo de transmisión o emisión de tal contenido.

Un planteamiento convencional para la gestión de clave de codificación de los sistemas de DRM actuales implica el suministro de una clave de descodificación de contenido normalmente estático para cada receptor, tal como un STB de cable o satélite, por lo que la clave de descodificación de contenido está codificada con la clave pública de ese receptor y digitalmente firmada por el proveedor de servicio, tal como el servicio de TV por cable (CATV – CAble TV, en inglés) o de TV por satélite. El receptor utiliza entonces la clave de descodificación de contenido para descodificar y acceder al contenido proporcionado por el proveedor de servicio. Este planteamiento convencional proporciona un nivel inadecuado de seguridad para contenido de tipo premium porque la misma clave de descodificación de contenido estático se utiliza para una sola pieza de contenido. Así, cuando un proveedor de servicio emite ese contenido, puede ser visto por cualquiera que posea la clave de descodificación de contenido asociada con tal contenido, cuya clave puede haber sido averiguada e ilegalmente distribuida en la Internet o similar. El alcance de tal brecha de seguridad es potencialmente infinito y se termina sólo después de que es descubierta, y el contenido es recodificado con una nueva clave de descodificación de contenido.

Otro problema asociado con el planteamiento de gestión convencional de clave es que no escala suficientemente bien para soportar los sistemas de emisión. Esto es porque la codificación pública de la clave utilizada para proporcionar una clave de descodificación de contenido para cada usuario es demasiado lenta y requeriría una inversión por parte de un operador de grandes cantidades de hardware costoso. Esto es especialmente problemático para las emisiones de Pago Por Visión (PPV – Pay Per View, en inglés) , donde millones de potenciales usuarios solicitarán la descodificación durante un relativamente corto periodo de tiempo.

Compendio Por consiguiente, en esta memoria se describen realizaciones que proporcionan un planteamiento para la gestión de clave codificada para una arquitectura de gestión de derechos digitales (DRM – Digital Rights Management, en inglés) que incluye múltiples niveles de gestión de clave para minimizar el uso del ancho de banda, aun maximizando la seguridad para la arquitectura de DRM. En un ejemplo, se proporciona una estructura de datos para la gestión de clave codificada que incluye un par de claves pública / privada y tres capas adicionales de claves simétricas para autorizar el acceso a una pluralidad de contenidos.

BREVE DESCRIPCIÓN De LOS DIBUJOS

Se ilustran realizaciones a modo de ejemplo en las figuras siguientes, en las cuales números iguales indican elementos iguales, donde:

la FIG. 1 ilustra una vista de alto nivel de un sistema de distribución de contenido 100 de acuerdo con una realización;

la FIG. 2 ilustra una jerarquía de gestión de clave para una arquitectura de DRM de acuerdo con una realización;

la FIG. 3 ilustra una configuración de alto nivel para un receptor de acuerdo con una realización;

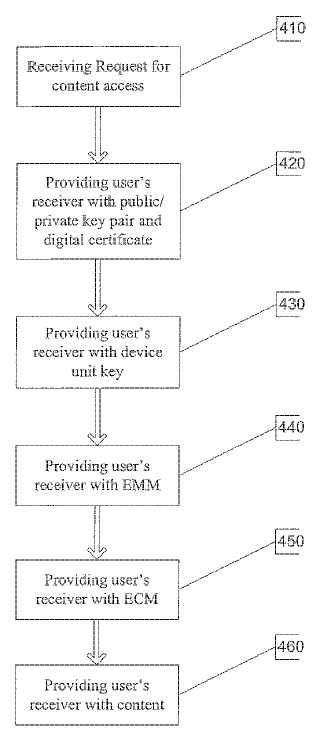

la FIG. 4 ilustra un flujo de proceso para implementar la jerarquía de gestión de clave ilustrada en la FIG. 1, de acuerdo con una realización;

la FIG. 5 ilustra un flujo de proceso detallado para la jerarquía de gestión de clave ilustrada en la FIG. 2, de acuerdo con una realización;

la FIG. 6 ilustra una jerarquía de gestión de clave alternativa para una arquitectura de DRM de acuerdo con una realización; y

la FIG. 7 ilustra un flujo de proceso detallado para la jerarquía de gestión de clave ilustrada en la FIG. 6.

Descripción Detallada Con propósitos de sencillez e ilustrativos, los principios de las realizaciones se describen con referencia principalmente a ejemplos de los mismos. En la siguiente descripción, se explican numerosos detalles específicos para proporcionar un profundo conocimiento de las realizaciones. En otros casos, los métodos y estructuras bien conocidos no han sido descritos para no oscurecer innecesariamente las realizaciones.

La FIG. 1 ilustra una vista de alto nivel de un sistema de distribución de contenido 100 de acuerdo con una realización. El sistema 100 incluye un proveedor de servicio 110, una red de transmisión inalámbrica 120 (tal comouna red de transmisión por satélite) , una red de transmisión terrestre 130 (tal como una Red de Área Terrestre o una red de cable) , una pluralidad de receptores 140a-140n y 150a-150n para que los usuarios reciban contenido de un proveedor de servicio 110 a través de la red de transmisión por satélite 120. Tal como se refiere en esta memoria, el contenido proporcionado a los usuarios incluye cualquier dato o información de audio o video, tal como servicios de audio transmitidos en tiempo real, servicios de video transmitidos en tiempo real, servicios de datos transmitidos en tiempo real o archivos protegidos por DRM que son emitidos utilizando un protocolo tal como FLUTE. Tal como se refiere también en esta memoria, un usuario es un individuo, un grupo de individuos, una compañía, una corporación o cualquier otra entidad que compre, suscriba o esté de otra forma autorizada para recibir acceso a uno o más contenidos particulares. Ejemplos de usuarios son, pero no están limitados a, abonados de CATV, abonados de TV por satélite, abonados de radio por satélite y compradores de Pago Por Visión (PPV – Pay Per View, en inglés) de eventos de PPV. Tal como se refiere también en esta memoria, un evento de PPV es un contenido particular para el cual se le factura a un usuario cada vez que se accede a tal contenido.

Como se hará referencia también en esta memoria, un proveedor de servicio es un individuo, un grupo de individuos, una compañía, una corporación o cualquier otra entidad que distribuya contenido a uno o más usuarios. Ejemplos de proveedores de servicio son proveedores o compañías de CATV, TV por satélite, radio por satélite y música en línea. A su vez, el proveedor de servicio recibe contenido de uno o más proveedores de contenido (no mostrados) , tal como estudios cinematográficos, compañías discográficas, redes de emisión de televisión, etc. Debe observarse que un proveedor de contenido es también operable como un proveedor de servicio para proporcionar directamente su contenido a usuarios de la misma manera que se muestra para el proveedor de servicio 110 en la FIG. 1. Como se hace referencia también en esta memoria, un receptor es un dispositivo que un usuario utiliza para acceder a contenido proporcionado por un proveedor de servicio (o proveedor de contenido) , a cuyo contenido tiene el usuario autorización a acceder. Ejemplos de receptores son descodificadores de CATV y de TV por satélite y receptores de radio por satélite. Debe observarse que un receptor es operable como una unidad independiente o una parte integral de un dispositivo de visión de contenido, tal como una televisión con un receptor de satélite o de CATV integrado.

La FIG. 2 ilustra una jerarquía de gestión de clave 200 para una arquitectura de DRM que es capaz de proporcionar acceso condicional y DRM de contenido a una pluralidad de usuarios. La estructura de DRM es operable como una estructura de datos legibles por ordenador codificada en un medio legible por ordenador y escalable para acomodar a los usuarios aun minimizando el uso del ancho de banda y sin la adición de caros aceleradores de hardware. La jerarquía de gestión de clave 200 es operable en un entorno de multidifusión de IP de un solo sentido, donde no hay ninguna ruta de retorno disponible desde cada receptor. No obstante, se contemplan realizaciones alternativas en las cuales la jerarquía de gestión de clave 200 está también optimizada para operación en un entorno de multidifusión de IP bidireccional, donde al... [Seguir leyendo]

Reivindicaciones:

1. Un método llevado a cabo por un proveedor de servicio para proporcionar un acceso autorizado a un contenido de PPV, que comprende las etapas de:

recibir una solicitud de acceso a un contenido desde una pluralidad de usuarios;

en respuesta a la solicitud de acceso, proporcionar un par de claves asimétricas que tienen una clave de codificación pública y una clave de codificación privada para cada uno de la pluralidad de usuarios;

proporcionar una única clave de unidad de dispositivo para cada uno de la pluralidad de usuarios, donde cada una de las claves de unidad de dispositivo está codificada con la clave de codificación pública asociada con cada usuario;

proporcionar un primer mensaje de control de habilitación (ECM – Entitlement Control Message, en inglés) para la solicitud de acceso, incluyendo la etapa de proporcionar el primer ECM:

a) proporcionar reglas de acceso para la solicitud de acceso en el primer ECM;

b) proporcionar un primer código de autenticación de mensaje (MAC – Message Authentication Code, en inglés) para al menos las reglas de acceso en el primer ECM; y

c) proporcionar el primer ECM como un ECM dirigido a un grupo, de multidifusión a la pluralidad de usuarios; y además,

proporcionar un segundo ECM para la solicitud de acceso, donde la etapa de proporcionar el segundo ECM incluye:

a) codificar una primera copia de una clave de programa con la clave de unidad de dispositivo, siendo la clave de programa operable para descodificar el contenido para la solicitud de acceso y deducir el primer MAC; y

b) proporcionar la primera copia codificada de la clave de programa en el segundo ECM; y

donde proporcionar el segundo ECM comprende proporcionar el segundo ECM como un ECM dirigido a una unidad para cada uno de la pluralidad de usuarios, donde el ECM dirigido a una unidad incluye una clave de programa codificada con la clave de unidad de dispositivo que es única para cada uno de los usuarios.

2. El método de la reivindicación 1, que comprende también las etapas de: recibir una solicitud de acceso a otro servicio para el contenido; y en respuesta a la solicitud de acceso al otro servicio, proporcionar un mensaje de gestión de habilitación

(EMM – Entitlement Management Message, en inglés) , incluyendo la etapa de proporcionar el EMM, a) codificar una clave de servicio con una clave de unidad de dispositivo que es única para una fuente de la otra solicitud de acceso a servicio, siendo la clave de servicio operable para proporcionar la codificación y descodificación de la clave de programa; y b) proporcionar la clave de servicio codificada en el EMM.

3. El método de la reivindicación 3, en el que en repuesta a la solicitud de acceso al otro servicio, la etapa de proporcionar el primer ECM incluye también: c) proporcionar reglas de acceso a otro servicio para el acceso a otro servicio en el primer ECM; d) codificar una segunda copia de la clave de programa con la clave de servicio; e) proporcionar la segunda copia de la clave de programa en el primer ECM; y

f) proporcionar un segundo MAC para al menos las reglas de acceso a otro servicio y la segunda copia de la clave de programa, siendo la segunda copia de la clave de programa operable para descodificar el contenido para el acceso al otro servicio y deducir el segundo MAC.

4. El método de la reivindicación 1, en el que la etapa de proporcionar reglas de acceso para la solicitud de acceso en el primer ECM comprende las etapas de:

proporcionar un subconjunto predeterminado de las reglas de acceso para la solicitud de acceso en el primer ECM y una primera velocidad; y

proporcionar un recordatorio de las reglas de acceso en el primer ECM a una velocidad menor que la velocidad de proporcionar el subconjunto predeterminado de reglas de acceso, donde el recordatorio de las reglas de acceso en el primer ECM comprende todas las reglas del primer ECM que no forman parte del subconjunto predeterminado.

5. El método de la reivindicación 1, que comprende también las etapas de:

recibir una solicitud de itinerancia para el contenido, donde la solicitud de itinerancia es una solicitud de acceso a itinerancia o una solicitud de acceso a otro servicio; y

en respuesta a la solicitud de itinerancia, proporcionar una clave de unidad de dispositivo de itinerancia que es única para una fuente de la solicitud de itinerancia.

6. El método de la reivindicación 5, que comprende también la etapa de:

en respuesta a la solicitud de itinerancia que es la solicitud de acceso de itinerancia, proporcionar un ECM de itinerancia, incluyendo la etapa de proporcionar el ECM de itinerancia,

a) codificar una clave de programa de itinerancia con la clave de unidad de dispositivo de itinerancia, siendo la clave de programa de itinerancia operable para descodificar el contenido para la solicitud de acceso mediante itinerancia; y

b) proporcionar la clave de programa de itinerancia en el ECM de itinerancia.

7. El método de la reivindicación 5, que comprende también la etapa de: en repuesta a la solicitud de itinerancia que es la solicitud de acceso a otro servicio, proporcionar un EMM de itinerancia, donde la etapa de proporcionar el EMM incluye, c) codificar una clave de servicio de itinerancia con al menos la clave de unidad de

dispositivo de itinerancia; y d) proporcionar la clave de servicio de itinerancia en el EMM de itinerancia.

8. El método de la reivindicación 7, que comprende también la etapa de:

en respuesta a que la solicitud de itinerancia es la solicitud de acceso a otro servicio, proporcionar un ECM de itinerancia, incluyendo la etapa de proporcionar el ECM de itinerancia,

a) codificar una clave de programa de itinerancia con la clave de servicio de itinerancia, siendo la clave de programa de itinerancia operable para descodificar el contenido para el acceso al otro servicio mediante itinerancia; y

b) proporcionar la clave de programa de itinerancia en el ECM de itinerancia.

9. El método de la reivindicación 1, que comprende también la etapa de:

proporcionar un mensaje de gestión de habilitación (EMM – Entitlement Management Message, en inglés) que incluye una clave de programa de vista previa gratuita, donde la clave del programa para vista previa gratuita es operable para permitir una vista previa gratuita de contenido mediante la solicitud de acceso.

Patentes similares o relacionadas:

Aparato de recepción, método de recepción, aparato de difusión, método de difusión, programa y sistema de control de aplicación de enclavamiento, del 5 de Febrero de 2020, de SONY CORPORATION: Un dispositivo de recepción que recibe contenido emitido a través de una red de difusión , comprendiendo el dispositivo: una unidad de ejecución […]

Procedimiento de gestión del número de visualizaciones, procesador de seguridad y terminal para este procedimiento, del 14 de Agosto de 2019, de VIACCESS: Procedimiento de gestión del número de visualizaciones de un contenido audiovisual, constando este procedimiento de: - el suministro de un contenido audiovisual […]

Método y dispositivo para proteger un contenido multimedia descifrado antes de su transmisión a un dispositivo de consumo, del 15 de Mayo de 2019, de NAGRAVISION S.A.: Un método para proteger un contenido multimedia (MC) cifrado mediante una clave del contenido multimedia (MK), dicho método se lleva a cabo mediante un módulo […]

Procedimiento de difusión de un contenido multimedia protegido, del 2 de Abril de 2019, de VIACCESS: Procedimiento de difusión de un contenido multimedia protegido por derechos de acceso a terminales mecánicamente independientes los unos de los otros y conectados con un […]

Método para la protección de claves de desciframiento en un descodificador y descodificador para la aplicación de este método, del 25 de Enero de 2019, de NAGRAVISION S.A.: Método para proteger palabras de control (CW) dentro de un descodificador a cargo de descodificar al menos un contenido digital protegido por dichas […]

Dispositivo de tratamiento de contenidos multimedia que aplica una pluralidad de máquinas virtuales, del 28 de Marzo de 2018, de VIACCESS: Dispositivo de tratamiento de contenidos multimedia, apto para recibir contenidos multimedia cifrados procedentes de al menos un transmisor gestionado por un operador, […]

Sistema y procedimiento de emisión y de recepción de contenidos multimedia codificados, del 30 de Agosto de 2017, de VIACCESS: Sistema de emisión y de recepción de un contenido multimedia cifrado, incluyendo este sistema: • un dispositivo de difusión de un primer contenido […]

Método para reproducir eventos repetibles en un reproductor multimedia, del 23 de Agosto de 2017, de NAGRAVISION S.A.: Método para el procesamiento de un flujo de transporte (TS, 1) utilizando un reproductor multimedia (MP, 10), donde el flujo de transporte […]